Как настроить tor browser для полной анонимности

Содержание:

- Особенности браузера Tor

- В чем разница между Tor и прокси-сервером?

- Примечания[править | править код]

- Как же работает Tor Browser?

- This new Tor Browser release is focused on helping users understand onion services.

- ЧаВо

- Можно ли назвать Tor Browser на 100% безопасным?

- Бесплатен ли Tor Browser?

- Как установить Tor?

- Можно ли отследить действия в Tor?

- Можно ли установить Tor Browser на мобильное устройство?

- Почему сеть Tor такая медленная?

- Безопасно ли использовать Tor без VPN?

- Что такое глубокий интернет?

- Что такое Дарквеб?

- Есть ли какие-либо альтернативы для Tor?

- Уязвимости[править | править код]

- Работа в Tor Browser и VPN из любой точки мира

- Tor Browser ─ это не VPN

- Насколько безопасен Tor Browser?

- Hidden Wiki

Особенности браузера Tor

Существенный плюс, что его можно скачать на русском, подходит, как для профессионального, так и бытового уровня. Для того чтобы работа браузера была обеспечена должным образом, в «начинке» предусмотрены такие особенности:

- по миру в наличии более 6000 маршрутизаторов;

- список мостов для работы строго засекречен;

- не требуется для работы специальное железо или еще одно ПО;

- по умолчанию используется 3 анонимных узла.

Пользоваться тором можно на гаджетах с разной операционной системой, он не занимает много места и устойчивый даже к «атакам синхронизации».

Анонимность

Пользуясь браузером, программа автоматически меняет точку входа: можно заходить, например, ВК в Украине, где он запрещен, но определяет место расположение, как Франция. На главный сервер провайдера не попадает информация о том, что именно с вашего компьютера (по IP) прошел вход

Это важно не только для того, чтобы не отслеживали историю, но и особенно для проведения финансовых операций

Удобство и портативность

Поскольку браузер легко и быстро устанавливается на пк, планшет или смартфон, вы будете защищены в любой точке. Удобство пользование интерфейсом особенно ценно для таких категорий:

- лиц, для которых крайне важна анонимность;

- людей, которые работают с ресурсами, запрещёнными государственными органами-регуляторами;

- пользователей криптовалют (особенно, если в стране блокировка на них);

- хакеров (буду честной, для них тоже).

Некоторые анонимайзеры и программы для обхода открывают доступ к простым по шифрованию ресурсам; ТОР же способен даже открыть гидру, которая считается одной из наиболее высокий по классу.

В чем разница между Tor и прокси-сервером?

Помимо Tor и VPN, вы также можете повысить конфиденциальность и безопасность в сети, используя прокси-сервер. Однако, прокси-серверы хорошо работают только для определенных целей и ситуаций, таких как доступ к The Pirate Bay. Даже тогда многие считают их менее эффективными и менее безопасными, чем Tor и хороший VPN. Тем не менее, люди часто задаются вопросом, чем прокси отличается от Tor.

Что делает прокси-сервер?

Прокси-сервер ― это еще один способ направить ваш онлайн-трафик через другой сервер, который (образно) стоит между вашим компьютером и «сервером назначения» ваших данных. Этот сервер является прокси-сервером, который имеет иной IP-адрес, этот адрес и будет защищать ваш настоящий адрес.

Почему Tor и VPN защищают лучше, чем прокси

Люди любят прокси за их доступность, стоимость сервера 1000 руб. на полгода. Но это не значит, что прокси-серверы полностью безопасны, они обеспечивают только 80 % анонимности и онлайн-безопасности. Например, прокси обычно не шифруют ваши данные, как Tor и VPN. Более того, конфиденциальность, которую предлагает прокси-сервер, далеко не так надежна, как, например, у хорошего и безопасного VPN, такого как PIA .

Еще одним недостатком использования прокси-сервера является то, что хост прокси-сервера может точно видеть, что вы делаете в сети. Теоретически, они могут даже регистрировать эту информацию, что потенциально может вызвать у вас проблемы. Вот почему, если вы намерены использовать прокси-сервер, вы должны выбрать тот, который находится под контролем того, кому вы действительно доверяете. Чаще всего вы не узнаете личность владельца прокси-сервера, а владелец, наоборот будет знать о вас все.

Примечания[править | править код]

- Onion Routing

- Tor: Обзор

- Tor: Добровольцы

- TOR (The Onion Router) Servers — IP List

- Tor: Настройка скрытых сервисов

- Для приложений, не поддерживающих протокол SOCKS эта проблема решается использованием специальных программ, например Freecap.

- ↑ Разумеется, это относится к любым, не защищенным дополнительно, транзакциям в Интернете.

- Атака пересечения базируется на данных о моментах и продолжительности сеансов связи узлов сети. Для успешности такой атаки необходима возможность анализа трафика в глобальных масштабах.

- Тайминг-атака заключается в поиске и анализе повторяющихся паттернов в частоте отправки данных. Методы защиты от тайминг-атаки включают внесение переменных задержек в характер информационного обмена, перемешивание и объединение сообщений, а также пересылку их блоками фиксированного размера.

- Атакой «brute force» в данном случае называют действия могущественной третьей стороны способной прослушивать сетевой трафик в глобальных масштабах, направленные на установление соответствия между пакетом и его отправителем. Некто со столь широкими возможностями может наводнить сеть огромным объемом данных и изучить корреляцию входного и выходного трафика сети.

- Установка Tor Bridge

- Bridge relays

- Построение безопасности в сетях

- Профессор Angelos Keromytis (англ.)

- Конференция Security and Privacy Day and Stony Brook

- Пассивная атака на сеть Tor: вычисление любого пользователя за 20 минут

- Защититься от компроментации в таком случае помогает возможность выбора в Tor входного и выходного узла.

- Например, при помощи виртуальной машины JanusVM или фильтрующего прокси-сервера Privoxy, которые при верных настройках принудительно заворачивают в себя весь трафик.

- Если запустить сервер Tor после запрета на передачу имен DNS, то он не сможет работать в качестве выходящего, независимо от заданных ему настроек.

- Если запустить Tor при использовании openDNS, то становится невозможным поднятие сервера этой сети, так как openDNS начинает выдавать ему ложные адреса.

- Tor blacklist — список блокирования Tor для веб-сервера Apache.

- Традиция:Недопустимость использования открытых прокси-серверов.

- Блокируем Tor на корпоративном firewall.

- Полиция захватила шесть серверов обслуживающих сеть Tor

- TOR: German police are *not* cracking down on Tor

- Немецкая полиция арестовала оператора сервера Tor

- В Германии задержан владелец Tor-сервера

- Tor partially blocked in China

- Security expert used Tor to collect government e-mail passwords

- Филипп Казаков. «Tor — круговая порука». Журнал «Компьютерра». Retrieved 2009-10-03.

- JanusVM, pgpru.com

- How to surf anonymously with JanusVM(англ.) — Подробное описание установки

- Тонкости анонимного серфинга в Сети

- Torbutton :: Дополнения Firefox

- Torbutton — Quickly toggle Firefox’s use of the Tor network

- Анонимный серфинг с помощью Torpark

Как же работает Tor Browser?

Tor Browser использует несколько сложных действий для защиты вашего трафика. Во-первых, данные шифруются. Затем они передаются через случайным образом выбранный сервер (т.н. «реле») и шифруются снова — так, чтобы расшифровать их мог только следующий случайно выбранный сервер. При переходе через каждый узел этой децентрализованной сети процесс шифрования трафика повторяется.

При каждом переходе между узлами сети один из слоев шифрования убирается, чтобы определить адрес следующего реле. Когда трафик дойдет до финального реле, известного также как выходной узел, последний слой шифрования будет снят, и ваши данные будут отправлены серверу, к которому вы обращались изначально.

Каждое реле дешифрует только данные, относящиеся к адресам предыдущем и следующих реле в цепочке. Все маршруты передачи трафика генерируются случайно, а сами реле не ведут записи. После каждой сессии браузер Tor также будет удалять историю просмотра и файлы cookies.

Как следствие, отследить ваши действия и соотнести их лично с вами будет практически невозможно — а это уже полная анонимность, не так ли?

Почти. В этой системе есть несколько уязвимых точек, однако защититься от них можно, если начать использовать VPN вместе с Tor.

И это позволит вам без проблем работать в Сети из любой точки мира.

This new Tor Browser release is focused on helping users understand onion services.

Tor’s onion routing remains the best way to achieve end-to-end anonymous communication on the Internet.

With onion services (.onion addresses), website administrators can provide their users with anonymous connections that are metadata-free or that hide metadata from any third party.

Onion services are also one of the few censorship circumvention technologies that allow users to route around censorship while simultaneously protecting their privacy and identity.

For the first time, Tor Browser users will be able to opt-in for using onion sites automatically whenever the websites makes them available.

For years, some websites have invisibly used onion services with alternative services, and this continues to be an excellent choice.

Now, there is also an option for websites that want their users to know about their onion service to invite them to opt-in to use their .onion address.

What is new?

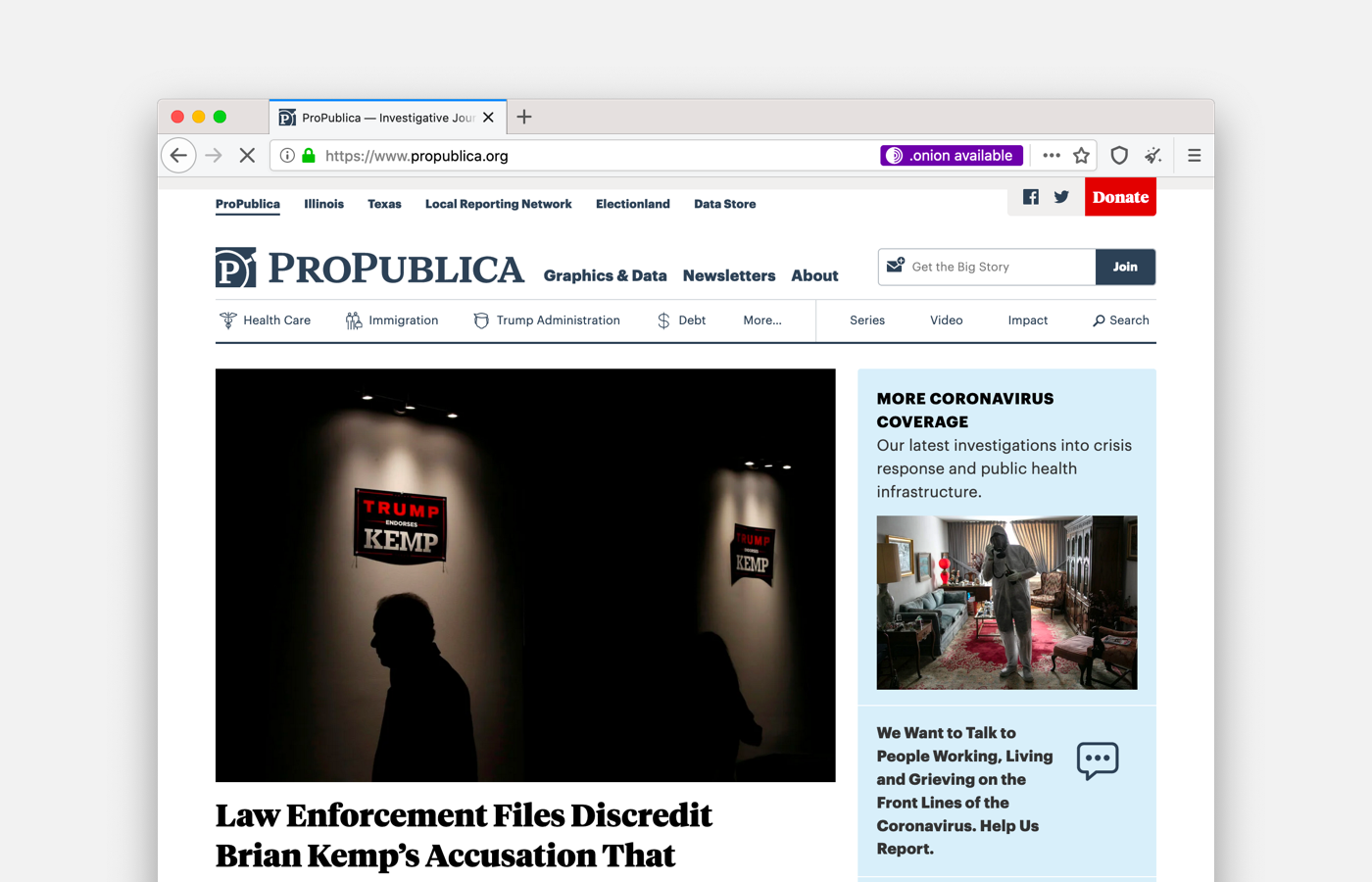

Onion Location

Website publishers now can advertise their onion service to Tor users by adding an HTTP header.

When visiting a website that has both an .onion address and Onion Location enabled via Tor Browser, users will be prompted about the onion service version of the site and will be asked to opt-in to upgrade to the onion service on their first use.

If you are a developer, learn how to enable onion-location in your onion service.

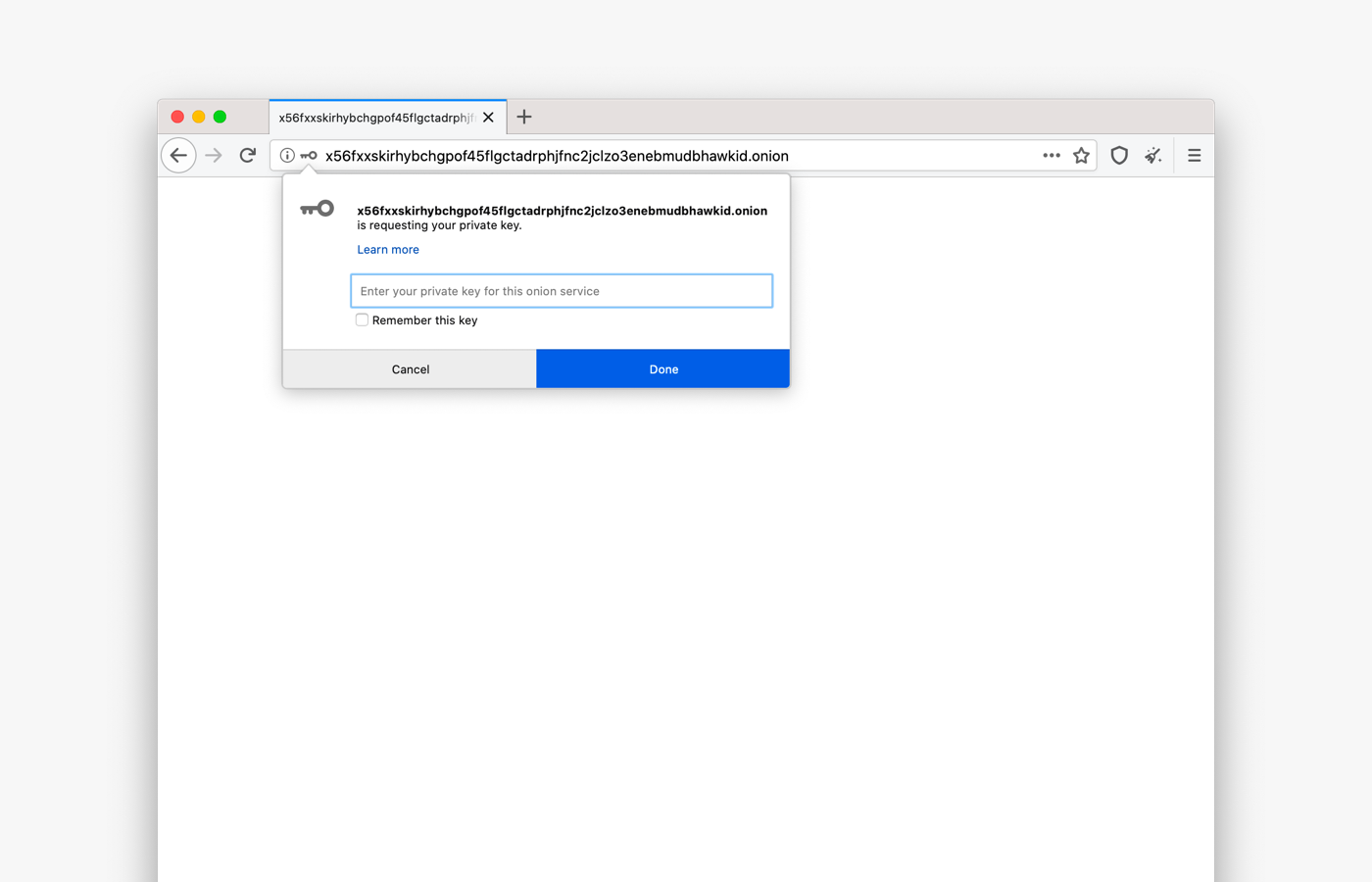

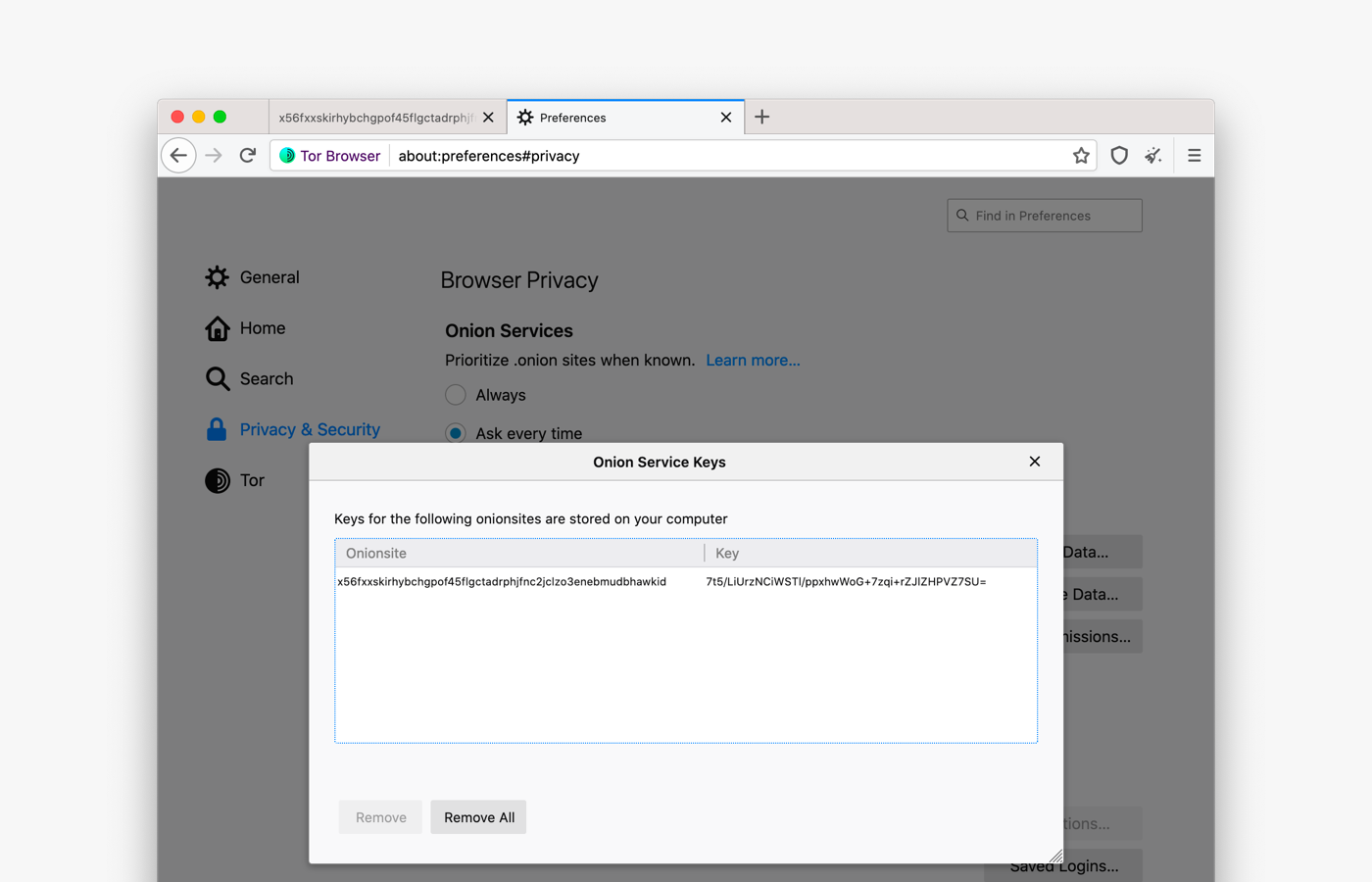

Onion Authentication

Onion services administrators who want to add an extra layer of security to their website can now set a pair of keys for access control and authentication.

Tor Browser users can save keys and manage them via about:preferences#privacy in the Onion Services Authentication section.

If you are a developer, learn how to secure your onion service using client auth.

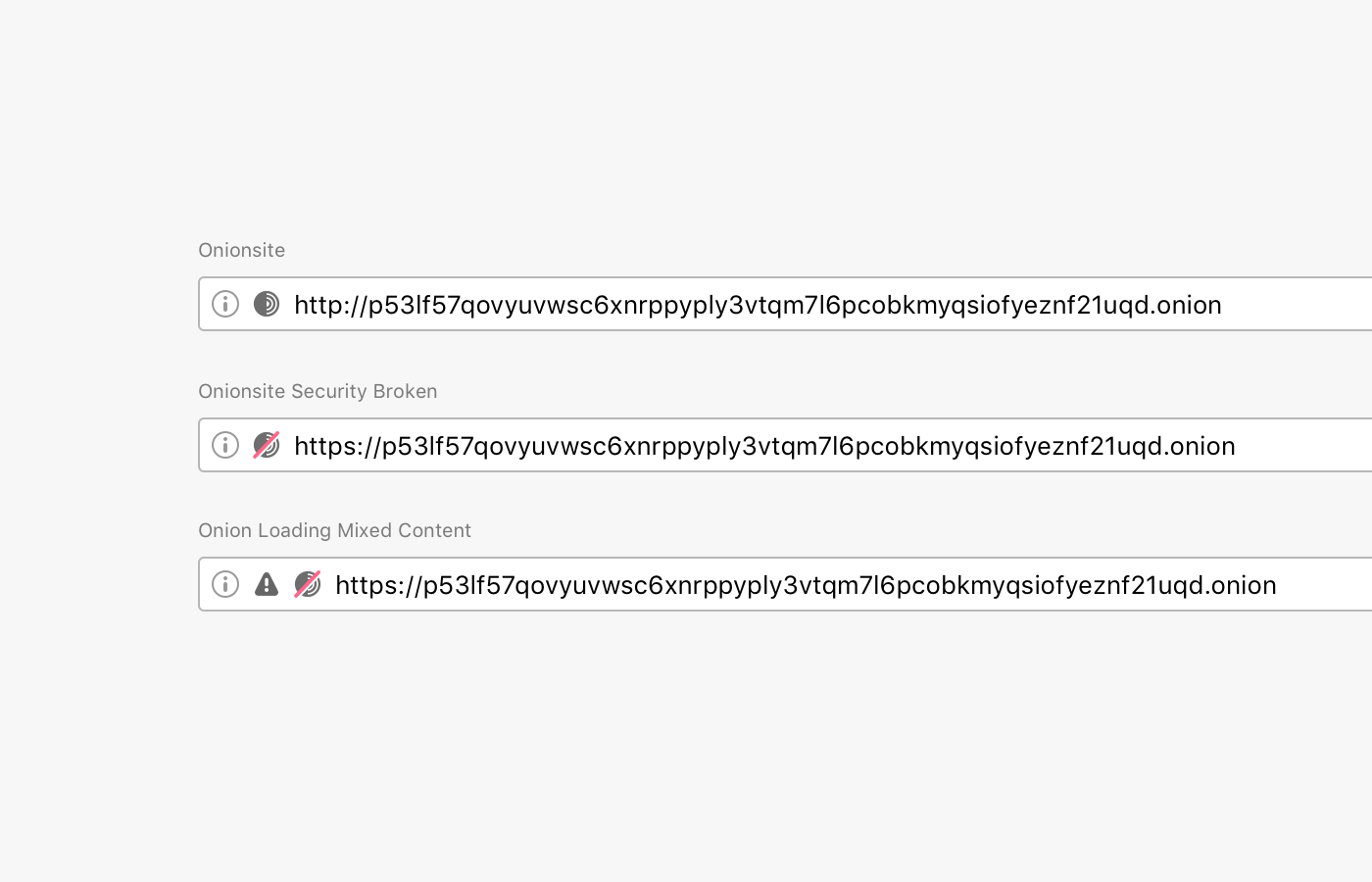

Improved URL Bar Security Indicators

Browsers traditionally rendered sites delivered via a secure transport protocol with a green lock icon.

But in mid-2019, the formerly green lock icon became gray, intending to de-emphasize the default (safe) connection state and instead of putting more emphasis on broken or insecure connections.

Major browsers as Firefox and Chrome understood that it is a benefit for the entire user base if they deploy familiar experiences for both users.

We are following Firefox on this decision, and have we updated Tor Browser security indicators to make it easier for users to understand when they are visiting an non-secure website.

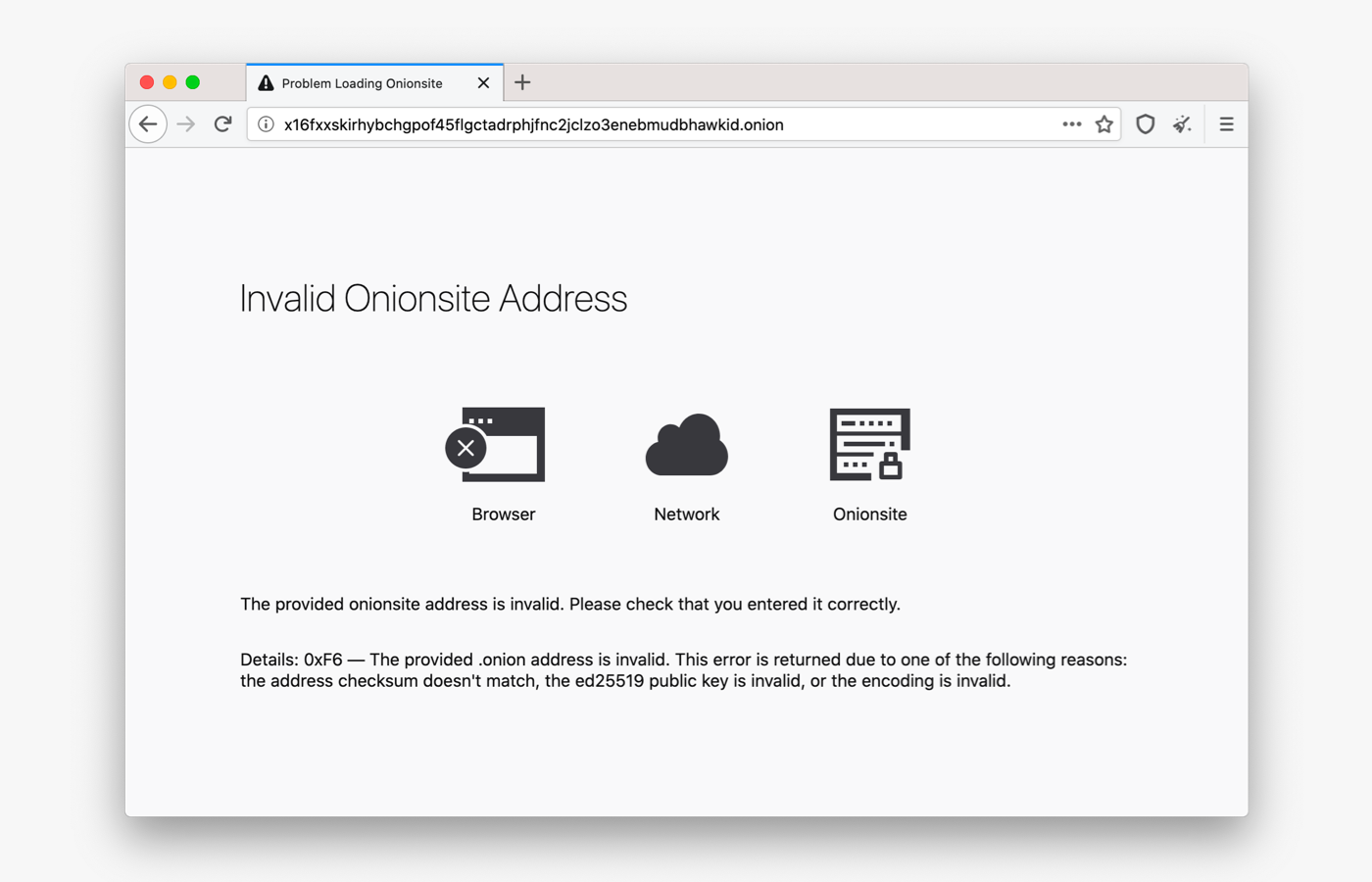

Error pages for onion services

Sometimes users have a hard time reaching onion sites.

In previous version of Tor Browser, when there was an error connecting to an onion service, users received a standard Firefox error message, with no information about why they were unable to connect to the onion site.

In this release, we have improved the way Tor Browser communicates with users about service-, client-, and network-side errors that might happpen when they are trying to visit an onion service.

Tor Browser now displays a simplified diagram of the connection and shows where the error occured.

We want these messages to be clear and informative without being overwhelming.

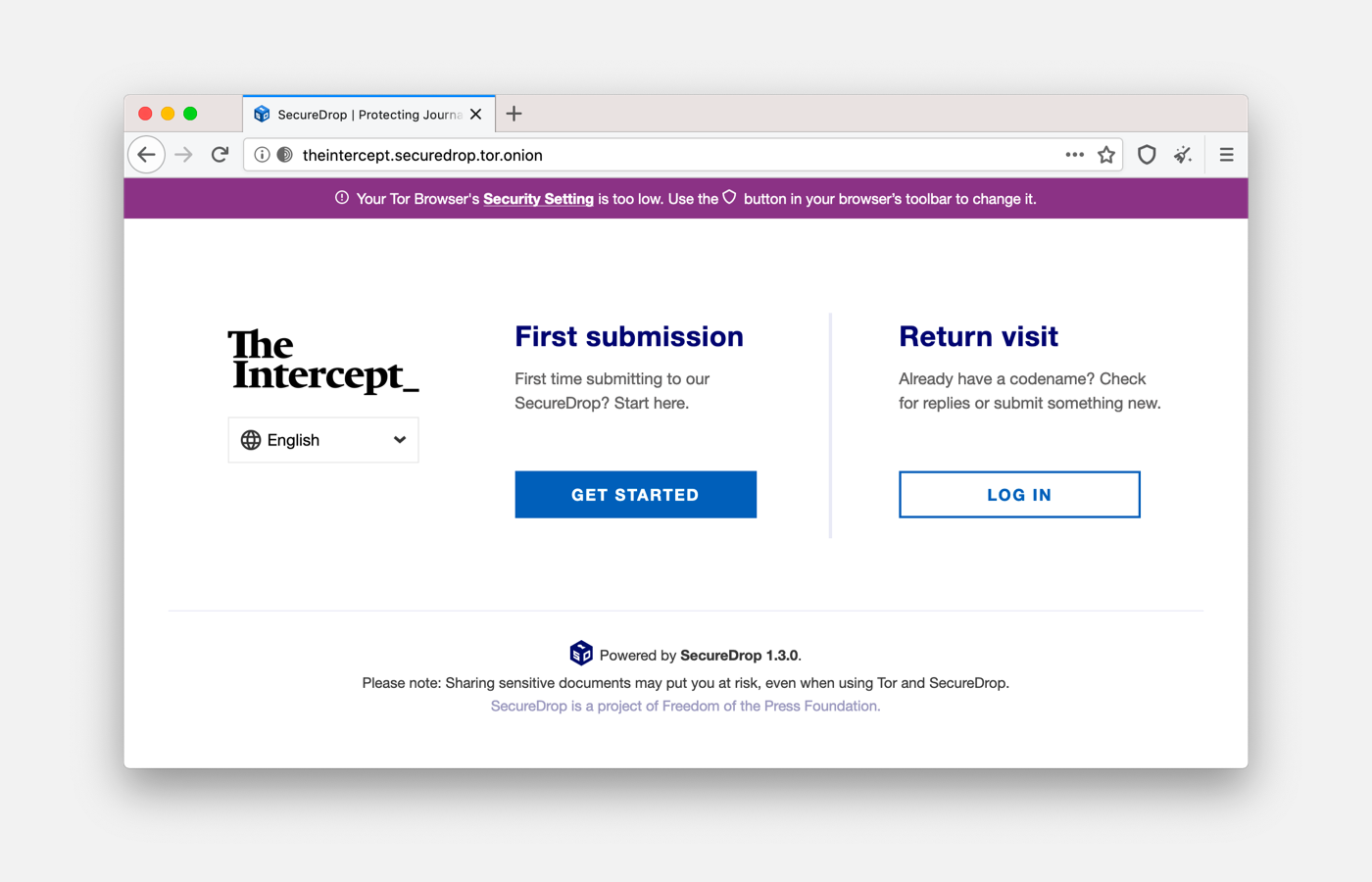

Onion Names

Because of cryptographic protections, onion service URLs are not easy for humans to remember (ie, https://torproject.org vs. http://expyuzz4wqqyqhjn.onion/).

This makes it hard for users to discover or return to an onion site.

We found that organically, developers have approached this problem in different ways, mostly with solutions tailored for their service.

Given that there is no solution that works perfectly for all our user groups, we also approached this problem from a broad angle.

For this release, we partnered with Freedom of the Press Foundation (FPF) and the Electronic Frontier Foundation’s HTTPS Everywhere to develop the first proof-of-concept human-memorizable names for SecureDrop onion services addresses:

Freedom of the Press Foundation has reached out to a small number of additional media organizations for participation, and Tor and FPF will jointly consider next steps based on feedback on this initial proof-of-concept.

Give Feedback

ЧаВо

Можно ли назвать Tor Browser на 100% безопасным?

Tor обеспечит вам анонимность, но не 100% защиту, увы. В его системе есть несколько уязвимостей, которые в теории могут привести к утечке вашего IP-адреса и других данных посторонним, да и сам факт использования Tor тоже станет известен. К счастью, всего этого можно избежать, используя Tor вместе с VPN. Я рекомендую ExpressVPN, так как этот сервис отлично работает с Tor и обеспечивает отличные подключения.

Бесплатен ли Tor Browser?

Да, Также вы можете распространять его без особого разрешения, если будете соблюдать лицензионное соглашение от Tor Project. Tor частично финансируется правительством США, а вот его серверы поддерживаются целиком и полностью энтузиастами.

Как установить Tor?

Чтобы установить Tor, вам нужно открыть сайт проекта Tor и загрузить актуальную версию программы для вашей ОС. В настоящий момент доступны версии для Windows, OS X, Linux и Android. Процесс установки не будет отличаться от установки любой другой программы.

Можно ли отследить действия в Tor?

Как правило, сложная система случайных реле, используемая в Tor, сделает практически невозможным такую задачу. Впрочем, здесь есть ряд уязвимостей, из-за которых вы можете стать жертвой утечки IP-адреса или дать другим людям понять, что вы используете Tor. Чтобы защититься от подобных угроз, используйте VPN вместе с Tor.

Можно ли установить Tor Browser на мобильное устройство?

Вы можете загрузить версию Tor Browser для мобильных устройств под управлением ОС Android. Если вы владеете устройством под управлением ОС iOS, вам потребуется загрузить приложение Onion Browser. Это не полный аналог, однако его рекомендуют сами разработчики Tor.

Почему сеть Tor такая медленная?

Если вы хотите добиться максимальной защиты, анонимности и приватности, то вам следует постоянно использовать VPN вместе с Tor. Это окружит вас сразу несколькими уровнями защиты и снизить вероятность столкнуться с опасными выходными узлами или другими посторонними, отслеживающими ваше местоположение. Также это не даст другим людям узнать, что вы используете Tor. Вот наш список лучших VPN-сервисов для Tor.

Безопасно ли использовать Tor без VPN?

Сама по себе сеть Tor очень безопасна, она обеспечивает высокий уровень анонимности. Но, разумеется, назвать ее совершенной нельзя

Работая в Tor, вы можете столкнуться с рядом уязвимостей, если не будете соблюдать разумные меры предосторожности. В ряде случаев посторонние смогут узнать ваш исходный IP-адрес и подтвердить сам факт подключения к Tor (хотя и не смогут узнать, чем именно вы занимаетесь)

Всего этого можно с легкостью избежать, используя VPN-сервисы, которые устраняют основные уязвимости Tor. ExpressVPN может предложить вам надежную защиту и строгую гарантию отсутствия каких-либо логов и журналов. Такой сервис оставит вас полностью невидимыми и защитит на уровне, который используют военные.

Что такое глубокий интернет?

Это все сайты, которые нельзя найти через поисковые системы. Сюда, в частности, входят сайты Дарквеба. Впрочем, к глубокому интернету также относятся внутренние сети компаний, базы данных, банковские онлайн-платформы и не только. Правило простое: если для доступа к ресурсу нужна авторизация, то это сайт из глубокого интернета.

Что такое Дарквеб?

Дарквеб — это особая часть Сети, сайты которой нельзя найти через Google и открыть через обычный браузер. Для работы с ними вам понадобится Tor. Сюда относят так называемые «луковые сайты» (.onion) — сайты, у которых нет привычных URL. У многих организаций и компаний есть собственные сайты в Дарквебе, что позволяет им гарантировать пользователям анонимность и защиту от цензуры. Подробнее про Дарквеб можно узнать здесь.

Есть ли какие-либо альтернативы для Tor?

У Tor Browser есть несколько альтернатив — например, Freenet и Invisible Internet Project (I2P). Они построены по аналогичным принципам и обеспечивают своим пользователям анонимность, однако не открывают доступ к.onion-сайтам. Если вы хотите получить уверенный и безопасный доступ к Дарквебу, то используйте Tor вместе с VPN. Такой способ подключения обеспечит вас максимум защиты и приватности, а также скроет ваши действия от шпионов, хакеров, интернет-провайдера и даже правительства.

Уязвимости[править | править код]

Против Tor могут быть использованы атаки пересечения, , а также «метод грубой силы».

Использование Tor как шлюза на пути к Всемирной сети позволяет защитить права пользователей из стран с интернет-цензурой лишь на некоторое время, ведь такой стране достаточно заблокировать доступ даже не ко всем серверам сети Tor, а только к трём центральным серверам каталогов. В этом случае энтузиастам рекомендуется настроить у себя бриджи Tor, которые позволят заблокированным пользователям получить к нему доступ. На официальном сайте проекта любой пользователь всегда может найти актуальный список бриджей для своей сети.

Кроме того, сетевой безопасности пользователей Tor угрожает практическая возможность корреляции анонимного и неанонимного трафика, так как все TCP-соединения мультиплексируются в один канал. В качестве контрмеры здесь целесообразно поддерживать несколько параллельно работающих экземпляров процесса Tor.

Профессор Angelos Keromytis из отделения компьютерных наук Колумбийского университета в своем докладе «Simulating a Global Passive Adversary for Attacking Tor-like Anonymity Systems», представленном на конференции Security and Privacy Day and Stony Brook 30 мая 2008 года, описал новый способ атаки на сеть Tor. По его мнению, не полностью глобальный наблюдатель (GPA) может осуществлять наблюдение из любого участка сети с использованием новой технологии изучения трафика LinkWidth, который позволяет измерять пропускную способность участков сети без кооперации с точками обмена трафиком, недосягаемыми напрямую маршрутизаторами и без сотрудничества с интернет-провайдерами. При помощи модулирования пропускной способности анонимного соединения с сервером или маршрутизатором, находящимся вне прямого контроля, исследователям удалось наблюдать получающиеся флуктуации трафика, распространяющиеся по всей сети Tor до конечного пользователя. Эта техника использует один из главных критериев сети Tor — обмен GPA-устойчивости на высокую пропускную способность и малые задержки сети. Новая техника не требует никакой компрометации Tor-узлов или принуждения к сотрудничеству конечного сервера. Даже наблюдатель с малыми ресурсами, имеющий доступ всего к двум точкам перехвата трафика в сети может вычислить реальный IP-адрес пользователя в большинстве случаев. Более того, высокооснащённый пассивный наблюдатель, используя топологическую карту сети Tor может вычислить обратный путь до любого пользователя за 20 минут. Также исследователи утверждают, что можно вычислить IP-адрес скрытого Tor-сервиса за 120 минут.

Уязвимостям сети Tor также посвящены исследовательские работы Hot or Not: Revealing Hidden Services by their Clock Skew(англ.), Practical Onion Hacking: Finding the real address of Tor clients(англ.) и Tor (The Onion Router) Open To Attack(англ.).

Работа в Tor Browser и VPN из любой точки мира

Tor Browser и VPN-сервисы помогают людям оставаться анонимными и защищать онлайн-конфиденциальность — однако нет ничего, что было бы лучше комбинации этих сервисов. Основная причина использовать их совместно заключается в том, что VPN-сервисы способны устранить ряд проблем и недочетов, характерных для Tor.

Например, если вы не хотите, чтобы ваш интернет-провайдер знал о том, что вы используете Tor в России, а также если вы не хотите, чтобы входной и выходной узлы знали ваш IP-адрес, то обязательно используйте Tor вместе с VPN.

Есть два способа работать в Tor с помощью VPN, у каждого из которых есть свои сильные и слабые стороны. Выбирать метод необходимо, основываясь на вопросах безопасности, актуальных для вас. Далее я расскажу подробнее про каждый из этих методов.

Tor через VPN

Этот метод, известный также как “Onion-через- VPN” основывается на том, что сперва вы подключаетесь к VPN, а затем заходите в сеть Tor. Это самый простой способ воспользоваться сразу двумя этими сервисами; вам останется просто запустить браузер Tor — точно так же, как вы запустили бы любой другой браузер. Данный метод гарантирует уровень защиты и конфиденциальности, которого будет достаточно для большинства людей.

Когда вы используете подключение типа Tor-через-VPN, VPN-сервис шифрует весь ваш трафик и скрывает ваш IP-адрес, перенаправляя его через один из безопасных серверов собственной сети и только потом подключая вас к сети Tor. Это значит, что весь ваш трафик, а не только лишь трафик браузера, будет надежно защищен, а управляемые волонтерами узлы Tor не смогут узнать ваш IP-адрес.

Другим преимуществом этого метода является тот факт, что ваш интернет-провайдер не сможет определить факт работы в сети Tor, так как VPN-сервис скроет это от него. Использование VPN вместе с Tor Browser позволит скрыть как IP-адрес, так и интернет-активность. Кроме того, ваш VPN-сервис не сможет узнать, что вы подключены к сети Tor и чем-то в ней занимаетесь.

Впрочем, если выбранный вами VPN-сервис будет вести журналы подключений, то его администраторы узнают и ваш IP-адрес, и факт подключения к Tor. Если вы хотели бы этого избежать, обязательно выбирайте VPN-сервис со строгой безлоговой политикой — например, ExpressVPN.

У подключения типа Tor-через- VPN есть один недостаток: оно не способно защитить вас от опасных выходных узлов, так как к тому моменту, когда ваш трафик будет через них проходить, он уже будет незашифрованным.

VPN через Tor

Второй метод, позволяющий использовать Tor вместе с VPN, немного сложнее. Здесь вам потребуется сперва подключиться к сети Tor, а затем — к VPN. Для этого вам, скорее всего, придется вручную изменить некоторые настройки VPN-приложения.

Но зато этот метод полностью защитит вас от угроз, связанных с опасными выходными узлами! Ведь вместо того, чтобы отправиться после выходного узла на нужный сайт, ваш трафик будет перенаправлен через безопасный VPN-сервер. Соответственно, администраторы узла не смогут узнать ни ваш IP-адрес, ни другие данные.

Как следствие, подключение типа VPN-через-Tor идеально подходит для передачи важных данных.

Кроме того, оно скроет ваш IP-адрес от VPN-сервиса даже в том случае, если последний не придерживается безлоговой политики. К счастью, в случае лучших VPN для Tor это в принципе не будет проблемой.

Разумеется, есть тут и обратная сторона медали: ваш интернет-провайдер, а также все заинтересованные стороны (например, правительственные службы) без проблем выявят факт подключения к Tor, хотя и не смогут узнать, чем именно вы занимались в этой сети.

Примечание: сами разработчики Tor не рекомендуют использовать подключение VPN-через- Tor. Если вы не можете определиться с выбором, я советую воспользоваться методом Tor-через- VPN.

Tor Browser ─ это не VPN

Интернет браузер tor это не браузер со встроенным VPN, как многие думают, вспоминая Оперу, и это не VPN сервер. Использовать ТОР можно одновременно с VPN ― это позволит еще лучше защитить свое интернет-посещение.

Использование VPN одновременно с Tor гарантирует на 99 %, что данные будут лучше зашифрованы. Более того, VPN также скрывает ваш IP-адрес, отображая IP-адрес используемого вами VPN-сервера, а не «реальный», статический IP-адрес. Идеальная схема, выглядит так ― VPN Tor Browser VPN. Хотя эти две системы помогают нам скрывать свои настоящие АйПи адреса работают и обслуживаются они совершенно по-разному.

Как получить доступ к ТОР браузеру

На самом деле все очень просто, tor браузер скачивается, как и любой другой, с официального сайта компании. Главный недостаток ― очень низкая скорость загрузки сайтов и любительский интерфейс. Медленный трафик обусловлен тем, что запрос попадает в «луковичную сеть», где постоянно идет процесс дешифровки и расшифровки кода, с постоянным удалением последнего адреса.

Насколько безопасен Tor Browser?

Безусловно, Tor обеспечивает гораздо более высокий уровень анонимности, чем обычный веб-браузер, однако назвать его на 100% безопасным решением нельзя. Ваше местоположение будет скрыто, ваш трафик невозможно будет отследить, однако кое-кто все равно сможет, пусть даже частично, получить доступ к вашей истории просмотров.

Волонтеры, поддерживающие серверы-узлы сети, через которые проходит трафик, анонимны. Иными словами, вы никогда не узнаете, кому на самом деле принадлежит такой сервер. В общем-то, это не проблема, так как все эти серверы видят лишь расположение прошлого и следующих реле в цепочках… все, кроме последнего, выходного узла.

Именно выходной узел снимает последний слой шифрования с трафика. Конечно, никто не узнает ваше реальное местоположение или исходный IP-адрес, однако администраторы выходных узлов могут отслеживать действия пользователей, обращающихся к незащищенным сайтам. Чтобы защититься от этого, нужно использовать подключение к VPN через Tor.

Помните: даже при работе в Tor Browser необходимо проявлять осторожность, чтобы случайно не предоставить ваши личные данные (имя, почтовый адрес, другие данные) посторонним

Hidden Wiki

Данный сайт я бы поставил у истоков. Он как «темная Википедия», где вы можете найти ссылки на сайты для tor browser, разбитые по категориям. Еще, логично было бы охарактеризовать его словом «каталог веб-сайтов». Администрация уже нашла нужные (в большинстве) сайты и дала на них ссылки с небольшим описанием.

На самом деле, в tor browser существует множество различных «скрытых каталогов» сайтов. Раньше данный сайт был известна тем, что размещал или, по крайней мере, давала возможность найти запрещенные сайты без каких-либо проблем, и поэтому была предметом кибератак со стороны ФБР и Anonymous.

Кроме того, было создано множество подражателей данного ресурса. Не удивляйтесь, если вы столкнетесь с «официальной версией скрытой Hidden Wiki» или «скрытой Hidden Wiki без цензуры». Однако лучше держаться подальше от этих побочных сайтов. Большинство скрытых Вики-сайтов по сей день предоставляют ссылки на некоторые части темной паутины, которые вы не хотели бы посещать. Лучший способ справиться с этим – просто придерживаться категорий, которые относительно без рисков.

Ссылка на Hidden Wiki: http://zqktlwiuavvvqqt4ybvgvi7tyo4hjl5xgfuvpdf6otjiycgwqbym2qad.onion/wiki/index.php/Main_Page