Лучшая программа слежения за компьютером

Содержание:

- Существует ли 100-процентная защита?

- Работа с Квадратором

- Удаленный контроль активности в Сети

- ActivTrak

- Как удалить шпионскую программу с компьютера: стандартные методы и используемое стороннее ПО

- Скрытое наблюдение и мониторинг компьютеров сотрудников

- Как проверить компьютер на наличие шпионских программ

- CleverControl

- Как превратить ваш смартфон в гаджет для слежки

- Какие бывают шпионские программы и как они попадают на компьютер

- AVZ

- Установка.

- Полезные советы по защите от кейлоггеров

- Принципы работы

- 9.Everhour

- DeskTime Pro

Существует ли 100-процентная защита?

Если посмотреть внимательно на то, как проникают шпионские программы на компьютер и что они делают впоследствии, о 100-процентной защите можно сказать только одно: ее не существует. Даже при задействовании всего арсенала средств в безопасности можно быть уверенным процентов на 80, не более. Однако и со стороны самого пользователя должны отсутствовать провоцирующие действия в виде посещения сомнительных сайтов, установки небезопасного программного обеспечения, игнорирование предупреждений антивируса, открытие вложений электронной почты из неизвестных источников и т. д.

Работа с Квадратором

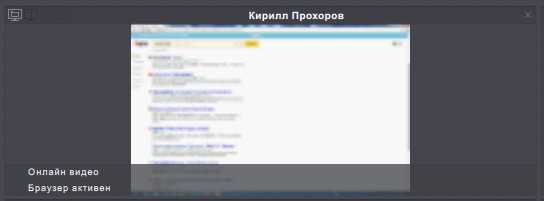

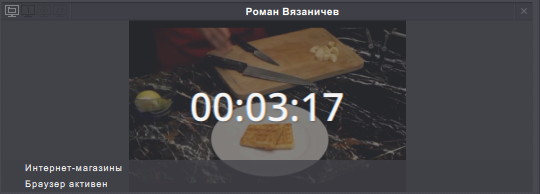

В Квадратора можно в режиме онлайн следить за мониторами сотрудников.

Если сотрудник активен, то ячейка будет выглядеть примерно следующим образом:

Если сотрудник бездействует некоторое время, то в ячейке квадратора появится таймер, отсчитывающий время бездействия на мониторе сотрудника. Вид ячейки при этом будет примерно следующим:

При щелчке правой кнопкой мыши по ячейке сотрудника откроется следующее контекстное меню:

- очистить — удаляет сотрудника из ячейки (только для расширенной версии),

- расширить — переходит к слежению за сотрудником из ячейки,

- история — переходит к просмотру видео по сотруднику из ячейки,

- управление — переходит в раздел “Управление” (только для расширенной версии).

Если в ячейку еще не добавлен сотрудник, то она выглядит следующим образом (только для расширенной версии):

Если сотруднику разрешено приостанавливать мониторинг через интерфейс самоконтроля, и сотрудник приостановил сбор статистики, вид ячейки может быть следующим:

![]()

Если по сотруднику отключен сбор видео, то ячейка будет выглядеть так:

![]()

Если вьюеру запрещен просмотр видео по этому сотруднику, то ячейка будет выглядеть следующим образом:

![]()

Удаленный контроль активности в Сети

Несмотря на ухищрения родителей, дети могут обойти запреты и блокировки, и все равно получат доступ к запретному содержимому. Поэтому родителям школьников, которые неплохо разбираются в компьютерах, стоит поставить программу не для блокировки, а для контроля, вроде TeamViewer – то есть, слежки за действиями, которые совершает ребенок на компьютере.

Avira Free SocialShield

Среди возможностей SocialShield – постоянный анализ публичных и частных сообщений, фотографий и комментариев к ним

При проверке обращается внимание на слова о наркотиках, сексе и самоубийствах, а также на признаки запугивания. Создаваемые отчеты отправляются родителям по электронной почте

MSPY

Программа относится к родительскому программному обеспечению, подходящему для операционных систем Mac OS, Windows, iOS и Android. Среди возможностей версии для ПК – создание скриншотов рабочего стола и сохранение всей информации, которую ребенок набрал на клавиатуре (функция keylogger). Утилита может контролировать, сколько времени использовался компьютер и какие приложения на нем запускались.

Преимуществами MSPY можно назвать подробные отчеты и круглосуточную техническую поддержку от представителей разработчиков. Эта же программа контролирует, какие приложения устанавливались на компьютере. Единственный минус – высокая цена. В зависимости от продолжительности использования, ежемесячная оплата за подписку составляет от $22 до $70.

KidLogger

Если ребенок оказался более талантливым, чем родители, и обошел защиту, контролировать его поможет утилита KidLogger. Она записывает все, что было введено с клавиатуры, делает снимки экрана и даже записывает голосовые сообщения, поступившие через ПК. Хотя, если родители более или менее доверяют своему ребенку, можно настроить контроль не всех, а только определенных действий.

Список функций программы включает мониторинг чатов, социальных сетей и сайтов. Даже бесплатная версия приложения работает на разных платформах и вполне подходит, чтобы обеспечить безопасность ребенка. Платный вариант стоит от $9 за три месяца.

Spyrix Free Keylogger

Утилиты, которые контролируют вводимую с клавиатуры информацию, не ограничат доступ ни к программам, ни к сайтам, ни к взрослому контенту. Зато с их помощью легко проверить, чем занимался ребенок за компьютером. Надежная запись всего происходящего позволит своевременно обнаружить и предотвратить ряд проблем – от общения с подозрительными личностями до участия в торговле наркотиками, к которой могут привлекаться дети.

Среди плюсов программы – возможность проверить информацию, которая была введена с клавиатуры несколько недель назад, контроль буфера обмена и даже отправляемых на принтер документов. А еще Free Keylogger может делать скриншоты экрана и удаленно управляться с ПК родителя.

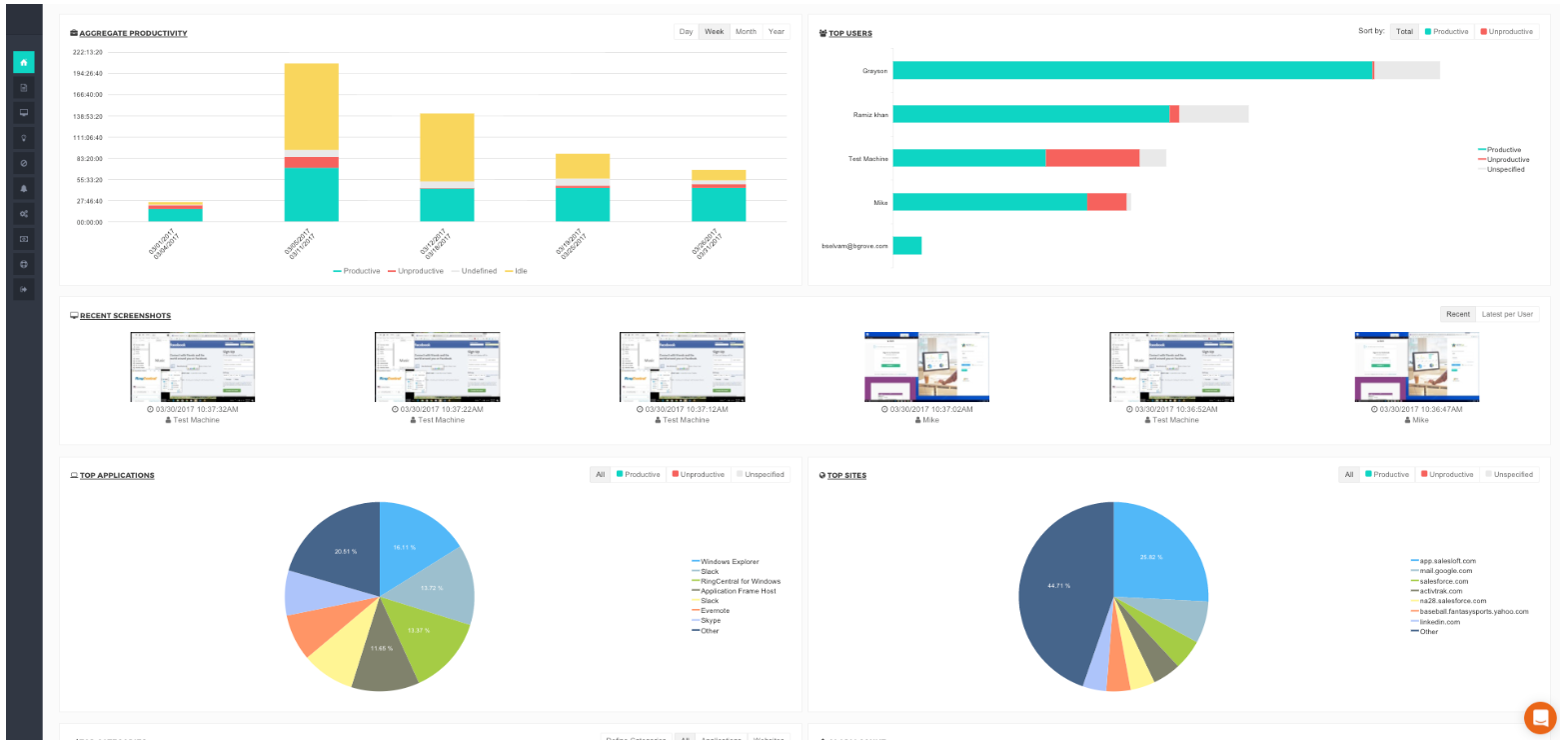

ActivTrak

О программе ActivTrak и почему она на втором месте?

ActivTrak — это приложение, которое предназначено для мониторинга активности, аналитики производительности и поведения сотрудников за рабочими компьютерами, а также для обнаружения инсайдерских угроз. Это простое в использовании и установке решение для облачного мониторинга, которое также имеет локальную версию.

ActivTrak предоставляет своим пользователям бесплатную версию программы для мониторинга до 3 рабочих станций с ограничениями по функциональности и месту на облачном хранилище до 3 Гб.

Количество подконтрольных компьютеров:

В бесплатной версии программы доступен мониторинг до 3 компьютеров сотрудников.

Доступные функции в бесплатном режиме:

Онлайн-мониторинг компьютеров сотрудников (просмотр экранов сотрудников в реальном времени, без многопользовательского режима).

- Отчеты о рабочем времени.

- Блокировка сайтов.

- Кейлоггер.

- Скриншоты экранов сотрудников (не более 1 снимка экрана для каждой активности).

Какие функции доступны только в платной версии:

Платная версия программы не подразумевает каких-либо дополнительных функций, но предоставляет пользователю неограниченное место на облаке для хранения логов программы, а также – возможность мониторинга практически неограниченного числа сотрудников.

Видео:

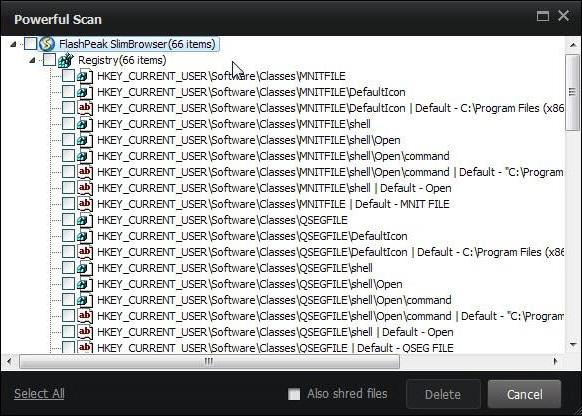

Как удалить шпионскую программу с компьютера: стандартные методы и используемое стороннее ПО

Удалить шпионское ПО с компьютера можно даже вручную, но только при условии, что программа не замаскирована.

Для этого можно обратиться к разделу программ и компонентов, найти искомое приложение в списке и запустить процесс деинсталляции. Правда, деинсталлятор Windows, мягко говоря, не совсем хорош, поскольку оставляет после завершения процесса кучу компьютерного мусора, так что лушче использовать специализированные утилиты вроде iObit Uninstaller, которые, кроме удаления стандартным способом, позволяют производить углубленное сканирование на предмет поиска остаточных файлов или даже ключей и записей в системном реестре.

Теперь пару слов о нашумевшей утилите Spyhunter. Многие ее называют чуть ли не панацеей от всех бед. Позволим себе с этим не согласиться. Сканирует она систему еще ничего, правда, иногда выдает ложное срабатывание Проблема не в этом. Дело в том, что деинсталлировать ее оказывается достаточно проблематично. У рядового пользователя от всего того количества действий, которые нужно выполнить, просто голова кругом идет.

Что использовать? Защита от таких угроз и поиск шпионских программ на компьютере можно осуществить, например, даже при помощи пакета ESETNOD32 или Smart Security с активированной функцией «Антивор». Впрочем, каждый сам выбирает, что для него лучше и проще.

Скрытое наблюдение и мониторинг компьютеров сотрудников

Проблема учета рабочего времени и наблюдения за сотрудниками — не нова. Еще тысячи лет до нашей эры человечество столкнулось с ней. Именно тогда на свет появилось слово «стимул», в переводе с латинского означающее «острая палка», которой погонщики стимулировали осликов.

Наблюдение за сотрудниками до нашей эры

Славное было время. Моря бороздили галеры, где суровые надсмотрщики плетьми и «добрыми» словами стимулировали гребцов. Если посмотреть на ситуацию современным взором, то получается следующее. В прадедушках офисов прародители менеджеров следили за правильным использованием рабочего времени древними офисными работниками.

Наша фирма пользуется продуктом Mipko Employee Monitor. Несмотря на сообщение директора сотрудникам фирмы об внедрении программы в офисе, нам удалось выявить недобросовестного сотрудника, работающего в пользу конкурентов. Кроме того, замечено, что атмосфера в коллективе улучшилась — перестали распространяться вымышленные сплетни, вызывавшие склоки и конфликты в дамской части коллектива фирмы. Спасибо Вам за Ваш продукт.

Алексей (системный администратор)

Чет-нечет или все же учет рабочего времени?

А что в 21 веке? На смену острым палкам пришли программы мониторинга за сотрудниками и компьютерами. Оно и понятно, каждого подчиненного плетью по спине не погладишь, но «доброе» слово по почте пульнут можно. «Большой брат» пребывает в уверенности, что ситуация под контролем, а сотрудники делают все возможное, чтобы уйти из-под луча мониторинга компьютеров. Не секрет, что программы слежения за сотрудниками и контроля использования рабочего времени обладают рядом недостатков. Этими «дырами» подчиненные и пользуются.

- Если система стала подтормаживать, значит, шеф «подключился». Нужно срочно закрывать Fishki.net.

- Если пошел «глюк» почтовика, то есть вероятность, что за тобой следят. «Убиваем» пасьянс и открываем «1С».

- Если «запел» антивирус об обнаружении активности, выскакиваем из «аськи».

Ряд офисных сотрудников в 100 000 раз умнее утюга. Вы же именно за это их взяли на работу? Следить за неглупым работником «дырявым» софтом — всегда оставаться в дураках.

- Эти хитрецы пользуются безопасными режимами подключения (https). В итоге шеф видит только голую ссылку. Например, доступ к почтовому ящику через web-интерфейс — вошел и пишет, что хочет и кому хочет. В эти моменты коммерческая тайна рыдает крокодиловыми слезами.

- Общение в «аське» отследить очень сложно, если подключиться напрямую к серверу icq.com

- У особенно изворотливых всегда готов контраргумент. Нас 5 человек работает за одним компьютером, с чего вы взяли, что это я посещал www.bigboobs-pamella.com?

Может ли современная наука что-то противопоставить этим ленивым умникам? Конечно!

Mipko Employee Monitor — правильный мониторинг компьютеров

Mipko Employee Monitor хитрее самого хитрого «утюга». Она стабильна, как фунт стерлингов и незаметна, словно агент КГБ. Слежение за компьютером, учет рабочего времени — все ей по силам. Создатели наделили ее следующими возможностями.

Как проверить компьютер на наличие шпионских программ

Что же касается проверки, штатные антивирусы тут не помогут, особенно если они уже пропустили угрозу. Как минимум потребуется какая-то портативная версия вроде Dr. Web Cure It! или Kaspersky Virus Removal Tool (а лучше – что-то наподобие Rescue Disc с проверкой системы еще до ее загрузки).

Как найти шпионскую программу на компьютере? В большинстве случаев рекомендуется использовать узконаправленные специальные программы класса Anti-Spyware (SpywareBlaster, AVZ, XoftSpySE Anti-Spyware, Microsoft Antispyware и др.). Процесс сканирования в них полностью автоматизирован, равно как и последующее удаление

Но и тут есть вещи, на которые стоит обратить внимание

CleverControl

Хорошо зарекомендовал себя в отношении осуществления мониторинга персонала инструмент CleverControl, позволяющий руководству компании дистанционно контролировать компьютеры сотрудников из любой точки мира.

Программа проста в использовании и установке и предлагает широкий набор функций: от фиксирования опозданий и ранних уходов с рабочего места до выявления и предотвращения случаев мошенничества и утечки конфиденциальной информации организации.

Основные возможности системы включают в себя:

- осуществление дистанционного контроля через защищенный интернет-аккаунт;

- наблюдение за рабочими компьютерами сотрудников в режиме онлайн;

- определение поведения сотрудников в интернете и отслеживание поисковых запросов;

- определение используемых программ и приложений;

- запись нажатия клавиш (кейлоггер);

- запись чатов в Skype;

- перехват сообщений в приложениях-мессенджерах, соцсетях и чатах;

- регулярное выполнение скриншотов;

- отслеживание применения внешних носителей информации и контроль использования принтера.

Помимо этого, в программе имеются дополнительные функции, такие как осуществление видеозаписи с веб-камер и аудиозаписи с микрофона компьютера.

Эти возможности помогают значительно повысить эффективность работы сотрудников компании и минимизировать возможность утечки данных.

При этом CleverContol функционирует в скрытом режиме, не заметен для пользователя даже в диспетчере задач и может быть удален с компьютера через Интернет — непосредственно из учетной записи, без доступа к ПК.

Как превратить ваш смартфон в гаджет для слежки

Вам не нужно быть Бондом, чтобы получить свои собственные шпионские гаджеты. У вас уже есть конечный шпионский инструмент в кармане: смартфон. И кто будет подозревать, что вы шпионируете, когда вы, вероятно, просто отправляете текст другу? Вот приложения и периферийные устройства, которые нужно взять с собой в скрытую миссию:

- Диктофон. Подслушивание означало перенос вокруг специально созданного записывающего устройства. С помощью приложения для записи звука на смартфоне и гигабайтов памяти ваш телефон теоретически мог записывать все в пределах слышимости в течение всего дня.

- EarSpy — приложение для Android, которое направляет аудио с микрофона вашего телефона прямо на гарнитуру, чтобы вы могли слышать все вокруг, оставаясь тем более незаметным. Если вы особенно смелы, оставьте свой телефон рядом с маркой и используйте гарнитуру Bluetooth для прослушивания.

- Если вы не хотите рисковать своим смартфоном, но по-прежнему должны получать беспроводные уши в цель, SoundHawk — это слуховой аппарат с поддержкой смартфонов, который поставляется с беспроводным микрофоном, что вы можете оставить поблизости.

- Скрытая камера. Если вы хотите скрытно защелкнуть фотографию или видео, ваш смартфон станет фантастическим инструментом. Кроме многих смартфонов есть очевидный звук, а сверхбольшие видоискатели означают, что вы не будете обманывать окружающих. Мобильная скрытая камера для Android примерно такая же скрытная, как и она. Приложение позволяет делать снимки с абсолютно чистого экрана или даже внутри полностью функционирующего приложения блокнота. И получите следующее: если вы введете обозначенное слово kill в приложение блокнота, он немедленно удалит все сделанные вами фотографии и видео. Есть другие скрытые приложения для камеры, которые могут фотографировать, когда вы свистнете, или когда они обнаруживают движение.

- Медленное видео. Вам нужно будет выяснить, как скрыть это самостоятельно, но некоторые последние телефоны (в том числе iPhone 6 и 6 Plus) позволяют вам захватывать сверхскоростное видео и замедлять его для плавного воспроизведения. Это означает, что никто в мире не может ввести пароль в устройство достаточно быстро, чтобы вы не могли следить за их пальцами.

- FLIR One/Seek Thermal. Существует так много причин, по которым хорошим шпионам может понадобиться тепловая камера для смартфонов, но сразу приходит в голову: клавиатуры. Если вы пытаетесь проникнуть в объект, дождитесь, когда кто-то ударит по коду, — тогда ищите остаточное тепло, оставленное их пальцами.

- Последняя док-станция Zeppelin. Подглядывайте за каждым углом, смотрите под каждой дверью, с этим контрольным пакетом в размере 100 долларов от Ryobi. Только одна из коллекции оснащенных инструментами для смартфонов, недавно представленной компанией.

- Гамма-излучатель. В зависимости от того, какой объект вы будете инфильтрировать, может не помешать проверить уровень радиации. Верьте или нет, вы можете сделать это с помощью этого приложения и камеры вашего смартфона.

- iPin лазерная указка. Он удваивается как инструмент отвлечения или способ отправки сообщений кодов Морзе. Кроме того, существует множество приложений, которые могут использовать флеш смартфона для отправки кода Морзе.

- Отслеживание GPS. Мало того, что Apple Find My iPhone и менеджер устройств Android от Google расскажут вам, где находятся ваши устройства, они позволят вам удаленно стереть ваши конфиденциальные данные, если вы попадете под угрозу.

- Wickr Top Secret Messenger. Приложение Wickr для обмена сообщениями: кажется, что у него есть правильные функции для любительского шпионажа. Шифрование военного класса, саморазрушающиеся сообщения и дизайн анти-скринкапа означает, что ваши отправленные снимки, вероятно, останутся только для ваших глаз.

- HTC Re. Идеальная маскировка: камера, которая выглядит как ингалятор. Не смейтесь слишком много. HTC Re беспроводных пучков живого вида на свой смартфон, который вы можете транслировать в прямом эфире на YouTube.

Итак, что вы можете сделать, если думаете, что ваш телефон слушает вас? Установите приложение для защиты от шпионских программ, никогда не оставляйте телефон нигде или не открывайте подозрительные текстовые сообщения.

Какие бывают шпионские программы и как они попадают на компьютер

На самом деле, шпионские программы отличаются друг от друга. Их принято различать на несколько видов:

- Программа шпион кей-логгер. Эта программа шпион, которая способна отслеживать действия пользователя с помощью клавиатуры. Например, Вы набрали какое-то слово в поиске браузера, а шпион уже всё отследил и запомнил. То есть, любой набранный логин или пароль будет известен злоумышленникам.

- Программы шпионы почтовых сервисов. В этом случае вирус рассылает спам на Вашу электронную почту, и тем самым, у него есть вероятность узнать важные данные. Если Вы по случайности перейдёте по «опасной ссылке», то возможно он их перехватит.

- Экранные программы шпионы. Они запоминают данные с помощью камеры, которая встроена на Вашем компьютере. Вы даже можете не подозревать, что посторонний человек за другим экраном компьютера, благодаря такой программе, получает от Вас определённые сведения.

Это ещё не все виды шпионских программ. Перечислил Вам только самые основные, которые постоянно встречаются у пользователей.

Как проникают на компьютер шпионские программы? Данные программные обеспечения заражают компьютер посредством специальных файлов или небезопасных ресурсов в Сети. Например, Вы перешли на сайт 18+ где постоянно есть вирусы, или скачали сомнительный файл на свой компьютер. Есть вероятность получить к себе эти программы с помощью ссылок. Причин, по которым появляются на Вашем компьютере шпионы-вирусы, очень много.

AVZ

Очень серьезное ПО, с которым справляются не все новички. На самом деле, версии 2016 года значительно проще ранних выпусков этого софта. Я помню, как пару лет тому назад мне пришлось столкнуться с AVZ для устранения трояна. Сразу показалось, что утилита крайне сложная. Но потом разобрался и пользовался неоднократно. Крутая вещь.

Очень часто на антивирусных формах оставляют отзывы и просят выложить логи сканирования, сделанные этой программой. А потом предлагают решение в виде скрипта, который следует выполнить в AVZ. То есть, чтобы решить конкретную проблему, найти и удалить опасный вирус, с которым не справляются другие «защитники», достаточно отыскать в сети нужный код и вставить его в окно выполнения.

- Обнаруживает все известные трояны Dialer;

- Без проблем справляется с почтовыми и интернет червями;

- Находит и устраняет следующие разновидности вирусов: Trojan Spy, Trojan Dropper, Trojan Downloader;

- Состоит из нескольких подпрограмм, которые выполняют анализ области реестра, файловой системы и памяти;

- Содержит в базе более 10 000 доверенных системных элементов, которые не будут затронуты во время проверки;

- Качественный детектор кей логгеров, которые собирают данные с клавиатуры;

- Очистка загрузочных записей от вредоносных скриптов (утилита Boot Cleaner);

- Тщательный анализ всех работающих процессов и служб.

Скачать

У каждого варианта есть свои преимущества. Я поведал про лучшие антишпионские программы для Windows 2021 года, а выбор остается за Вами!

Установка.

Установка программы не совсем стандартная, точнее сказать, со своими особенностями, так что я решил начать обзор программы Expert Home 4 с установочного файла. После того как Вы скачали программу Expert Home 4 Ссылка расположена в конце статьи. Запускаем скаченный файл, и через секунду видим первое окно установки Expert Home 4.

В первом окне выбираем язык, и жмём «Далее»

В этом окне ознакомляемся с лицензией, (интересно их кто ни будь вообще читает? ) ставим галочку «Я принимаю условия соглашения», и жмём «Далее»

В этом окне установки, вбиваем малость настроек, которые должны будем обязательно запомнить!!!1. Выбираем из выпадающего списка дополнительную клавишу к сочетанию Ctrl+Shift+Alt+Ваша клавиша. И обязательно запоминаем! Только этим сочетанием клавиш, Вы сможете запустить Expert Home 4.2. Для надёжности можно защитить программу паролем. Даже если получится, что кто то случайно нажмёт это сочетание клавиш (хотя это очень мало вероятно), то вызвавшего программу остановит окно с вводом пароля.

В следующем окне, нам ещё раз показывают сочетание клавиш, и пароль. Для того что бы мы точно всё запомнили. Запоминаем, и жмём кнопалку «Установить»

Установка проходит в пару-тройку секунд.

Полезные советы по защите от кейлоггеров

В настоящее время вы знаете, как проверить наличие клавиатурных шпионов и удалить их со своего компьютера.

Это должно защитить вас от определенных групп клавиатурных шпионов.

Вот еще несколько мер предосторожности, которые вы можете использовать, чтобы защитить себя от клавиатурных шпионов. Кейлоггеры сильно различаются по способам работы и пытаются перехватить данные

Кейлоггеры сильно различаются по способам работы и пытаются перехватить данные.

Следовательно, методы, которые вы используете для защиты, должны быть нацелены на то, как работает кейлоггер.

Следовательно, некоторые методы могут очень хорошо работать с определенной группой клавиатурных шпионов, но могут быть совершенно бесполезны против других.

Кроме того, авторы кейлоггеров могут обновить свои кейлоггеры, чтобы адаптироваться к принимаемым вами мерам противодействия.

Кейлоггеры в основном пытаются собирать ваши конфиденциальные данные, поэтому наиболее распространенные способы защитить себя:

1. Используйте одноразовые пароли или двухэтапную авторизацию

Одноразовые пароли могут быть очень эффективным решением, поскольку пароль становится недействительным сразу после его использования.

Таким образом, даже если в вашей системе установлен кейлоггер, перехваченный пароль становится бесполезным после одного сеанса.

Это эффективно защищает ваши личные данные.

Двухэтапная аутентификация также является очень хорошей мерой для защиты от кейлоггеров.

Двухэтапный процесс аутентификации предполагает, что пользователь сначала вводит свои учетные данные.

После ввода учетных данных они получают код или пароль на зарегистрированный номер мобильного телефона или адрес электронной почты.

Затем пользователь должен ввести этот код для проверки, тем самым добавив дополнительный уровень защиты.

Поскольку сгенерированный код или пароль становятся недействительными после одного использования, это также защищает ваши конфиденциальные данные так же, как и одноразовые пароли.

Этот метод будет неэффективен, если злоумышленник имеет удаленный контроль над вашим компьютером и совершает недействительные транзакции, как только будет установлено, что вы являетесь действующим пользователем.

2. Программы автоматического заполнения форм

Вы можете использовать программы, которые автоматически заполняют ваши данные, не требуя их ввода.

Кейлоггер не может обнаружить какие-либо данные, так как вам не нужно вводить их вручную.

Однако любой, у кого есть физический доступ к устройству, может установить программное обеспечение для записи этих данных из любого места.

Данные могут быть записаны из операционной системы или во время передачи данных по сети.

3. Экранная клавиатура

Хотя это не очень популярный метод, экранная клавиатура может помочь в защите от клавиатурных шпионов, которые регистрируют нажатия клавиш с физической клавиатуры.

Однако есть кейлоггеры, способные делать снимки экрана во время ввода ваших данных.

Это приводит к раскрытию ваших учетных данных злоумышленнику.

Кроме того, экранные клавиатуры были разработаны как утилита для обеспечения доступности, а не для защиты от киберугроз.

Экранные клавиатуры должны быть спроектированы и реализованы иначе, если они будут использоваться против клавиатурных шпионов.

4. Распознавание речи

Вместо того, чтобы вводить свои учетные данные, вы можете использовать программу преобразования речи в текст и озвучивать свои учетные данные.

Кейлоггер ничего не регистрирует, так как не происходит набора текста или щелчков мышью.

Самым слабым местом в этом методе является то, как программное обеспечение отправляет распознанный голос в систему.

Данные могут быть перехвачены, если метод небезопасен.

5. Сетевые мониторы

Сетевые мониторы (также называемые обратными межсетевыми экранами) предупреждают всякий раз, когда программа пытается установить сетевое соединение.

Это может дать вам возможность проверить законность соединения, запрошенного программой, и предотвратить отправку введенными вами учетными данными на другой компьютер с помощью кейлоггеров.

Принципы работы

Программа-агент запускается на рабочих станциях или терминальных серверах, с операционной системой Windows, отслеживает действия пользователя и события на его компьютере, передает их на сервер, а также реализует

различные блокировки и запреты доступа в полном соответствии с требованиями, предъявляемыми к SIEM и DLP системам.Агент StaffCop Enterprise может работать на удаленном

компьютере, не находящемся в локальной сети компании.

Контроль сотрудников – одна из постоянных задач линейных руководителей и топ-менеджеров, специалистов HR-подразделений, собственников. От того, насколько эффективно сотрудники используют рабочее время, напрямую зависит эффективность организации. Существенная часть сотрудников получает вознаграждение в виде окладов, это значит, что их опоздания или отсутствие на рабочем месте, нецелевое использование рабочего времени являются для компании прямыми убытками.

Но контроль – довольно сложная задача. У каждого сотрудника за спиной не постоишь, постоянные совещания, отчеты отрывают их от выполнения основных обязанностей и плохо сказываются на рабочем климате. Как контролировать сотрудников, чтобы это не отнимало слишком много времени у них и у руководящего персонала, не создавало атмосферу тотальной слежки, при этом было достаточно достоверно? Существуют программные решения, одним из которых является программный комплекс StaffCop Enterprise.

StaffCop фиксирует действия сотрудников согласно настройкам конфигурации, собирает статистику использования рабочего времени, формирует отчеты и сигнализирует о нарушениях. Если необходима более детальная информация, возможно углубиться в каждое событие, найти соответствующие документы, восстановить последовательность действий, а также взаимосвязи и коммуникации, которые при этом возникали. Информация выдается в виде удобных отчетов, которые формируются в режиме реального времени и в соответствии с целями.

Задача №1 – контроль трудовой дисциплины: опоздания, переработки, прогулы, слишком большие перерывы и т.п. Все необходимые настройки для этого включены по умолчанию. Через неделю собирается достаточно показательная статистика по самым злостным нарушителям дисциплины и самым усердным работникам, которую можно группировать по отделам и подразделениям.

Для того чтобы достаточно точно контролировать использование сотрудниками рабочего времени, нужно отделить продуктивную деятельность от непродуктивной и определить критерии, с помощью которых будет фиксироваться активность человека за компьютером. Кроме очевидных явлений, таких, как опоздания и отсутствие на рабочем месте, продуктивной деятельностью будем считать работу сотрудников в программах и на сайтах, имеющих отношение к их задачам. То есть развлекательные сайты, соцсети, сайты поиска работы, просмотр фильмов и онлайн-игры можно отнести к непродуктивной деятельности, а работу в офисных приложениях, специализированных программах – к продуктивной

Следует обратить внимание, что для разных специалистов набор продуктивных и непродуктивных программных приложений и сайтов может различаться. Например, работа в соцсетях для маркетолога может являться основной обязанностью, а работа не бухгалтера в бухгалтерской программе может квалифицироваться как непродуктивная и даже опасная для компании

После настройки конфигурации, в которой будет указано, какие программы считать продуктивными, какие нет, StaffCop сам собирает статистику по времени работы каждого сотрудника в той или иной программе. Такой подход позволяет с высокой точностью определить продуктивность компании, отделов и отдельных работников.

Активность сотрудника определяется не просто включенным компьютером. Для того чтобы программа зафиксировала работу сотрудника, должны происходить нажатия на клавиши или движения мышкой. В особо критичных случаях доступны онлайн-просмотр рабочего стола с возможностью блокировки учетной записи, а также скриншоты экрана.

Контроль бизнес-процессов складывается из отслеживания выполнения сотрудниками регламентированных действий (KPI), правильности цепочки взаимосвязей, отсутствия лишних звеньев в последовательности работ и коммуникациях, а также обсуждения бизнес-процессов в корпоративных мессенджерах и электронной почте. С помощью StaffCop можно выявлять «затыки» бизнес-процессов, перегруз или недогруз отдельных звеньев, нарушения регламента, психологический климат в коллективе и многое другое. Контролируются как сотрудники, работающие в корпоративной сети, так и удаленные сотрудники и подразделения.

Полезные статьи

Система контроля работы персонала — краткий обзор

9.Everhour

Everhour – веб-приложение (Chrome, Firefox и Safari) для контроля и Учёта рабочего времени сотрудников – офисных и удалённых. Предлагает множество инструментов сбора статистики, интегрируется со сторонними сервисами (Asana, Basecamp, Trello, др.), позволяет отслеживать время и руководителям, и команде.

Функционал для контроля удалённых сотрудников

- Цифровой таймер.

- Панель прогресса выполнения проекта.

- Журналы задач.

- Автоматически обновляющиеся отчёты по продуктивности.

- Выставление счетов.

- Оценка времени выполнения проекта.

- Учёт отработанного времени.

Недостатки программы

Главный недостаток системы – полное отсутствие инструментов контроля персональной эффективности сотрудников. Можно только отслеживать прогресс всей команды.

Обоснование девятого места в рейтинге

По возможностям Everhour уступает большинству ПО, расположившегося выше. Однако, это популярная система, которая позволяет достаточно точно отслеживать время и прогресс работы коллектива.

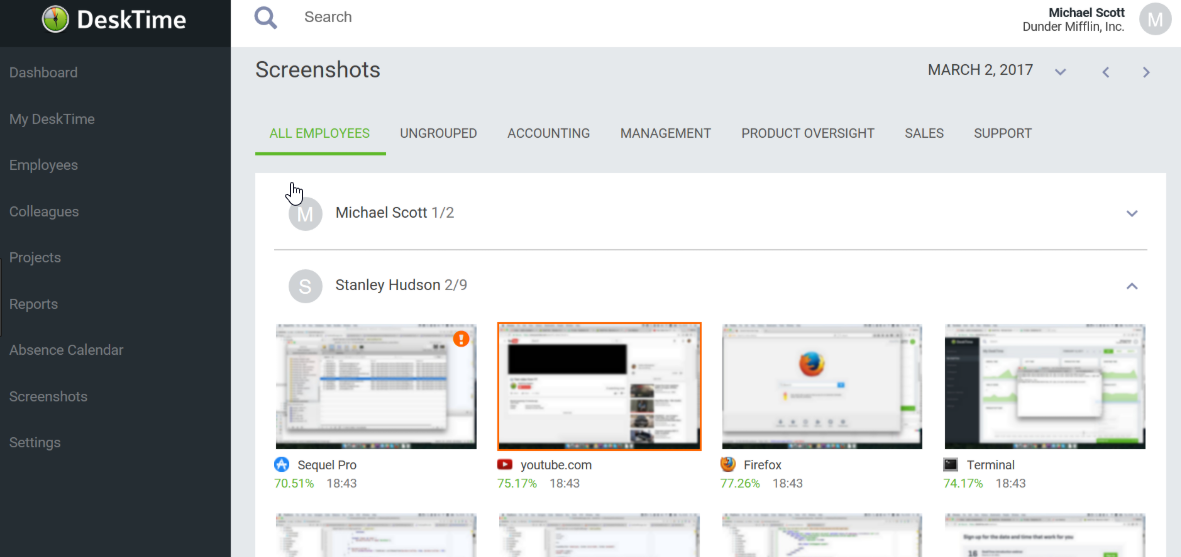

DeskTime Pro

О программе DeskTime Pro

DeskTime — это онлайн-сервис с мобильными и десктопными приложениями для отслеживания рабочего времени, отслеживания прогресса в проекте, анализа различных показателей эффективности, генерации подробных отчетов. Как и Hubstaff, программа ориентирована на управление виртуальными командами.

Бесплатная версия программы DeskTime Pro предоставляет мониторинг одного пользователя с серьезными ограничениями по функциональности.

Количество подконтрольных компьютеров:

В бесплатной версии программы доступен мониторинг компьютера 1 сотрудника.

Отчеты по рабочему времени (отслеживание времени).

Отчеты по используемым приложениям.

Мобильное приложение.

Какие функции доступны только в платной версии:

Программа мониторинга сотрудников DeskTime Pro предлагает мощный инструментарий для контроля и управления удаленными командами с возможностью тонкой настройки под каждого пользователя. Наиболее интересны здесь функции подсчета заработной платы, отслеживания проектов и встроенного Pomodoro-трекера.

Видео: