Как зашифровать диск или флешку с секретными данными с помощью bitlocker

Содержание:

- Что нужно знать

- Двухэтапная или двухфакторная аутентификация

- Требования для восстановления данных с тома BitLocker

- Где искать свой ключ восстановления

- Последовательность разблокировки сети

- Как отключить Bitlocker в Windows 10

- 7 способов отключить BitLocker в Windows 10

- Способ 1. Отключить BitLocker Windows 10 через панель управления

- Способ 2. Отключить BitLocker через настройки

- Способ 3. Отключить BitLocker через редактор локальной групповой политики

- Способ 4. Отключить BitLocker через CMD

- Способ 5. Отключить BitLocker через PowerShell

- Способ 6. Отключить службу BitLocker

- Способ 7. Форматирование зашифрованного жесткого диска

- Как его разблокировать, если система не загружается

- Включение шифрования BitLocker в домашней редакции Windows

- Шифрование устройств BitLocker

- Основные требования к сетевой разблокировки

Что нужно знать

После перезагрузки компьютер быстро откроет рабочий стол. Это не конец!

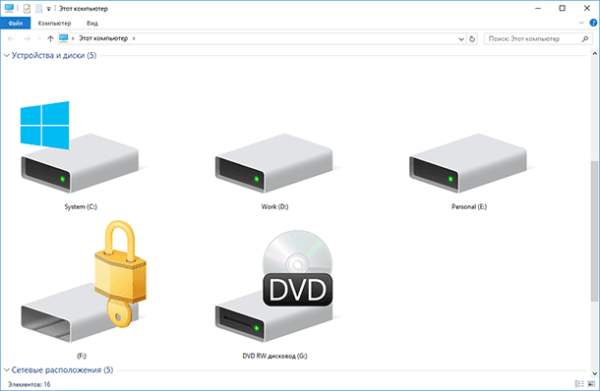

После перехода в «Панель управления»>«Система и безопасность»>«Шифрование диска BitLocker» вы увидите, что диск еще не зашифрован.

Что делать в этом случае?

Абсолютно ничего. Просто ждите окончания процесса. Он занимает некоторое время, в зависимости от выбранного вами варианта и размера накопителя. Спокойно используйте свой компьютер, а последние штрихи будут выполняться в фоновом режиме.

Процесс шифрования диска в фоновом режиме

Как только вы обнаружите, что процесс шифрования завершен, в «Проводнике» над диском должен появится соответствующий значок BitLocker.

На зашифрованном диске находится значок BitLocker

Так вы сможете проверить, включен он или нет.

Двухэтапная или двухфакторная аутентификация

Поскольку приложение OneDrive запоминает учетные данные, первый этап аутентификации выполняется автоматически. Реализация работы второго этапа для доступа в личное хранилище различается в зависимости от клиента OneDrive.

Клиент для Windows и веб-версия OneDrive

При разблокировании хранилища требуется дополнительное подтверждение. Конкретный процесс зависит от того, включена ли 2FA и/или установлено ли приложение Microsoft Authenticator.

Например, у меня включена 2FA и установлено данное приложение, при этом аутентификация в учетной записи Microsoft (MSA) настроена на вход без пароля. В этом случае доступ подтверждается одобрением уведомления в приложении (если ПК не входит в список доверенных, также требуется ввести ПИН-код на смартфоне).

При минимальном уровне безопасности MSA, т.е. при отсутствии 2FA и приложения, одноразовый пароль отправляется на номер телефона или почту, указанные в настройках безопасности.

Клиент для Android / iOS

В Android при первоначальной настройке хранилища требуется создать шестизначный ПИН-код. После этого им или биометрическим фактором (отпечаток пальца, лицо) можно разблокировать защищенную область.

Требования для восстановления данных с тома BitLocker

Для восстановления данных с диска, зашифрованного BitLocker нужно иметь хотя один из следующих элементов системы защиты BitLocker:

- Пароль BitLocker (тот самый, который вы вводите в графическом интерфейсе Windows при разблокировке зашифрованного диска);

- Ключ восстановления BitLocker;

- Ключ запуска системы (Startup key — .bek) – ключ на USB флешке, который позволяет автоматически расшифровывать загрузочный раздел, не требуя ввода пароля от пользователя.

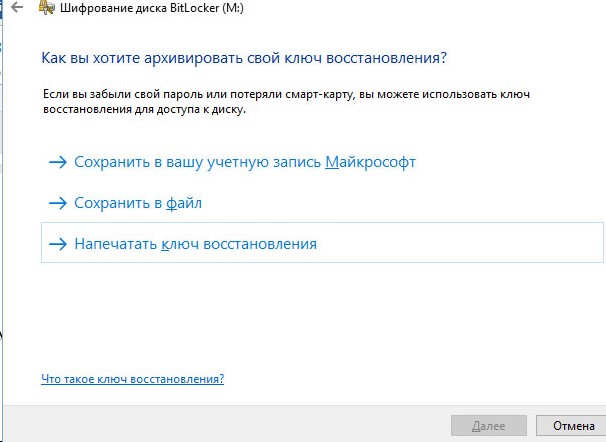

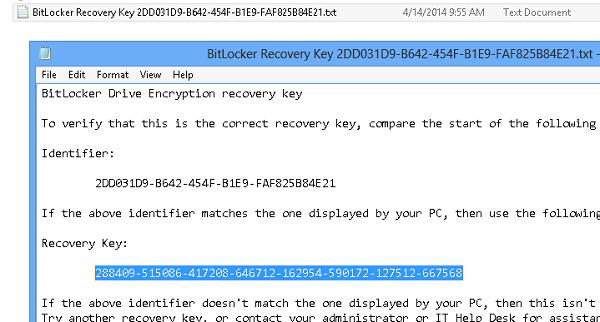

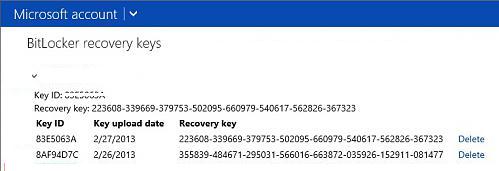

Ключ восстановления BitLocker (BitLocker Recovery Key) представляет собой уникальную последовательность из 48 символов. Ключ восстановления генерируется при создании тома Bitlocker, его можно распечатать (и хранить в безопасном месте, например, в сейфе), сохранить в виде текстового файла на локальный (это не рекомендуется, т.к. при повреждении диска вы не сможете расшифровать свои данные) или внешний диск, или сохранить в свою учетную запись Microsoft.

Несколько нюансов касательно восстановления данных с диска BitLocker. Данные нужно восстанавливать на отдельный диск, размер которого должен быть не меньше, чем размер поврежденного диска. В процессе восстановления все содержимое этого диска будет удалено и заменено расшифрованными данными с тома BitLocker.В нашем примере диск F: (размер 2 Гб) это USB флешка, содержимое которой зашифровано с помощью BitLocker. Данная флешка по какой-то причине не открывается. Для восстановления данных мы установили дополнительный внешний диск Data (G:), емкостью (10 Гб).

Где искать свой ключ восстановления

Если Вы не можете найти свой ключ восстановления, попытайтесь вспомнить, когда Вы настраивали BitLocker, Вам было предложено три варианта: распечатать ключ, сохранить его в файл или загрузить ключ восстановления BitLocker в Вашу учетную запись Microsoft.

Так или иначе, но Вы выбрали один из этих вариантов.

Если есть у Вас несколько ключей восстановления, можно использовать идентификатор ключа, отображаемый на экране BitLocker на компьютере, и сопоставить его с идентификатором ключа, который появляется на веб-странице. Это поможет Вам определить правильный ключ.

Если ваш компьютер подключен к домену, обратитесь к администратору домена, чтобы получить ключ восстановления.

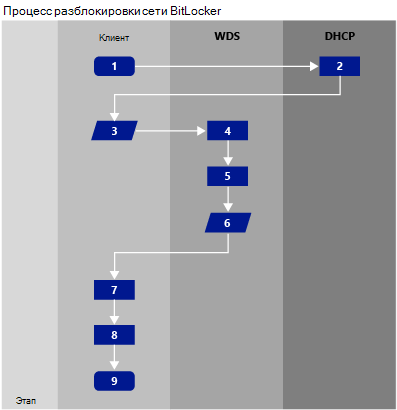

Последовательность разблокировки сети

Последовательность разблокировки начинается с клиентской стороны, когда менеджер загрузки Windows обнаруживает наличие протектора разблокировки сети. Он использует драйвер DHCP в UEFI, чтобы получить IP-адрес для IPv4. Затем он транслирует запрос DHCP для конкретного поставщика, содержащий сетевой ключ и ключ сеанса для ответа, все зашифрованные сертификатом сетевой разблокировки сервера, как описано выше. Поставщик сетевой разблокировки на поддерживаемом сервере WDS распознает запрос конкретного поставщика, расшифрует его с помощью закрытого ключа RSA и возвращает ключ сети, зашифрованный ключом сеанса, с помощью собственного ответа DHCP, определенного поставщику.

На стороне сервера роль сервера WDS имеет необязательный компонент подключаемого подключения, например поставщик PXE (среда предварительного выполнения). Компонент подключаемого подключения обрабатывает входящие запросы на разблокировку сети. Поставщик также может быть настроен с ограничениями подсети. Эти ограничения требуют, чтобы IP-адрес, предоставленный клиентом в запросе на разблокировку сети, принадлежал разрешенной подсети, чтобы отпустить сетевой ключ клиенту. Если поставщик сетевой разблокировки недоступен, bitLocker не может открыть диск до следующего доступного протектора. Поэтому в обычной конфигурации для разблокировки диска представлен стандартный экран разблокировки TPM+PIN.

Конфигурация на стороне сервера для обеспечения сетевой разблокировки требует предварительной настройки 2048-битной пары ключей RSA в виде сертификата X.509. Конфигурация также требует распространения среди клиентов сертификата общедоступных ключей.

Управление и развертывание этого сертификата через редактор групповой политики непосредственно на контроллере домена, который имеет функциональный уровень домена не менее Windows Server 2012. Этот сертификат является общедоступным ключом, который шифрует промежуточный сетевой ключ. Промежуточный сетевой ключ — это один из двух секретов, необходимых для разблокировки диска; другой секрет хранится в TPM.

Процесс разблокировки сети следует следующим этапам:

- Менеджер загрузки Windows обнаруживает протектор разблокировки сети в конфигурации BitLocker.

- Клиентский компьютер использует драйвер DHCP в UEFI, чтобы получить действительный IP-адрес IPv4.

- Клиентский компьютер передает запрос DHCP для конкретного поставщика, содержащий:

- Сетевой ключ (промежуточный 256-битный ключ), зашифрованный общедоступным ключом RSA 2048-битного сертификата разблокировки сети с сервера WDS.

- Ключ сеанса AES-256 для ответа.

- Поставщик сетевой разблокировки на сервере WDS распознает запрос, определенный для поставщика.

- Поставщик расшифровка запроса с помощью частного ключа RSA сертификата сетевой разблокировки WDS-сервера WDS server.

- Поставщик WDS возвращает ключ сети, зашифрованный ключом сеанса, с помощью собственного ответа DHCP на клиентский компьютер. Этот ключ является промежуточным ключом.

- Возвращенный промежуточный ключ сочетается с другим локальным 256-битным промежуточным ключом. Этот ключ можно расшифровать только с помощью TPM.

- Этот комбинированный ключ используется для создания ключа AES-256, который открывает громкость.

- Windows продолжает последовательность загрузки.

Как отключить Bitlocker в Windows 10

BitLocker – это дискретный метод защиты ваших данных от несанкционированного доступа. Отключение этой функции не приведет к удалению каких-либо файлов, но все же рекомендуется хранить резервные копии файлов.

Вы можете отключить BitLocker в Windows 10 разными способами, например, с помощью настроек, панели управления, поля поиска Windows или через PowerShell и командную строку. Ниже приведены шаги, которые необходимо предпринять при использовании каждого из этих методов для отключения BitLocker.

На некоторых сайтах предлагается отключить службу BitLocker Windows или использовать групповую политику для отключения BitLocker, но эти методы на самом деле не работают и могут привести к неправильной настройке и ошибкам.

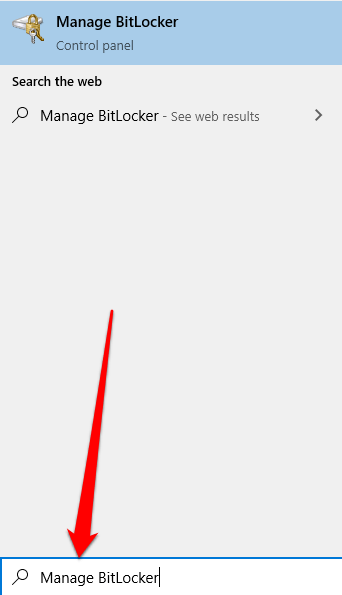

Как отключить BitLocker в Windows 10 через поиск Windows

Инструмент поиска Windows позволяет выполнять узкий поиск для поиска определенных элементов в проводнике, меню «Пуск» или меню «Настройки». Отсюда вы также можете выполнять поиск в Интернете, не открывая браузер, и получать доступ к файлам или приложениям, которые вы используете чаще всего.

Если вы хотите отключить BitLocker, вы можете легко сделать это через окно поиска Windows.

- Войдите на свой компьютер, используя учетную запись администратора, введите «Управление BitLocker» в поле поиска Windows, а затем выберите его из списка результатов.

- Затем выберите Отключить BitLocker.

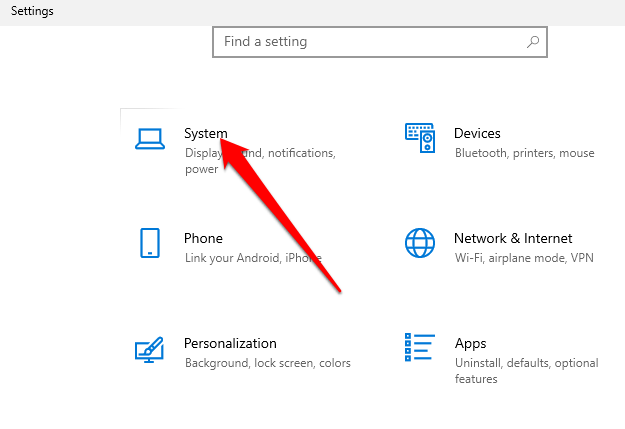

Как отключить BitLocker в Windows 10 через меню настроек

Меню настроек Windows содержит основные настройки, которые вы можете использовать для внесения изменений в приложение на вашем ПК. Вот как отключить BitLocker через меню настроек.

- Выберите Пуск> Настройки.

- В окне «Настройки» выберите «Система».

- Выберите «О программе» в левом нижнем углу, найдите раздел «Связанные параметры» на правой панели и выберите «Параметры BitLocker».

Примечание. Если вы по-прежнему не видите вкладку, это означает, что на вашем компьютере нет BitLocker.

- Затем выберите Отключить BitLocker.

- При появлении запроса снова выберите Отключить BitLocker. BitLocker зашифрует ваш жесткий диск, после чего Windows предложит вам ввести пароль, прежде чем функция будет отключена.

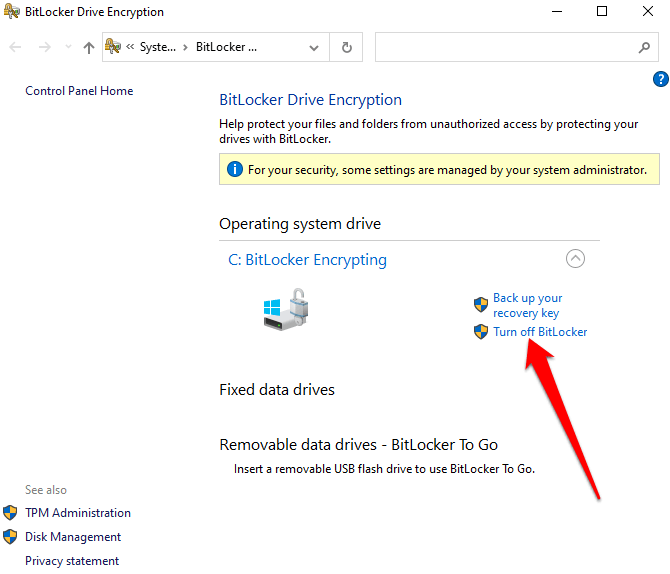

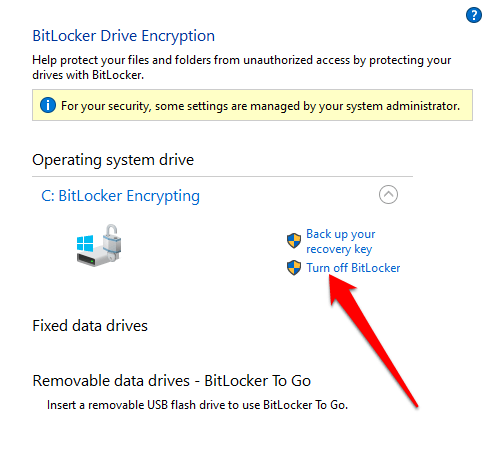

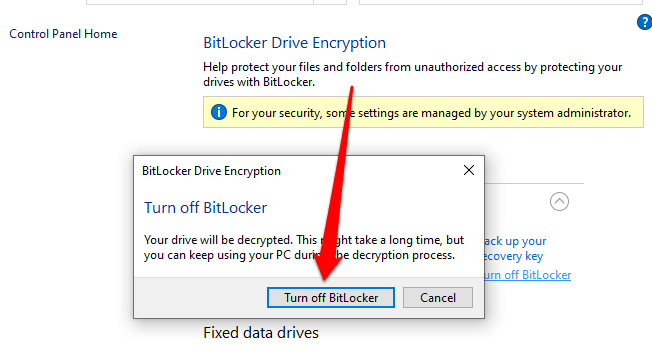

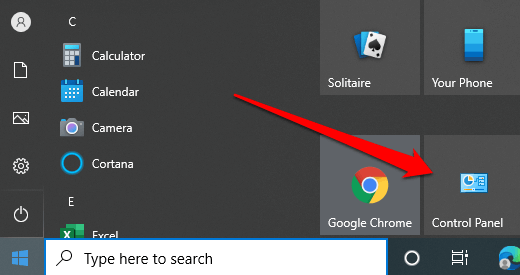

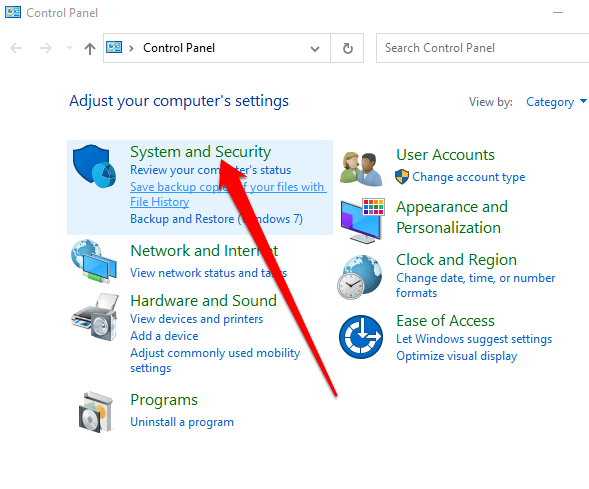

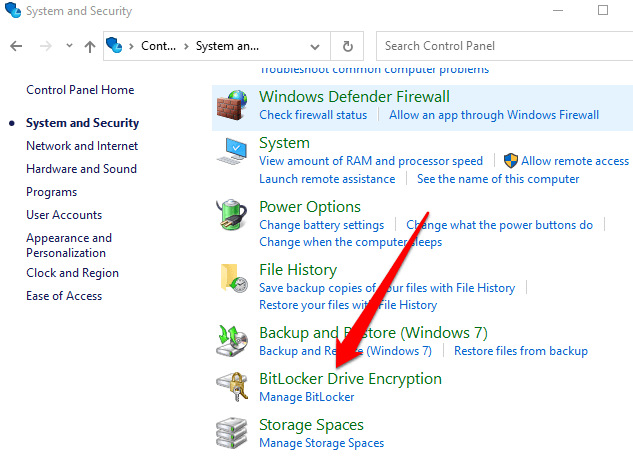

Как удалить BitLocker в Windows 10 через панель управления

Панель управления Windows 10 содержит настройки, которые контролируют практически все, что касается внешнего вида и работы Windows. Вот как отключить BitLocker через панель управления.

- Откройте панель управления из меню «Пуск» или введите «Панель управления» в поле поиска и выберите ее в результатах поиска.

- Выберите Система и безопасность.

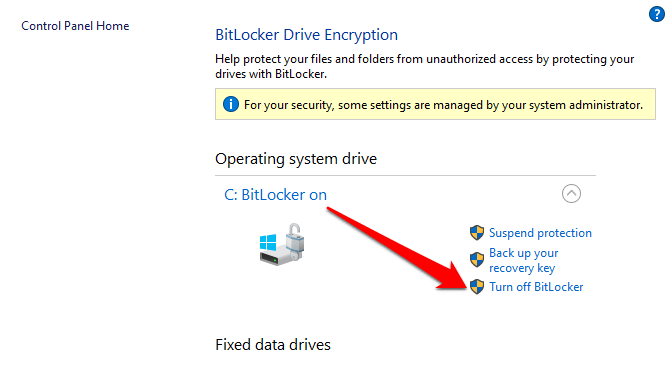

- Затем выберите Шифрование диска BitLocker> Управление BitLocker.

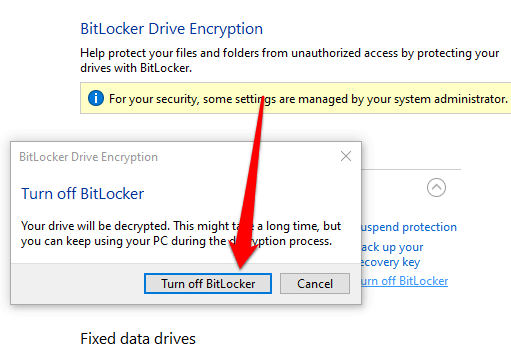

- Выберите ссылку Отключить BitLocker.

- Появится всплывающее окно с сообщением: Ваш диск будет расшифрован. Это может занять много времени, но вы можете продолжать использовать свой компьютер во время процесса дешифрования. Выберите Отключить BitLocker, чтобы подтвердить действие.

Примечание. Если BitLocker зашифровал один жесткий диск, он начнет процесс расшифровки для этого диска. Если есть разные диски, вам нужно выбрать диск, для которого вы хотите отключить BitLocker.

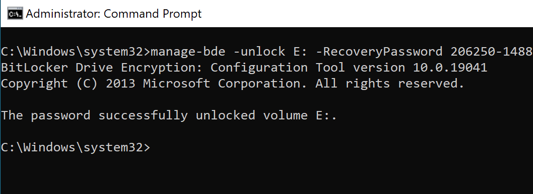

Как отключить BitLocker с помощью PowerShell и командной строки

Наконец, если у вас возникли проблемы с использованием графического интерфейса пользователя или вы можете получить доступ только к инструментам командной строки, вы можете отключить BitLocker с помощью PowerShell или командной строки. Обязательно запускайте оба инструмента от имени администратора.

Для PowerShell команда приведена ниже, но вы замените X буквой зашифрованного диска.

Отключить Bitlocker –MountPoint «X:»

Состояние тома должно быть «Полностью зашифровано», а состояние защиты – «Выкл.».

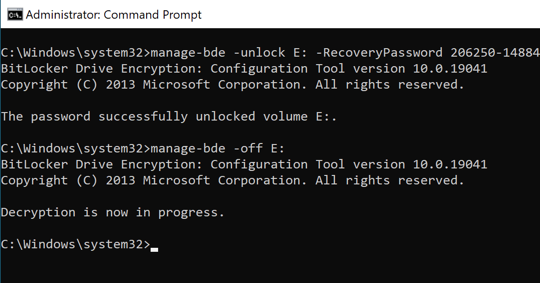

Если вы используете командную строку, вам сначала понадобится ключ восстановления, который вы сохранили в своей учетной записи Microsoft или в файле при первой установке BitLocker. Обычно это набор из восьми чисел, каждое из которых состоит из шести цифр, разделенных тире. После этого вам нужно будет ввести следующую команду, заменив X буквой диска на вашем ПК:

manage-bde -unlock X: -RecoveryPassword Recovery-Key

Обратите внимание, что это разблокирует диск, но не отключает BitLocker полностью. Если вы хотите полностью отключить его, используйте эту команду:. управление-bde -off X:

управление-bde -off X:

Если вы хотите снова включить BitLocker позже, обратитесь к нашему руководству о том, как настроить полное шифрование диска в Windows с помощью BitLocker.

7 способов отключить BitLocker в Windows 10

В этой части мы продемонстрируем 7 способов отключить BitLocker Windows 10.

Способ 1. Отключить BitLocker Windows 10 через панель управления

Прежде всего, вы можете отключить BitLocker Windows 10 через панель управления.

А вот и руководство.

- открыто Панель управления .

- выберите Шифрование диска BitLocker .

- Разверните диск, защищенный BitLocker, и выберите Разблокировать диск .

- Затем введите пароль.

- Затем нажмите Отключить BitLocker .

Способ 2. Отключить BitLocker через настройки

Чтобы отключить BitLocker Windows 10, вы также можете попробовать удалить BitLocker Windows 10 через приложение «Настройки».

А вот и руководство.

- Нажмите Windows ключ и я ключ вместе, чтобы открыть Настройки .

- Во всплывающем окне выберите Система .

- Во всплывающем окне выберите Около с левой панели.

- Затем найдите Раздел шифрования устройства на правой панели и выберите Выключи кнопка.

- Затем в окне подтверждения нажмите Выключи очередной раз.

После этого функция BitLocker была отключена на вашем компьютере.

Способ 3. Отключить BitLocker через редактор локальной групповой политики

Чтобы отключить BitLocker в Windows 10, вы можете отключить его с помощью редактора локальной групповой политики.

А вот и руководство.

- Нажмите Windows ключ и р ключ вместе, чтобы открыть Бежать диалог.

- Тип gpedit.msc в поле и щелкните Хорошо продолжать.

- Во всплывающем окне перейдите по следующему пути: Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Шифрование диска BitLocker -> Фиксированные диски с данными .

- Затем выберите Запретить запись на фиксированные диски, не защищенные BitLocker .

- Во всплывающем окне выберите Не настраивать или же Отключено . Затем нажмите Применять и Хорошо для подтверждения изменений.

После этого функция BitLocker была отключена с компьютера.

Способ 4. Отключить BitLocker через CMD

Что касается того, как отключить BitLocker Windows 10, вы можете отключить BitLocker через CMD.

Теперь, вот руководство о том, как отключить BitLocker CMD.

- Откройте командную строку от имени администратора .

- Во всплывающем окне введите команду управление-bde -off X: и ударил Войти продолжать. Пожалуйста, замените X фактической буквой жесткого диска.

- Затем начнется процесс расшифровки. Это займет некоторое время, пожалуйста, не прерывайте его.

Когда он будет завершен, вы завершите процесс отключения BitLocker cmd.

Способ 5. Отключить BitLocker через PowerShell

Чтобы отключить BitLocker в Windows 10, вы также можете отключить его через PowerShell.

А вот и руководство.

- Тип PowerShell в поле поиска Windows и выберите наиболее подходящий.

- Затем щелкните его правой кнопкой мыши, чтобы выбрать Запустить от имени администратора .

- Во всплывающем окне введите команду Отключить-BitLocker -MountPoint «X:» и ударил Войти продолжать. Пожалуйста, замените X фактической зашифрованной буквой жесткого диска.

Когда он будет завершен, функция BitLocker на зашифрованном жестком диске будет отключена.

Кроме того, вы также можете отключить BitLocker для всех томов. Просто введите следующие команды, чтобы продолжить.

$ BLV = Get-BitLockerVolume Отключить-BitLocker -MountPoint $ BLV

После этого вы сможете удалить BitLocker Windows 10.

Способ 6. Отключить службу BitLocker

Есть еще один способ удалить BitLocker Windows 10. Вы можете отключить службу BitLocker.

А вот и руководство.

- Нажмите Windows ключ и р ключ вместе, чтобы открыть Бежать диалог.

- Во всплывающем окне введите services.msc в поле и щелкните Хорошо продолжать.

- В окне ‘Службы’ найдите Служба шифрования диска BitLocker и дважды щелкните по нему.

- Затем измените его Тип запуска к Отключено .

- Затем нажмите Применять и Хорошо чтобы сохранить изменения.

Когда он будет завершен, вы отключите BitLocker Windows 10.

Способ 7. Форматирование зашифрованного жесткого диска

Существует способ удалить BitLocker Windows 10

Если на жестком диске нет важного файла, вы можете выбрать отформатируйте это и удалите BitLocker Windows 10. Если на нем есть важные файлы, не рекомендуется использовать этот способ

А вот и руководство.

- Щелкните правой кнопкой мыши зашифрованный жесткий диск и выберите Формат .

- Во всплывающем окне установите файловые системы и отметьте опцию Быстрое форматирование . Затем нажмите Начало продолжать.

После этого вы удалили BitLocker с жесткого диска Windows 10. Если вы потеряли данные после форматирования, вы можете прочитать пост на Как восстановить файлы с отформатированного жесткого диска (2020) — Руководство Узнать больше.

Как его разблокировать, если система не загружается

Разблокировка диска осуществляется путем ввода пароля. Но что делать, если компьютер не включается? В таком случае получить доступ к данным можно будет через работающее устройство. Разумеется, этот вариант не устраивает тех, кто не может в кратчайшие сроки заменить ПК. Так что есть смысл рассмотреть альтернативный вариант.

В частности, восстановление доступа осуществляется с загрузочной флешки. Вам нужно записать на внешний накопитель образ системы, а затем подключить его к ПК, заранее выставив приоритет в BIOS. Далее для разблокировки потребуется ввести пароль, который вы придумали на первом этапе.

А что делать, если забыл пароль? На первый взгляд, это еще более сложная ситуация, но из нее тоже можно выкрутиться. На этапе шифрования диска Windows 10 предлагает задать пароль. Далее он сохраняется на компьютере или на флешке. Поэтому обязательно проверьте внешний накопитель или директории ПК. Сократить время поиска поможет тот факт, что ключ представлен файлом с расширением «.BEK».

Совет. Также не забудьте проверить учетную запись Microsoft. В ее настройках тоже указывается ключ разблокировки, если ранее вы зашифровали жесткий диск.

Включение шифрования BitLocker в домашней редакции Windows

Любые мои попытки обойти ограничения Windows 10 Домашняя и зашифровать диск BitLocker-ом только встроенными средствами системы, а таковые присутствуют, например, в PowerShell, не увенчались успехом (правда, есть не самые удобные «обходные» пути, о которых в конце материала).

Однако, существуют сторонние программы, позволяющие включать шифрование BitLocker для дисков. К сожалению, ни одна из них не является бесплатной, но первая из описываемых программ полностью функциональна в течение первых 15 дней использования (чего хватит, чтобы зашифровать диски, а работать с ними можно будет и без этой программы). Интересно, что обе рассматриваемых утилиты имеют версии для Mac OS и Linux: если вам нужно работать с дисками, зашифрованными BitLocker в этих системах, имейте в виду.

BitLocker Anywhere

Самая известная программа для включения шифрования на компьютерах с Windows, где рассматриваемая функция отсутствует — Hasleo BitLocker Anywhere. Она бесплатна в течение первых 15 дней использования (но в пробной версии не поддерживает шифрование системных разделов диска).

После загрузки и установки программы для шифрования достаточно выполнить следующие шаги:

- Нажмите правой кнопкой мыши по разделу диска, который нужно зашифровать и выберите пункт меню «Turn on BitLocker».

- В следующем окне укажите и подтвердите пароль для шифрования и расшифровки. Две отметки ниже позволяют включить шифрование только занятого пространства (быстрее, вновь помещаемые данные будут шифроваться автоматически), а также включить режим совместимости (существуют разные версии шифрования BitLocker, с включенным режимом совместимости, вероятнее всего, диск можно будет расшифровать на любом компьютере с поддержкой функции).

- Следующее окно предлагает сохранить ключ восстановления (Save to a file) или распечатать его (Print the recovery key). Он пригодится в случае, если вы забыли пароль (а иногда оказывается полезным и при сбоях файловой системы на диске).

- В завершение придется лишь дождаться окончания процесса шифрования уже имеющихся данных на диске — не закрывайте программу, пока не увидите кнопку Finish внизу справа. На SSD это будет быстрее, на HDD может оказаться необходимым подождать более продолжительное время.

В целом программа работает исправно, и, судя по всему, также умеет шифровать и системный раздел диска (но не смог проверить за неимением ключа) — следующий рассматриваемый продукт этого не умеет. С помощью неё же вы можете и снять шифрование с диска (помните о 15 днях), а работать с таким диском, вводить пароль и разблокировать его можно и без программы — шифрование и расшифровка при работе с данными на диске будут выполняться «на лету» средствами домашней редакции Windows 10.

И эта и следующая рассматриваемая программа добавляют пункты для шифрования/дешифрования и блокировки в контекстное меню дисков в проводнике.

Скачать Hasleo BitLocker Anywhere можно с официального сайта https://www.easyuefi.com/bitlocker-anywhere/bitlocker-anywhere-home.html

M3 BitLocker Loader

M3 BitLocker Loader — утилита, очень похожая на рассмотренную выше. Из особенностей: не может включить шифрование в пробной версии (вы можете лишь ознакомиться с интерфейсом программы), а также не умеет работать с системным разделом диска.

В остальном использование программы мало чем отличается: нажимаем Encrypt у раздела, который нужно зашифровать и проходим все шаги: ввод пароля, сохранение ключа восстановления, ожидание завершения шифрования BitLocker.

Скачать M3 BitLocker Loader можно с официального сайта: https://www.m3datarecovery.com/bitlocker-windows-home/

Шифрование устройств BitLocker

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживаюх современное режим ожидания. С Windows 11 и Windows 10 microsoft предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, в том числе современных standby, и устройствах, Windows 10 Домашняя выпуска или Windows 11.

Корпорация Майкрософт ожидает, что большинство устройств в будущем будут проходить тестирование, что делает шифрование устройств BitLocker широко распространенным на современных Windows устройствах. Шифрование устройств BitLocker дополнительно защищает систему, прозрачно реализуя шифрование данных на всей устройстве.

В отличие от стандартной реализации BitLocker шифрование устройств BitLocker включено автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

- После завершения чистой установки Windows 11 или Windows 10 и завершения работы с выходом из окна компьютер готовится к первому использованию. В рамках этой подготовки шифрование устройств BitLocker инициализировано на диске операционной системы и фиксированных дисках данных на компьютере с четким ключом (это эквивалент стандартного приостановленного состояния BitLocker). В этом состоянии диск отображается с значоком предупреждения в Windows Explorer. Желтый значок предупреждения удаляется после создания протектора TPM и восстановления, как поясняется в следующих точках пули.

- Если устройство не подсоединено к домену, требуется использовать учетную запись Майкрософт, которой были предоставлены права администратора на устройстве. Когда администратор использует учетную запись Майкрософт для входа, незащищенный ключ удаляется, а ключ восстановления отправляется в учетную запись Майкрософт в Интернете, создается механизм защиты TPM. Если устройству требуется ключ восстановления, пользователю порекомендуют использовать другое устройство и перейти по URL-адресу доступа к ключу восстановления, чтобы извлечь его с использованием учетных данных своей учетной записи Майкрософт.

- Если пользователь использует для входа учетную запись домена, незащищенный ключ не удаляется до тех пор, пока пользователь не подсоединит устройство к домену и не выполнит успешное резервное копирование ключа восстановления в доменные службы Active Directory (AD DS). Необходимо включить параметр групповой политики Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Шифрование диска BitLocker\Диски операционной системы и выбрать вариант Не включать BitLocker до сохранения данных восстановления в AD DS для дисков операционной системы. При такой конфигурации пароль восстановления создается автоматически, когда компьютер подключается к домену, а в AD DS создается резервная копия ключа восстановления. Затем создается механизм защиты TPM, незащищенный ключ удаляется.

- Аналогично входу по учетной записи домена незащищенный ключ удаляется, когда пользователь входит на устройство с использованием учетной записи Azure AD. Как описано в пункте выше, пароль восстановления создается автоматически, когда пользователь проходит проверку подлинности в Azure AD. Затем выполняется резервное копирование ключа восстановления в Azure AD, создается механизм защиты TPM, незащищенный ключ удаляется.

Корпорация Майкрософт рекомендует включить шифрование устройств BitLocker в любых поддерживаемых системах, но процесс автоматического шифрования устройств BitLocker можно предотвратить, изменив следующий параметр реестра:

- Подраздел: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

- Значение: PreventDeviceEncryption равно True (1)

- Тип: REG_DWORD

Администраторы могут управлять устройствами с поддержкой домена, на которые включено шифрование устройств BitLocker с помощью администрирования и мониторинга Microsoft BitLocker (MBAM). В этом случае шифрование устройств BitLocker автоматически делает доступными дополнительные параметры BitLocker. Преобразование или шифрование не требуется, и если нужно внести какие-либо изменения в конфигурацию, MBAM может осуществлять управление всем набором политик BitLocker.

Примечание

Шифрование устройств BitLocker использует 128-битный метод шифрования XTS-AES. Если требуется использовать другой метод шифрования и/или силу шифра, сначала необходимо настроить и расшифровать устройство (если уже зашифровано). После этого можно применить различные параметры BitLocker.

Основные требования к сетевой разблокировки

Для разблокировки сети необходимо использовать следующие обязательные конфигурации оборудования и программного обеспечения, прежде чем она сможет автоматически разблокировать системы, присоединимые к домену:

- Вы должны запускать по крайней мере Windows 8 или Windows Server 2012.

- Любая поддерживаемая операционная система, использующая драйверы DHCP UEFI, может быть клиентом network Unlock.

- Клиенты network Unlock должны иметь чип TPM (доверенный модуль платформы) и по крайней мере один протектор TPM.

- Необходимо иметь сервер, на Windows службы развертывания (WDS) в любой поддерживаемой операционной системе сервера.

- Необязательная функция Разблокировки сети BitLocker может быть установлена на любой поддерживаемой операционной системе сервера.

- Необходимо иметь сервер DHCP отдельно от сервера WDS.

- Необходимо правильно настроить сопряжение между общедоступными и закрытыми ключами.

- Параметры групповой политики разблокировки сети необходимо настроить.

Сетевой стек должен быть включен для использования функции разблокировки сети. Производители оборудования поставляют свои продукты в различных штатах и с различными меню BIOS. Поэтому перед запуском компьютера подтвердим, что сетевой стек включен в BIOS.

Примечание

Чтобы правильно поддерживать DHCP в UEFI, система на основе UEFI должна быть в родном режиме и не должна иметь включен модуль поддержки совместимости (CSM).

На компьютерах, Windows 8 и позже, первый сетевой адаптер на компьютере, как правило, на борту адаптер, должен быть настроен для поддержки DHCP. Этот адаптер необходимо использовать для разблокировки сети.

Используйте эту конфигурацию, особенно если у вас несколько адаптеров, и вы хотите настроить один из них без DHCP, например для протокола управления выключением света. Конфигурация необходима, так как при достижении адаптеров с портом DHCP, который по какой-либо причине не справился с управлением, сетевое разблокировка прекращается. Так что если первый перенаправляемый адаптер не поддерживает DHCP, не подключен к сети или не сообщает о доступности порта DHCP по какой-либо причине, то разблокировка сети не будет работать.

На поддерживаемых версиях Windows Server 2012 и более поздних версиях компонент сервера разблокировки сети устанавливается в Windows функции. Он использует диспетчер сервера или Windows PowerShell команды. В диспетчере серверов имя функции — разблокировка сети BitLocker. В Windows PowerShell имя функции — BitLocker-NetworkUnlock. Эта функция является основным требованием.

Для разблокировки сети требуется WDS в среде, где будет использоваться эта функция. Конфигурация установки WDS не требуется. Но служба WDS должна работать на сервере.

Сетевой ключ хранится на системном диске вместе с ключом сеанса AES 256. Он шифруется 2048-битным общедоступным ключом RSA сертификата сервера разблокировки. Сетевой ключ расшифровываются с помощью поставщика в поддерживаемой версии Windows Server с WDS. Ключ сети возвращается в зашифрованном виде с помощью соответствующего ключа сеанса.