Словари для aircrack -ng и не тольк

Содержание:

- What are the authentication modes for WEP ?

- Самый быстрый взлом WPA/WPA2 паролей

- Описание aircrack-ng

- Как пользоваться Aircrack-ng для взлома WPA

- Взлом Wi-Fi в Aircrack-ng с генерируемыми на лету паролями в Crunch

- Взламываем пароль точки доступа Wi-Fi c Wifislax

- Прочее, не-хакерские словари

- Словарь с паролями в которых хотя бы одна большая и маленькая буква и цифра

- Знакомимся с интерфейсом Aircrack-NG

- Что такое Aircrack-ng?

- Расшифровка хендшейка EWSA

- Утёкшие пароли

- Как пользоваться Aircrack-ng

- Взлом WPA паролей с Aircrack-ng в Windows

What are the authentication modes for WEP ?

There are two authentication modes for WEP:

- Open System Authentication: This is the default mode. All clients are accepted by the AP, and the key is never checked meaning association is always granted. However if your key is incorrect you won’t be able to receive or send packets (because decryption will fail), so DHCP, ping etc. will timeout.

- Shared Key Authentication: The client has to encrypt a challenge before association is granted by the AP. This mode is flawed and leads to keystream recovery, so it’s never enabled by default.

The NetGear Wireless Basics Manual has a good description of WEP Wireless Security including diagrams of the packet flows in its subsections.

Самый быстрый взлом WPA/WPA2 паролей

Мои исходные данные:

- атакуемая ТД — DANIELLE2015

- файл, с предварительно захваченным рукопожатием, называется DANIELLE2015-01.cap

Словарь для взлома WPA/WPA2

Я буду использовать словарь rockyou, который поставляется с Kali Linux. Для обучения этого вполне достаточно, а для практических атак могу порекомендовать сгенерированные словари номеров телефонов, сгенерированные словари для конкретных ТД вида имя_ТД+цифры, которые заполняют парольную фразу до восьми символов.

Давайте скопируем лучший файл словаря в каталог root.

cp /usr/share/wordlists/rockyou.txt.gz .

Распакуем его.

gunzip rockyou.txt.gz

Поскольку, согласно требованиям, минимальный пароль WPA2 может быть в 8 символов, давайте пропарсим файл, чтобы отфильтровать любые пароли, которые менее 8 символов и более 63 (на самом деле, вы можете просто пропустить эту строчку, это полностью на ваше усмотрение). Таким образом, мы сохраним этот файл под именем newrockyou.txt.

cat rockyou.txt | sort | uniq | pw-inspector -m 8 -M 63 > newrockyou.txt

Давайте посмотрим, как много паролей содержит этот файл:

wc -l newrockyou.txt

В нём целых 9606665 паролей.

Оригинальный файл содержит ещё больше.

wc -l rockyou.txt

Там 14344392 паролей. Итак, мы сделали этот файл короче, что означает, мы можем протестировать ТД в более сжатый срок.

Наконец, давайте переименуем этот файл в wpa.lst.

mv newrockyou.txt wpa.lst

Создаём ESSID в базе данных Pyrit

Сейчас нам нужно создать ESSID в базе данных Pyrit

pyrit -e DANIELLE2015 create_essid

ВНИМАНИЕ: Если в названии ТД есть пробел, например, “NetComm Wireless”, тогда ваша команда будет вроде этой:

pyrit -e 'NetComm Wireless' create_essid

Шикарно, теперь у нас есть ESSID, добавленный в базу данных Pyrit.

Импортируем словарь в Pyrit

Сейчас, когда ESSID добавлен в базу данных Pyrit, давайте импортируем наш словарь паролей.

Используйте следующую команду для импорта предварительно созданного словаря паролей wpa.lst в базу данных Pyrit.

pyrit -i /root/wpa.lst import_passwords

Создайте таблицы в Pyrit, используя пакетный (batch) процесс

Это просто, просто наберите следующую команду

pyrit batch

Так как данная операция выполняется на ноуте, я имею 38000-40000 PMKs. Это далеко не предел — настольные компьютеры с хорошей графической картой помогут вам значительно увеличить скорость этих вычислений.

Вы должны быть осторожны, насколько большой ваш файл словаря и насколько ГОРЯЧИЕ ваш процессор и графическая карта. Используйте дополнительное охлаждение, чтобы избежать повреждения.

Процесс взлома с Pyrit

Мы будем применять атаку на рукопожатие (handshake), используя базу данных предварительно посчитанных хешей. После того, как мы выполнили все необходимые шаги по подготовке, запустить атаку стало совсем легко. Просто используйте следующую команду для начала процесса взлома.

pyrit -r DANIELLE2015-01.cap attack_db

Вот и всё. Весь процесс, включающий предварительный расчёт хешей, занял несколько минут. Чтобы пройти по всей таблице базы данных для получения пароля, если он присутствует в словаре, понадобилось меньше секунды. У меня скорость достигла 6322696 PMKs. Это, безусловно, быстрее всего.

Если пароль подобрать не удалось, то сразу пробуем опцию —all-handshakes. Суть её в том, что проверяется не одно (самое лучшее рукопожатие), а вообще все имеющиеся. Дело в том, что даже самое лучшее рукопожатие может оказаться неверно реконструированным. Это приведёт к тому, что пароль присутствует в словаре, но программа не сможет это выявить. Поэтому для проверки всех доступных рукопожатий делаем так:

pyrit --all-handshakes -r DANIELLE2015-01.cap attack_db

Это занимает секунды — поэтому всегда стоит использовать, если пароль не найден.

Если вам не хочется создавать базу данных, а хочется напрямую копошиться в файле словаря (что много медленнее), вы можете сделать следующее

pyrit -r DANIELLE2015-01.cap -i /root/wpa.lst attack_passthrough

Скорость этого способа? 17807 PMKs в секунду. На мой вкус намного медленнее.

Очищаем Pyrit и базу данных

Наконец, если нужно, вы можете удалить ваш essid и сделать очистку.

pyrit -e DANIELLE2015 delete_essid

Это высвободит довольно много места на диске.

Для продолжения своего знакомства с Pyrit читайте «Продвинутое использование Pyrit».

Описание aircrack-ng

Aircrack-ng — это программа по взлому ключей 802.11 WEP и WPA/WPA2-PSK.

Aircrack-ng может восстановить WEP ключ, как только будет захвачено достаточно зашифрованных пакетов в программе airodump-ng. Эта часть набора aircrack-ng определяет WEP ключ используя два фундаментальных метода. Первый метод — посредством подхода PTW (Pyshkin, Tews, Weinmann). Метод взлома по умолчанию — это PTW. Он делается в две стадии. На первом этапе aircrack-ng использует только ARP пакеты. Если ключ не найден, тогда она использует все пакеты в захвате. Пожалуйста помните, что не все пакеты могут быть использованы для PTW метода

Важное ограничение в том, что атака PTW в настоящее время может взломать только 40- и 104-битные WEP ключи. Главное преимущество подхода PTW в том, что требуется совсем немного пакетов данных для взлома WEP ключа

Второй метод — это метод FMS/KoreK. Метод FMS/KoreK включает различные статистические атаки для раскрытия WEP ключа и использует их в комбинации с брутфорсингом.

Дополнительно для обнаружения WEP ключа программа предлагает атаку по словарю.

Для взлома паролей WPA/WPA2 используется только метод атаки по словарю. Для значительного ускорения обработки WPA/WPA2 ключа включена поддержка SSE2 . В качестве ввода требуется «четырёхэтапное рукопожатие». Полное WPA рукопожатие состоит из четырёх пакетов. Тем не менее, aircrack-ng способен успешно работать даже с двумя пакетами. EAPOL пакеты (2 и 3) или пакеты (3 и 4) рассматриваются как полное рукопожатие.

Лицензия: GPLv2

Как пользоваться Aircrack-ng для взлома WPA

Дальше рассмотрим как пользоваться aircrack-ng. Если программа еще не установлена на вашем компьютере, то в Linux вы можете скачать ее из официальных репозиториев. В Ubuntu:

А в Red Hat / CentOS:

Windows вам придется загрузить установщик из официального сайта. После установки первым делом нужно сделать чтобы нам ничего не мешало. Для этого отключите все сервисы, которые управляют Wifi и тем более отключитесь от Wifi сети, если вы к ней подключены. Если запущен NetworkManager, его нужно отключить:

Я предполагаю, что у вас уже установлены все необходимые драйвера и вы готовы к работе. Сначала смотрим подключенные к системе интерфейсы:

Обычно имя беспроводного интерфейса начинается на w, например, wlp3s0 или wlan0. У меня это wlp3s0b1. Нам нужно перевести сетевой интерфейс WiFi в режим мониторинга. В этом режиме он может захватывать все пакеты, которые летают в сети и даже если ему они не адресованы ему. Вообще, интерфейс и так захватывает все пакеты, но на программном уровне все пакеты, которые не адресованы этому компьютеру отсеиваются, теперь они не будут отсеиваться. Дальше идет инструкция Aircrack-ng.

Для этого воспользуемся утилитой airmon-ng. Ей нужно передать команду start и имя интерфейса:

После этого будет создан виртуальный интерфейс, который работает в режиме монитора во второй колонке отображено его имя, у меня это wlp3s0b1mon, хотя часто он называется просто mon0. Если какие-либо программы будут мешать программа выдаст их имена и PID:

Их нужно завершить с помощью kill. Дальше нам нужно просканировать эфир и найти нашу сеть, которую мы собираемся тестировать. Для этого используйте команду airodump-ng. В параметрах ей нужно передать только интерфейс

Обратите внимание, что нужно передавать именно виртуальный интерфейс, который работает в режиме монитора:

Почти сразу же вы увидите свою сеть, поскольку она расположена ближе всех. У меня это MyPublicWifi423. Из предоставляемой информации нам понадобится ее BSSID и канал, который можно найти в колонке CH. Дальше мы будем использовать ту же самую утилиту, только теперь нацелим ее именно на нашу сеть, чтобы она не отвлекалась на посторонние и поймала все что нам нужно.

Мы зададим канал с помощью опции -с и BSSID роутера с помощью опции —bssid, а также укажем с помощью опции -w куда нужно сохранить перехваченные пакеты для дальнейшей обработки:

Не закрывайте этот терминал, сейчас выполняется захват и как вы можете видеть к нашей сети подключено два пользователя. Их MAC адреса находятся в колонке STATION. Если сейчас один из них отключится и еще раз подключится, то мы получим необходимые для дальнейшего взлома данные.

Мы можем это сделать со своими устройствами, но в реальной сети у хакера не будет такой возможности, поэтому мы можем принудительно отключить клиента от сети с помощью утилиты aireplay. Если передать ей опцию deauth, то она разошлет широковещательное сообщение от имени маршрутизатора, в котором попросит всех отключиться от сети. Нам нужно только передать в параметрах количество пакетов, которые нужно отправить и BSSID роутера:

Сразу после этого вы сразу же увидите, сообщение WPA handshake: 56:0A:64:17:5D:33 в правом верхнем углу терминала. Вы можете использовать и более простой способ для получения Handshake. Утилита besside позволяет выполнить все действия автоматически нужно только передать BSSID роутера и интерфейс монитора:

Этап, связанный с работой в реальной сети завершен и нам осталось только перебрать все возможные пароли по словарю. Дальше рассмотрим как пользоваться Aircrack-ng для перебора паролей.

Словарь — это обычный текстовый документ со списком возможных паролей. Вы можете составить его сами. Команда будет выглядеть следующим образом:

$ sudo aircrack-ng -bBSSID_маршрутизатора -wпуть_к_словарю перехваченные_пакеты

Дальше начнется перебор ключей и если ключ, который использовался для защиты сети есть в списке, то он обязательно будет найден:

Как видите, aircrack-ng wpa2 psk достаточно быстро может быть взломан. Скорость перебора паролей достигает тысячи вариантов в секунду, а это значит, что на перебор до 100000 паролей уйдет всего только несколько минут. И это на обычном, бюджетном ноутбуке. На более мощном железе использовать Aircrack-ng будет намного быстрее.

Поэтому никогда не используйте простые пароли, состоящие только из цифр, если вы добавите хоть одну букву или символ, то уменьшите шансы на взлом в несколько раз.

- https://rusadmin.biz/zashhita-i-bezopasnost/kak-polzovatsya-aircrack-ng/

- https://www.shellhacks.com/ru/how-to-use-aircrack-ng-wifi-password-hacker-tutorial/

- https://ualinux.com/ru/stream/kak-polzovatsya-aircrack-ng-wpa-i-wpa2

Взлом Wi-Fi в Aircrack-ng с генерируемыми на лету паролями в Crunch

Crunch — генератор словарей с паролями, в которых можно определить стандартную или заданную кодировку. Crunch может создать список слов со всевозможными комбинациями и перестановками в соответствии с заданными критериями. Данные, которые выводит crunch, могут быть отображены на экране, сохранены в файл или переданы в другую программу.

Простой пример использования:

crunch <минимальная-длина> <максимальная-длина>

Вообще, Crunch очень гибкая программа, и чтобы использовать её на 100% нужно изучить её опции и ознакомиться с примерами. Разнообразные примеры использования crunch вы найдёте на странице: https://kali.tools/?p=720

Для моего случая можно было бы сделать так:

crunch 11 11 -t pattaya@@@@ | aircrack-ng -w - -e dlink dlink-02.cap

Или так:

crunch 11 11 -t @@@@@@@@@@@ | aircrack-ng -w - -e dlink dlink-02.cap

Взламываем пароль точки доступа Wi-Fi c Wifislax

Мы уже не представляем нашу жизнь без Wi-Fi, который сейчас повсюду, дома, на работе, в кафе или ресторане. О технологии Wi-Fi знает или по крайней мере что-то слышал, практически любой человек на земле. Любое устройство типа Wi-Fi модема или роутера способное создать беспроводную точку, становится уязвимым, если пользователь не устанавливает сложный пароль.

На примере использования Live Wifislax, который по сути является загрузочным Linux дистрибутивом с набором специальных программ и утилит, предназначенных для проверки и сбора различной информации по беспроводным сетям Wi-Fi, я покажу простой способ получения пароля от не слишком защищенной (слабый пароль) беспроводной точки доступа.

Я сознательно не использую утилиты с графическим интерфейсом, так как пошаговый ввод команд, более наглядно демонстрирует процесс получения пароля и не привязывает пользователя к отдельному дистрибутиву. То есть, вы можете использовать любую версию Linux с установленным набором утилит Aircrack-ng.

Скачайте и установите загрузочный дистрибутив Wifislax на USB-носитель (флешка). Затем перезагрузите компьютер, не вынимая «флешку», и не забыв в BIOS установить возможность загрузки с USB устройства. В загрузочном меню выберите русский язык и нажмите Ввод (Enter).

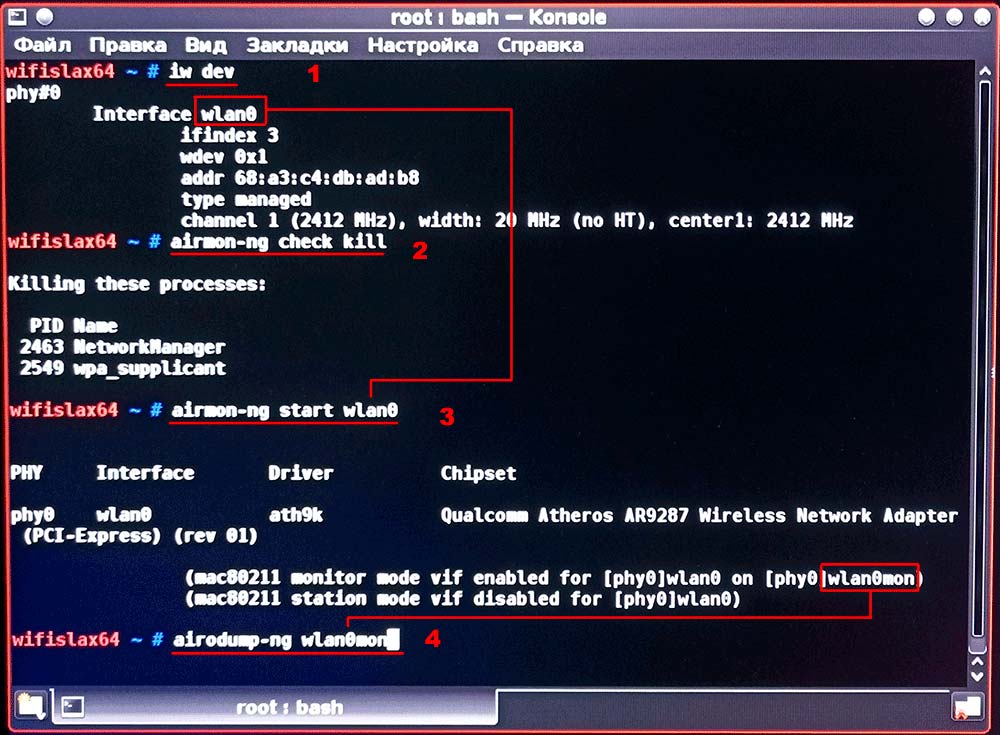

1. Запустите терминал и введите команду «iw dev» или «iwconfig», для определения интерфейса беспроводной сетевой карты.

В полученной информации, нас интересует название и режим работы беспроводного сетевого интерфейса. На моих снимках с экрана, название интерфейса «wlan0» который находится в режиме «Managed».

2. Убиваем все процессы мешающие переводу интерфейса командой.

После удаления процесса «NetworkManager», вы не сможете подключить Интернет, пока снова не запустите его командой «systemctl start NetworkManager».

3. Переводим режим беспроводного интерфейса «Managed» в режим наблюдения «Monitor», для этого введите команду.

Обратите внимание, что после перевода в режим наблюдения «Monitor» у меня изменился интерфейс на «wlan0mon». Для возврата введите команду «airmon-ng stop wlan0mon»

4. После включения режима наблюдения, запускаем прослушивание всех доступных WiFi сетей командой.

Для остановки процесса прослушивание, нажмите клавиши Ctrl+C.

5. Выберите точку для взлома и запустите перехват зашифрованного пароля командой.

Замените данные на выбранную вами точку доступа.

6. Для принудительного разрыва выбранной вами точки доступа и подключенного к ней клиента выполните команду разрыва соединения.

Дожидаемся перехвата зашифрованного пароля, как только напротив надписи “WPA handshake” появится BSSID прослушиваемой точки доступа, можно завершать перехват, нажав Ctrl+C.

Файл с зашифрованным паролем, сохранится в папке пользователя root, под именем выбранной вами точки доступа, в моем случае это MPSP-01.cap

Прочее, не-хакерские словари

Это списки слов (и т.п.), не паролей. Они могут пригодиться при определённых обстояотельствах.

| Имя | Название файла / ссылка на скачивание | Примечание |

|---|---|---|

| English | english.txt.bz2 (1,368,101 bytes) | Сборка из списков от Andrew Orr, Brandon Enright и Seth |

| German | german.txt.bz2 (2,371,487 bytes) | Собрал Brandon Enright |

| American cities | us_cities.txt.bz2 (77,081 bytes) | Сгенерировал RSnake |

| «Porno» | porno.txt.bz2 (7,158,285 bytes) |

Самая большая коллекция порно паролей! Создал Matt Weir |

| Honeynet | honeynet.txt.bz2 (889,525 bytes) | Из приманки, запущенной Joshua Gimer |

| Honeynet — со счётчиком | honeynet-withcount.txt.bz2 (901,868 bytes) | |

| File locations | file-locations.txt.bz2 (1,724 bytes) |

Потенциальное размещение лог файлов (для локального внедрения файлов и т.п.). Спасибо Seth! |

| Fuzzing strings (Python) | fuzzing-strings.txt.bz2 (276 bytes) | Спасибо Seth! |

| PHPMyAdmin locations | phpmyadmin-locations.txt.bz2 (304 bytes) |

Потенциальное размещение phpMyAdmin. Спасибо Seth! |

| Web extensions | web-extensions.txt.bz2 (117 bytes) |

Популярные расширения для веб-файлов. Спасибо dirb! |

| Web mutations | web-mutations.txt.bz2 (177 bytes) |

Популярные «мутации» для веб-файлов Спасибо dirb! |

Словарь с паролями в которых хотя бы одна большая и маленькая буква и цифра

Приступим к созданию словаря, в котором есть хотя бы по одному символу из разных групп.

Обычно в разных сервисах требуется установить пароли не менее 8 символов, но по рассмотренным выше причинам я буду работать с паролями длинной в 5 символов.

Для ускорения создания словарей я буду использовать «» — вы тоже можете так делать, если у вас достаточно оперативной памяти, или же можете работать со словарями на обычных дисках.

Создадим точку монтирования:

mkdir /tmp/mytmpfs

Создадим виртуальную файловую систему размером 20 Гигабайт в оперативной памяти:

sudo mount -t tmpfs -o size=20g tmpfs /tmp/mytmpfs

Переходим в неё

cd /tmp/mytmpfs

Создаём словарь на 5 символов (большие и маленькие буквы, цифры):

maskprocessor -1 ?l?u?d ?1?1?1?1?1 > dic.txt

Для тех, у кого после предыдущей команды всё зависло — это не баг, это так и должно быть если вы создаёте словарь на обычном или даже на твердотельном диске — просто ждите, когда данные запишутся на диск. Это займёт примерно минуту. У меня словарь в оперативной памяти создался за 7 секунд и ничего не подвисало.

Использование оперативной памяти:

Посчитаем количество паролей:

cat dic.txt | wc -l

Получилось: 916132832

В файл /usr/share/john/john.conf добавим следующую строку (набор правил назван lud5):

/?l /?u /?d

Создадим новый словарь и сохраним его в файл lud5.txt:

john --rules=lud5 --wordlist=dic.txt --stdout > lud5.txt

В этом файле получилось 438859200 паролей, то есть примерно в 2 раза меньше, размер словаря тоже сократился примерно в 2 раза (стало 2.5 Гб, а было 5.1 Гб).

Посмотрим на пример содержимого в файле:

tail lud5.txt

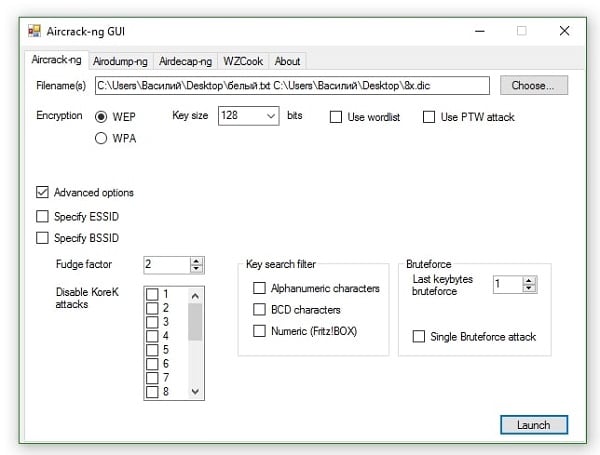

Знакомимся с интерфейсом Aircrack-NG

Итак, для того чтобы установить Aircrack-NG. Скачайте данную программу с официального ресурса, сохраните архив на жёсткий диск, распакуйте его. Для запуска 32-битной версии архива (под 32-битную ОС) перейдите в распакованный архив по адресу Папка архиваbin32-bit и запустите там файл Aircrack-ng GUI.exe.

Вам откроется окно программы с пятью основными вкладками:

- Вкладка «Aircrack-ng» позволяет взламывать ключи WEP и WPA путём перебора паролей в файле-словаре;

- Вкладка «Airodump-ng» являет собой анализатор трафика, может помещать трафик в файлы IVS или PCAP, показывает информацию о сетях;

- Вкладка «Airdecap-ng» поможет в расшифровке перехваченного трафика при заранее известном ключе;

- Вкладка «WZCook» поможет в восстановлении ключей WEP, отображает PMK (Pairwise Master Key) и так далее.

- Вкладка «About» расскажет нам о текущей версии приложения и специфике улучшений программы.

Что такое Aircrack-ng?

Aircrack-ng — это набор утилит для тестирования безопасности Wifi сетей. Он был разработан группой специалистов с информационной безопасности и в него входят несколько утилит для сканирования сети, передачи пакетов в сеть, настройки интерфейса и непосредственно, перебора пароля. Программы поддерживают взлом WPA, так и WEP сетей.

В пакет Aircrak входит большое количество утилит, но мы рассмотрим только самые основные:

- airodump-ng — сканирование сети и захват пакетов которые были отправлены в эфир;

- airmon-ng — переключение сетевого интерфейса в режим мониторинга для приема всех пакетов, которые есть в сети;

- wesside-ng — утилита для автоматического взлома WEP использует атаку типа PTW;

- easside-ng — утилита для автоматического взлома WEP с помощью перебора ключа на основе векторов инициализации;

- besside-ng — автоматический взлом сетей WEP и перехват handshake для WPA;

- airolib-ng — утилита для управления списком точек доступа и паролей;

- airbase-ng — универсальная утилита для выполнения различных атак на сети Wifi, находится в разработке;

- tkiptun-ng — утилита для взлома WPA TKIP;

- airdecap-ng — утилита для расшифровки перехваченного трафика, работает только при наличии ключа;

- airdrop-ng — выполняет деаутентификацию пользователей;

- aireplay-ng — позволяет генерировать трафик внутри Wifi сети.

В этой статье мы будем использовать только некоторые из этих утилит. А именно airodump, airmon, aircrhack и besside для попытки автоматического взлома.

Расшифровка хендшейка EWSA

Сравним работу EWSA с ее по-настоящему бесплатным конкурентом — hashcat-plus. Качаем полный набор hashcat-gui с сайта автора и извлекаем архив в удобное место, она портативная. Запускаем hashcat-gui32.exe или hashcat-gui64.exe в зависимости от разрядности Windows и отвечаем на первый же вопрос какой GPU будем использовать — NVidia (CUDA) или ATI RADEON (вариант CPU only нас, очевидно, не устроит).

Когда загрузится основное окно программы переходим на вкладку oclHashcat-plus (или cudaHashcat-plus в случае с NVidia). Здесь есть одна тонкость — hashcat не умеет парсить EAPOL-хендшейки, совсем не умеет и незнает что это такое. Он требует от вас выложить ему “на блюдечке” WPA-хеши в его собственном формате *.hccap. Преобразовать обычный *.cap в *.hccap можно с помощью патченой утилиты aircrack-ng! Разработчик hashcat сделал удобный онлайн-конвертер , просто загрузите туда ваш *.cap-файл с хендшейком и укажите ESSID, в случае если хендшейк в файле есть вам вернется уже готовый к атаке *.hccap. Ну а если нет то и суда нет).

Двигаемся далее

Указываем программе наш *.hccap-файл в качестве Hash file для атаки, в окошко Word lists добавляем файлы словарей (стрелками можно выставить желаемый порядок их прохождения), выбираем WPA/WPA2 в качестве Hash type и жмем на Start.

Должно появиться консольное окно с запуском выбранной весии hashcat-plus и кучей параметров, и если все в порядке утилита приступит к работе. В процессе расчета можно выводить на экран текущий статус по нажатию клавиши ‘s’. Можно и приостанавливать процесс по нажатию ‘p’ или прервать по нажатию ‘q’. Если hashcat-plus вдруг найдет пароль она вас обязательно вам его покажет..

Готово!!!

Результат — 392.000 паролей в секунду! И это очень хорошо согласуется с теоретической предполагаемой скоростью, исходя из конфигурации системы и проведенных карандашем расчетов.

Данный тест убедительно показывает, что hashcat-plus гораздо лучше масштабируем в случае использования нескольких GPU одновременно. Выбор за вами.

Весь приведенный выше материал опубликован с целью ликвидации безграмотности населения в области безопастности сетей, а не как руководство к действию. Помните что взлом частной сети — ПРЕСТУПЛЕНИЕ!

Предыдушая статья: Взлом WiFi пароля — софт. Программа для взлома WiFi.

Утёкшие пароли

Утёкшие или украденные с сайтов пароли. Из списков намеренно удалены имена / почтовые адреса и т.д.

Лучшее их применение – это генерация или тестирования списков словарей.

Примечание: Даты приблизительные.

| Имя | Название файла / ссылка на скачивание | Дата | Примечание |

|---|---|---|---|

| Rockyou | rockyou.txt.bz2 (60,498,886 bytes) | 2009-12 | Лучший из доступных списков; огромный, украдены в незашифрованном виде |

| Rockyou со счётчиком | rockyou-withcount.txt.bz2 (59,500,255 bytes) | ||

| phpbb | phpbb.txt.bz2 (868,606 bytes) | 2009-01 |

Отсортированы по частоте использования Взломаны Brandon Enright из md5 (покрытие 97%+) |

| phpbb со счётчиком | phpbb-withcount.txt.bz2 (872,867 bytes) | ||

| phpbb с md5 | phpbb-withmd5.txt.bz2 (4,117,887 bytes) | ||

| MySpace | myspace.txt.bz2 (175,970 bytes) | 2006-10 | Получены фишингом |

| MySpace — со счётчиком | myspace-withcount.txt.bz2 (179,929 bytes) | ||

| Hotmail | hotmail.txt.bz2 (47,195 bytes) | Неизвестно | Не до конца понятно, как они были украдены |

| Hotmail со счётчиком | hotmail-withcount.txt.bz2 (47,975 bytes) | ||

| Faithwriters | faithwriters.txt.bz2 (39,327 bytes) | 2009-03 | Религиозные пароли |

| Faithwriters — со счётчиком | faithwriters-withcount.txt.bz2 (40,233 bytes) | ||

| Elitehacker | elitehacker.txt.bz2 (3,690 bytes) | 2009-07 | Часть из zf05.txt |

| Elitehacker — со счётчиком | elitehacker-withcount.txt.bz2 (3,846 bytes) | ||

| Hak5 | hak5.txt.bz2 (16,490 bytes) | 2009-07 | Часть из zf05.txt |

| Hak5 — со счётчиком | hak5-withcount.txt.bz2 (16,947 bytes) | ||

| Älypää | alypaa.txt.bz2 (5,178 bytes) | 2010-03 | Финские пароли |

| alypaa — со счётчиком | alypaa-withcount.txt.bz2 (6,013 bytes) | ||

| Facebook (Pastebay) | (375 bytes) | 2010-04 |

Найдены на Pastebay; судя по всему, украдены зловредным ПО. |

| Facebook (Pastebay) — со счётчиком | (407 bytes) | ||

| Unknown porn site | porn-unknown.txt.bz2 (30,600 bytes) | 2010-08 | Найдены на angelfire.com. Неизвестно, откуда они, но определённо с порно сайта. |

| Unknown porn site — со счётчиком | porn-unknown-withcount.txt.bz2 (31,899 bytes) | ||

| Ultimate Strip Club List | tuscl.txt.bz2 (176,291 bytes) | 2010-09 | Спасибо Mark Baggett за находку! |

| Ultimate Strip Club List — со счётчиком | tuscl-withcount.txt.bz2 (182,441 bytes) | ||

| (14,457 bytes) | 2010-09 | Спасибо Andrew Orr за наводку | |

| Facebook Phished — со счётчиком | (14,941 bytes) | ||

| Carders.cc | carders.cc.txt.bz2 (8,936 bytes) | 2010-05 | |

| Carders.cc — со счётчиком | carders.cc-withcount.txt.bz2 (9,774 bytes) | ||

| Singles.org | singles.org.txt.bz2 (50,697 bytes) | 2010-10 | |

| Singles.org — со счётчиком | singles.org-withcount.txt.bz2 (52,884 bytes) | ||

| Unnamed financial site | (reserved) | 2010-12 | |

| Unnamed financial site — со счётчиком | (reserved) | ||

| Gawker | (reserved) | 2010-12 | |

| Gawker — со счётчиком | (reserved) | ||

| Free-Hack.com | (reserved) | 2010-12 | |

| Free-Hack.com со счётчиком | (reserved) | ||

| Carders.cc (second time hacked) | (reserved) | 2010-12 | |

| Carders.cc со счётчиком (second time hacked) | (reserved) |

Как пользоваться Aircrack-ng

В глобальной сети Интернет можно найти множество инструкций, которые или помогут вам освоить этот инструмент, либо насовсем отобьют «охоту». Мы решили не запутывать вас длинными пространными речами, а собрали небольшое универсальное руководство. Надеемся, оно вам поможет. В десктопной версии для Виндоус отсутствует мастер автоматической загрузки, поэтому проделываем следующие манипуляции вручную:

Что можно сделать далее? – По сути многое — можете поработать с WEP ⁄ WPA ключами и ESSID списками, настроить консоли, исправить ошибки, заменить свои пароли, снять WEP-маскировки и т.д. Можно, конечно, начать перебор ключей по словарю. Для наглядности и глубокого понимания того, как пользоваться утилитой, мы добавили ссылку на неплохую пользовательскую видео-инструкцию:

Взлом WPA паролей с Aircrack-ng в Windows

Перейдите в каталог, где размещён исполнимый файл aircrack-ng-avx.exe (у вас путь будет другим):

cd C:\Users\Alex\Downloads\aircrack-ng-1.2-rc4-win\bin\64bit\

Пример запуска взлома:

aircrack-ng-avx.exe -w D:\newrockyou.txt -e dlink dlink-02.cap

Где:

- -w D:\newrockyou.txt – это путь до словаря;

- -e dlink – выбранная для взлома точка доступа

- dlink-02.cap – файл с захваченным рукопожатием, размещён в той же папке, что и исполнимый файл.

Кстати, вы найдёте три схожих файла:

- aircrack-ng-avx.exe

- aircrack-ng-avx2.exe

- aircrack-ng-sse2.exe

Попробуйте их все – у них будет разная производительность, а некоторые могут не запуститься.