Перехват хендшейка в windows

Содержание:

- 5 Wireshark

- Расшифровка хендшейка средствами GPU

- Step 1: Get Ready Your Dictionary File

- Step 2: Launch Wifite

- Как защитить от взлома свою сеть?

- Расшифровка хендшейка EWSA

- Wifite Package Description

- Known problems that are faced — Troubleshooting

- 9 Crunch

- Step 6: Skip & Examine Results

- Получаем WPA-ключ для Wi-Fi с помощью уязвимой технологии WPS

- Использование Hashcat в Windows

- Step 5: Automate Attacks by Target Type

- How it works

- Aircrack-ng

- Отзыв: Wifite — программа для Linux — Сама простота.

- Как взломать WiFi WPS

- Как подобрать пароль вручную?

- 1 Aircrack-ng

- Course content

- Preparation6 lectures • 20min

- Network Basics4 lectures • 15min

- Gather AP information Before Cracking5 lectures • 17min

- Cracking WEP Encryption8 lectures • 47min

- Cracking WPA/WPA2 Encryptions11 lectures • 58min

- Man in the Middle Attacks16 lectures • 1hr 27min

- Fully accessing the connected devices5 lectures • 27min

- Protect your WiFi AP and yourself against all the previous attacks5 lectures • 29min

- Перехват данных сети wifi или захват HANDSHAKE(хендшейк)

- Instructor

5 Wireshark

Wireshark is one of the best network protocal analyzer tools available, if not the best. With Wireshark you can analyse a network to the greatest detail to see what’s happening. Wireshark can be used for live packet capturing, deep inspection of hundreds of protocols, browse and filter packets and is multiplatform.

Wireshark is included with Kali Linux but also available for Windows and Mac. For certain features you do need a Wifi adapter which is supports promiscuous and monitoring mode.

Website: https://www.wireshark.org

Tutorial: https://www.howtogeek.com/104278/how-to-use-wireshark-to-capture-filter-and-inspect-packets/

Or follow one of these online courses:

– Wireshark Crash Course

– Wireshark Tutorial – Get Wireshark Certification

Расшифровка хендшейка средствами GPU

Конечно, подобные цифры свойственны только топовым адаптерам ATI RADEON (NVIDIA со своей технологией CUDA пока откровенно сливает ATI в плане скорости перебора WPA ввиду явных архитектурных преимуществ последних). Но за все приходится платить, хороший видеоакселлератор стоит дорого, И встречается как правило только у заядлых геймеров, или иначе — задротов.

В рамках статьи для новичков я не буду, пожалуй, углубляться в дебри настройки ATI SDK и pyrit под Linux, отмечу только что потрахаться придется долго и качественно. Да и обладателей топовых радеонов с нвидиями, не так уж и много, думаю они вполне самостоятельно разберутся. Ну или погуглят)

Как ни парадоксально, для подбора WPA-пароля с помощью GPU лучше всего подходит Windows, да да, именно он). Дело в том, что немалую роль в этом процессе играют драйвера видеоадаптеров, Windows-версиям которых разработчики уделяют куда больше внимания, чем драйверам под Linux. Ведь ориентируются они на потребности геймеров, много вы знаете любителей поиграться в комп с установленным линуксом? Подбор WPA-пароля под Windows умеют делать две программы — коммерческая Elcomsoft Wireless Security Auditor и консольная утилита hashcat-plus. Использование именно этих программ мы и рассмотрим далее, а заодно и сравним их характеристики, поговорим о плюсах и минусах обоих. Посмотрим с какой скоростью будет происходить расшифровка хендшейка в равных условиях, на одной системе для обоих программ.

Наличие последних рабочих драйвероввидеокарты в системе — обязательное условие. Как ставить дрова на видюху рассказывать не буду, раз вы сдесь то, уверен, вам это раз плюнуть.

Step 1: Get Ready Your Dictionary File

First, we’re gonna need a dictionary, to perform the dictionary attack. If the network you’re attacking has WPS enabled, you may attempt to get the password that way first.

In Kali, you have a nice wordlist that comes bundled within your installation/live usb. It’s located in /usr/share/wordlists, but it comes compressed in .gz format (at least in the live version).

To get it ready for the attack, we need to type:

gzip -d /usr/share/wordlists/rockyou.txt.gz

And within seconds it’ll be extracted and ready to use.

Backtrack has them located in /pentest/passwords/wordlists. It has one that’s called darkc0de.lst along with the rockyou.txt one.

You can use them simply copying one of this after the ‘-dict’ option.

/pentest/passwords/wordlists/rockyou.txt/pentest/passwords/wordlists/darkc0de.lst

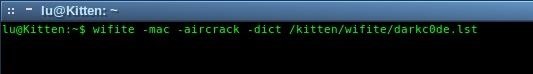

Step 2: Launch Wifite

To launch Wifite, you must be running with root permissions.

In a live Kali boot, you are logged on by default with the root user. If you let it running for a while (while cracking with the dictionary, pressumably) and it asks for a password to return to the session, it’s ‘toor’ (root backwards).

Same for BackTrack (confirmation needed), and for other distros you can gain root access by typing «su» or «sudo su» and entering the password. The first command requires you to know root’s password, and the second your current account’s and it must have root privileges.

TL;DR? Okay, you just want the command? Here it is!

wifite -mac -aircrack -dict /usr/share/wordlists/rockyou.txt

-mac | Anonymizes your MAC Address by randomizing it (it mustn’t be set to monitor mode, or this command won’t work).

-aircrack | Tells Wifite we’ll be doing an Aircrack only attack.

-dict | Select a dictionary to use for cracking the password after capturing the handshake, otherwise you’ll get the ‘.cap’ file and Wifite will terminate.

Как защитить от взлома свою сеть?

Чтобы защитить от нежелательных «гостей» свою сеть, прибегните к таким мерам.

- Для того, чтобы спрятать свою сеть, выберите «Скрыть SSID» и поставьте галочку.

- Установите на wi-fi сложный пароль, включив цифры и буквы одновременно. Используйте 12 символов, то есть максимально допустимое их количество.

- Выключите WPS, иначе авторизированные пользователи смогут подключиться, сделав повторный запрос.

- Измените пароль на панели самого роутера, чем сложнее он будет, тем лучше.

- Никогда не вводите свой PIN-код на подозрительных ресурсах.

- Отклейте от оборудования бирку с ПИНом и время от времени меняйте его на маршрутизаторе.

- При настройке роутера используйте WEP2 или более новые типы шифрования.

- Ограничьте количество девайсов, которые будут подключены к wi-fi. У вас, например, ноутбук, смартфон и планшет. Тогда будет достаточно 3-х устройств.

Расшифровка хендшейка EWSA

Сравним работу EWSA с ее по-настоящему бесплатным конкурентом — hashcat-plus. Качаем полный набор hashcat-gui с сайта автора и извлекаем архив в удобное место, она портативная. Запускаем hashcat-gui32.exe или hashcat-gui64.exe в зависимости от разрядности Windows и отвечаем на первый же вопрос какой GPU будем использовать — NVidia (CUDA) или ATI RADEON (вариант CPU only нас, очевидно, не устроит).

Когда загрузится основное окно программы переходим на вкладку oclHashcat-plus (или cudaHashcat-plus в случае с NVidia). Здесь есть одна тонкость — hashcat не умеет парсить EAPOL-хендшейки, совсем не умеет и незнает что это такое. Он требует от вас выложить ему “на блюдечке” WPA-хеши в его собственном формате *.hccap. Преобразовать обычный *.cap в *.hccap можно с помощью патченой утилиты aircrack-ng! Разработчик hashcat сделал удобный онлайн-конвертер , просто загрузите туда ваш *.cap-файл с хендшейком и укажите ESSID, в случае если хендшейк в файле есть вам вернется уже готовый к атаке *.hccap. Ну а если нет то и суда нет).

Двигаемся далее

Указываем программе наш *.hccap-файл в качестве Hash file для атаки, в окошко Word lists добавляем файлы словарей (стрелками можно выставить желаемый порядок их прохождения), выбираем WPA/WPA2 в качестве Hash type и жмем на Start.

Должно появиться консольное окно с запуском выбранной весии hashcat-plus и кучей параметров, и если все в порядке утилита приступит к работе. В процессе расчета можно выводить на экран текущий статус по нажатию клавиши ‘s’. Можно и приостанавливать процесс по нажатию ‘p’ или прервать по нажатию ‘q’. Если hashcat-plus вдруг найдет пароль она вас обязательно вам его покажет..

Готово!!!

Результат — 392.000 паролей в секунду! И это очень хорошо согласуется с теоретической предполагаемой скоростью, исходя из конфигурации системы и проведенных карандашем расчетов.

Данный тест убедительно показывает, что hashcat-plus гораздо лучше масштабируем в случае использования нескольких GPU одновременно. Выбор за вами.

Весь приведенный выше материал опубликован с целью ликвидации безграмотности населения в области безопастности сетей, а не как руководство к действию. Помните что взлом частной сети — ПРЕСТУПЛЕНИЕ!

Предыдушая статья: Взлом WiFi пароля — софт. Программа для взлома WiFi.

Wifite Package Description

To attack multiple WEP, WPA, and WPS encrypted networks in a row. This tool is customizable to be automated with only a few arguments. Wifite aims to be the “set it and forget it” wireless auditing tool.

Features:

- sorts targets by signal strength (in dB); cracks closest access points first

- automatically de-authenticates clients of hidden networks to reveal SSIDs

- numerous filters to specify exactly what to attack (wep/wpa/both, above certain signal strengths, channels, etc)

- customizable settings (timeouts, packets/sec, etc)

- “anonymous” feature; changes MAC to a random address before attacking, then changes back when attacks are complete

- all captured WPA handshakes are backed up to wifite.py’s current directory

- smart WPA de-authentication; cycles between all clients and broadcast deauths

- stop any attack with Ctrl+C, with options to continue, move onto next target, skip to cracking, or exit

- displays session summary at exit; shows any cracked keys

- all passwords saved to cracked.txt

- Author: derv merkler

- License: GPLv2

Tools included in the wifite package

wifite – Automated wireless auditor

root@kali:~# wifite -h

.;’ `;,

.;’ ,;’ `;, `;, WiFite v2 (r85)

.;’ ,;’ ,;’ `;, `;, `;,

:: :: : ( ) : :: :: automated wireless auditor

‘:. ‘:. ‘:. /_\ ,:’ ,:’ ,:’

‘:. ‘:. /___\ ,:’ ,:’ designed for Linux

‘:. /_____\ ,:’

/ \

COMMANDS

-check <file> check capfile <file> for handshakes.

-cracked display previously-cracked access points

GLOBAL

-all attack all targets.

-i <iface> wireless interface for capturing

-mac anonymize mac address

-c <channel> channel to scan for targets

-e <essid> target a specific access point by ssid (name)

-b <bssid> target a specific access point by bssid (mac)

-showb display target BSSIDs after scan

-pow <db> attacks any targets with signal strenghth > db

-quiet do not print list of APs during scan

WPA

-wpa only target WPA networks (works with -wps -wep)

-wpat <sec> time to wait for WPA attack to complete (seconds)

-wpadt <sec> time to wait between sending deauth packets (sec)

-strip strip handshake using tshark or pyrit

-crack <dic> crack WPA handshakes using <dic> wordlist file

-dict <file> specify dictionary to use when cracking WPA

-aircrack verify handshake using aircrack

-pyrit verify handshake using pyrit

-tshark verify handshake using tshark

-cowpatty verify handshake using cowpatty

WEP

-wep only target WEP networks

-pps <num> set the number of packets per second to inject

-wept <sec> sec to wait for each attack, 0 implies endless

-chopchop use chopchop attack

-arpreplay use arpreplay attack

-fragment use fragmentation attack

-caffelatte use caffe-latte attack

-p0841 use -p0841 attack

-hirte use hirte (cfrag) attack

-nofakeauth stop attack if fake authentication fails

-wepca <n> start cracking when number of ivs surpass n

-wepsave save a copy of .cap files to this directory

WPS

-wps only target WPS networks

-wpst <sec> max wait for new retry before giving up (0: never)

-wpsratio <per> min ratio of successful PIN attempts/total tries

-wpsretry <num> max number of retries for same PIN before giving up

EXAMPLE

./wifite.py -wps -wep -c 6 -pps 600

quitting

root@kali:~# wifite -pow 50 -wps

.;’ `;,

.;’ ,;’ `;, `;, WiFite v2 (r85)

.;’ ,;’ ,;’ `;, `;, `;,

:: :: : ( ) : :: :: automated wireless auditor

‘:. ‘:. ‘:. /_\ ,:’ ,:’ ,:’

‘:. ‘:. /___\ ,:’ ,:’ designed for Linux

‘:. /_____\ ,:’

/ \

targeting WPS-enabled networks

scanning for wireless devices…

enabling monitor mode on wlan0… done

initializing scan (mon0), updates at 5 sec intervals, CTRL+C when ready.

Known problems that are faced — Troubleshooting

- As in the pic above, you saw the first line read «Switching wlan0 to channel 6». (Yours will be mon0 instead of wlan0). Sometimes, it keeps switching interfaces forever.

- Sometimes it never gets a beacon frame, and gets stuck in the waiting for beacon frame stage.

- Sometimes it never associates with the target AP.

- Sometimes the response is too slow, or never comes, and a (0x02) or something error is displayed.

In most cases, such errors suggest-

- Something wrong with wireless card.

- AP is very choosy, won’t let you associate.

- The AP does not use WPS.

- You are very far from the AP.

- Rate Limiting implemented in the router (most new router have this)

Possible workarounds-

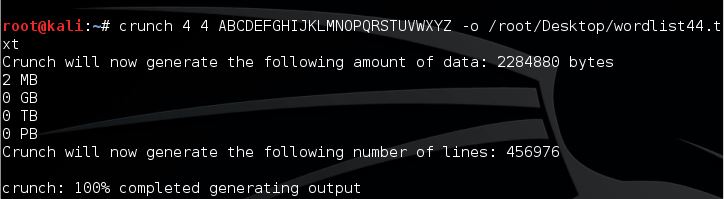

9 Crunch

Crunch is a great and easy to use tool for generating custom wordlists which can be used for dictionary attacks. Since the success rate of every dictionary attack depends on the quality of the used wordlist, you cannot avoid creating your own wordlist. Especially when you want to create wordlists based on default router passwords. Crunch can also be piped directly to other tools like Aircrack-ng. This feature can save a lot of time since you won’t have to wait until large password lists have been generated by Crunch before you can use them.

Website: https://sourceforge.net/projects/crunch-wordlist

Tutorial: https://www.hackingtutorials.org/general-tutorials/password-list-with-crunch/

Step 6: Skip & Examine Results

If Wifite2 is taking too long on any particular attack, we can always skip the current attack by pressing Ctrl-C to bring up a menu that asks if we’d like to continue. Here, you can skip to the next attack by pressing c, or type s to stop Wifite2.

If we’re only able to get a four-way handshake, then we may want to add a custom dictionary list of password guesses to try and crack the handshake. We can do this by setting the —dict flag to set the file containing passwords for cracking, the default being set to /usr/share/wordlists/fern-wifi/common.txt. This password list contains many common passwords, but you’ll want to use your own if you’re serious about getting results.

Below, we successfully decrypt a captured handshake by using a custom dictionary «passwords.txt.»

Получаем WPA-ключ для Wi-Fi с помощью уязвимой технологии WPS

Теперь только осталось провести атаку.

Будем пользоваться программой reaver. Можно просто заняться тупым брутфорсом. Брут pin-кода, с учетом защиты от перебора, может занять до нескольких дней. Поэтому воспользоваться ключом -K 1 программы reaver. Это позволит провести атаку с помощью pixie dust. Ели интересно, в чем именно заключается уязвимость, можете посмотреть её описание где-то на хабре,- «В конце 2014 года специалист по компьютерной безопасности Доминик Бонгард (Dominique Bongard) нашел уязвимость в WPS, которая позволила взломать Wi-Fi роутер за несколько минут.»

Набираем

Спустя несколько минут получим pin и пароль.

Несколько лайфхаков:

Что-бы скопировать текст в консоли «ctrl + alt + c» — копировать, «ctrl + alt + v» — вставить. Для возобновления работы сети нужно запустить network manager командой

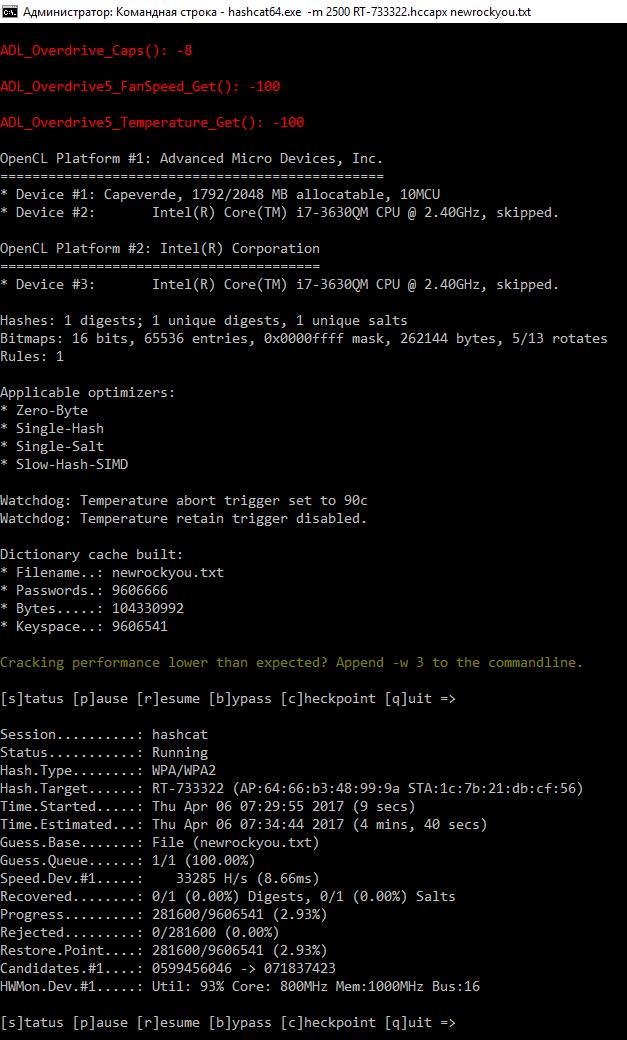

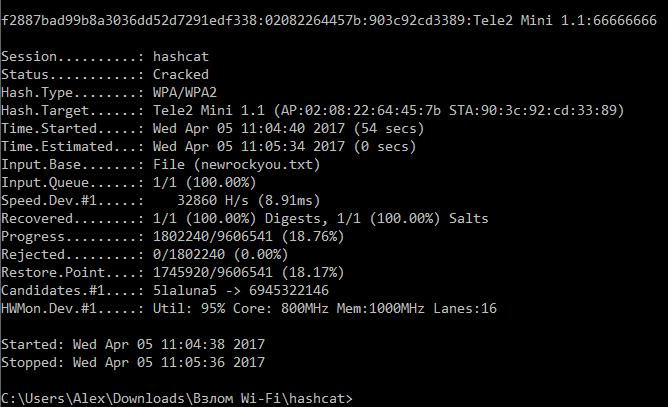

Использование Hashcat в Windows

Перемещаем наш новый файл RT-733322.hccapx в каталог с Hashcat. В этот же каталог я помещаю файл со словарём (newrockyou.txt) В командной строке переходим в этот каталог:

Можно запускать перебор.

Атака по словарю на рукопожатие

Здесь newrockyou.txt — имя словаря (он размещён в том же каталоге, что и запускаемая программа), -m 2500 — атака на WPA/WPA2 пароль, а RT-733322.hccapx — наш файл, который мы получили после очистки и конвертации.

Атака брутфорсом на рукопожатие

В маске могут использоваться следующие символы.

К примеру, маска, означающая восемь цифр, это ?d?d?d?d?d?d?d?d.

Тогда команда, для запуска перебора по маске, означающей восемь цеифр, команда будет выглядить так:

Маска длиной воесемь символов, в которой встречаются только цифры и маленькие буквы:

Маска длиной от восьми до десяти символов, в которой стречаются цифры, большие и маленькие буквы:

Подробную справку по другим опциями и режимам программы Hashcat вы найдёте здесь.

На протяжении всего времени работы программы перед нами будет строка запроса:

Если нажать p, то перебор остановится, если после паузы нажать r, то перебор снова возобновится. Если нажать b, то будет пропущено текущее задание и программа перейдёт к следующему. Если задание только одно, то программа закончит свою работу. q означает закончить работу и выйти из программы.

Если ввести s, то увидите текущий статус:

Пример удачного взлома:

найденным паролем от Wi-Fi является 66666666.

говорит о том, что восстановлен один пароль.

Step 5: Automate Attacks by Target Type

From our results list, let’s select a target with both WPS enabled and clients attached. After selecting the number of the network we wish to attack, Wifite2 will proceed through the most expedient attacks against the network.

Here, we can see that while the WPS-Pixie attack failed, we were able to easily grab and attack a handshake. The WPS-Pixie attack timed out pretty quickly, so we wasted a minimum of time exploring this avenue of attack. Sometimes, different wireless cards work better with different scripts, and this is true with Reaver and Bully. If one isn’t working for you, try the other.

Wifite2 uses Reaver by default, but you can change this to Bully by using the -bully flag.

How it works

Wi-Fi phishing consists of two steps:

-

The first step involves the process of associating with Wi-Fi clients

unknowingly, or in other words, obtaining a man-in-the-middle (MITM) position. Wifiphisher uses a number of different techniques to achieve this including:- Evil Twin, where Wifiphisher creates a fake wireless network that looks similar to a legitimate network.

- KARMA, where Wifiphisher masquerades as a public network searched for by nearby Wi-Fi clients.

- Known Beacons, where Wifiphisher broadcasts a dictionary of common ESSIDs, that the around wireless stations have likely connected to in the past.

At the same time, Wifiphisher keeps forging “Deauthenticate” or “Disassociate” packets to disrupt existing associations and eventually lure victims using the above techniques.

Performing MiTM attack

-

(Optionally) There are a number of different attacks that can be carried out

once Wifiphisher grants the penetration tester with a man-in-the-middle

position. For example, the tester may perform data sniffing or scan the victim stations for vulnerabilities.Using Wifiphisher, advanced web phishing techniques are possible by gathering

information from the target environment and victim user. For example, in one of

our scenarios, Wifiphisher will extract information from the broadcasted beacon

frames and the HTTP User-Agent header to display a web-based imitation of

Windows network manager in order to capture the Pre-Shared Key.

Aircrack-ng

Подготовив какой-никакой качественный, на наш не очень опытный взгляд, словарь (например wordlist.txt) переходим к подбору пароля, то есть к расшифровке хендшейка. Запускаем aircrack-ng с дополнительными настройками:

root@bt:~# aircrack-ng -e <essid> -b <bssid> -w wordlist.txt testcap.cap

И вот результат наших трудов:

Наш пароль нашелся за 3 секунды, вот это да!!!

На скрине выше aircrack-ng нашел пароль (а это было слово dictionary) всего лишь за 3 секунды. Для этого он перебрал 3740 возможных паролей со скоростью 1039 паролей в секунду. Все бы ничего, но здесь внимательный читатель должен изрядно напрячься, ведь ранее мы говорили о словаре в 250 млн возможных паролей! И 250*10^6 делим на 1039 и получаем… ОГО порядка 240 тыс секунд, а это 66 часов… Почти трое суток! Именно столько времени потребуется вашему ноутбуку для обсчета базового 2Гб словаря (полностью, но ведь все помнят про «Закон подлости»). Такие невменяемые временные промежутки обуславливаются вялой скоростью выполнения расчетов, продиктованой высокой вычислительной сложностью заложенных в процедуру аутентификации WPA алгоритмов. Что уже говорить о больших словарях, например полный цифровой девятизнак содержит уже 900 млн комбинаций и потребует пару недель вычислений чтобы убедиться что (как минимум) пароль не найден)

Такая лузерская ситуация не могла не беспокоить пытливые умы наших соотечественников и вскоре выход был найден. Для потоковых вычислений были задействованы GPU, то есть видеокарты. GPU (Graphic Processing Unit) — сердце вашего 3D-ускорителя, имеет чип с сотнями (и даже тысячами) потоковых процессоров, позволяющий распределить многомилионные но простые операции хеширования паролей и тем самым на порядки ускорить процесс расшифровки. Чтобы не быть голословным скажу, что разогнаный ATI RADEON HD 5870 способен достичь скорости в 100.000 паролей в секунду! Ощутимая разница, не так ли?

Отзыв: Wifite — программа для Linux — Сама простота.

12.03.2015

Отзыв рекомендуют:72

Достоинства:

Простота,в определенных условиях 100% успеха.Бесплатная.

Недостатки:

Нет.

Здравствуйте уважаемые читатели сайта «Отзовик». Хочу вам рассказать об одной очень интересной программе GNU Linux. Знаком с этой прогой около двух лет, и периодически ее использую.

Для чего она нужна? Для проверки безопасности wi-fi сетей. Эта программа тестирует такие протоколы как : wep, wps, wpa, wpa2. Два последних протокола не рекомендую. Так как подбор пароля может затянуться до вечности. А вот первых два счет на часы. Огромный плюс этой программы в том, что данные сохраняются.

Как взломать WiFi WPS

То есть если внезапно прервалась связь с точкой доступа(или сеанс прервался по каким-либо причинам), то по-новой запустив программу она продолжает с места обрыва(в случае wps). Автоматически подменяет MAC адреса при подключенном клиенте(на случай если на точке доступа установлена фильтрация по MAC адресам).

Интерфейс этой программы псевдографический на английском языке. Знание которого не обязательно. После запуска программы у вас будет выбор интерфейса(если подключен внешний usb-адаптер). Просто нажимаем цифровую клавишу нужного интерфейса и жмем Enter.

После этого у вас на экране появится список доступных точек доступа с информацией : канал связи, тип шифрования, мощность сигнала, наличие wps, наличие подключенного клиента. Далее жмем Ctrl +c(прерываем сканирование), ждем несколько секунд что бы отобразись точки доступа и варианты выбора объекта атаки. Объект атаки выбирается цифрами и Enter, можно выбрать все командой all (но не рекомендую, очень много объектов можно поймать). После выбора «жертвы» процесс пошел с отоброжением текущей информации: количество вломанных пакетов/количество отправленных, процент взлома, тайм-аут отправки пакетов с ответом.

Сразу скажу что рост процента взлома проходит очень медленно, а с большим тайм-аутом как на снимке очень-очень медленно. Так что при тестировании надо учитывать этот факт обязательно. В этом случае мне повезло, пон-код начинается с начальных цифр(процесс еще не завершен). Необходимо понимать что восьмизначный цифровой пин-код(wps) разбивается на три цифры. Сперва идет четырехзначная, когда они угадываются, будет сразу же 90%. Далее идет трехзначное число, но это уже 2-3 часа, а последняя цифра счет на минуты. И самое главное, будут предоставлены пин-код и пароль(любой сложности).

Эта программа была в моем дистре как говорится из коробки. Ее можно было запускать без установки системы(в режиме Live CD). Программа очень полезная, но нельзя забывать, что такие действия надо совершать только с разрешения владельцев атакуемых точек доступа, в противном случае эти деяния уголовно-наказуемы.

Как подобрать пароль вручную?

Пред подбором пароля лучше найти сети, обладающие наиболее высоким уровнем сигнала. Предпочтительнее взламывать пароль человека, с которым вы хотя бы немного знакомы.

Допустим, вам известно как его зовут, дата его рождения, или даже кличка кошки (такие пароли тоже встречаются).

Постарайтесь подобрать пароль, исходя из этой информации. Довольно высока вероятность, что вы его угадаете после нескольких попыток.

Потерпели неудачу – ничего страшного. Есть еще несколько десятков паролей, которые люди используют чаще всего.

Зачем заморачиваться и ломать голову, когда можно использовать шаблоны? Очень часто пользователи ставят одни цифры: 123456, 1234567, 12345678 и так далее, в общем, что-то несложное, чтобы не забыть и при необходимости быстро набрать.

Читайте еще >>> Что делать, если ноутбук не видит wifi, и почему «нет доступных подключений»?

Довольно распространены комбинации типа шесть шестерок, семь семерок, восемь восьмерок или такие: 123 123, 123321. Попробуйте использовать первые или последние цифры в разных комбинациях.

Многие ставят сочетание цифр и букв, считая, что придумали классный пароль: 1q2w3e

В таблице вы найдете 10 самых распространенных паролей.

| 1 | qwerty |

| 2 | password |

| 3 | qwertyuiop |

| 4 | googl |

| 5 | mynoob |

| 6 | zxcvbn |

| 7 | qweewq |

| 8 | 18atcskd12w |

| 9 | 3rjs1La7qe |

| 10 | 123qwert |

Некоторые провайдеры, например Ростелеком или Йота ставят пароли «по умолчанию». Их не так сложно найти во всемирной паутине, если постараться.

https://youtube.com/watch?v=MCyYlHQILcs

1 Aircrack-ng

Aircrack is one of the most popular tools for WEP/WPA/WPA2 cracking. The Aircrack-ng suite contains tools to capture packets and handshakes, de-authenticate connected clients and generate traffic and tools to perform brute force and dictionary attacks. Aicrack-ng is an all-in-one suite containing the following tools (among others):

– Aircrack-ng for wireless password cracking

– Aireplay-ng to generate traffic and client de-authentication

– Airodump-ng for packet capturing

– Airbase-ng to configure fake access points

The Aicrack-ng suite is available for Linux and comes standard with Kali Linux. If you plan to use this tool you have to make sure your Wifi card is capable of packet injection.

Website: https://www.aircrack-ng.org/

Tutorial: https://www.hackingtutorials.org/wifi-hacking/how-to-hack-upc-wireless-networks/

Course content

12 sections • 65 lectures • 5h 12m total length

Expand all sections

Preparation6 lectures • 20min

-

Installing Kali Linux 2.0 as ISO file

Preview06:10

-

Installing Kali Linux 2.0 as a Virtual Machine (VirtualBox)

04:52

-

Installing Kali Linux 2.0 as a Virtual Machine (VMware)

Preview02:37

-

Setup Windows as a Virtual Machine

02:52

-

Connecting WiFi Card to the Virtual Machine

Preview01:29 -

Updating Kali LInux 2.0

Preview01:35

Network Basics4 lectures • 15min

-

Network Basics explain

Preview02:36

-

What is the Mac address? and how you can change it?

05:23

-

Enabling monitor mode on the WiFi card

05:29

-

Gather Acess Point information introduction

01:22

Gather AP information Before Cracking5 lectures • 17min

-

Scanning for the available Wi-Fi APs around us

02:42

-

Capturing a specific Wi-Fi access point packets

Preview03:19

-

Disconnecting any device from any access point

03:34

-

Detecting the hidden WiFI Networks (ESSIDs)

Preview02:44

-

Jamming any WiFi access point

04:41

Cracking WEP Encryption8 lectures • 47min

-

introduction

01:31

-

Cracking WEP encryption explain

02:16

-

Cracking WEP encryption methods

Preview01:39

-

Cracking WEP encryption demo

06:44

-

Fake authentication with the target network

04:24

-

Cracking WEP using Korek Chopchop Attack

12:59

-

Cracking WEP using ARP Request Replay Attack

07:15

-

Cracking WEP using Hirte Attack

10:25

Cracking WPA/WPA2 Encryptions11 lectures • 58min

-

Cracking WPA/WPA2 encryptions explain

Preview01:12

-

Cracking WPA/WPA2 encryption methods

01:40

-

Cracking WPA/WPA2 using WPS feature

06:38

-

Capturing the Handshake

04:20

-

Creating a Wordlist

05:55

-

Cracking WPA/WPA2 using dictionary attack

05:17

-

Cracking WPA/WPA2 using bruteforce attack

06:07

-

Cracking WPA/WPA2 using Rainbow Table

05:39

-

Cracking WPA/WPA2 using Hashcat (GPU)

05:25

-

Cracking WPA/WPA2 using Evil Twin attack

11:35

-

Getting the username and the password of the target router

04:32

Man in the Middle Attacks16 lectures • 1hr 27min

-

introduction

Preview01:12

-

Gathering information about the connected clients

02:59

-

Gather detailed information about the clients

07:10

-

Man in the middle attack explain

03:40

-

MITM attack using (arpspoof)

07:24

-

Capturing login credentials

05:23

-

Bypassing SSL Certificate

06:38

-

Redirect any client from to any website

06:32

-

Stealing the Cookies

07:02

-

Capture a screenshot from the target browser

04:12

-

Injecting a keylogger into the target webpage

04:49

-

Capturing images from the network traffic

03:35

-

Injecting html file and flip the images in the target browser

06:48

-

Injecting JavaScript URL and Hooking the client’s with BeEF

06:58

-

Stealing the Target accounts with BeEF

03:45

-

Having Fun with BeEF

08:49

Fully accessing the connected devices5 lectures • 27min

-

Creating an encrypted Backdoor

04:47

-

Testing the Backdoor in the target device

04:29

-

Creating a Fake browser Update & and Hack any client

04:49

-

Interacting with the Target Computer (Part 1)

06:29

-

Interacting with the Target Computer (Part 2)

06:11

Protect your WiFi AP and yourself against all the previous attacks5 lectures • 29min

-

Protect your WiFi access point

07:39

-

Detect ARP Poisoning attack using (XARP)

03:21

-

Detect ARP Poisoning attack (Wireshark)

05:34

-

Prevent your ARP table from poisoning

05:51

-

Detect and Kill any Meterpreter Session

06:14

Перехват данных сети wifi или захват HANDSHAKE(хендшейк)

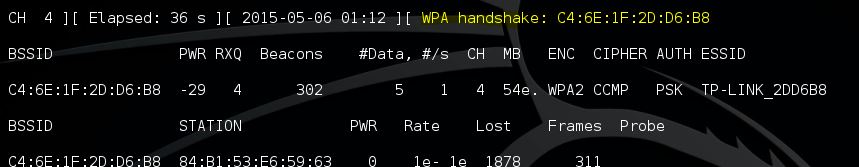

Данная статья будет посвящена способу перехвата пакетов данных сети wifi, также по другому называют это перехватом(захватом) пакетов хендшейков сети вифи.

Бывает много способо захвата этих «лакомых» пакетов данных. В текущей статье сервис по восстановлению паролей wifi предложит вам вариант оболочки AirSlax. Данное программное обеспечение очень удобное для использования восстановления пароля от сети вифи, перехвата хендшейка, автоматическое нахождение пароля WPS и многое другое.

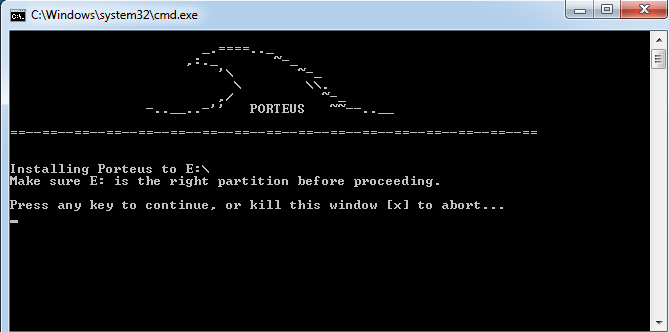

Для начала подготовим инструменты.

Нам потребуется любой флеш накопитель, в народе известный как «флешка» объемом более 2Гб. Затем мы скачиваем архив с программой AirSlax по этой ссылке

После этого вы загружаем содержимое архива в корень флешки(USB Flash)

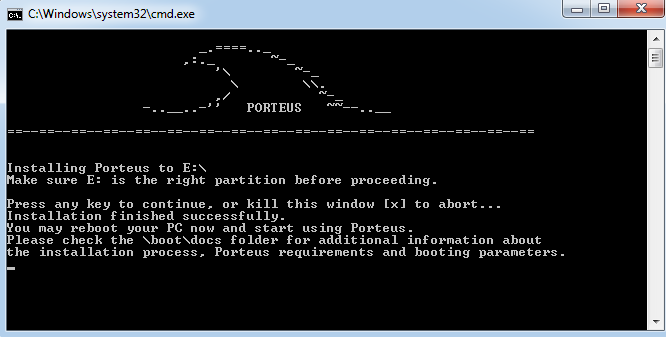

Ждем появления надписи Installation finished successfully.

И нажимаем любую клавишу для закрытия данного окна.

Все, образ оболочки уже загружен на флешку. Осталось всего лишь перегрузить компьютер и выбрать режим загрузки с флешки.

Выбор загрузки можно сделать обычно через кнопку F12 на стационарном пк или через Fn+F12 на ноутбуках, также выбор можно сделать через Bios.

Загрузка AirSlax с флешки

Ждем пока загрузится операционная система.

В конце загрузки у нас появиться рабочий стол на экране и запускаем ярлык AirSlax Base двойным кликом. Перед нами появиться окно выбора беспроводного адаптера:

Выбираем и нажимаем ОК, у нас на экране появиться главное меню :

План действий сейчас таков, сначала нажимаем по пункту «Сканировать эфир«, у нас появляется новое диалоговое окно:

жмем ОК

Откроется новое окно с уже выбранной нами целью :

Теперь нам нужно поймать хендшейк для поиска пароля от сети wifi Выбираем 4 пункт « Отключить клиента » и указываем выбранного клиента. В редких случаях можно и всех указать. Теперь ждем пока устройство повторно пере подключиться к выбранном нами сети вифи. В случае успеха мы увидим сверху справа текст «WPA handshake»

Черное окно захвата закрываем и в меню выбираем 6 пункт «Сохранить результат«. Указываем имя файла и жмем Ок. Теперь на флешке будет папка dump. С папки dump берем файлы «имя-сети-вифи.cap» или «имя-сети-вифи.hccap» и загружаем их в заказе на странице Восстановление паролей к WIFI сетям

Ожидаем выполнение заказа с сервиса. The end!

*Для выхода нажимаем X

**Выбор запуска через пункт Graphics mode (MATE)

Instructor

Rene T

Incident Responder and SecOps Specialist

- 4.1 Instructor Rating

- 21 Reviews

- 175 Students

- 1 Course

International (Hands-on) Independent Emergency Incident Responder, Investigator, Threat Hunter, Pen Tester and Instructor. I have also been a CISO and have cybersecurity management experience, and have implemented security programs and built SECOPS teams for multinational corporations and governments.I am an accomplished and technical strong information security professional with 22+ years within IT and cybersecurity, establishing, running and leading Security Operations, SOC and IR teams. I come from a technical and hands-on background (yet strong academic aptitude). I also operate well in the strategic and GRC side of IT security, and have even mentored students in cutting-edge cybersecurity research projects as a university lector. I hold a MSc in Digital Forensics and Cybersecurity (with distinction) and was module leader and created several online modules for the national MBA in cybersecurity. I have taught Digital Forensics, Ethical Hacking and Incident Response at master and bachelor level as well as industry 3-10 days full courses in Analysing Malware, Incident Response, Security Operations and Threat Hunting.

I hold several industry certifications and believe in continuous development – Never stop learning! Some of the certifications I hold (or held) are:

GCIH (SANS Certified Incident Handler)

eCTHP (Certified Threat Hunter Professional)

OSWP (Offensive Security Wireless Professional)

CISM (Certified Information Security Manager)

CISSP (Certified Information Systems Security Professional)

CSPT (Certified Security Testing Professional – Web Apps)

CIPR (GCHQ-Certified Cyber Incident Planning & Response)

CEH (Certified Ethical Hacker) Certified by EC-Council

Acunetix Certified

ACE (AccessData Certified Examiner, Digital Forensics)

CHFI (Certified Hacking Forensic Investigator)

CEPT (Certified Expert Penetration Tester – IACRB)

CREA (Certified Reverse Engineering Analyst — IACRB)

CCFE (Certified Computer Forensics Examiner — IACRB)

ISO 27001 Lead Implementer – IBITGQ

GDPR DPO PractitionerWhen teaching, presenting or mentoring, I often get the feedback «your passion for your chosen subject is infectious!». I want to make a difference and believe in the statement “Choose a job you love, and you will never have to work a day in your life».

Show moreShow less