Password recovery software

Содержание:

- Types of Brute Force Attacks

- Frequently Asked Questions

- Collection of dictionaries from the WirelessHack.org site [Dictionaries for hacking Wi-Fi]

- Steps to Protect Passwords for Professionals

- The goal of a brute force attack

- Шаг 5. Программное обеспечение для взлома

- Why Hackers Use Brute Force Attacks?

- Как сделать резервную копию на Android

- Изменение секретных ключей для куки

- Виды «атак грубой силы»

- Оптимизация брут-форса путём атаки сразу на несколько целей

- How Users Can Strengthen Passwords Against Brute Force Attacks

- Countermeasures[edit]

- Типы атак методом подбора

Types of Brute Force Attacks

The most basic brute force attack is a dictionary attack, where the attacker works through a dictionary of possible passwords and tries them all. Dictionary attacks start with some assumptions about common passwords to try to guess from the list in the dictionary. These attacks tend to be somewhat outdated, given newer and more effective techniques.

Recent computers manufactured within the last 10ish years can brute force crack an 8 character alphanumeric password – capitals and lowercase letters, numbers, and special characters – in about two hours. Computers are so fast that they can brute force decrypt a weak encryption hash in mere months. These kinds of brute force attacks are known as an exhaustive key search, where the computer tries every possible combination of every possible character to find the right combination.

Credential recycling is another type of brute force attack that reuses usernames and passwords from other data breaches to try to break into other systems.

The reverse brute-force attack uses a common password like “password,” and subsequently tries to brute force a username to go with that password. Since password is one of the most common password in 2017, this technique is more successful than you might think.

Frequently Asked Questions

What is a brute force attack example?

If you have a password that’s only one character long, using numbers and letters (upper and lowercase), there would be 62 different possibilities for that character. A brute force attack would try every possible character in an instant to attempt to learn your one-character password. With normal passwords being around 8 characters, the possibilities are then multiplied into trillions of possibilities, which may take a bot only seconds to attempt.

How does a brute force attack work?

Essentially, a bot tries every combination of numbers and letters to learn your password. A reverse brute force attack guesses a popular password against a list of usernames.

What is the best protection against a brute force attack?

The best protection against a brute force attack is ensuring your passwords are as strong as possible, slowing the time it takes for a hacker to breach and increasing the likelihood they give up and move on.

What can attackers gain?

- Access to personal data

- Access to your system for malicious activity

- Ability to edit your website and ruin your reputation

- Ability to spread malware

- Profit from ads or activity data

How successful are brute force attacks?

According to Verizon’s 2020 Data Breach Investigation Report: Over 80% of breaches within Hacking involve Brute force or the Use of lost or stolen credentials.

Ready to get ahead of brute force attacks? Get a 1:1 demo to learn how Varonis detects attacks so you can stop attackers proactively.

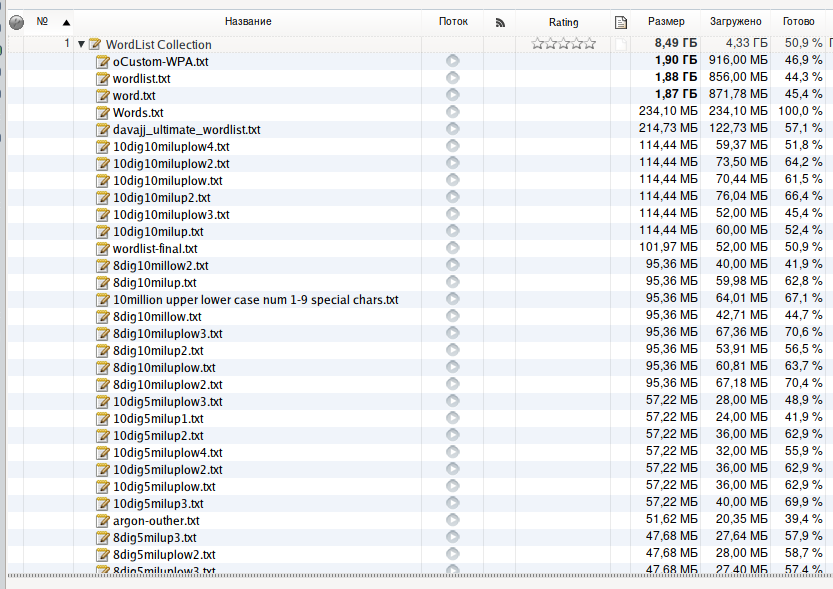

Collection of dictionaries from the WirelessHack.org site [Dictionaries for hacking Wi-Fi]

The WirelessHack.org site collected dictionaries that have been hanging around for some time here and there.

Description page: https://www.wirelesshack.org/wpa-wpa2-word-list-dictionaries.html

Included dictionaries:

- BIG-WPA-LIST-1 (size 247MB)

- BIG-WPA-LIST-2 (size 307MB)

- BIG-WPA-LIST-3 (size 277MB)

- Darkc0de.lst (size 17.4MB) — this was the default dictionary in Backtrack 5

- Rockyou.txt (size 133MB) — default dictionary in Kali Linux

- Names (size 3.7MB) — names and variants of names

Besides them, there are still quite a few dictionaries, for a total of 8.5 GB. If you use dictionaries infrequently, it is recommended to compress them for save storage space – they are plain text files that may be compressed very well – after archiving they will take about 10 times less space.

Magnet link:

magnet:?xt=urn:btih:6c89df058f71559dec6c5c7c9f2cb419182b3294&dn=Collection+of+Wordlist+%28Dictionaries%29+for+cracking+WiFi+WPA/WPA2&tr=udp%3A//tracker.leechers-paradise.org%3A6969&tr=udp%3A//zer0day.ch%3A1337&tr=udp%3A//tracker.coppersurfer.tk%3A6969&tr=udp%3A//public.popcorn-tracker.org%3A6969

The torrent file: https://miloserdov.org/wp-content/uploads/2019/03/1544257923-WordList-Collection.zip

Steps to Protect Passwords for Professionals

To keep yourself and your network safe, you’ll want to take your precautions and help others do so as well. User behavior and network security systems will both need reinforcement.

For IT specialists and users alike, you’ll want to take a few general pieces of advice to heart:

- Use an advanced username and password. Protect yourself with credentials that are stronger than admin and password1234 to keep out these attackers. The stronger this combination is, the harder it will be for anyone to penetrate it.

- Remove any unused accounts with high-level permissions. These are the cyber equivalent of doors with weak locks that make breaking in easy. Unmaintained accounts are a vulnerability you can’t risk. Throw them away as soon as possible.

Once you’ve got the basics down, you’ll want to bolster your security and get users on board.

We’ll begin with what you can do on the backend, then give tips to support safe habits.

Passive Backend Protections for Passwords

High encryption rates: to make it harder for brute force attacks to succeed, system administrators should ensure that passwords for their systems are encrypted with the highest encryption rates possible, such as 256-bit encryption. The more bits in the encryption scheme, the harder the password is to crack.

Salt the hash: administrators should also randomize password hashes by adding a random string of letters and numbers (called salt) to the password itself. This string should be stored in a separate database and retrieved and added to the password before it’s hashed. By salting the hash, users with the same password have different hashes.

Two-factor authentication (2FA): additionally, administrators can require two-step authentication and install an intrusion detection system that detects brute force attacks. This requires users to follow-up a login attempt with a second factor, like a physical USB key or fingerprint biometrics scan.

Limit number of login re-tries: limiting the number of attempts also reduces susceptibility to brute-force attacks. For example, allowing three attempts to enter the correct password before locking out the user for several minutes can cause significant delays and cause hackers to move on to easier targets.

Account lockdown after excessive login attempts: if a hacker can endlessly keep retrying passwords even after a temporary lockout, they can return to try again. Locking the account and requiring the user to contact IT for an unlock will deter this activity. Short lockout timers are more convenient for users, but convenience can be a vulnerability. To balance this, you might consider using the long-term lockdown if there are excessive failed logins after the short one.

Throttle rate of repeated logins: you can further slow an attacker’s efforts by creating space between each single login attempt. Once a login fails, a timer can deny login until a short amount of time has passed. This will leave lag-time for your real-time monitoring team to spot and work on stopping this threat. Some hackers might stop trying if the wait is not worth it.

Required Captcha after repeated login attempts: manual verification does stop robots from brute-forcing their way into your data. Captcha comes in many types, including retyping the text in an image, checking a checkbox, or identifying objects in pictures. Regardless of what you use, you can use this before the first login and after each failed attempt to protect further.

Use an IP denylist to block known attackers. Be sure that this list is constantly updated by those who manage it.

Active IT Support Protections for Passwords

Password education: user behavior is essential to password security. Educate users on safe practices and tools to help them keep track of their passwords. Services like Kaspersky Password Manager allow users to save their complex, hard-to-remember passwords in an encrypted “vault” instead of unsafely writing them down on sticky notes. Since users tend to compromise their safety for the sake of convenience, be sure to help them put convenient tools in their hands that will keep them safe.

Watch accounts in real-time for strange activity: Odd login locations, excessive login attempts etc. Work to find trends in unusual activity and take measures to block any potential attackers in real-time. Look out for IP address blocks, account lockdown, and contact users to determine if account activity is legitimate (if it looks suspicious).

The goal of a brute force attack

Once a hacker makes a successful login attempt, what’s next? The answer is a whole range of things can be carried out. Here are some of the main ones:

- Stealing or exposing users’ personal information found inside online accounts

- Harvesting sets of credentials for sale to third parties

- Posing as account owners to spread fake content or phishing links

- Stealing system resources for use in other activities

- Defacement of a website through gaining access to admin credentials

- Spreading malware or spam content or redirecting domains to malicious content

As mentioned, brute force attacks can also be used to test for vulnerabilities in the system, so are not always malicious.

Шаг 5. Программное обеспечение для взлома

John

«John the Ripper» — это, вероятно, самая известная в мире утилита для взлома паролей. Это исключительно консольная программа и только для Linux. Отсутствие графического интерфейса делает ее более сложной в использовании, но именно поэтому она является очень быстрым взломщиком паролей.

Одной из замечательных особенностей этого инструмента является наличие ее собственной стратегии взлома паролей, встроенной в нее по умолчанию. Она пытается провести атаку по словарю, и если ей это не удается, она пробует использовать комбинированные словарные слова, а потом пытается провести гибридную атаку словарных слов с использованием специальных символов и цифр, и только в том случае, если эти попытки проваливаются, она прибегает к брутфорсу.

Ophcrack

Ophcrack — бесплатный инструмент для взлома паролей на основе радужной таблицы для Windows. Это один из самых популярных инструментов для взлома паролей для Windows («Cain и Abel», вероятно, самая популярная — см. ниже), но также ее можно использовать в системах Linux и Mac.

Он взламывает LM и NTLM (Windows) хеши. Для взлома Windows XP, Vista и Windows 7 вы можете скачать бесплатные радужные таблицы. Вы можете скачать Ophcrack на SourceForge —SourceForge, а еще вы можете получить бесплатные и premium радужные таблицы для Ophcrack —здесь.

L0phtCrack

L0phtCrack — это альтернатива Ophcrack, которая пробует получать пароли Windows из хешей, хранящихся в SAM-файле или в Active Directory (AD). Он также использует атаки по словарю и брутфорс для генерации и отгадывания паролей.

L0phtCrack был приобретен компанией Symantec, и они незамедлительно прекратили его разработку в 2006 году. Позднее разработчики L0phtCrack повторно выкупили у Symantec этот отличный инструмент и перевыпустили его в 2009 году. Вы можете скачать его здесь —здесь.

Cain and Abel

Cain and Abel — скорее всего, самый известный инструмент взлома паролей на планете. Написан он строго для Windows, может взламывать многочисленные типы хешей, включая NTLM, NTLMv2, MD5, беспроводные, Oracle, MySQL, SQL Server, SHA1, SHA2, Cisco, VoIP и многие другие.

Cain and Abel может взломать пароли, используя атаку по словарю, атаку с использованием радужных таблиц и брутфорс. Одной из ее лучших функций является возможность выбора длины пароля и набора символов при попытке брутфорса. И помимо того, что это превосходный инструмент для взлома паролей, это еще и отличный инструмент для атак типа ARP Poisoning и MiTM (оба вида атак относятся к атакам типа MiTM — «человек по середине»).

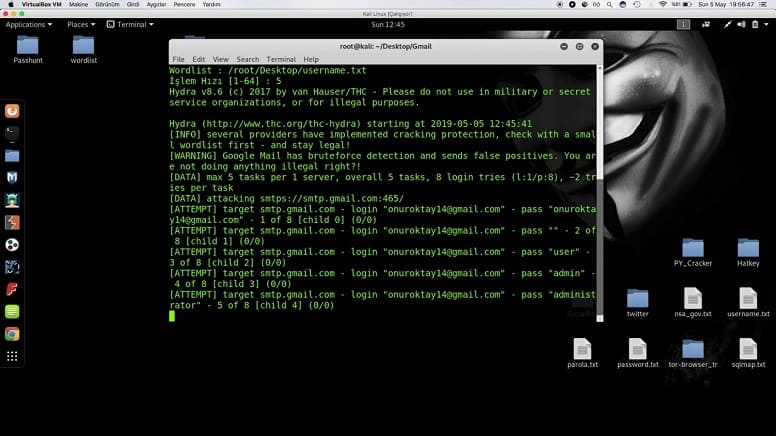

THC-Hydra

THC-Hydra — наиболее широко используемый инструмент для онлайн-хакинга. Он способен проводить взлом при авторизации в веб-формах, а при использовании в сочетании с другими инструментами, такими как Tamper Data, он может быть весьма мощным и эффективным средством для взлома практически любого типа механизмов авторизации в онлайне.

Читать также: Как удаленно взломать Android с помощью Kali

Brutus

Brutus — это онлайн-инструмент для взлома паролей, который многие считают самым быстрым. Он бесплатен и доступен как для Linux, так и для Windows, поддерживает взлом паролей по HTTP (базовая авторизация), HTTP (HTML-формы/CGI), POP3, FTP, SMB, Telnet и других типов, таких как IMAP, NNTP, NetBus.

Brutus не обновлялся довольно долго, но он по-прежнему может быть полезен, и поскольку это проект с открытым исходным кодом, то вы можете его обновить самостоятельно. Скачать Brutus можно — здесь.

Aircrack-Ng

По нашему скромному мнению, aircrack-ng является лучшей универсальной утилитой для взлома Wi-Fi. Он способен взламывать как WEP, так и WPA2, а также может делать такие вещи:

Он доступен только для Linux и требует времени на изучение, но в итоге ваши усилия будут вознаграждены. Кроме того, чтобы наиболее эффективно его применять, вам потребуется беспроводной адаптер, совместимый с aircrack-ng, поэтому перед его покупкой убедитесь в том, что его поддерживает aircrack-ng. Более подробную информацию об aircrack-ng вы можете найти в нашей серии по взлому Wi-Fi.

Aircrack-ng входит в стандартный набор ПО в BackTrack и в Kali, его также можно скачать —здесь.

Why Hackers Use Brute Force Attacks?

Hackers use brute force attacks during initial reconnaissance and infiltration. They can easily automate brute force attacks and even run them in parallel to maximize their chances of cracking credentials. However, that is not where their actions stop.

Once they gain access to a system, attackers will attempt to move laterally to other systems, gain advanced privileges, or run encryption downgrade attacks. Their end goal is to cause a denial of service and get data out of the system.

Brute force attacks are also used to find hidden web pages that attackers can exploit. This attack can be programmed to test web addresses, find valid web pages, and identify code vulnerabilities. Once identified, attackers use that information to infiltrate the system and compromise data.

Как сделать резервную копию на Android

Во-первых, убедитесь, что сервис резервного копирования есть на вашем текущем телефоне.

- Откройте Настройки с главного экрана устройства.

- Перейдите в Восстановление и сброс.

- Переключите Копирование данных в Вкл.

- Проверьте, правильно ли указан резервный аккаунт Google в который будет сохраняться резервная копия.

- Переключите Автовосстановление на Вкл для восстановления настроек и данных при переустановке приложений.

Теперь, когда вы включили службу резервного копирования на Android, ваши системные настройки и данные приложения будут автоматически сохранены в Google Диске. Когда вы перейдете на новый телефон, вы сможете воспользоваться этой службой, чтобы восстановить настройки, приложения и их данные.

Изменение секретных ключей для куки

Данные ключи находятся в файле конфигурации wp-config.php и выглядят так:

define('AUTH_KEY', 's0lj0b~7iR`EyyI36;A(1e,#yc|i(>YB8TER:<yBLoxx;w)KF@T{t2Gx%D++X7lj');

define('SECURE_AUTH_KEY', 'HtOFJu-|I7|&fz]8 b-)T0cT+DEmFP<yKpE0+F4]Rp>(9!F6ChL+)&k1G(Ch>L8`');

define('LOGGED_IN_KEY', '<.4=H2dN8+9pif2Zd*4N}Gra{+y TsxopbEf+&GoJ u7`:Cs]A}&L #dB&55Q+&SH!');

define('AUTH_SALT', '0F24#]RP2h>!StYxA}Hvcg`7xfLA&p{ F$7|bUfB{B<Hx 69y>zQ9gA|F');

define('SECURE_AUTH_SALT', 'S~IKi]Ok1=;EP8}ui*Z^JHXqc6&gJ1DJ3$W0Rs-o)@Mo|Iu:.?7A`/');

define('LOGGED_IN_SALT', '1;D~W]s&_7vx>HA|u=.JvcEHHTf),UZ$lN| kxIT-zdAkOi0kcq+IT]&E`!');

define('NONCE_SALT', '3vIG<DWecj+KXbA9zN8DSZsVt}CJn]|7Ol;zBFxepClZ*Y8QZ`oGtW/.?6 z=B5G');

При установке WordPress используется некторый набор ключей по умолчанию, который будет одинаковым для всех. Потому, если злоумышленник сможет заполучить хеш пароля администратора, то он сможет и расшифровать его с этими стандатртными ключами. Сгенерировать уникальные ключи можно на специальной странице.

Каждый раз при переходе или обновлении страницы ключи обновляются.

Виды «атак грубой силы»

Переработка учетных данных Этот тип атаки требует предварительно собранных имен пользователей и паролей. Они могут быть получены из предыдущих «атак грубой силы», от нарушений и утечек, или могут быть просто куплены в темной паутине. Затем хакер попытается использовать их на различных платформах. Например, если он получит ваши данные для входа в соцсеть, то начнет применять их, чтобы попасть в ваш банковский счет

Вот почему так важно не использовать одинаковый пароль для нескольких аккаунтов!

Атака по словарю В данном типе атаки хакер попытается использовать слова из словаря. Очень часто люди применяют в качестве паролей имена, города, объекты и т.д

Это очень облегчает их угадывание. Хакеры также могут добавлять в базу популярные комбинации паролей и цифр, такие как «Пароль 123».

Обратное нападение грубой силы Эта атака, как следует из названия, использует обратный метод. Хакер берет один пароль, обычно популярный, и пробует его на как можно большем количестве учетных записей. В этом случае хакер не нацеливается на конкретного человека, а ищет возможность взломать случайный аккаунт.

Как защитить себя?

Безопасность вашего пароля во многом зависит от того, как администраторы сайтов хранят его или насколько они уязвимы к нарушениям и утечкам. Веб-администраторы также могут усложнить работу хакера, заблокировав учетные записи после определенного числа неудачных попыток, зашифровав пароли, снизив частоту попыток входа в систему или используя хэширование. К сожалению, вы не можете контролировать кибербезопасность сайтов, которые используете, но есть несколько приемов, которые вы можете применить для защиты своих учетных записей.

- Используйте 2-х факторную аутентификацию. Без доступа к вашему устройству, злоумышленник не сможет войти в ваш аккаунт.

- Увеличьте длину и сложность пароля, используя как буквы, так и цифры, а также заглавные и строчные буквы или даже символы. Если вы не знаете, как создавать сложные пароли, воспользуйтесь генератором случайных паролей.

- Регулярно меняйте пароли.

- Не используйте одинаковые пароли на разных аккаунтах, т.к. это сделает вас уязвимым к атакам.

- Храните свои пароли в безопасности с помощью менеджера паролей. Он будет хранить их в зашифрованном хранилище и предложит дополнительные возможности, такие как автозаполнение. Тогда вам больше не нужно будет беспокоиться или помнить все свои пароли.

Оптимизация брут-форса путём атаки сразу на несколько целей

Одна попытка в минуту это довольно медленно. Кстати, ведь в рассматриваемых условиях мы можем делать по три попытки в минуту, затем делать паузу. Не уверен, можно ли это сделать встроенным средствами patator.

Зато в patator есть очень полезный алгоритм, который используется по умолчанию при брут-форсе большого количества объектов. Можно запустить перебор учётных данных сразу на множестве роутеров. Для этого в качестве цели с опцией url укажите файл, например, url=FILE2, также укажите путь до самого файла: 2=routers_IP.txt. patator будет работать следующим образом: пробовать один логин:пароль на первом роутере, затем переходить ко второму роутеру и там пробовать один логин:пароль, затем к следующему, пока список не кончится. Когда список завершится, то patator зайдёт на второй круг и для первого роутера попробует вторую пару логин:пароль, затем перейдёт к следующему роутеру и так далее. В результате возникает естественная задержка между попытками ввода на одном роутере — пока делаются попытки входа на следующих в списке, каждому роутеру даётся время «передышки». Это позволяет значительно сократить значение —rate-limit или вовсе не использовать, так как если одновременно брут-форсятся десятки тысяч роутеров, то очередь до каждого роутера может доходить более чем через минуту. Номер файла имеет значение! То есть в начале полный круг проходится для файлов с номером . Это могут быть, например, имена пользователей. Если вы будете брать адреса роутеров для брут-форса из файла с номером , то patator будет атаковать только первый в списке роутер и перейдёт к следующему только тогда, когда закончатся логины и пароли для проверки.

На случай если найдены верные логин:пароль, то вместо команды quit (выход из программы), нужно использовать команду free (остановка тестирования хоста после нахождения валидного пароля) примерно следующим образом: -x free=url:code=302

How Users Can Strengthen Passwords Against Brute Force Attacks

As a user, you can do a lot to support your protection in the digital world. The best defense against password attacks is ensuring that your passwords are as strong as they can be.

Brute force attacks rely on time to crack your password. So, your goal is to make sure your password slows down these attacks as much as possible, because if it takes too long for the breach to be worthwhile… most hackers will give up and move on.

Here are a few ways you can strength passwords against brute attacks:

Longer passwords with varied character types. When possible, users should choose 10-character passwords that include symbols or numerals. Doing so creates 171.3 quintillion (1.71 x 1020) possibilities. Using a GPU processor that tries 10.3 billion hashes per second, cracking the password would take approximately 526 years. Although, a supercomputer could crack it within a few weeks. By this logic, including more characters makes your password even harder to solve.

Elaborate passphrases. Not all sites accept such long passwords, which means you should choose complex passphrases rather than single words. Dictionary attacks are built specifically for single word phrases and make a breach nearly effortless. Passphrases — passwords composed of multiple words or segments — should be sprinkled with extra characters and special character types.

Create rules for building your passwords. The best passwords are those you can remember but won’t make sense to anyone else reading them. When taking the passphrase route, consider using truncated words, like replacing “wood” with “wd” to create a string that makes sense only to you. Other examples might include dropping vowels or using only the first two letters of each word.

Stay away from frequently used passwords. It’s important to avoid the most common passwords and to change them frequently.

Use unique passwords for every site you use. To avoid being a victim of credential stuffing, you should never reuse a password. If you want to take your security up a notch, use a different username for every site as well. You can keep other accounts from getting compromised if one of yours is breached.

Use a password manager. Installing a password manager automates creating and keeping track of your online login info. These allow you to access all your accounts by first logging into the password manager. You can then create extremely long and complex passwords for all the sites you visit, store them safely, and you only have to remember the one primary password.

If you’re wondering, “how long would my password take to crack,” you can test passphrase strength at https://password.kaspersky.com.

Related articles:

Countermeasures[edit]

In case of an offline attack where the attacker has access to the encrypted material, one can try key combinations without the risk of discovery or interference. However database and directory administrators can take countermeasures against online attacks, for example by limiting the number of attempts that a password can be tried, by introducing time delays between successive attempts, increasing the answer’s complexity (e.g. requiring a CAPTCHA answer or verification code sent via cellphone), and/or locking accounts out after unsuccessful login attempts.[page needed] Website administrators may prevent a particular IP address from trying more than a predetermined number of password attempts against any account on the site.

Типы атак методом подбора

Простые атаки методом подбора

В простых атаках методом подбора используется метод проб и ошибок, чтобы пробовать различные комбинации для угадывания учетных данных. Злоумышленник будет использовать мощный компьютер, чтобы попробовать каждую возможную комбинацию букв, цифр и символов. Хотя это может показаться неэффективным, некоторые компьютеры могут обрабатывать триллионы комбинаций одновременно.

Подбор по словарю

В атаках с подбором по словарю используются простые словарные слова или фразы для взлома учетных данных пользователя. Желательно не использовать слова или фразы, которые вы можете найти в словаре, потому что злоумышленник может использовать тот же словарь, чтобы взломать пароль.

Гибридные атаки методом подбора

Используя внешнюю логику, программа угадывает, какие пароли будут наиболее успешными, а затем использует метод подбора для применения каждой комбинации.

Обратные атаки методом подбора

Этот метод опирается на ряд выбранных общеупотребительных паролей. Списки общеупотребительных паролей достаточно легко найти в Интернете. Вот здесь есть список из 10 000 таких паролей. При обратной атаке методом подбора используется подобный список для ввода этих общеупотребительных паролей в несколько учетных записей в надежде на совпадение.