Как проверить наличие, статус и версию tpm модуля в windows?

Содержание:

- А Т2 на компьютерах Mac — то же самое?

- Измеряемая загрузка

- TPM и компоненты Windows

- Что такое TPM и как его использовать в Windows

- Практическое применение

- Что такое TBS?

- Использует

- 1 Включение модуля TPM в BIOS компьютера

- Какие бывают TPM и какой нужен для Windows 11

- Обзор

- Как включить TPM через Windows 10

- Как проверить TPM

- Как очистить папку «Temp»

- Как настроить программный модуль TPM 2.0

- TPM 1.2 против TPM 2.0

- Как включить TPM из редактора локальной групповой политики?

А Т2 на компьютерах Mac — то же самое?

Нет, TPM и T2 может и схожи в принципах своей работы, но это абсолютно разные элементы. Во-первых, TPM имеет открытую сертификацию, и с ним могут работать почти все компьютеры. T2 — это эксклюзивная разработка Apple, и применяется она сугубо в их компьютерах.

Чип тоже шифрует накопители, хранит аутентификационные данные (это даёт возможность использовать Touch ID) и обеспечивает безопасную загрузку. То есть, когда вы открываете крышку Macbook, выход из режима сна осуществляется так: сначала чип обрабатывает процесс входа, а только потом вводит другие элементы системы.

Ещё Т2 обрабатывает сигнал со встроенной камеры, выравнивая экспозицию, подбирая оптимальный баланс белого, чтобы итоговая картинка смотрелась бодро.

TPM умеет то же самое за исключением последнего пункта. По этой причине Windows 11 не удастся установить на компьютеры Mac, такова реальность. Хотя не исключено, что потом Microsoft подкрутит софт и всё же реализует поддержку этих компьютеров. Уверен, что пользователей Windows среди владельцев Mac не мало.

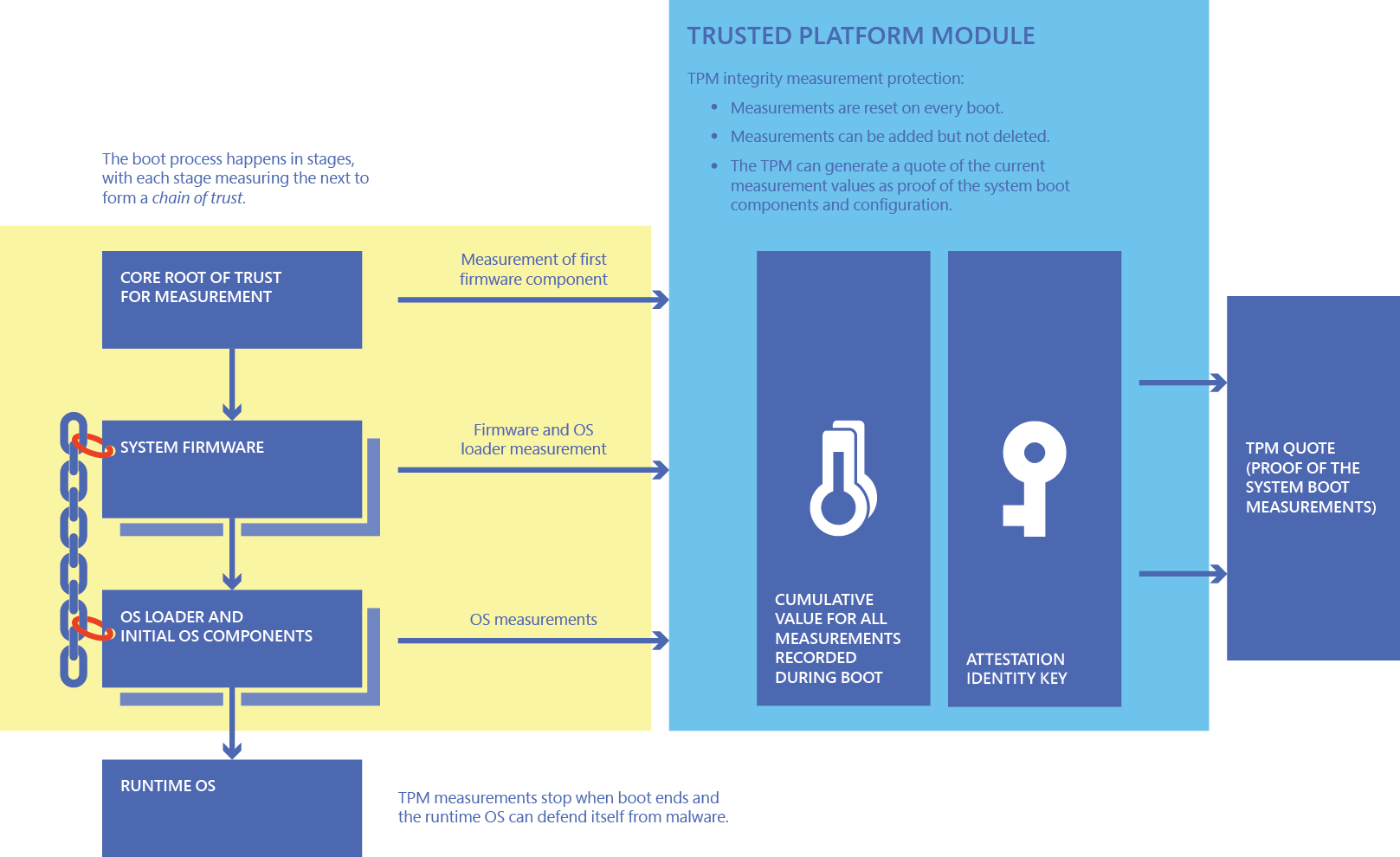

Измеряемая загрузка

В Windows 8 была представлена функция измеряемой загрузки как способ регистрации операционной системой цепочки показателей программных компонентов и сведений о конфигурации в TPM путем инициализации операционной системы Windows. В предыдущих версиях Windows цепочка показателей прерывалась на самом компоненте диспетчера загрузки Windows, и показатели в TPM не помогали определить начальное состояние Windows.

Процесс загрузки Windows проходит поэтапно и часто предполагает взаимодействие драйверов от сторонних разработчиков с оборудованием от определенного поставщика или внедрение решений против вредоносных программ. При работе с программным обеспечением функция измеряемой загрузки обеспечивает запись показателей ядра Windows, антивредоносных драйверов с ранним запуском и драйверов загрузки в TPM. При работе с параметрами конфигурации функция измеряемой загрузки обеспечивает запись информации, касающейся безопасности, например, данных подписи, которые используют антивредоносные драйверы, и данные конфигурации о функциях безопасности Windows (например, включена ли функция BitLocker).

Благодаря измеряемой загрузке показатели TPM отображают полные сведения о начальном состоянии программного обеспечения Windows и параметрах конфигурации. Если параметры безопасности и другие защитные функции настроены правильно, они смогут стать доверенными и впоследствии обеспечивать безопасность запущенной операционной системы. Прочие сценарии могут использовать данные о начальном состоянии операционной системы, чтобы определить, можно ли доверять запущенной операционной системе.

Показатели TPM предназначены для того, чтобы не допустить записи какой-либо конфиденциальной информации в качестве показателя. В качестве дополнительного средства защиты конфиденциальных данных функция измеряемой загрузки обеспечивает прерывание цепочки показателей в начальном состоянии Windows. В результате набор показателей не будет включать сведения о том, какие именно приложения используются или каким образом используется Windows. Информацию о показателей можно передавать внешним объектам, чтобы показать, что на устройстве применяются соответствующие политики безопасности и оно не запустится при использовании вредоносного программного обеспечения.

TPM предлагает для сценариев следующие возможности использования показателей, записанных в TPM во время загрузки:

• Удаленная аттестация. С помощью ключа удостоверения подлинности TPM может генерировать и криптографически подписывать заявление (илизаявленные значения) текущих показателей в TPM. Windows 10 может создавать уникальные ключи удостоверения подлинности, чтобы не допустить совместной работы отдельных средств оценки в целях отслеживания одного устройства. Дополнительная информация в квоте криптографически зашифрована, чтобы ограничить распространение информации и обеспечить более надежную защиту личных данных. Отправляя квоту для удаленного объекта, устройство может подтвердить, какие программы и параметры конфигурации были использованы для запуска устройства и инициализации операционной системы. Сертификат ключа удостоверения подлинности представляет собой дополнительное подтверждение того, что квота получена от реального TPM. Удаленная аттестация— это процедура записи показателей в TPM, создания квоты и отправки данных квоты в другую систему, выполняющую оценку показателей в целях установления доверия на устройстве. Этот процесс показан на рисунке 2.

При добавлении новых функций безопасности Windows функция измеряемой загрузки добавляет к показателям, записанным в TPM, данные конфигурации, связанные с безопасностью. Функция измеряемой загрузки запускает сценарии удаленной аттестации в соответствии со встроенным системным ПО и состоянием инициализации Windows.

Рисунок 2. Процедура создания свидетельства программного обеспечения загрузки и конфигурации с помощью TPM

TPM и компоненты Windows

В следующей таблице указано, какие компоненты Windows нуждаются в поддержке доверенного платформенного модуля.

| Компоненты Windows | Требуется протокол TPM | Поддерживает TPM 1.2 | Поддерживает TPM 2.0 | Сведения |

|---|---|---|---|---|

| Измеряемая загрузка | Да | Да | Да | Измеренная загрузка требует TPM 1.2 или 2.0 и безопасной загрузки UEFI. TPM 2.0 рекомендуется, так как поддерживает более новые криптографические алгоритмы. TPM 1.2 поддерживает только отстает от алгоритма SHA-1. |

| BitLocker | Нет | Да | Да | TPM 1.2 или 2.0 поддерживается, но рекомендуется использовать TPM 2.0. включая поддержку TPM 2.0 |

| Шифрование устройства | Да | Н/Д | Да | Для шифрования устройства требуется сертификация текущего режима ожидания/режима ожидания с подключением, для которой необходим модуль TPM 2.0. |

| Защитник Windows Управление приложениями (Device Guard) | Нет | Да | Да | |

| Защитник Windows System Guard (DRTM) | Да | Нет | Да | Требуется прошивка TPM 2.0 и UEFI. |

| Credential Guard | Нет | Да | Да | Windows 10 версии 1507 (срок службы завершился в мае 2017 года) поддерживала только TPM 2.0 для Credential Guard. Начиная с Windows 10 версии 1511, поддерживаются TPM 1.2 и 2.0. В паре Защитник Windows System Guard TPM 2.0 обеспечивает повышенную безопасность для службы учетных данных. Windows 11 по умолчанию требуется TPM 2.0 для облегчения реализации этой расширенной системы безопасности для клиентов. |

| Аттестация работоспособности устройства | Да | Да | Да | TPM 2.0 рекомендуется, так как поддерживает более новые криптографические алгоритмы. TPM 1.2 поддерживает только отстает от алгоритма SHA-1. |

| Windows Hello/Windows Hello для бизнеса | Нет | Да | Да | Присоединение к Azure AD поддерживает обе версии TPM, но требует использования кода проверки подлинности сообщения с использованием хэширования с ключом (HMAC) и сертификата ключа подтверждения (EK) для поддержки аттестации ключей. TPM 2.0 рекомендуется в TPM 1.2 для улучшения производительности и безопасности. Windows Hello качестве аутентификации платформы FIDO будет использовать TPM 2.0 для хранения ключей. |

| Безопасная загрузка UEFI | Нет | Да | Да | |

| Поставщик хранилища ключей поставщика шифрования платформы TPM | Да | Да | Да | |

| Виртуальная смарт-карта | Да | Да | Да | |

| Хранилище сертификатов | Нет | Да | Да | Модуль TPM требуется только в случае хранения в нем сертификата. |

| Автопилот | Нет | Н/Д | Да | Если вы собираетесь развернуть сценарий, для которого требуется TPM (например, белая перчатка и режим самостоятельного развертывания), требуется прошивка TPM 2.0 и UEFI. |

| SecureBIO | Да | Нет | Да | Требуется прошивка TPM 2.0 и UEFI. |

Что такое TPM и как его использовать в Windows

Во многих компьютерах и ноутбуках сегодня можно встретить дополнительный чип, который называется TPM. В операционной системе он определяется в разделе «Устройства безопасности». Что это за зверь такой и для чего он, собственно, нужен мы и поговорим сегодня.

Расшифрование (decryption) иногда некорректно называют дешифрование (deciphering). Разница между ними в том, что при расшифровании вам известен алгоритм и секретный ключ, которым зашифрованы данные, а при дешифровании – нет.

- Во-первых, чип нужно активировать в BIOS компьютера (если он не активирован).

- Во-вторых, нужно стать его владельцем на уровне операционной системы.

Рассмотрим эти шаги более подробно.

Практическое применение

На компьютерах с TPM можно устанавливать и создавать сертификаты. После настройки компьютера закрытый ключ RSA для сертификата привязывается к TPM и не может быть экспортирован. TPM также можно использовать в качестве замены смарт-картам, что сокращает затраты, связанные с созданием и оплатой смарт-карт.

Автоматизированная подготовка в TPM снижает стоимость развертывания TPM на предприятии. Новые API для управления TPM могут определить, требуется ли для подготовки TPM физическое присутствие специалиста для подтверждения запросов на изменение состояния TPM во время загрузки.

Программное обеспечение antimalware может использовать измерения загрузки состояния запуска операционной системы, чтобы доказать целостность компьютера с Windows 10 и более поздних выпусков или Windows Server 2016. При этом запускается Hyper-V, чтобы убедиться, что центры обработки данных, использующие виртуализацию, не запускают недоверенные низкоуровневые оболочки. Вместе с сетевой разблокировкой BitLocker ИТ-администраторы могут передавать обновление, при этом компьютер не будет ожидать ввода ПИН-кода.

В TPM есть ряд параметров групповой политики, которые могут быть полезны в некоторых корпоративных сценариях. Дополнительные сведения см. в разделе Параметры групповой политики TPM.

Что такое TBS?

Функция базовых служб TPM (TBS) — это системная служба, которая обеспечивает прозрачное совместное использование ресурсов доверенного платформенного модуля. Ресурсы доверенного платформенного модуля совместно используются несколькими приложениями на одном физическом компьютере с помощью удаленных вызовов процедур (RPC). Он централизует доступ к TPM между приложениями, используя приоритеты, заданные вызывающими приложениями.

TPM предоставляет криптографические функции, предназначенные для обеспечения доверия в платформе. Поскольку доверенный платформенный модуль реализован в аппаратном обеспечении, он имеет ограниченные ресурсы. TCG определяет программный стек TPM (ТСС), который использует эти ресурсы для предоставления доверенных операций для программного обеспечения приложения. Однако для запуска реализации Тсс параллельно с программным обеспечением операционной системы, которое также может использовать ресурсы доверенного платформенного модуля, не требуется выполнять собственную инициализацию. Функция TBS решает эту проблему, позволяя каждому стеку программного обеспечения, взаимодействующему с TBS, использовать ресурсы TPM для проверки любых других программных стеков, которые могут выполняться на компьютере.

Использует

Министерство обороны США (DoD) указывает , что «новые компьютерные активы (например, сервер, настольный компьютер, ноутбук, тонкий клиент, планшет, смартфон, персональный цифровой помощник, мобильный телефон) , закупленные для поддержки DoD будет включать в себя версию модуля TPM версии 1.2 или выше там, где это требуется Руководством по техническому внедрению безопасности (STIG) Агентства оборонных информационных систем (DISA ) и где такая технология доступна «. DoD ожидает, что TPM будет использоваться для идентификации, аутентификации, шифрования и проверки целостности устройства.

Целостность платформы

Основная задача TPM — обеспечить целостность платформы. В этом контексте «целостность» означает «вести себя так, как задумано», а «платформа» — это любое компьютерное устройство независимо от его операционной системы . Это необходимо для обеспечения того, чтобы процесс загрузки запускался с надежной комбинации оборудования и программного обеспечения и продолжался до тех пор, пока операционная система не загрузится полностью и не будут запущены приложения .

При использовании TPM микропрограмма и операционная система несут ответственность за обеспечение целостности.

Например, унифицированный расширяемый интерфейс микропрограмм (UEFI) может использовать TPM для формирования корня доверия : TPM содержит несколько регистров конфигурации платформы (PCR), которые позволяют безопасно хранить и составлять отчеты о связанных с безопасностью метриках. Эти метрики можно использовать для обнаружения изменений в предыдущих конфигурациях и принятия решения о дальнейших действиях. Хорошие примеры можно найти в Linux Unified Key Setup (LUKS), BitLocker и PrivateCore vCage для шифрования памяти. (См. ниже.)

Другой пример целостности платформы с помощью TPM — использование лицензирования Microsoft Office 365 и Outlook Exchange.

Примером использования TPM для обеспечения целостности платформы является технология Trusted Execution Technology (TXT), которая создает цепочку доверия. Он может удаленно подтвердить, что компьютер использует указанное оборудование и программное обеспечение.

Шифрование диска

Утилиты полного шифрования диска , такие как dm-crypt и BitLocker , могут использовать эту технологию для защиты ключей, используемых для шифрования запоминающих устройств компьютера, и обеспечения проверки целостности для надежного пути загрузки, который включает микропрограммное обеспечение и загрузочный сектор .

Другое использование и проблемы

Любое приложение может использовать микросхему TPM для:

- Управление цифровыми правами (DRM)

- Защитник Windows

- Вход в домен Windows

- Защита и обеспечение соблюдения лицензий на программное обеспечение

- Предотвращение накрутки в онлайн-играх

Существуют и другие варианты использования, некоторые из которых вызывают проблемы с конфиденциальностью . Функция «физического присутствия» TPM решает некоторые из этих проблем, требуя подтверждения на уровне BIOS для таких операций, как активация, деактивация, очистка или смена владельца TPM кем-то, кто физически присутствует на консоли машины.

1 Включение модуля TPM в BIOS компьютера

Для включения модуля зайдите в BIOS и перейдите в раздел, связанный с безопасностью. Хотя BIOS может существенно отличаться на разных компьютерах, как правило, раздел с настройками безопасности называется «Security». В этом разделе должна быть опция, которая называется «Security Chip».

Модуль может находиться в трёх состояниях:

- Выключен (Disabled).

- Включён и не задействован (Inactive).

- Включён и задействован (Active).

В первом случае он не будет виден в операционной системе, во втором – он будет виден, но система не будет его использовать, а в третьем – чип виден и будет использоваться системой. Установите состояние «активен».

Тут же в настройках можно очистить старые ключи, сгенерированные чипом.

Очистка TPM может пригодиться, если вы, например, захотите продать свой компьютер. Учтите, что стерев ключи, вы не сможете восстановить данные, закодированные этими ключами (если, конечно, вы шифруете свой жёсткий диск).

Теперь сохраните изменения («Save and Exit» или клавиша F10) и перезагрузите компьютер.

После загрузки компьютера откройте диспетчер устройств и убедитесь, что доверенный модуль появился в списке устройств. Он должен находиться в разделе «Устройства безопасности».

Какие бывают TPM и какой нужен для Windows 11

Актуальная версия TPM — 2.0, и именно его требует новая Windows. Чтобы узнать, есть ли у вас криптографический модуль, и какая его версия установлена, необходимо открыть «Диспетчер устройств» и в разделе «Устройства безопасности» найти пункт «Доверенный платформенный модуль 2.0». Если он есть, можем вас только поздравить!

А если нет, то приобрести подобную штуку можно всего за 1-2 тысячи рублей. Если вдруг у вас в компьютере нет разъёма для TPM, можно найти способы программной эмуляции криптомодуля.

Главное, чтобы процессор поддерживал технологии FTPM (Firmware Trusted Platform Module — AMD) или PPT (Platform Protection Technology — Intel).

Обзор

Модуль Trusted Platform Module предоставляет

- Аппаратных средств генератор случайных чисел

- Средства для безопасного создания криптографических ключей для ограниченного использования.

- Удаленная аттестация : Создает почти неповторимый ключевой хэш- сводку аппаратной и программной конфигурации. Программное обеспечение, отвечающее за хеширование данных конфигурации, определяет объем сводки. Это позволяет третьей стороне проверить, что программное обеспечение не было изменено.

- Привязка: шифрует данные с помощью ключа привязки TPM, уникального ключа RSA, производного от ключа хранилища.

- Запечатывание : аналогично связыванию, но, кроме того, определяет состояние TPM для данных, которые должны быть расшифрованы (распечатаны).

- Другие функции Trusted Computing для расшифровки (распечатки) данных.

Компьютерные программы могут использовать TPM для аутентификации аппаратных устройств, поскольку каждая микросхема TPM имеет уникальный и секретный ключ подтверждения (EK), записанный при его создании. Безопасность, встроенная в оборудование, обеспечивает большую защиту, чем только программное решение.

Как включить TPM через Windows 10

Чтобы включить доверенный платформенный модуль (TPM) на вашем компьютере через настройки Windows 10, выполните следующие действия:

Предупреждение: изменение некоторых настроек прошивки может помешать правильному запуску вашего устройства. Вам следует обращаться к настройкам материнской платы только тогда, когда у вас есть веская причина. Предполагается, что вы знаете, что делаете.

Откройте Параметры.

Щелкните Обновление и безопасность.

Щелкните Восстановление.

В разделе «Особые варианты загрузки» нажмите кнопку Перезагрузить сейчас.

На синем экране выберите Поиск и устранение неисправностей.

Затем нажмите Дополнительные параметры.

Выберите «Параметры встроенного ПО UEFI» .

Обратите внимание: если у вас устаревшая версия BIOS, эта опция будет скрыта.

Нажмите кнопку Перезагрузить.

Откройте страницу настроек безопасности.

Краткое примечание: настройки UEFI различаются в зависимости от производителя и даже от модели компьютера. В результате вам может потребоваться посетить веб-сайт поддержки вашего производителя для получения более подробной информации, чтобы найти, где располагаются настройки безопасности.

Выберите параметр Trusted Platform Module (TPM) и нажмите Enter.

Выберите вариант Enabled и нажмите Enter.

Выйдите из настроек UEFI (клавиша Esc).

Подтвердите изменения, чтобы перезагрузить компьютер.. После выполнения этих шагов модуль безопасности позволит вам настроить и использовать такие функции, как BitLocker, или пройти проверку совместимости для установки Windows 11

После выполнения этих шагов модуль безопасности позволит вам настроить и использовать такие функции, как BitLocker, или пройти проверку совместимости для установки Windows 11.

Как проверить TPM

Если вы используете Windows 10 и хотите подтвердить, что у вас есть действующий и работающий модуль Trusted Platform Module, выполните следующие действия:

- Одновременно нажмите клавиши Windows и R. Должно открыться диалоговое окно «Выполнить».

- Введите tpm.msc и нажмите Enter.

- Когда откроется окно управления TPM, убедитесь, что в разделе «Состояние» указано «TPM готов к использованию». Затем убедитесь, что версия спецификации в информации о производителе TPM – 2.0 или выше.

Если обе эти части информации присутствуют и верны, все готово. Просто помните, что он не будет отображаться здесь в случае TPM микропрограммы, если он не включен в BIOS.

Как очистить папку «Temp»

Можно воспользоваться одним из трех способов.

- Вручную удалить все содержимое. Для этого просто зайдите в папку и выделите все файлы, нажав комбинацию клавиш Ctrl + A. Затем с помощью комбинации Shift + Del безвозвратно сотрите все выбранные файлы.

- Воспользоваться встроенными в операционную систему средствами. Зайдите в «Этот компьютер» и нажмите правой кнопкой мыши по системному разделу. Выберите пункт «Свойства», а затем утилиту «Очистка диска». В зависимости от объемов накопленного мусора и скорости жесткого диска, время запуска может варьироваться от пары секунд до нескольких минут. Те файлы, напротив которых будут стоять галочки можно смело удалять. Кроме того, по своему усмотрению вы можете очистить файлы загрузок, корзины и другие. Однако, временные данные, хранящиеся в папке «Temp», и которые сейчас не используются системой и программами — находятся под соответствующим пунктом «Временные файлы» (кто бы мог подумать). Поставьте нужные галочки и подтвердите операцию.

- Сторонний софт. Наверное, каждый уже слышал о популярной программе CCleaner, которая может не только избавить компьютер от системного мусора, а также: оптимизировать работу реестра, настроить автозагрузку, найти дубликаты файлов и многое другое. Это именно тот инструмент, который должен быть установлен у каждого пользователя. Утилита не ест много системных ресурсов, полностью поддерживает русский язык и находится в бесплатном доступе. В общем, must have. Качаем здесь.

Как настроить программный модуль TPM 2.0

Чтобы включить программный модуль TPM, нужно зайти в BIOS. Сделать это можно, зажав определенную клавишу при включении компьютера. Обычно это Del, но может быть F2 или другая, в зависимости от производителя. Желательно перед этим установить свежую версию BIOS для вашего оборудования.

На материнских платах ASUS с логикой от AMD нужно сначала нажать клавишу F7, чтобы перейти к расширенным настройкам. Затем переключиться на вкладку Advanced и выбрать строку AMD fTPM configuration. Далее активируйте (enabled) строку AMD fTPM switch. На материнских платах под Intel путь немного отличается. На вкладке Advanced найдите строку PCH-FW Configuration, затем TPM Device Selection. Выставьте значение Enable Firmware TPM.

На материнских платах MSI с логикой от AMD нужно зайти в меню Security и далее Trusted Computing. В строке Security Device Support поставьте значение Enabled, в строке AMD fTPM switch выставьте AMD CPU fTPM. На Intel все почти так же: в строке Security Device Support поставьте значение Enabled, в строке TPM Device Selection нужно выбрать PTT.

На материнских платах ASRock с логикой от AMD зайдите в меню Advanced, далее пролистайте вниз и выберите строку AMD fTPM switch. Выставьте значение AMD CPU fTPM. На Intel все тоже очень просто: зайдите в Security и внизу экрана найдите строчку Intel Platform Trust Technology. Выберите параметр Enabled.

После этого сохраните настройки и перезагрузите компьютер. Снова выполните команду tpm.msc. Если вы все сделали правильно, предупреждения об отсутствии модуля в этот раз не будет. Далее проверьте еще раз статус в PC Health Check, если ошибка не ушла, проблема в чем-то еще. Например, отключенном параметре Secure Boot.

Кроме того, если такая возможность предусмотрена, то можно найти аппаратный модуль и установить его на материнскую плату. Но по понятным причинам этот способ не всем подойдет.

- Что нужно знать о Windows 11: новое меню «Пуск», быстрые загрузки игр и выросшие системные требования. Обновляться ли?

- Как настроить мониторинг MSI Afterburner в играх: узнаем температуру и загрузку процессора и видеокарты

- Как настроить Windows 10 для игр: максимальная производительность, игровой режим и другие советы

TPM 1.2 против TPM 2.0

Хотя TPM 2.0 обращается ко многим из одних и тех же сценариев использования и имеет схожие функции, детали отличаются. TPM 2.0 не имеет обратной совместимости с TPM 1.2.

Технические характеристики

TPM 1.2

TPM 2.0

Архитектура

Универсальная спецификация состоит из трех частей.

Полная спецификация состоит из специфической для платформы спецификации, которая ссылается на общую библиотеку TPM 2.0, состоящую из четырех частей. Спецификации платформы определяют, какие части библиотеки являются обязательными, необязательными или запрещенными для этой платформы; и подробно описать другие требования для этой платформы. Спецификации платформы включают в себя PC Client, Mobile и Automotive-Thin.

Алгоритмы

Требуются SHA-1 и RSA . AES не является обязательным. Тройной DES когда-то был необязательным алгоритмом в более ранних версиях TPM 1.2, но был запрещен в TPM 1.2 версии 94. Требуется функция генерации маски на основе хэша MGF1, которая определена в PKCS # 1 .

Спецификация профиля TPM клиентской платформы ПК (PTP) требует SHA-1 и SHA-256 для хэшей; RSA , ECC с использованием 256-битной кривой Баррето-Нерига и кривой NIST P-256 для криптографии с открытым ключом и генерации и проверки асимметричной цифровой подписи ; HMAC для генерации и проверки симметричной цифровой подписи; 128-битный AES для алгоритма с симметричным ключом ; и функция генерации маски на основе хэша MGF1, которая определена в PKCS # 1 , требуются спецификацией профиля TPM клиентской платформы TCG PC (PTP). Также определены многие другие алгоритмы, но они не являются обязательными

Обратите внимание, что Triple DES был считан в TPM 2.0, но с ограничениями некоторых значений в любом 64-битном блоке.

Крипто-примитивы

Генератор случайных чисел , A криптографический алгоритм с открытым ключом , A криптографической хэш — функция , функция генерации маски, цифровая подпись генерации и проверки, и прямым Anonymous Аттестация требуется. Алгоритмы с симметричным ключом и исключающее ИЛИ являются необязательными

Также требуется генерация ключа .

Генератор случайных чисел , открытых ключей криптографических алгоритмов , криптографические хэш — функции , с симметричным ключом алгоритмы , цифровая подпись генерации и проверки, функции генерации маски, эксклюзивные или , и ЕСС основанное Прямая Anonymous Аттестация используя Баррето-Naehrig 256-битной кривой Требуется спецификацией профиля TPM (PTP) клиентской платформы TCG PC. Спецификация общей библиотеки TPM 2.0 также требует функций генерации и деривации ключей .

Иерархия

Один (хранилище)

Три (платформа, хранение и подтверждение)

Корневые ключи

Один (SRK RSA-2048)

Несколько ключей и алгоритмов в иерархии

Авторизация

HMAC , ПЦР, местонахождение, физическое присутствие

Пароль, HMAC и политика (которая охватывает HMAC, PCR, местонахождение и физическое присутствие).

NVRAM

Неструктурированные данные

Неструктурированные данные, Счетчик, Растровое изображение, Расширение, ПИН-код прошел и не прошел

Авторизация политики TPM 2.0 включает HMAC 1.2, местонахождение, физическое присутствие и PCR. Он добавляет авторизацию на основе асимметричной цифровой подписи, косвенного обращения к другому секрету авторизации, счетчиков и временных ограничений, значений NVRAM, конкретной команды или параметров команды и физического присутствия. Он позволяет выполнять операции И и ИЛИ этих примитивов авторизации для построения сложных политик авторизации.

Как включить TPM из редактора локальной групповой политики?

Также можно активировать TPM из редактора групповой политики Windows, для этого вам потребуется учетная запись администратора.

- Нажмите клавишу Windows + R

- Введите в поле gpedit.msc и нажмите Enter.

- На боковой панели редактора перейдите к окну:

- Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Шифрование диска Bitlocker> Диски операционной системы.

- Дважды щелкните Требовать дополнительную проверку подлинности при запуске.

- В следующем окне установите флажок Включено, нажмите Применить, а затем ОК.

Если вы успешно включили TPM на своем компьютере, теперь вы можете повторно использовать средство проверки Windows 11, чтобы узнать, совместим ли ваш компьютер. Если, несмотря на это, проблема совместимости не исчезнет, возможно, ваш компьютер имеет неподдерживаемый процессор или вы даете ложноотрицательный результат. Вам придется подождать несколько дней, чтобы новая версия инструмента Microsoft проверила еще раз.