Как узнать и поменять ключ безопасности беспроводной сети

Содержание:

- Шифрование WiFi данных и типы аутентификации

- AES или TKIP: что лучше

- Методы проверки подлинности

- Ключ безопасности от беспроводной сети Wi-Fi

- Пароль (ключ) WPA PSK

- Параметры безопасности маршрутизатора (роутера)

- Безопасность

- Требования к программному обеспечению WPA

- Устойчив к автономной расшифровке

- WPA3 – что это такое и как работает

- Как узнать свой пароль от Wi-Fi, если он утерян

- Why Use WPA2-Enterprise at Home?

- Аутентификация или фильтрация по MAC-адресу

- How Do You Implement A WPA2 Enterprise Network?

- WPA vs WPA2: How Are They Different

- Более длинные ключи шифрования

- Пароль для сети

- Разработанные режимы безопасности Wi-Fi

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

- WEP

- WPA

- WPA2

- WPA3

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal, обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу DHCP сервера, то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

AES или TKIP: что лучше

AES и TKIP это методы шифрования, которые входят в состав стандарта безопасности WPA2. TKIP (протокол целостности временного ключа) является более старым. Использует для шифрования данных 128-битный ключ, что равносильно 500 миллиардам возможных вариаций. Несмотря на кажущуюся внушительность цифры, это не самый лучший показатель. К тому же есть некоторые уязвимости, которые теоретически могут позволить хакерам расшифровать ключ при перехвате достаочного количества трафика.

AES расшифровывается как симметричный алгоритм блочного шифрования. Он представляет из себя 128-битный, 192-битный или 256-битный блочный шифр, который не имеет ни одной из тех уязвимостей, которые есть у TKIP. Даже 128-битный шифр обеспечивает высокую надежность, так как для его расшифровки требуются значительные вычислительные мощности и может уйти несколько сотен лет для расшифровки.

Методы проверки подлинности

Большинство домашних моделей роутеров имеют поддержку следующих методов проверки подлинности сети: без шифрования, WEP, WPA/WPA2-Enterprise, WPA/WPA2-Personal (WPA/WPA2-PSK). Последние три имеют также несколько алгоритмов шифрования. Разберёмся подробнее.

Отсутствие защиты

Этот метод говорит сам за себя. Соединение является полностью открытым, к нему может подключиться абсолютно любой желающий. Обычно такой метод используется в общественных местах, но дома его лучше не использовать. Минимум, чем вам это грозит, это то, что соседи при подключении будут занимать ваш канал, и вы просто не сможете получить максимальную скорость согласно вашего тарифного плана. В худшем случае злоумышленники могут использовать это в своих целях, воруя вашу конфиденциальную информацию или совершая иные противозаконные действия. Зато вам не нужно запоминать пароль, но согласитесь, это довольно сомнительное преимущество.

WEP

При использовании этого метода проверки подлинности сети передаваемая информация защищается с помощью секретного ключа. Тип защиты бывает «Открытая система» и «Общий ключ». В первом случае идентификация происходит за счёт фильтрации по MAC-адресу без использования дополнительного ключа. Защита является, по сути, самой минимальной, поэтому небезопасной. Во втором вы должны придумать секретный код, который будет использоваться в качестве ключа безопасности. Он может быть 64, 128 из 152-битным. Система вам подскажет какой длины должен быть код, в зависимости от его кодировки — шестнадцатеричной либо ASCII. Можно задать несколько таких кодов. Надёжность защиты — относительная и давно считается устаревшей.

WPA/WPA2 – Enterprise и WPA/WPA2-Personal

Очень надёжный метод проверки подлинности сети, в первом случае используется на предприятиях, во втором — дома и в небольших офисах. Разница между ними в том, что в домашнем варианте используется постоянный ключ, который настраивается в точке доступа. Совместно с алгоритмом шифрования и SSID подключения образует безопасное соединение. Чтобы получить доступ к такой сети, необходимо знать пароль. Поэтому, если он надёжен, и вы никому его не разглашаете, для квартиры или дома — это идеальный вариант. Кроме того, практически все производители отмечают его как рекомендуемый.

Во втором случае применяется динамический ключ и каждому пользователю присваивается индивидуальный. Дома с этим заморачиваться нет смысла, поэтому он используется только на крупных предприятиях, где очень важна безопасность корпоративных данных.

Дополнительная надёжность зависит и от алгоритма шифрования. Их бывает два: AES и TKIP. Лучше использовать первый из них, так как последний является производным от WEP и доказал свою несостоятельность.

Ключ безопасности от беспроводной сети Wi-Fi

Ключ безопасности сети является паролем, используя который можно подключиться к работающей сети Wi-Fi. От него напрямую зависит безопасное функционирование беспроводной сети. Основная задача его заключается в ограждении пользователя (хозяина) Wi-Fi от несанкционированного подключения к ней. Некоторым может показаться, что такое подключение, в общем-то, не сильно будет мешать работе в интернете. На самом же деле оно чревато значительным уменьшением скорости интернета

Поэтому, созданию пароля необходимо уделять самое пристальное внимание

Кроме собственно сложности создаваемого пароля, на степень безопасности беспроводной сети Wi-Fi в значительной степени влияет тип шифрования данных. Значимость типа шифрования объясняется тем, что все данные, передающиеся в рамках конкретной сети зашифрованы. Такая система позволяет оградиться от несанкционированного подключения, т. к. не зная пароля, сторонний пользователь при помощи своего устройства просто не сможет расшифровать передающиеся в рамках беспроводной сети данные.

Виды шифрования сети

В настоящее время Wi-Fi маршрутизаторы используют три разных типа шифрования.

Отличаются они друг от друга не только количеством доступных для создания пароля символов, но и другими не менее важными особенностями.

Самым ненадежным и менее популярным типом шифрования на сегодняшний день является WEP. В общем-то, этот тип шифрования использовался раньше и сейчас применяется редко. И дело тут не только в моральной старости такого типа шифрования. Он действительно достаточно ненадежный. Пользователи, использующие устройства с WEP-шифрованием имеют довольно высокие шансы на то, что их собственный ключ безопасности сети будет взломан сторонним пользователем. Данный вид шифрования не поддерживается многими современными Wi-Fi роутерами.

Последние два типа шифрования намного более надежны и гораздо чаще используются. При этом у пользователей имеется возможность выбрать уровень безопасности сети. Так, WPA и WPA2 поддерживают два вида проверки безопасности.

Один из них рассчитан на обычных пользователей и содержит один уникальный пароль для всех подключаемых устройств.

Другой используется для предприятий и значительно повышает уровень надежности сети Wi-Fi. Суть его заключается в том, что для каждого отдельного устройства создается собственный уникальный ключ безопасности.

Таким образом, становится практически невозможно без разрешения подключиться к чужой сети.

Тем не менее, выбирая свой будущий маршрутизатор, следует остановить свой выбор именно на той модели, которая поддерживает именно WPA2-шифрование. Объясняется ее большей надежностью в сравнении с WPA. Хотя, конечно же, WPA-шифрование является достаточно качественным. Большинство маршрутизаторов поддерживают оба эти вида шифрования.

Как узнать свой ключ безопасности сети Wi-Fi

Чтобы узнать свой ключ безопасности от беспроводной сети можно воспользоваться несколькими способами:

- Проще всего узнать свой ключ через настройки маршрутизатора. Для этого необходимо будет просто зайти в его веб-интерфейс, использую стандартный пароль для входа (если его не меняли). Обычно, и пароль и логин для входа – это «admin». Кроме того, эти данные можно посмотреть и на самом роутере. После этого нужно будет зайти в меню «Беспроводной режим», выбрать там пункт «Защита беспроводного режима». Там, вы и можно взять собственный ключ безопасности, найти его не составит проблем он либо так и называется «ключ безопасности», либо «пароль PSK», возможно на различных моделях роутеров различное название.

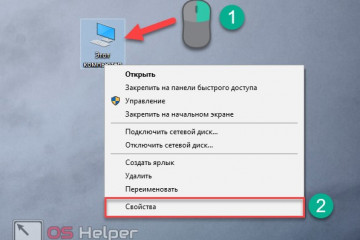

- Также узнать пароль от Wi-Fi возможно в панели управления. Для этого нужно кликнуть мышкой по значку сети, расположенному в правом нижнем углу экрана, рядом с часами. Оттуда понадобится зайти в «Центр управления сетями и общим доступом». Далее следует перейти по вкладке «Управление беспроводными сетями». Там следует найти собственную сеть и кликнуть по ней ПКМ(правой кнопкой мыши), после чего, выбрать в открывшемся окошке «Свойства». Затем, нужно будет перейти в раздел «Безопасность» и отметить галочкой графу «Отображать вводимые знаки». Такое действие покажет скрываемые ранее символы пароля.

- Узнать забытый пароль от Wi-Fi легче всего в уже подключенном к сети компьютере. Для этого нужно также нажать ЛКМ(левой кнопкой мыши) на значок и выбрать имя сети, напротив которого написано «Подключено». Затем на нее необходимо будет нажать ПКМ(правой кнопкой мыши) еще раз и зайти в «Свойства». Там нужно будет так же выбрать «Безопасность» — «Отображать вводимые знаки». После этого можно будет узнать забытый пароль от сети.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

96

Сергей

Настройка защиты Wi-Fi сетей

Параметры безопасности маршрутизатора (роутера)

Когда вы устанавливаете Wi-Fi, у вас есть несколько вариантов безопасности роутера. Если ваш роутер останется незащищенным, то посторонние лица смогут получить к нему доступ, использовать его для незаконной деятельности от вашего имени, отслеживать использование Интернета или даже устанавливать вредоносные программы.

Когда вы настраиваете безопасность беспроводной сети, вам будет доступно несколько вариантов: например, none, WEP, WPA, WPA2-Personal, WPA2-Enterprise и, возможно, WPA3. В зависимости от того, каким образом вы планируете пользоваться Интернетом, вам может потребоваться более или менее надежная защита.

Безопасность

Как описано выше, за прошедшие годы WPA2 стал уязвимым для различных форм атак, включая печально известную технику KRACK, для которой доступны исправления, но не для всех маршрутизаторов, и которые не получили широкого распространения среди пользователей, поскольку для него требуется обновление прошивки.

В августе 2018 года был обнаружен еще один вектор атаки для WPA2. Это позволяет злоумышленнику, который прослушивает рукопожатия WPA2, получить хэш предварительно общего ключа (пароля). Затем злоумышленник может использовать метод грубой силы, чтобы сравнить этот хэш с хешами списка часто используемых паролей или списком догадок, которые пробуют все возможные варианты букв и чисел различной длины. Используя ресурсы облачных вычислений, легко угадать любой пароль длиной менее 16 символов.

Короче говоря, безопасность WPA2 так же хороша, как нарушена, но только для WPA2-Personal. WPA2-Enterprise намного более устойчив. Пока WPA3 не станет широко доступным, используйте надежный пароль для своей сети WPA2.

Требования к программному обеспечению WPA

Для того, чтобы WPA работала, она нуждается в поддержке программного обеспечения нескольких уровней, наряду с самой аппаратурой. Коммуникация между операционной системой и драйвером — это то, откуда будет поступать эта поддержка.

- Первый уровень — На первом уровне должна поддерживаться совместимость драйвера с реализацией WPA.

- Второй уровень — Для второго уровня сетевой уровень в ОС должен поддерживать безопасность 802.1x. Это для связи протокола безопасности WPA между драйвером устройства и операционной системой.

- Третий уровень — На этом уровне операционная система должна быть способна обрабатывать 128-битные защищенные ключи генерации, обслуживания и хранения. Использование открытых, закрытых и закрытых ключей общего пользования различных типов шифрования также должно поддерживаться операционной системой.

Какой бы протокол безопасности ни использовался в компании или на предприятии, надлежащее управление общими сетевыми ключами и паролями является одним из простых способов сохранения несанкционированного доступа к сети и домашней группе.

Устойчив к автономной расшифровке

Уязвимость протокола WPA2 заключается в том, что злоумышленнику не нужно оставаться подключенным к сети, чтобы угадать пароль. Злоумышленник может прослушать и зафиксировать четырехстороннее рукопожатие начального соединения на основе WPA2, находясь в непосредственной близости от сети. Этот захваченный трафик может затем использоваться в автономном режиме при атаке по словарю, чтобы угадать пароль. Это означает, что если пароль слабый, его легко взломать. На самом деле буквенно-цифровые пароли длиной до 16 символов могут быть взломаны довольно быстро для сетей WPA2.

WPA3 использует систему обмена ключами Dragonfly, поэтому он устойчив к атакам по словарю. Это определяется следующим образом:

Эта функция WPA3 защищает сети, в которых сетевой пароль, т. Е. Предварительный общий ключ (PSDK), слабее рекомендуемой сложности.

WPA3 – что это такое и как работает

Wi-Fi Alliance – некоммерческая ассоциация, образованная некоторыми из основных «крупных» компаний в отрасли (среди наиболее важных имен – Apple, Samsung, Sony, LG, Intel, Dell, Broadcom, Cisco, Qualcomm, Motorola, Microsoft и Texas Instruments), – выпускает сертификаты WPA2 и, теперь, WPA3.

Другими словами, все устройства Wi-Fi, для которых производитель хочет отобразить логотип «Wi-Fi CERTIFIED WPA2» или «Wi-Fi CERTIFIED WPA3», должны строго соответствовать спецификациям, опубликованным альянсом.

Повышенная безопасность при использовании общественных сетей Wi-Fi

В настоящее время при использовании общественных сетей Wi-Fi (например, в аэропортах, отелях, барах и ресторанах, жилых помещениях, общественных местах) их безопасность остаётся «под знаком вопроса».

Сетевой трафик, генерируемый вашим устройством (за исключением зашифрованного трафика, например, передаваемого по HTTPS), после подключения к общедоступной сети Wi-Fi, фактически может быть прочитан третьими лицами, подключенными к тому же маршрутизатору или точке доступа. По этой причине мы всегда рекомендовали использовать VPN в таких ситуациях.

Использование VPN даёт наилучшие гарантии при использовании общедоступного Wi-Fi, управляемого третьими лицами.

Если у вас есть VPN-сервер дома или в офисе (наиболее полные и универсальные маршрутизаторы поддерживают OpenVPN), вы можете установить удаленное зашифрованное соединение или использовать службу VPN.

WPA3 позволяет преодолеть эти проблемы, активируя индивидуальное шифрование данных: каждый раз, когда вы подключаетесь к общедоступному Wi-Fi, весь трафик, передаваемый между отдельным устройством и точкой доступа, будет зашифрован, даже если пароль не запрашивался.

Лучшая защита от атак методом «грубой силы»

Каждый раз, когда устройство подключается к точке доступа Wi-Fi, запускается процедура, называемая рукопожатием, которая позволяет проверить правильность введенного пароля и продолжить согласование соединения.

Процедура рукопожатия оказалась уязвимой для атак методом перебора, хотя исправления, выпущенные различными производителями оборудования, позволяют минимизировать риски.

WPA3 устанавливает новый способ выполнения рукопожатия, надежный и исключающий использование метода «грубой силы». Решение WPA3 настолько надежно, что делает сеть Wi-Fi защищенной, даже если пользователь установит простой пароль.

Мати Ванхоф, автор открытия, связанного с уязвимостями WPA2, с энтузиазмом отнеслась к нововведениям, представленным в WPA3: с помощью этого протокола можно будет поддерживать эффективную защиту и минимизировать риски мониторинга сетевого подключения со стороны третьих лиц.

Более простое и быстрое соединение устройств без дисплея

За последние несколько лет мир сильно изменился, и теперь всё чаще встречаются устройства с интерфейсом Wi-Fi, которые не имеют дисплея. Это, в первую очередь, устройства, принадлежащие миру Интернета вещей (IoT).

Для подключения этих устройств к сети Wi-Fi обычно необходимо установить приложение или подключиться к локальному веб-серверу, установленному на этих устройствах, с помощью другого терминала, подключенного к той же локальной сети.

WPA3 включает функцию, которая призвана упростить процесс настройки каждого устройства Wi-Fi без дисплея.

Высокий уровень безопасности для промышленных приложений

Наконец, WPA3 включает в себя 192-битный пакет безопасности, который сделает использование нового протокола подходящим для всех приложений, где важна конфиденциальность данных.

Настолько, что спецификации, которые будут утверждены, позволят вам активировать защиту военного уровня, которая также может использоваться государственными органами и компаниями для промышленного применения.

Следует отметить, что для каждого WiFi-маршрутизатора с WPA3 должны использоваться беспроводные клиенты, совместимые с WPA3. В противном случае новые функции протокола WPA3 не могут быть использованы.

Хорошей новостью является то, что тот же WPA3-совместимый маршрутизатор также сможет принимать соединения WPA2. Кроме того, даже когда WPA3 будет достаточно широко распространен, следует ожидать довольно продолжительного переходного периода, в течение которого некоторые устройства будут подключаться к маршрутизатору через WPA3, а другие – через WPA2.

Как узнать свой пароль от Wi-Fi, если он утерян

Когда долгое время пользуешься беспроводной сетью автоматически, вероятность забыть пароль достаточно велика. Особенно, если он длинный и «мудреный».

Действия в этом случае могут быть разными:

- Если проблема в подключении нового устройства, то подсмотреть пароль можно на старом, которое уже работает от этой сети.

- Ситуацию может спасти знание пароля от настроек роутера. Можно подключиться к нему кабелем, зайти в админку и посмотреть или заменить код.

- Еще один вариант – сбросить роутер до заводских настроить и начать все «с чистого листа».

- Если речь идет о смартфонах на андроид, то для восстановления пароля понадобятся ROOT-права. Они дают доступ к файлу, на который устройство помещает пароль Wi-Fi. Кроме того, можно установить приложение, которое умеет считывать файлы с паролями.

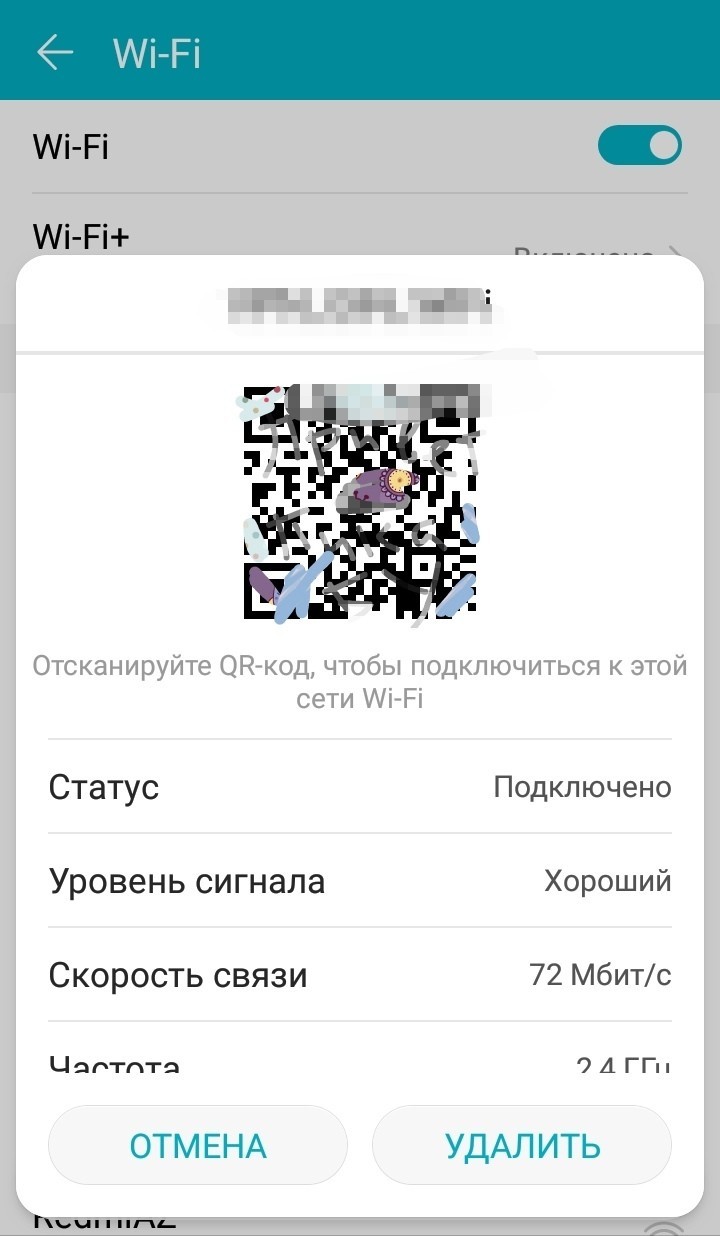

- Восстановить пароль можно через QR-код. Для этого в настройках смартфона нужно найти Wi-Fi и выбрать сеть, от которой ищем пароль. Сделайте скриншот появившегося QR-кода и отсканируйте его с помощью QR-ридера.

Потеря Wi-Fi-пароля или чрезмерная пользовательская забывчивость уже давно перестали быть серьезной проблемой. Так, существует несколько простых и доступных методов, которые помогут быстро восстановить утраченный по каким-то причинам доступ

Если есть необходимость – найдется и способ. Но следует помнить, что взлом чужого пароля Wi-Fi – процедура, преследуемая законом.

Why Use WPA2-Enterprise at Home?

As stated above, the WPA2-Enterprise network type is most commonly used by organizations of all sizes. At SecureW2, we provide wireless support for large enterprises, small businesses, universities, healthcare providers, K12 schools, and more.

These organizations benefit from the boost in security and customization capabilities that WPA2-Enterprise provides. But what would be the benefit to equipping your home network with this secure network type?

Stronger Overall Cybersecurity

Perhaps the strongest argument for WPA2-Enterprise is the security benefits it provides. If you are working remotely and accessing sensitive resources, you want to guarantee you have the best possible protection.

The improved authentication security ensures that you are protected against over-the-air attacks and deny easy access to outsiders. Only those that are approved will be able to gain access to the network, and even then, you can segment the network according to your specific needs. If the network needs to be separated for business and personal use, this can be accomplished with ease.

Stronger network security also helps protect against more direct attacks such as wardriving. The most sought after accounts by attackers are executives. As a result, attackers will research and drive through the neighborhoods of executives to try and identify unsecured networks. If you are working from home on an unsecured network, it can be quickly compromised by these types of attacks.

Authentication via RADIUS Server

The most common network type for home use is WPA2-Personal, which does not use a RADIUS server for authentication security. In contrast, WPA2-Enterprise requires a RADIUS and experiences far stronger security as a result.

A RADIUS server uses secure EAP authentication protocols to ensure information sent to the RADIUS is protected. The EAP Tunnel that authentication information is sent through blocks outsiders from reading it, and protocols such as PEAP-MSCHAPv2 and EAP-TLS encrypt all information sent through the air.

When comparing the authentication methods of WPA2-Personal and WPA2-Enterprise, you will find Enterprise is far more secure. WPA2-Personal uses a single password that anyone can use to gain network access. It’s incredibly easy for someone to lose or steal a single password, and it results in an outsider gaining unmitigated access to your secure network.

On the other hand, WPA2-Enterprise requires each user to have a password unique to them. If users are following credential best practices, it will be a challenge for any outside attacker to obtain network access. Additionally, if a single password is compromised, it can just be reset, while WPA2-Personal would require you to reset that password on every device connected to the network.

As an added benefit, WPA2-Enterprise can be configured to use digital certificates for authentication in favor of credentials. If you want to learn more about the benefits of certificates and how they surpass all other authentication types, read more here.

Segmentation

One of the beauties of WPA2-Enterprise is the amount of customization you can do to tailor the network to your needs. Specifically, a WPA2-Enterprise network can be segmented to provide separate network experiences for different users on the same network.

Network segmentation is key to implementing Zero Trust initiatives. The prevailing philosophy of Zero Trust is limiting every user’s access to only the resources they need. As a result, the risk of damaging data breaches is far reduced because fewer users have access to sensitive resources.

But how would the average person set up a WPA2-Enterprise network in their home?

Аутентификация или фильтрация по MAC-адресу

Доступ к маршрутизатору Wi-Fi предоставляется только устройствам с определенными MAC-адресами.

Задайте значение: «Отключено»

Если эта функция включена, пользователь может настроить список MAC-адресов для маршрутизатора Wi-Fi и ограничить доступ к устройствам, адреса которых указаны в списке. Устройства с MAC-адресами, не указанными в списке, не смогут подключаться к данной сети Wi-Fi. MAC-адреса можно легко изменить, поэтому не полагайтесь на них для предотвращения несанкционированного доступа к сети.

При сканировании сетей Wi-Fi в ОС iOS 8 и более поздних версий используется MAC-адрес, сгенерированный случайным образом. Сканирование выполняется, когда устройство не подключено к сети Wi-Fi, а его процессор находится в режиме сна. Процессор устройства переходит в режим сна через несколько секунд после выключения экрана. Сканирование сетей Wi-Fi необходимо для того, чтобы определить, может ли пользователь подключиться к предпочитаемой сети Wi-Fi. Расширенное сканирование сетей Wi-Fi выполняется, когда устройство использует службы геолокации для программ, использующих геолокацию (таких как напоминания на основе местоположения), которые определяют, находится ли устройство рядом с определенным местом.

How Do You Implement A WPA2 Enterprise Network?

It’s absolutely impossible to cover every possible configuration and combination of circumstances that can go into setting up a WPA2 Enterprise WiFi network. No one is going to have the same network hardware and software, and no one is going to have the same clients. There are, however, basic steps that network admins can use on every network setup.

Before you dig into the network itself, set up your user database. It might seem like overkill, but MySQL or a compatible clone like MariaDB is the best option. You can set up your database on its own machine, an existing database server, or on the same machine as the RADIUS server. Where you choose should depends on how big the database will be and how you plan on managing it. MySQL has proven itself fast and reliable. It’s also open source and compatible with whichever server platform you choose.

The RADIUS server is at the heart of WPA2 Enterprise. It is the main factor that differentiates enterprise networks from personal ones. RADIUS is responsible for managing connections and authentication. It also coordinates everything going between the router, the database, and the clients. There are a number of options for setting up a RADIUS server. In some cases, a router has RADIUS built in. There are also a number of commercial options to choose from. FreeRADIUS is an excellent open source RADIUS server that can be deployed on Linux, Windows, and Mac based servers. In any case, you’re going to have to configure your RADIUS server to connect to and use your MySQL database.

You’re going to need some keys. Encryption keys are obviously an important component in this whole equation. Again, there are a number of ways to approach generating your keys and establishing a certificate authority. On nearly any operating system, OpenSSL is a great option. OpenSSL is also an open source program that’s compatible with just about any platform.

With both servers configured and running and your keys generated, you can finally set up your router. Every router is different, so it’s not easy to go into specifics here. Just make sure that you switch your router’s wireless settings to WPA2 Enterprise with AES encryption. You will also have to provide your router with information to connect to your RADIUS server.

Finally, you can start connecting clients. Create client credentials and exchange keys. Connecting each client is going to be different. Every operating system and device handles connecting to networks and managing connections differently. Generally speaking, you’re going to need your certificates and the login information that you’ve already created. Be sure to configure the client devices to connect automatically to save future hassles.

WPA vs WPA2: How Are They Different

WPA and WPA2 are the most common security measures that are used to protect wireless Internet. Given this, we’ve compared the difference between WPA vs WPA2 so you can find the right option for your situation.

| WPA | WPA2 | |

| Year it became available | 2003 | 2004 |

| Encryption method | Temporal Key Integrity Protocol (TKIP) | Advanced Encryption Standard (AES) |

| Security strength | Stronger than WEP, offers basic security | Stronger than WPA, offers increased security |

| Device support | Can support older software | Only compatible with newer software |

| Password length | Shorter password required | Longer password required |

| Business usage | No enterprise solutions | Has enterprise option |

| Processing power required | Minimal needed | Significant amount needed |

When comparing WPA vs. WPA2, WPA2 is going to be the best option if your device can support it.

Why Would Someone Choose WPA?

WPA has a less secure encryption method and requires a shorter password, making it the weaker option. There isn’t an enterprise solution for WPA because it’s not built to be secure enough to support business usage. However, if you have an older software, WPA can be utilized with minimal processing power and could be a better option for you than the WEP alternative.

Why Would Someone Choose WPA2?

WPA2 is an updated version of WPA that uses AES encryption and long passwords to create a secured network. WPA2 has personal and enterprise options, making it ideal for home users and businesses. However, it needs a significant amount of processing power so if you have an old device, it may be slow or not work at all.

Regardless of which option is best for you, it’s important that you keep your device safe by properly securing your WiFi connection. If your router doesn’t support the most secure method of encryption, consider using a VPN to encrypt your searches. Panda Security’s Free VPN can help you surf the web safely and privately from anywhere.

Sources:

Lifewire | Help Desk Geek

Более длинные ключи шифрования

В большинстве реализаций WPA2 используются 128-битные ключи шифрования AES. Стандарт IEEE 802.11i также поддерживает 256-битные ключи шифрования. В WPA3 более длинные размеры ключей — эквивалент 192-битной защиты — обязательны только для WPA3-Enterprise.

WPA3-Enterprise относится к корпоративной аутентификации, которая использует имя пользователя и пароль для подключения к беспроводной сети, а не просто пароль (он же предварительный ключ), типичный для домашних сетей.

Для потребительских приложений стандарт сертификации для WPA3 сделал необязательными ключи более длинных размеров. Некоторые производители будут использовать ключи более длинных размеров, поскольку теперь они поддерживаются протоколом, но потребители должны будут выбрать маршрутизатор / точку доступа, которая это делает.

Пароль для сети

После того, как мы выбрали режимы безопасности, нам необходимо задуматься о пароле. Каким он должен быть?

Определимся с величиной 8-32 символа. Используется только латиница, цифры и специальные символы. Обязательным условием является недопустимость пробелов. Пароль реагирует на регистр. Лучше придумать надежный и легко запоминающийся пароль, чтобы его никто не мог взломать.

Теперь вы с уверенностью можете сказать, какой способ проверки подлинности Wi-Fi лучше. Чтобы к вам не мог подключиться любой нежелательный пользователь, нужно защитить свою сеть.

Если статья была полезной, ставьте звездочки! Задавайте вопросы и делитесь опытом по теме! Всем спасибо и до новых встреч на WiFi Гид!

Разработанные режимы безопасности Wi-Fi

Не много запутались? Мы не удивлены. Но все, что вам действительно нужно сделать, это определить один, самый безопасный вариант в списке, который работает с вашими устройствами. Вот варианты, которые вы, вероятно, увидите на своем роутере:

- Открыто (опасно): в открытых сетях Wi-Fi нет кодовой фразы. Вы не должны настраивать сеть Wi-Fi как открытую – серьезно, это как оставить дверь дома открытой.

- WEP 64 (опасно): старый стандарт протокола WEP уязвим, и вы действительно не должны его использовать.

- WEP 128 (опасно): это WEP, но с большим размером ключа шифрования. На самом деле он не менее уязвим, чем WEP 64.

- WPA-PSK (TKIP): используется исходная версия протокола WPA (по существу WPA1). Он был заменен WPA2 и не является безопасным.

- WPA-PSK (AES): используется оригинальный протокол WPA, но заменяет TKIP более современным AES-шифрованием. Он предлагается как временная мера, но устройства, поддерживающие AES, почти всегда поддерживают WPA2, а устройства, требующие WPA, почти никогда не будут поддерживать шифрование AES. Таким образом, этот вариант не имеет смысла.

- WPA2-PSK (TKIP): используется современный стандарт WPA2 со старым шифрованием TKIP. Это небезопасно, и это хорошая идея, если у вас есть более старые устройства, которые не могут подключиться к сети WPA2-PSK (AES).

- WPA2-PSK (AES): Это самый безопасный вариант. Он использует WPA2, новейший стандарт шифрования Wi-Fi и новейший протокол шифрования AES. Вы должны использовать этот параметр. На некоторых устройствах вы просто увидите опцию «WPA2» или «WPA2-PSK». Если вы это сделаете, вероятно, все будет отлично, так как это выбор здравого смысла.

- WPAWPA2-PSK (TKIP / AES): Некоторые устройства предлагают и даже рекомендуют этот вариант смешанного режима. Эта опция позволяет использовать как WPA, так и WPA2, как с TKIP, так и с AES. Это обеспечивает максимальную совместимость с любыми древними устройствами, которые у вас могут быть, но также позволяет злоумышленнику нарушать вашу сеть, взламывая более уязвимые протоколы WPA и TKIP.

Немного из истории

Сертификация WPA2 стала доступной в 2004 году, десять лет назад. В 2006 году сертификация WPA2 стала обязательной. Любое устройство, изготовленное после 2006 года с логотипом «Wi-Fi», должно поддерживать шифрование WPA2.

Поскольку ваши устройства с поддержкой Wi-Fi, скорее всего, новее 8-10 лет, все должно быть в порядке, просто выбирайте WPA2-PSK (AES). Если устройство перестает работать, вы всегда можете его изменить. Хотя, если безопасность вызывает беспокойство, вы можете просто купить новое устройство, выпущенное после 2006 года.