Идентификация, аутентификация, авторизация

Содержание:

- Введение

- Пользователи и провайдеры

- Требования Федеральной службы по техническому и экспортному контролю по многофакторной аутентификации

- 2017: Google отказывается от SMS при двухфакторной авторизации

- 2011: Двухфакторная аутентификация слишком сложна, считают администраторы

- Провайдер второго фактора аутентификации

- Многофакторная (двухфакторная) аутентификация

- Типы аутентификации

- Авторизация

- Понятие аутентификации

- Сильные и слабые стороны многофакторной аутентификации

- 2014: Google против паролей: Начались продажи USB-ключей для доступа к сайтам

- Аутентификация

- Выводы

Введение

Как отличить специалиста по безопасности от обычного человека? Специалист по безопасности знает разницу между идентификацией, аутентификацией и авторизацией. Неудивительно, впрочем, что эти слова пытаются использовать как синонимы, поскольку все три понятия являются частями одного общего процесса. Первое постепенно перетекает во второе, а второе служит отправной точкой для третьего, так что на первый взгляд не всегда ясно, где заканчивается один этап и начинается следующий. Однако суть каждого из них выделяется четко и ясно.

Аутентификация заслуживает особого внимания, когда речь идет о защите, поскольку ее задача – удостовериться, что пользователь действительно является тем, за кого себя выдает. На третьем шаге процесса авторизация выдаст ему полномочия для действий в информационной системе, и если эти права достанутся постороннему человеку, то последствия могут быть весьма печальны. Соответственно, идет постоянный поиск таких решений, которые с безупречной надежностью отличали бы нужного пользователя от всех остальных.

Российское общество и государство довольно давно информатизируются, догоняя восточные страны и оставляя позади западные. Чем больше сторон жизни людей уходит в информационные системы, тем больше становится нагрузка на средства аутентификации. Важные данные граждан, взаимодействующих с «электронным правительством» или с банками, естественным образом становятся интересны злоумышленникам; органы власти, в свою очередь, закономерно реагируют и выдвигают строгие требования к безопасности таких систем, чтобы не терять контроль над ситуацией и гарантировать людям защищенность их сведений.

Именно поэтому выбор и методов аутентификации в целом, и конкретных решений для их реализации уже не ограничивается только эргономикой и расчетом рисков: влиятельным фактором становится законодательная регуляция, причем со стороны не только государственных нормативных актов, но и отраслевых стандартов. Еще два года назад появился первый прототип ГОСТа по идентификации и аутентификации, что свидетельствует о внимании государства к таким вопросам и о намерении их решать.

Обратимся к существующим методам аутентификации и освежим в памяти то, насколько они соответствуют требованиям времени – в том числе применительно к отечественной специфике.

Пользователи и провайдеры

То, у какого провайдера и каким образом выполнять аутентификацию второго фактора, определяется для каждого пользователя отдельно.

Чтобы описать HTTP-запросы, которые следует отправить провайдеру, мы реализовали во встроенном языке новый тип – ШаблонНастройкиВторогоФактораАутентификации. Объекты этого типа — это именованные объекты, которые вы можете сохранять в базе данных. Каждый такой шаблон позволяет сохранить сразу два HTTP-запроса: один для запроса аутентификации, другой – для получения её результата. Оба этих запроса описываются с помощью привычных объектов HTTPЗапрос, но имеют две интересные особенности:

- Во-первых, для каждого из них вы можете задать HTTP-метод в виде строки. Так сделано потому, что спецификация HTTP допускает использование собственных глаголов (методов).

- Во-вторых, некоторые поля в этих запросах можно «параметризировать», используя «&» (например, &sms_phone_number). Это связано с тем, что для разных пользователей запросы будут, в основном, одинаковыми, отличие будет лишь в значениях некоторых полей, зависящих от конкретного пользователя (например, номер телефона, по которому надо отправить СМС).

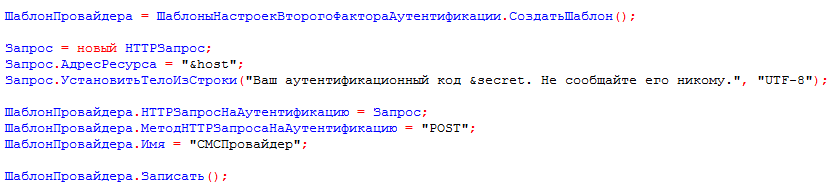

В результате, например, шаблон для простого провайдера, отправляющего СМС, вы можете сформировать, задав только один запрос – запрос для аутентификации. В этом запросе будут использованы два параметра – host (адрес провайдера) и secret (код второго фактора, который сформирует платформа):

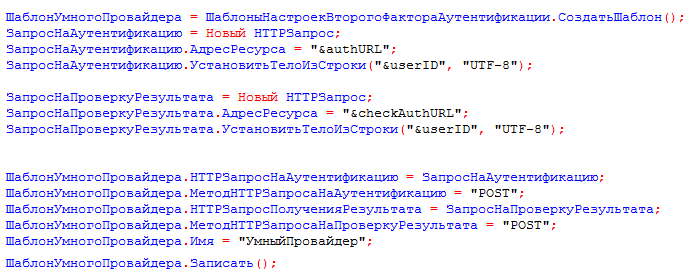

Шаблон «умного» провайдера будет содержать уже два запроса (просьба выполнить аутентификацию и запрос результатов аутентификации):

После того, как вы сохранили один или несколько шаблонов для провайдеров, вы можете каждому пользователю назначить определенный шаблон и набор значений для параметров, которые должны подставляться в этот шаблон.

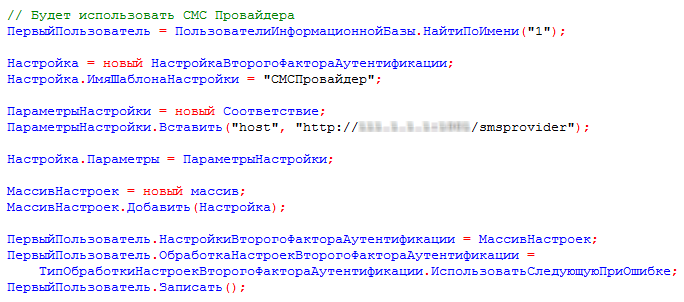

Например, для пользователя, который будет использовать «простого» провайдера вы можете записать единственный параметр – адрес, на который будет отправляться HTTP-запрос (host):

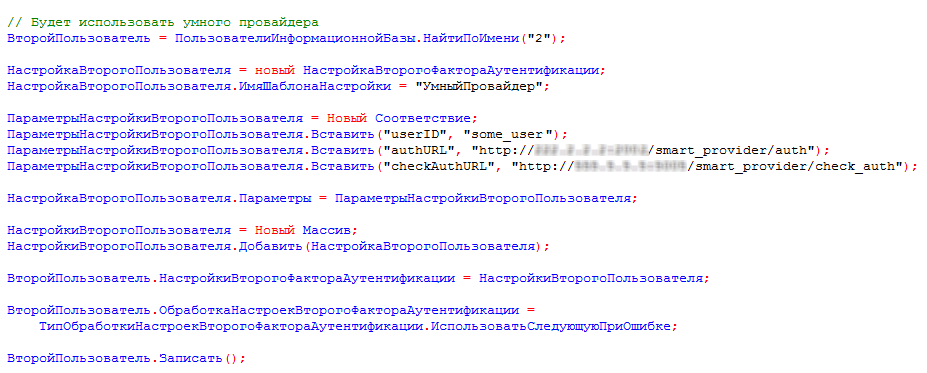

А для пользователя, который будет использовать «умного» провайдера, параметров понадобится больше:

Обратите внимание, что каждому пользователю можно задать не один «набор» настроек, а несколько (массив). Свойство ОбработкаНастроекВторогоФактораАутентификации позволяет применять их по очереди в том случае, если исполнение текущего HTTP-запроса закончилось ошибкой

Например, провайдер не работает, тогда можно попробовать другого провайдера, который умеет выполнять аналогичные действия (другой набор настроек).

Требования Федеральной службы по техническому и экспортному контролю по многофакторной аутентификации

В начале 2014 года Федеральная служба по техническому и экспортному контролю (ФСТЭК) утвердила методический документ о мерах защиты информации в государственных информационных системах. Документ прояснил многие аспекты, касающихся организационных и технических мер защиты информации, принимаемых в государственных информационных системах, в соответствии с утверждённым приказом ФСТЭК России от 11 февраля 2013 г. No17.

ФСТЭК настоятельно рекомендует полностью отказаться от привычной аутентификации на основе статических паролей для всех пользователей без исключения и перейти к более надежной многофакторной аутентификации. Обязательными требованиями для многофакторной аутентификации является использование аппаратных аутентификаторов и механизма одноразовых паролей при удаленном и локальном доступе.

2017: Google отказывается от SMS при двухфакторной авторизации

планирует летом 2017 года вместо одноразовых кодов проверки, рассылаемых с помощью SMS, пользователям выводит экранные уведомления с просьбой подтвердить логин. Подобный подход считается более надёжным, нежели отправка секретных кодов через SMS, поскольку их сложнее перехватить.

В сообщениях от Google будут указываться устройство, с которого осуществляется логин, его физическое местоположение, а также время попытки входа. Пользователям необходимо будет внимательно следить за этой информацией, чтобы не допускать несанкционированного входа посторонних.

Переход на экранные уведомления предложат только тем пользователям Google, у которых двухфакторная аутентификация уже активирована. Предложение принимать не обязательно — предусмотрена опция сохранения отправки кода через SMS.

2011: Двухфакторная аутентификация слишком сложна, считают администраторы

60% из ста опрошенных компанией GrIDsure руководителей информационных служб обеспокоены чрезмерной сложностью методов двухфакторной аутентификации пользователей, а более половины из них считают, что реализация ее обойдется слишком дорого (данные 2011 года). При этом каждый пятый скептически оценивает шансы двухфакторной аутентификации решить проблемы традиционной аутентификации по одному паролю. Тем не менее, 36% опрошенных считают многоуровневую аутентификацию важнейшим факторов обеспечения безопасности доступа. 32% ставят на первое место обучение сотрудников, и только 7% высказываются за полное отключение удаленного доступа.

Аутентификации по паролю уже недостаточно для защиты ценных данных, заключают в GrIDsure. Однако решающим фактором оказывается стоимость системы. Большинство из имеющихся на рынке решений слишком сложны и дороги в реализации и поддержке. Любая система, требующая наличия аппаратного ключа или отправки паролей на мобильный телефон, лишь делает процесс аутентификации более громоздким.

Лишь 34% опрошенных уверены, что сотрудники в состоянии сделать все необходимое для защиты компании от компьютерных угроз.

Провайдер второго фактора аутентификации

Провайдер — это веб-сервис, обладающий некоторым интерфейсом, состоящим из HTTP-запросов. Это может быть, например, база 1С:Предприятия, в которой вы реализовали набор HTTP-сервисов, позволяющих пересылать сообщения или выполнять аутентификацию. Это может быть сторонний сервис, пересылающий сообщения по СМС или электронной почте, это может быть сервис, генерирующий коды второго фактора аутентификации или сервис, взаимодействующий с пользователем через собственное мобильное приложение, и так далее

Важно лишь, что к провайдеру можно обращаться посредством HTTP-запросов.

Многофакторная (двухфакторная) аутентификация

Идеология многофакторной аутентификации (multi-factor authentication, MFA) заключается в том, чтобы взаимно компенсировать недостатки нескольких отдельных факторов, как минимум двух, у которых различаются ключевые риски. Чаще всего на практике используется двухфакторная аутентификация. Например, систему, построенную на аппаратных ключах, которые пользователи должны иметь при себе, можно усилить за счет механизма паролей, которые пользователи должны помнить. Тогда злоумышленник с токеном не будет знать пароля, а взломщик, укравший пароль, не будет иметь токена. Конечно, самый распространенный и общеизвестный вариант двухфакторной аутентификации – это два пароля, постоянный и одноразовый; однако сущность этой конструкции аналогична описанной выше, потому что базовым способом доставки одноразового пароля остается мобильная связь. Иными словами, подлинным признается тот пользователь, который знает постоянный пароль и имеет при себе смартфон, куда приходит пароль временный – так что устройство связи де-факто играет роль аппаратного токена.

Популярность и относительная надежность двухфакторной аутентификации приводят к тому, что на рынке появляются готовые решения, избавляющие клиента от необходимости разрабатывать все самому. Одно из них – упоминавшийся выше Google Authenticator, однако это приложение – не единственный вариант. Например, Symantec предлагает сервис VIP – Validation and Identity Protection (бывший VeriSign Identity Protection), который не бесплатен, но предлагает довольно разнообразные функции вроде бесконтактной разблокировки, когда сотруднику не нужно ничего вставлять в считыватель или подносить к нему – достаточно находиться рядом.

Стоит, однако, иметь в виду, что двухфакторная аутентификация не решает проблем той же парольной защиты в корне – она лишь усложняет задачу злоумышленника за счет ввода еще одного фактора. Ключевой изъян – отсутствие прямой связи с личностью пользователя – остается на месте. Поскольку возможность выдать себя за другого человека сохраняется, взломщики ищут (и находят) обходные пути. Например, при удаленной аутентификации не обязательно узнавать постоянный пароль: можно «доверить» пользователю ввести его самостоятельно, а затем перехватить или выманить одноразовый код. Такой подход уже состоит на вооружении у некоторых мошенников, в нужный момент присылающих сообщения вида «вам придет код, назовите мне его».

В целом, если нет специальных требований к системе защиты, а риски, связанные с компрометацией учетной записи, не слишком велики, то двухфакторная аутентификация вполне надежна (и в любом случае превосходит большинство однофакторных вариантов) – особенно в том случае, если сотрудники или клиенты обучены базовым мерам безопасности. В корпоративной среде у потенциального злоумышленника меньше пространства для маневра, чем, например, при дистанционном банковском обслуживании, поэтому здесь двухфакторная аутентификация может успешно заменить биометрию (тем более что в пределах организации она поддерживается другими средствами защиты информации).

Типы аутентификации

Как уже говорилось выше, аутентификация наиболее широко используется именно в компьютерном мире. Самый простой пример был описан на примере авторизации при входе на определенный сайт. Однако основные типы аутентификации этим не ограничиваются.

Одним из главных направлений, где используется такой процесс, является подключение к Сети. Будет это проводное соединение или аутентификация WiFi — без разницы. И в том и в другом случае процессы аутентификации практически ничем не отличаются.

Кроме использования логина или пароля для доступа в Сеть, специальные программные модули производят, так сказать, проверку законности подключения. Аутентификация WiFi или проводного подключения подразумевает не только сравнение паролей и логинов. Все намного сложнее. Сначала проверяется IP-адрес компьютера, ноутбука или мобильного гаджета.

Но ситуация такова, что поменять собственный IP в системе можно, что называется, элементарно. Любой, мало-мальски знакомый с этим пользователь, может произвести такую процедуру за считаные секунды. Более того, программ, автоматически изменяющих внешний IP, сегодня на просторах Интернета можно найти огромное количество.

Но вот дальше начинается самое интересное. На данном этапе аутентификация — это еще и средство проверки MAC-адреса компьютера или ноутбука. Наверное, не нужно объяснять, что каждый MAC-адрес уникален сам по себе, и в мире двух одинаковых просто не бывает. Именно это и позволяет определить правомерность подключения и доступа к Сети.

В некоторых случаях может возникнуть ошибка аутентификации. Это может быть связано с неправильной авторизацией или несоответствием ранее определенному идентификатору. Редко, но все же бывают ситуации, когда процесс не может быть завершен в связи с ошибками самой системы.

Наиболее распространена ошибка аутентификации именно при использовании подключения к Сети, но это в основном относится только к неправильному вводу паролей.

Если говорить о других областях, наиболее востребованным такой процесс является в биометрике. Именно биометрические системы аутентификации сегодня являются одними из самых надежных. Самыми распространенными способами являются сканирование отпечатков пальцев, встречающееся сейчас даже в системах блокировки тех же ноутбуков или мобильных устройств, и сканирование сетчатки глаза. Эта технология применяется на более высоком уровне, обеспечивающем, скажем, доступ к секретным документам и т. д.

Надежность таких систем объясняется достаточно просто. Ведь, если разобраться, в мире не существует двух человек, у которых бы полностью совпадали отпечатки пальцев или структура сетчатки глаза. Так что такой метод обеспечивает максимальную защиту в плане несанкционированного доступа. Кроме того, тот же биометрический паспорт можно назвать средством проверки законопослушного гражданина по имеющемуся идентификатору (отпечаток пальца) и сравнению его (а также данных из самого паспорта) с тем, что имеется в единой базе данных.

В этом случае аутентификация пользователей и представляется максимально надежной (не считая, конечно, подделок документов, хотя это достаточно сложная и трудоемкая процедура).

Авторизация

Авторизация – наименее простой способ, обеспечивающий доступ к определенным функциям или ресурсам различных систем путем введения, к примеру, логина и пароля. В данном случае различие между понятиями состоит в том, что при авторизации пользователю всего лишь предоставляются определенные права, в то время как аутентификация — это как раз-таки сравнение того же логина и пароля с данными, зарегистрированными в самой системе, после чего можно получить доступ к расширенным или скрытым функциям того же интернет-ресурса или программного продукта (использование кода авторизации).

Наверное, многие сталкивались с ситуацией, когда загрузку файла с сайта невозможно произвести без авторизации на ресурсе. Вот именно после авторизации и следует процесс аутентификации, открывающий такую возможность.

Понятие аутентификации

Общим определением для этого понятия является проверка подлинности чего-то. По сути, аутентификация – это процесс, позволяющий определить соответствие объекта или субъекта каким-то ранее зафиксированным уникальным данным или признакам. Иными словами, в какой-то системе имеются определенные характеристики, требующие подтверждения для доступа к ее основным или скрытым функциям. Заметьте, это именно процесс. Его ни в коем случае нельзя путать с идентификацией (которая является одной из составных частей процесса аутентификации) и авторизацией.

Кроме того, различают одностороннюю и взаимную аутентификацию на основе современных методов криптографии (шифрования данных). Простейшим примером взаимной аутентификации может быть, скажем, процесс двустороннего добавления пользователей в друзья на некоторых сайтах социальных сетей, когда и с той, и с другой стороны требуется подтверждение действия.

Сильные и слабые стороны многофакторной аутентификации

К преимуществам можно отнести её способность защитить информацию, как от внутренних угроз, так и от внешних вторжений. Определенной слабостью можно считать необходимость использования дополнительных программно-аппаратных комплексов, устройств хранения и считывания данных. В то же время, в настоящий момент статистика взломов систем, применяющих двухфакторную аутентификацию, отсутствует или ничтожна.

Многофакторная или расширенная аутентификация уже сегодня применяется рядом российских компаний в сфере финансов при создании сервисов интернет-банкинга, мобильного банкинга, файлообмена и т.п. решений для конечных пользователей. Она основана на совместном использовании нескольких факторов аутентификации (знаний, средств или объектов хранения одной из информационных составляющих легитимной процедуры аутентификации), что значительно повышает безопасность использования информации, по меньшей мере, со стороны пользователей, подключающихся к информационным системам по защищенным и незащищенным каналам коммуникаций.

В качестве примера может послужить процесс двухфакторной аутентификации пользователя, реализованный в рядом российских банков: вход в личный кабинет пользователя посредством сети интернет возможен после ввода пароля на странице, после чего (в случае подтвержденной правомерности), следует передача одноразового пароля (в виде SMS) на мобильный телефон, ранее зарегистрированный пользователем.

Аналогичные схемы контроля и управления полномочиями пользователя, его дальнейших действий в корпоративных или других информационных системах, могут быть реализованы с применением самых различных средств и методов, выбор коих достаточно широк, как по технологичности, стоимости, исполнению, так и по возможным комбинациям перечисленных свойств.

Сессия работы пользователя может также контролироваться на предмет соответствия, как IP-адреса последней успешно завершенной сессии, так и MAC-адреса соответствующего сетевого оборудования. Далее могут идти действия подтверждения или отказа в доступе к информационным ресурсам, но доверия к этим двум параметрам контроля быть не может в силу их технологической слабости: IP-адрес можно подменить, а MAC-адрес просто переписать в ходе работы системы, и даже без перезагрузки. Тем не менее, в качестве неких контрольных значений эти сведения могут быть использованы.

Обратная сторона многофакторной аутентификации

Первой проблемой многофакторной аутентификации является способ ее реализации. В настоящее время самым популярным вторым фактором, используемым поставщиками сервиса, является одноразовый пароль one time password — OTP.

Применяя данный тип 2FA пользователь вводит на первом уровне аутентификации персональный пароль. На следующем этапе он должен ввести маркер ОТР, обычно отправляемый с помощью SMS на его мобильное устройство. Идея способа понятна. ОТР будет доступен только тому, кто, как предполагается в теории, ввел недоступный постороннему пароль.

Однако, увы, отправлять OTP в SMS, вообще говоря, небезопасно, так как часто сообщения отправляются открытым текстом. Даже начинающие хакеры могут прочесть подобные текстовые сообщения, ведь фактически все, что им нужно — целевой номер телефона.

Кроме того, многофакторная аутентификация не в состоянии предотвратить атаки класса MitM, которые часто используются в ходе фишинговых компаний с помощью электронной почты. В случае успеха атаки пользователь перейдет по мошеннической ссылке и попадет на сайт, похожий на онлайн-портал банка. Там пользователь введет информацию о входе в систему и другие конфиденциальные данные, которые будут использоваться злоумышленником чтобы получить доступ к реальному сайту.

И хотя данная атака будет возможна для осуществления только ограниченный период времени, она все же возможна.

2014: Google против паролей: Начались продажи USB-ключей для доступа к сайтам

Google объявил в октябре 2014 года о запуске на своих сайтах двухфакторной аутентификации с использованием физического USB-ключа. Купить ключ можно на Amazon (ссылка). Сейчас в магазине представлено три модели ключей стоимостью от $6 до $60.

Все ключи используют открытый протокол Universal 2nd Factor (U2F), разработанный FIDO Alliance. Ключи можно будет использовать на любом сайте (не только Google), который добавит поддержку этого протокола.

USB-ключи не требуют установки — достаточно поместить его в USB-порт компьютера после ввода пароля на сайте, когда сайт попросит об этом. Все ключи работают с Windows, OS X, Linux и Chrome OS. Для работы с USB-ключом необходимо использовать браузер Google Chrome версии 38 и выше.

Использование USB-ключей полностью бесплатно, однако пользователи должны приобретать их за свой счет. Ключи отличаются дизайном. Самая дорогая модель за $60 оснащена технологией Java Card.

Двухфакторную аутентификацию с отсылкой SMS-сообщения с кодом подтверждения Google запустила в 2011 г. В январе 2013 г. корпорация сообщила, что планирует разработать и предложить физические средства подтверждения личности. В частности, именно тогда речь зашла о доступе к сервисам Google с помощью USB-ключей.

Аутентификация

Применительно к системе 1С:Предприятие аутентификация – это процедура проверки логина и пароля, которые ввёл пользователь, на корректность. Эту операцию платформа может выполнять самостоятельно, либо может воспользоваться результатами аутентификации, которую выполнил другой ресурс, которому она доверяет (операционная система или аутентификация OpenID). В любом случае либо там, либо там пользователь выбирает некоторый логин и вводит пароль. Если логин и пароль корректные, платформа считает, что пользователь идентифицирован и предоставляет ему доступ к данным.

Эта привычная парадигма (логин / пароль) проста и удобна, но обладает одним концептуальным недостатком. Пароль надо помнить, для этого он должен быть коротким и простым. Но такие пароли легко взломать. Чтобы пароль было трудно взломать, он должен быть длинным и сложным. Но такие пароли запомнить непросто. По этой причине в реальности всё сводится к тому, что люди используют простые пароли, причём в разных местах одни и те же.

Двухфакторная аутентификация — это способ, позволяющий, с одной стороны, значительно усложнить злоумышленникам доступ к чужим данным, а с другой стороны — это решение, которое позволяет в какой-то степени нивелировать недостатки классической парольной защиты.

Двухфакторная аутентификация требует, чтобы пользователь имел два из трех возможных типов аутентификационных данных:

- Нечто ему известное, то, что он помнит (например, логин / пароль),

- Нечто, чем он владеет (например, мобильный телефон),

- Нечто ему присущее (например, отпечаток пальца).

Смысл двухфакторной аутентификации заключается в том, что для того, чтобы куда-то попасть, пользователь должен дважды подтвердить тот факт, что он – это он, причём, разными способами. Например, ввести логин / пароль (первый фактор), а затем ввести код, присланный на его мобильный телефон (второй фактор).

Проверку первого фактора аутентификации выполняет платформа 1С:Предприятия, а для работы со вторым фактором аутентификации используется некоторый сторонний сервис, который мы будем называть провайдером.

Выводы

Как обычно, при выборе элементов системы безопасности необходимо подчиняться требованиям законов и стандартов, а также соизмерять риски с затратами.

Большинство методов удостоверения личности в информационных системах основано на произвольных атрибутах, т. е. таких, которые не имеют прямой связи с личностью человека и могут переходить от одного пользователя к другому. Это создает очевидные риски, однако постольку, поскольку этих мер оказывается достаточно и для них нет более выгодных альтернатив, эксплуатанты готовы мириться с их недостатками. В конце концов, идеальная защищенность в любом случае недостижима, а если система аутентификации справляется со своими задачами, то менять ее на нечто более совершенное ни к чему.