Как разблокировать порты

Содержание:

- Пошаговая инструкция как открыть 27015 порт

- TCP и UDP

- Применение стороннего софта CurrPorts

- Как узнать, какие порты использует конкретная программа

- Открытие порта в антивирусе

- доверять ASP.NET Core сертификату разработки HTTPS на Windows и macOS

- Порты, используемые при развертывании клиентов Configuration Manager

- Порты, используемые всеми методами установки

- Порты, используемые для принудительной установки клиента

- Порты, используемые при установке через точку обновления программного обеспечения

- Порты, используемые для установки при помощи групповой политики

- Порты, используемые при установке вручную и установке при помощи сценария входа

- Порты, используемые при установке посредством распространения программного обеспечения

- Какие порты обычно открыты по умолчанию?

- HTTP и HTTPS: основы

- Пример анализа открытых портов

- Завершение перехода с HTTP на HTTPS

- Идентификация и аутентификация

- История создания

- Что такое динамические порты FTP

- Что такое порты в Windows

Пошаговая инструкция как открыть 27015 порт

Открытый порт 27015 необходим для сетевых действий. Проще всего его настройку провести через роутер.

Как открыть порт 27015, показано в рекомендациях ниже:

- Зайти в настройках сети в категорию «Переадресация» — «Виртуальный сервер», выбрать порт 27015, затем нажать «Включить выбранное» и «Обновить»:

- Далее зайти в «Port Triggerring» и провести те же действия:

- Затем в том же пункте зайти в «DMZ», отметить «Включить» и ввести IP. Нажать «Сохранить»:

- В завершение перейти в «UPnP», проверить включенный режим в графе «Текущее состояние UPnP» и «Список текущих настроек UPnP», нажать «Обновить»:

Хотите узнать, как настроить прокси для любой программы на вашем компьютере? Прочитайте наш обзор софта ProxyCap.

TCP и UDP

TCP и UDP это протоколы транспортного уровня. Самое главное что вам нужно о них знать: любой из них может использоваться для передачи информации.

Кстати, про протокол TCP вы практически наверняка слышали, по крайней мере должны были встречать запись TCP/IP — эта связка протоколов очень важна для Интернета. Протокол IP отвечает за то, куда отправлять данные, а TCP отвечает за непосредственную передачу данных и проверку их целостности.

Работу протокола TCP можно представить как создание соединения между двумя компьютерами, по этому соединению передаются данные. Внутри этого соединения данные проверяются на предмет повреждения — если какая-то часть повреждена, то она отправляется повторно.

Протокол UDP тоже передаёт данные, но вместо того, чтобы создавать устойчивое соединение, внутри которого данные проверяются на целостность, он просто «пуляет» свой пакет на определённый адрес. В принципе, это и есть главное отличие между этими протоколами.

Применение стороннего софта CurrPorts

В рассмотренных выше способах использовались лишь стандартные ресурсы Windows, однако, в Сети есть несколько программ для открытия портов на Windows. Первой на обзоре мы выбрали «CurrPorts» версии 2.51 от разработчика Nir Sofer. Она помогает узнать все свои активные порты на Windows и пригодится для их быстрого освобождения, удаляя ненужный или опасный процесс. Программа бесплатна и легка в освоении.

Для ее использования:

- Переходим на сайт разработчика https://www.nirsoft.net/utils/cports.html и скачиваем программу и русификатор на ПК. Русификатор распаковываем в папку с файлами ПО.

- Программа предлагает массу информации о процессе, включая занимаемый им порт.

На скриншоте мы видим, что антивирус Avast занимает два порта: 80 и 443. При желании мы можем закрыть данное соединение из контекстного меню или панели инструментов программы (но делать этого не советуем по понятным причинам). Закрывайте только те ненужные процессы, назначение которых вам известно.

Преимущества

- Бесплатная программа на русском языке.

- Не требует установки.

- Отображает все запущенные процессы и занимаемые ими порты в реальном времени.

- Предоставляет самую подробную информацию.

- Можно освобождать порты от одного или всех процессов.

- Классический понятный интерфейс.

Как узнать, какие порты использует конкретная программа

Как открыть порт на компьютере с Windows 7/10 вы уже знаете, теперь давайте посмотрим, как определить, какая программа или процесс использует тот или иной порт. Для поиска открытых портов на ПК мы уже предлагали воспользоваться утилитой CurrPorts. С её же помощью можно в два счёта определить задействованный любой запущенной на компьютере сетевой программой порт.

Допустим, мы хотим выяснить, какой порт занимает программа для скрытия IP-адреса FreeHideIP. Запускаем утилиту CurrPorts, в первой колонке находим процесс FreeHideIP и смотрим в колонке «Локальные порты» номер используемого ею порта.

Определить используемый программой порт можно и безо всяких сторонних инструментов, средствами самой Windows. Прибегнем к помощи уже знакомой утилиты netstat. Открываем от имени администратора командную строку или консоль PowerShell и выполняем такую команду;

netstat -aonb | more

На этот раз в список задействованных ключей мы добавили параметр b, отвечающий за отображение имени процесса. К примеру, на приложенном скриншоте видно, что один из процессов браузера Chrome с идентификатором 5732 использует в данный момент локальный порт 61233. В принципе, вы можете не использовать ключ b, но тогда вам понадобится Диспетчер задач.

Находим в Диспетчере процесс приложения, смотрим его идентификатор и сопоставляем его с данными колонки PID в командной строке. Только вот зачем делать лишние движения, если есть более короткий путь?

Открытие порта в антивирусе

Предоставление доступа в настройках фаервола и маршрутизатора может оказаться недостаточным, так как соединение может блокироваться антивирусным программным обеспечением. Рассмотрим, как можно открыть порт на примере антивируса Касперского. Для этого потребуется проделать следующие действия:

- Зайдите в настройки приложения, нажав на кнопку с изображением шестеренки.

- Выберите раздел «Дополнительно» и перейдите на вкладку «Сеть».

- Далее кликните «Выбрать».

- В появившемся списке выберите «Добавить».

- Впишите описание правила и укажите номер порта.

- Кликните «Добавить».

После этого желательно перезагрузить систему. Дополнительно можно добавить приложение, для которого вы настраиваете порт, в исключения, чтобы антивирус его не блокировал. Процедура доступа к определенному порту не является особо сложной операцией. Действуя в соответствии с данной инструкцией, вы сможете осуществить задуманное без особых проблем.

доверять ASP.NET Core сертификату разработки HTTPS на Windows и macOS

Сведения о браузере Firefox см. в следующем разделе.

Пакет SDK для .NET Core включает сертификат разработки HTTPS. Сертификат устанавливается в рамках первого запуска. Например, создает разновидность следующих выходных данных:

При установке пакета SDK для .NET Core в локальное хранилище сертификатов пользователя устанавливается сертификат разработки HTTPS ASP.NET Core. Сертификат установлен, но не является доверенным. Чтобы доверять сертификату, выполните однократный шаг, чтобы запустить средство DotNet:

Следующая команда вызывает справку по средству .

Предупреждение

Не создавайте сертификат разработки в среде, которая будет распространяться, например, образ контейнера или виртуальную машину. Это может привести к подмене и повышению привилегий. Чтобы предотвратить это, задайте для переменной среды значение до вызова интерфейса командной строки .NET в первый раз. при первом запуске интерфейса командной строки будет пропущено автоматическое создание сертификата ASP.NET Core разработки.

браузер Firefox использует собственное хранилище сертификатов и, таким образом, не доверяет сертификатам IIS Express или Kestrel разработчиков.

Существует два подхода к доверенности HTTPS-сертификата с помощью Firefox, создание файла политики или Настройка с помощью браузера FireFox. При настройке с помощью браузера создается файл политики, поэтому два подхода эквивалентны.

Создание файла политики для доверия HTTPS-сертификата с помощью Firefox

Создайте файл политики в:

- Windows:

- MacOS:

- Linux: см. статью в этом документе.

Добавьте следующий код JSON в файл политики Firefox:

предыдущий файл политики позволяет браузеру Firefox доверять сертификатам из доверенных сертификатов в хранилище сертификатов Windows. В следующем разделе приводится альтернативный подход к созданию предыдущего файла политики с помощью браузера Firefox.

Настройка доверия HTTPS Certificate с помощью браузера Firefox

Задайте = с помощью следующих инструкций:

- Введите в браузере Firefox.

- Выберите принять риск и продолжить , если принять риск.

- Выберите » отобразить все «

- Параметр =

- Выйти и перезапустить Firefox

Дополнительные сведения см. в разделе Настройка центров сертификации (CAS) в браузере Firefox , а также в файле Mozilla/Policy-Templates/readme.

Порты, используемые при развертывании клиентов Configuration Manager

В следующей таблице перечислены порты, используемые в ходе установки клиента.

Важно!

Если между серверами системы сайта и клиентским компьютером находится брандмауэр, то на нем нужно разрешить передачу данных через порты, необходимые для установки клиента по выбранному методу. Так, брандмауэр может блокировать протокол SMB и удаленный вызов процедур (RPC), что не позволяет успешно выполнить принудительную установку клиента. В таком случае следует использовать другой метод установки клиента, например установку вручную путем запуска CCMSetup.exe либо установку при помощи групповой политики. Эти методы не используют протоколы SMB и RPC.

Дополнительные сведения о настройке брандмауэра Windows на клиентском компьютере см. в разделе .

Порты, используемые всеми методами установки

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол HTTP от клиентского компьютера до резервной точки состояния, если резервная точка состояния назначена клиенту. | — | 80 (см. примечание 1 Доступен альтернативный порт) |

Порты, используемые для принудительной установки клиента

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB между сервером сайта и клиентским компьютером. | — | 445 |

| Сопоставитель конечных точек RPC между сервером сайта и клиентским компьютером. | 135 | 135 |

| Динамические порты RPC между сервером сайта и клиентским компьютером. | — | DYNAMIC |

| Протокол HTTP от клиентского компьютера на точку управления, если подключение установлено через порт HTTP | — | 80 (см. примечание 1 Доступен альтернативный порт) |

| Протокол HTTPS от клиентского компьютера до точки управления, если подключение установлено по протоколу HTTPS. | — | 443 (см. примечание 1 Доступен альтернативный порт) |

Порты, используемые при установке через точку обновления программного обеспечения

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол HTTP от клиентского компьютера до точки обновления программного обеспечения. | — | 80 или 8530 (см. примечание 2 Службы обновлений Windows Server) |

| Протокол HTTPS от клиентского компьютера до точки обновления программного обеспечения. | — | 443 или 8531 (см. примечание 2 Службы обновлений Windows Server) |

| Протокол SMB между исходным сервером и клиентским компьютером, если задано свойство командной строки CCMSetup /source:<путь>. | — | 445 |

Порты, используемые для установки при помощи групповой политики

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол HTTP от клиентского компьютера на точку управления, если подключение установлено через порт HTTP | — | 80 (см. примечание 1 Доступен альтернативный порт) |

| Протокол HTTPS от клиентского компьютера до точки управления, если подключение установлено по протоколу HTTPS. | — | 443 (см. примечание 1 Доступен альтернативный порт) |

| Протокол SMB между исходным сервером и клиентским компьютером, если задано свойство командной строки CCMSetup /source:<путь>. | — | 445 |

Порты, используемые при установке вручную и установке при помощи сценария входа

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB между клиентским компьютером и общим сетевым ресурсом, с которого запускается CCMSetup.exe. При установке Configuration Manager исходные файлы установки клиента копируются из папки <путь_установки> \Client в точках управления и автоматически становятся доступными. Кроме того, можно скопировать эти файлы и создать новую общую папку на любом компьютере в сети. Чтобы сократить сетевой трафик, запускайте программу CCMSetup.exe локально, например со съемного носителя. | — | 445 |

| Протокол HTTP от клиентского компьютера до точки управления, если соединение установлено по протоколу HTTP и не задано свойство командной строки CCMSetup /source:<путь>. | — | 80 (см. примечание 1 Доступен альтернативный порт) |

| Протокол HTTPS от клиентского компьютера до точки управления, если соединение установлено по протоколу HTTPS и не задано свойство командной строки CCMSetup /source:<путь>. | — | 443 (см. примечание 1 Доступен альтернативный порт) |

| Протокол SMB между исходным сервером и клиентским компьютером, если задано свойство командной строки CCMSetup /source:<путь>. | — | 445 |

Порты, используемые при установке посредством распространения программного обеспечения

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB между точкой распространения и клиентским компьютером. | — | 445 |

| Протокол HTTP от клиента до точки распространения, если подключение установлено по протоколу HTTP. | — | 80 (см. примечание 1 Доступен альтернативный порт) |

| Протокол HTTPS от клиента до точки распространения, если подключение установлено по протоколу HTTPS. | — | 443 (см. примечание 1 Доступен альтернативный порт) |

Какие порты обычно открыты по умолчанию?

Есть много портов. Номер порта может быть любым от 0 до 65535! Это не означает, что любое приложение может просто выбрать любой порт. Существуют установленные стандарты и диапазоны, которые помогают нам разобраться с шумом.

Порты 0-1023 связаны с некоторыми из наиболее важных и основных сетевых служб. Это имеет смысл, поскольку порты с меньшими номерами были назначены первыми. Например, протокол SMTP для электронной почты используется исключительно портом 25.

Порты 1024-49151 известны как «зарегистрированные порты» и назначаются важным общим службам, таким как OpenVPN на порт 1194 или Microsoft SQL на портах 1433 и 1434.

Остальные номера портов известны как «динамические» или «частные» порты. Эти порты не зарезервированы, и любой может использовать их в сети для поддержки определенного сервиса. Единственная проблема возникает, когда две или более службы в одной сети используют один и тот же порт.

Хотя невозможно перечислить все важные порты, эти общие порты полезно знать наизусть:

Поскольку существует много тысяч общих номеров портов, самый простой подход — запомнить диапазоны. Который скажет вам, если данный порт зарезервирован или нет. Благодаря Google вы также можете быстро узнать, какие службы используют определенный порт.

HTTP и HTTPS: основы

Как для пользователя, так и для владельца сайта хорошее онлайн-взаимодействие обычно подразумевает качественное шифрование данных. Чтобы разобраться, почему Google отдает предпочтение этому элементу, рассмотрим основные различия между протоколами HTTP и HTTPS.

HTTP (HyperText Transfer Protocol)

HTTP («протокол передачи гипертекста») — это система передачи и получения информации в интернете. HTTP является протоколом прикладного уровня, то есть, по сути, его интересует в первую очередь то, как информация передается пользователю, при этом ему безразлично, как данные попадают из пункта А в пункт Б.

Как продвигать финансовые проекты в интернете?

Спецпроект о цифровых инструментах, которые помогают банкам, стартапам и другим финкомпаниям. Тексты экспертов и ничего лишнего:

- какие инструменты и подходы использовать для маркетинга;

- как распределить рекламный бюджет и настроить воронку продаж;

- какие каналы пора освоить, пока этого не сделали конкуренты;

- как развиваться и адаптировать рекламу под горячий рынок финуслуг.

HTTP является протоколом «без сохранения состояния», то есть он не хранит никакой информации о предыдущей сессии пользователя. Преимущество такого протокола, который не запоминает состояние, заключается в том, что требуется посылать меньше данных, соответственно, повышается скорость.

Когда целесообразно использование HTTP?

HTTP чаще всего применяется для доступа к HTML-страницам

При этом важно учитывать, что с помощью доступа к HTTP можно задействовать и другие ресурсы. Именно так создавали свои сайты те компании, которые не были связаны с конфиденциальной информацией (например, с данными о платежных картах)

HTTPS (Secure HyperText Transfer Protocol)

Протокол HTTPS, то есть «безопасный HTTP», был разработан для авторизации и защищенных транзакциях. Обмен конфиденциальной информацией должен быть безопасным, чтобы предотвратить несанкционированный доступ, именно для этого и нужен HTTPS. Во многих отношениях HTTPS идентичен HTTP. В обоих протоколах клиент (например, ваш браузер) устанавливает соединение с сервером через стандартный порт. Однако HTTPS обеспечивает дополнительный уровень защиты, поскольку применяет криптографический протокол SSL при обмене данными.

С технической точки зрения есть еще одно различие протоколов: в отличие от HTTP, для HTTPS по умолчанию используется 443 TCP-порт, т.е. протоколы HTTP и HTTPS используют два разных порта для коммуникации.

HTTPS работает совместно с криптографическим протоколом Secure Sockets Layer (SSL). Вместе они обеспечивают надежную передачу данных, и именно это отличие от HTTP учитывает Google.

Обратите внимание: протоколу HTTP важно ЧТО передается, то есть сохраняется целостность данных, но сами данные могут оказаться под угрозой перехвата. Для SSL важно КАК передаются данные, при этом безразличен вид содержания, но надежен процесс передачи. HTTPS — это HTTP, обернутый в SSL

Вот почему HTTPS действительно сочетает в себе лучшее: с одной стороны, он заботится о том, как пользователь видит данные, с другой стороны, обеспечивает дополнительный уровень защиты при передаче данных

HTTPS — это HTTP, обернутый в SSL. Вот почему HTTPS действительно сочетает в себе лучшее: с одной стороны, он заботится о том, как пользователь видит данные, с другой стороны, обеспечивает дополнительный уровень защиты при передаче данных.

Примечание: HTTPS и SSLчасто используются как взаимозаменяемые термины, но это неверно. HTTPS безопасен потому, что использует SSL для защищенного обмена данными.

Пример анализа открытых портов

Я начну с анализа открытых портов на Linux. Просто потому, что мне так проще, а затем мы постепенно перейдём изучить открытые порты на Windows.

Пример информации об открытых портах, полученных командой:

sudo ss -lntup

Пример прослушиваемых портов на Linux:

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port

udp UNCONN 0 0 10.0.2.15%enp0s3:68 0.0.0.0:* users:(("NetworkManager",pid=318,fd=17))

udp UNCONN 0 0 127.0.0.1:5300 0.0.0.0:* users:(("tor",pid=359,fd=7))

tcp LISTEN 0 128 127.0.0.1:9040 0.0.0.0:* users:(("tor",pid=359,fd=8))

tcp LISTEN 0 128 127.0.0.1:8118 0.0.0.0:* users:(("privoxy",pid=362,fd=3))

tcp LISTEN 0 128 127.0.0.1:9050 0.0.0.0:* users:(("tor",pid=359,fd=6))

tcp LISTEN 0 128 127.0.0.1:9475 0.0.0.0:* users:(("httpd",pid=553,fd=5),("httpd",pid=552,fd=5),("httpd",pid=551,fd=5),("httpd",pid=550,fd=5),("httpd",pid=549,fd=5),("httpd",pid=360,fd=5))

tcp LISTEN 0 128 *:80 *:* users:(("httpd",pid=553,fd=4),("httpd",pid=552,fd=4),("httpd",pid=551,fd=4),("httpd",pid=550,fd=4),("httpd",pid=549,fd=4),("httpd",pid=360,fd=4))

tcp LISTEN 0 128 *:22 *:* users:(("systemd",pid=1,fd=55))

tcp LISTEN 0 128 *:443 *:* users:(("httpd",pid=553,fd=7),("httpd",pid=552,fd=7),("httpd",pid=551,fd=7),("httpd",pid=550,fd=7),("httpd",pid=549,fd=7),("httpd",pid=360,fd=7))

tcp LISTEN 0 80 *:3306 *:* users:(("mysqld",pid=427,fd=21))

В выводимых данных имеются следующие поля:

- Netid — протокол udp или tcp

- State — состояние, для протоколов TCP здесь будет LISTEN (поскольку мы явно указали в опциях показать только прослушиваемые порты), а для протоколов UDP здесь будет UNCONN, то есть состояние неизвестно, но, на самом деле, это тоже прослушиваемые порты, которые позволяют подключаться из вне

- Recv-Q — получено

- Send-Q — отправлено

- Local Address:Port — локальный адрес и порт, к которому привязана служба, то есть IP адрес и порт, которые прослушиваются

- Peer Address:Port — удалённый адрес и порт, к которым выполнено соединение.

Допустим запись 127.0.0.1:9050 для локального адреса и порта означает, что прослушивается порт 9050. Причём он прослушивается только для IP адреса 127.0.0.1. Адрес 127.0.0.1 относится к так называемым Loopback, то есть это замыкающийся на себя, закольцованный адрес. Сетевой интерфейс с этим адресом называется петлевым. Пакеты, которые отправляются с компьютера на этот адрес, приходят на этот же самый компьютер (точнее говоря, они никуда даже не уходят). Доступ к этому адресу может иметь только служба, работающая на этом же самом компьютере

Отсюда важное следствие: хотя порт 9050 прослушивается, никто другой не может к нему подключиться из любой сети. Это же относится и к адресам из диапазона ::1/128 — это такие же адреса, но уже для IPv6, тамошний аналог 127.0.0.1 это ::1 (тоже часто можно видеть в выводимой информации).

Если прослушиваются какие-либо адреса из локальных

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

- 127.0.0.0/8

то к таким портам могут подключиться только компьютеры, расположенные в этих самых локальных сетях (если не настроить особым образом маршрутизацию).

Завершение перехода с HTTP на HTTPS

Проводим техническую настройку

После установки у вас впереди склейка зеркал, то есть копий сайта. Ссылочный вес нужно будет перенести на главное зеркало, это можно сделать в кабинетах вебмастеров поисковиков. Переход займет большое количество времени – до нескольких месяцев. Придется потерпеть, ускорить процесс никак нельзя, мы проверяли.

Пока идет склейка, сайт нужно оставить доступным по обоим адресам. При доступности обеих версий Google сразу будет показывать версию с HTTPS, а Яндекс будет делать это после склейки.

Кроме того, нужны некоторые завершающие действия:

1.Настройте постраничный 301 редирект.

Когда склейка завершится, следует настроить постраничный 301 редирект на страницы с новым протоколом.

Для перенаправления подойдут строчки кода в файле .htaccess:

RewriteCond %{SERVER_PORT} !^443$

RewriteRule ^(.*)$ <a href="<a href=" <a="">https://site.ru/</a>">https://site.ru/$1">https://site.ru/$1

Либо такой вариант:

RewriteEngine on

RewriteCond %{ENV:HTTPS} !on

RewriteRule (.*) <a href="about:blank">https://{HTTPS_HOST</a>}%{REQUEST_URI}

Код должен сработать для большинства серверов, если для вашего он не подошел, проконсультируйтесь с хостером.

2.Настройте robots.txt, чтобы роботы индексировали сайт только по одному новому протоколу, то есть укажите, что версия с HTTPS — главная. Для этого в файле robots в директиве host добавьте https://.

3.Настройте sitemap.xml, аналогично добавив https://.

4. Проверьте rel=»canonical» и rel=»alternate», там также должны быть ссылки с HTTPS.

5. Поработайте со внутренними ссылками, включая URL всех статических файлов. В HTML-коде абсолютных ссылок замените HTTP на HTTPS.

Это можно сделать при помощи специальных скриптов, но если вы не ищете легких путей, то вполне можно сделать и вручную. Для объемных ресурсов можно использовать также сервисы SEO-анализа сайтов.

6. Настройте метатег для реферального трафика.

Если на вашем сайте есть рекламные баннеры, ведущие на сайты без HTTPS, то метрики могут не распознавать ваш сайт с сертификатом как источник трафика. Переходы на такие сайты с вашего ресурса Яндекс.Метрика или Google Analytics могут относить к прямому трафику.

Чтобы такого не произошло, добавьте метатег на страницы до тега . Часть «origin» будет означать передачу протокола и домена.

Теперь об изменениях нужно оповестить поисковики – они должны быть в курсе смены протокола.

Оповещаем Яндекс и Google о смене протокола

Оповещаем поисковики. Яндексу о смене протокола можно рассказать

здесь:

Сделайте пометку на добавлении HTTPS

Сделайте пометку на добавлении HTTPS

А Google –

здесь:

Нужно добавить сайт с новым протоколом в Search Console

Добавьте в Search Console адрес сайта, использующего HTTPS. Помните, что Search Console расценивает страницы HTTP и HTTPS как разные, поэтому их данные не совпадают. Если на вашем сайте используются оба протокола, то в Search Console следует добавить два ресурса.

Основные действия вы завершили, теперь остается только ждать. И готовиться к снижению трафика и ТИЦ – при переходе это нормальная история. Не бойтесь, со временем позиции восстановятся и скорее всего улучшатся, благо лояльность поисковиков к HTTPS сайтам только повышается день ото дня.

Идентификация и аутентификация

Для отслеживания работы приложений и веб-сайтов, а также для взаимодействия пользователей необходимо знать, кто подключается к серверу. Суть идентификации — помощь в обеспечении персонализации (естественно, для обеспечения функциональности сервер должен знать, кто его пользователи).

Существует несколько мер, при помощи которых сервер извлекает эту информацию, и большинство веб-сайтов используют гибридные методы:

- Заголовки запросов: From, Referer, User-Agent – их мы уже рассмотрели в части 1

- Client-IP — IP адрес клиента,

- Fat Urls — Сохранение состояния текущего пользователя, изменив URL и перенаправив на другой URL после каждого клика; каждый клик, по сути, накапливает состояние,

- Cookies — самый популярный и ненавязчивый подход.

Cookies позволяют серверу передавать обязательную информацию для исходящих сообщений с помощью заголовка ответа Set-Cookie. Cookie устанавливается с одной или более парой имя=значение, разделенных точкой с запятой (;), например: Set-Cookie: session-id=12345ABC; username=nettuts.

Сервер также может ограничить Cookie для конкретного домена или его части (domain и path),что делает их стойкими (неизменными) к истекающим значениям (expires). Cookies автоматически отсылаются браузером при каждом запросе к серверу, и браузер гарантирует, что в запросе отправлены только специальные domain- и path- cookies-сы. Заголовок запроса Cookie: name=value используется для отправки этих cookies на сервер.

“Лучший способ определить пользователя — попросить зарегистрироваться на сайте, но чтобы это реализовать потребуются усилия как со стороны разработчика, так и со стороны пользователя.”

Такая технология, как OAuth упрощает эту задачу, но она также требует вмешательства пользователя. Здесь большую роль играет аутентификация, и это, пожалуй, единственный способ идентификации и проверки пользователя.

История создания

Концепция номера порта была создана ранними разработчиками ARPANET в условиях неформального сотрудничества авторов программного обеспечения и системных администраторов.

Термин «номер порта» еще не использовался в то время. Номерной ряд для удаленного хоста был 40-битным числом. Первые 32 бита были похожи на сегодняшний IPv4-адрес, но при этом наиболее значимыми были первые 8 бит. Наименее значительная часть числа (биты с 33 по 40) обозначали другой объект, который назывался AEN. Это и есть прототип современного номера порта.

26 марта 1972 года было впервые предложено создание каталога номеров сокета в RFC 322. Администраторов сети призвали описать каждый постоянный номер на предмет его функций и сетевых услуг. Этот каталог был впоследствии опубликован в RFC 433 в декабре 1972 года и включал в себя список хостов, их номера портов и соответствующую функцию, используемую на каждом узле в сети. В мае 1972 года впервые были задокументированы официальные назначения номеров портов, сетевых служб, а также предложена специальная административная функция для ведения этого реестра.

Первый список TCP-портов имел 256 значений AEN, которые были разделены на следующие диапазоны:

- От 0 до 63: стандартные функции всей сети

- От 64 до 127: хост-специфичные функции

- От 128 до 239: зарезервированные для будущего использования

- От 240 до 255: любая экспериментальная функция.

Служба Telnet получила первое официальное присвоение значения 1. В начале существования ARPANET термином AEN также называли имя сокета, которое использовалось с первоначальным протоколом соединения (MSP) и компонентом программы управления сетью (NCP). При этом NCP был предшественником современных Интернет-протоколов, использующих порты TCP/IP.

Что такое динамические порты FTP

Поскольку обычно запросы идут на сервер от клиента (а не наоборот), то хорошо известные номера портов актуальны для серверов. Они «слушают» через порты своих клиентов, которым эти номера не нужны. На время связи программа- клиент (или операционная система) использует свой временный номер порта, или некий диапазон номеров. IANA задает номера от 1 до 1023. А временные номера начинаются с 1024 и выше. Программа FTP- клиент работает таким же образом — у нее указан свой временный диапазон, по которому она пытается «достучаться» до нужного сервера.

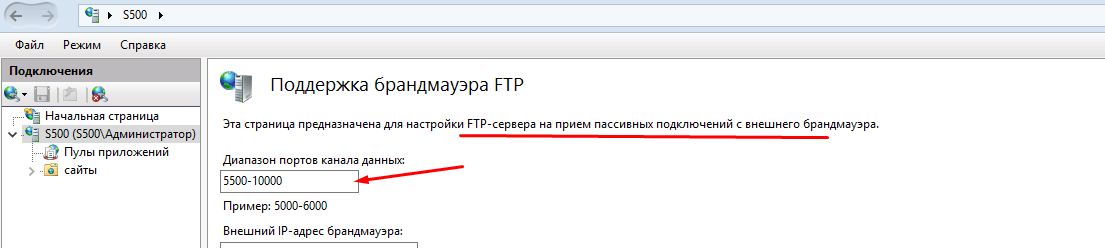

Когда мы настраиваем FTP — сервер, мы прописываем 21 порт для передачи данных. Но, программа, которая непосредственно руководит сервером, должна не только передавать данные, а еще давать доступ к данным пользователями этого сервера. С помощью такого же диапазона временных (или динамических) портов. Через эти порты она «слушает»пользователей ФТП сервера и устанавливает соединения. Диапазон динамических портов FTP задается при настройке соответствующей программы:

В Windows Server 2012-2016 можно задать произвольный диапазон портов прямо в операционной системе, не пользуясь сторонними программами. Диапазон номеров задается от 1024 до 65535, это ограничение транспортного протокола.

Что такое порты в Windows

Давайте я попробую по простому объяснить, что такое порт. Представим себе большой микрорайон с большим количеством многоэтажных домов, в каждом из них есть квартиры с жильцами, общим количеством 65 536, каждая квартира имеет свой уникальный, порядковый номер. Теперь представим, что вам необходимо попасть к другу Васе, который живет в 1443 квартире, вы что делаете идете в нужный дом с таким номером квартиры, далее вам нужно заскочить к Марине, которая живет в 80 квартире, а теперь представьте, что вместо вас это ваш компьютер и вместо ваших друзей, это порты. Каждый такой порт уникален и отвечает за ответ пользователю по определенной службе, например,

- 80 — это http служба, которая отвечает вам при запрашивании страниц сайта

- 1433 — это порт службы SQL

- 443 — https зашифрованный вариант http, с использованием SSL сертификатов.

Из выше описанного, порты бывают двух типов:

- Жестко забронированные под определенные службы. Это порты которые используются исключительно определенными программами. Диапазон таких портов от 0-1024, но есть и выше, тот же 1433 у SQL или 55777 Vipnet.

- Динамические, используемые для повседневных вещей пользователя. Это диапазон после 1024, и используют их, например, в таком контексте: скачиваете файл, ваш компьютер использует один порт, смотрите online фильм, ваш компьютер использует второй порт и так далее. Как только передача данных заканчивается, порт освобождается.

Порты еще очень часто ассоциируют с сокетами, о которых я уже рассказывал, советую посмотреть.