Malwarebytes anti-malware для windows

Содержание:

- Особенности

- How tech support scams work

- Types of spyware

- What is cybersecurity?

- Getting help if you have been scammed

- Описание антивирусной утилиты Anti-Malware

- Возможности Malwarebytes Anti-Malware

- How does malware affect my business?

- All about spyware

- How can I tell if my Android device has malware?

- What is malware? Malware definition

- Настройки Malwarebytes Anti-Malware

- Новые возможности сканера Malwarebytes Anti-Malware в версии 3.0:

- The future of antiviruses and security programs

- Плюсы и минусы

- Функционал

Особенности

Malwarebytes Anti-Malware — утилита, которая распространяется бесплатно. Она предназначена для обнаружения вредоносного, рекламного и шпионского ПО, а также для лечения от разного вида заражений вашей системы. Для этого достаточно скачать Malwarebytes Anti-Malware последнюю версию.

Это полноценный софт, который работает на основе современных технологий, позволяющих быстро найти и избавиться от вредоносного ПО.

Ведь не секрет, что через съемные носители, через сеть часто на ПК попадают программы, которые мешают работать системе и, кроме того, похищают ваши данные. Причем каждый новый день ведет к появлению нового вредоносного элемента. Программа Malwarebytes Anti-Malware позволяет избавиться от этих вредителей и обезопасить вашу работу.

Утилита проверяет запущенные в системе процессы, анализирует их, блокирует то, что вызывает сомнение. Причем с помощью эвристического анализа удается найти даже новые вирусы, которые еще не внесены в базу данных.

How tech support scams work

Cold calls from fake Microsoft (etc.) agents

Usually from India and operating out of boiler rooms, these scammers call people in the U.S, Canada, the UK, and Australia whom they find in the phone directory.

The scam is straightforward: pretend to be calling from Microsoft, gain remote control of the machine, trick the victim with fake error reports and collect the money.

If you ever get a call from a Microsoft or Windows tech support agent out of the blue, the best thing to do is simply hang up. Scammers like to use VoIP technology so their actual number and location are hidden. Their calls are almost free which is why they can do this 24/7.

As per Microsoft:

Toll-Free Numbers (TFN) for fraudulent tech support companies

Located in India but also in the US, these companies heavily advertise on popular search engines as well as websites with high traffic. People call them for assistance and get fooled with similar techniques employed by Indian cold callers.

Another source for these companies comes from some of their existing customers or customers of parent companies sent to them. The remote technician upsells the customer who only came to activate their software but ends up forking hundreds of dollars on “Windows support.”

Fake pop-ups claiming your computer is infected—reminiscent of FakeAV—are used by scammers to reel in innocent victims.

If you decide to call in for remote computer assistance, you need to be very careful about which company you are going to deal with. Simply picking the top ad on a search results page could end very badly.

Unfortunately, the company or technician being from the US is not a guarantee for honest service. Many businesses in the US are using dirty tricks to take advantage of people, with the unsavvy and elderly as their prime targets.

If you don’t feel comfortable doing this online, brick and mortar computer repair shops are a good alternative.

If you don’t feel comfortable doing this online, brick and mortar computer repair shops are a good alternative.

Remote access

The ‘technician’ requests to have remote access to your computer and may use remote login software to do so. Note that while these applications are perfectly legitimate, it is important to remember that if you run this type of software, you are effectively giving a complete stranger total control of your computer.

Screenlockers

A method that has been gaining popularity by tech support scammers is to spread malware with the sole purpose of locking the user out of his own computer. We call this type of malware screenlockers and the installers are detected as Rogue.TechSupportScam. They may look like a BSOD (Blue Screen of Death) or a warning that you are using illegal software (asking for a registration key). The malware is offered as part of a bundle or posing as an installer for something else.

The ones that look like a BSOD usually have a telephone number on them that belongs to the scammers outfit. Once you call that number they will tell you a trick to get rid of the BSOD to gain your trust, but of course the trick was built into the program for that reason.

The type asking for a registration number usually has a telephone number as well, but often they come with a few links that will open sites with popular remote assistance/desktop software like TeamViewer, LogMeIn, Ammy Admin, Supremo, and others. In these cases, the scammers will ask you to install that software and give them your access code, so they can “repair” your computer. Selling you overpriced solutions and “service contracts” is the real goal, obviously.

If you are interested in some examples, we have blog posts on the following:

- Tech support scammers using Winlogon

- Tech support scammers get serious with screen lockers

- Tech support scams and the Blue Screen of Death

- Dodge four tries to escape from being scammed

Should you be confronted with one of these screenlockers, do a search on our forums for the displayed telephone number. With any luck, we have already reverse engineered the screenlocker, and you can find a removal guide among the Malware Removal Self-Help Guides for your particular version.

Types of spyware

In most of the cases, the functionality of any spyware threat depends on the intentions of its authors. For example, some typical functions designed into spyware include the following.

-

- Password stealers are applications designed to harvest passwords from infected computers. The types of collected passwords may include stored credentials from web browsers, system login credentials, and sundry critical passwords. These passwords may be kept in a location of the attacker’s choosing on the infected machine or may be transmitted to a remote server for retrieval.

- Banking Trojans (e.g. Emotet) are applications designed to harvest credentials from financial institutions. They take advantage of vulnerabilities in browser security to modify web pages, modify transaction content, or insert additional transactions, all in a completely covert fashion invisible to both the user and host web application. Banking Trojans may target a variety of financial institutions, including banks, brokerages, online financial portals, or digital wallets. They might also transmit collected information to remote servers for retrieval.

- Infostealers are applications that scan infected computers and seek out a variety of information, including usernames, passwords, email addresses, browser history, log files, system information, documents, spreadsheets, or other media files. Like banking Trojans, infostealers may exploit browser security vulnerabilities to collect personal information in online services and forums, then transmit the information to a remote server or store it on your PC locally for retrieval.

- Keyloggers, also referred to as system monitors, are applications designed to capture computer activity, including keystrokes, websites visited, search history, email discussions, chatroom dialogue, and system credentials. They typically collect screenshots of the current window at scheduled intervals. Keyloggers may also collect functionality, allowing for stealthy capture and transmission of images and audio/video from any connected devices. They might even allow attackers to collect documents that are printed on connected printers, which can then be transmitted to a remote server, or stored locally for retrieval.

What is cybersecurity?

Cybersecurity, or computer security, is a catchall term for any strategy for protecting one’s system from malicious attacks, including both antiviruses and anti-malware. These attacks often aim to do things like hold your computer hostage, steal system resources (as in a botnet), record your passwords and usernames, and a whole host of other bad things. Such attacks might occur via your hardware (like a backdoor) or through your software (like an exploit).

Cybersecurity threats and their countermeasures are varied and nuanced nowadays, but the marketplace naturally strives for simplicity when communicating to consumers. This is why many people still see “viruses” as the biggest threat to their computer security. In reality, computer viruses are just one type of cyberthreat that happened to be popular when computers were in their infancy. They’re far from the most common threat today, but the name stuck. It’s a bit like calling every disease a cold.

“For the most part, antivirus and anti-malware mean the same thing. They both refer to software designed to detect, protect against, and remove malicious software.”

Getting help if you have been scammed

Getting scammed is one of the worst feelings to experience. In many ways, you feel like you have been violated and are angry to have let your guard down. Perhaps you are even shocked and scared, and don’t really know what to do now. The following tips will hopefully provide you with some guidance.

If you already let them in

- Revoke remote access (if unsure, restart your computer). That should cut the remote session and kick them out of your PC.

- Scan your computer for malware. The miscreants may have installed password stealers or other Trojans to capture your keystrokes. Use a program such as Malwarebytes to quickly identify and remove threats.

- Change all your passwords. (Windows password, email, banking, etc.)

In some cases (i.e., you did not pay or called them names), scammers will seek revenge on your machine. Here are some things they might try and what to do to recover from them:

Master password lock out

There are various “hacks” to reset that password. One method is to use a Linux boot CD to mount Windows and then use the chntpw utility. It is described in this Ask Ubuntu page.

Missing software drivers

First, try to do a System Restore. If it fails, you should be able to reinstall them by going to the manufacturer’s website and downloading the appropriate driver.

Missing files

First, try to do a System Restore. If it is not available, check for backups you may have made and stored somewhere else. As a last resort, there are programs that can scrape your hard drive and attempt to recover the missing files.

If you already paid

- Contact your financial institution/credit card company to reverse the charges and keep an eye out for future unwanted charges.

- If you gave them personal information such as date of birth, Social Security Number, full address, name, and maiden name, you may want to consult the FTC’s website and report identity theft.

Описание антивирусной утилиты Anti-Malware

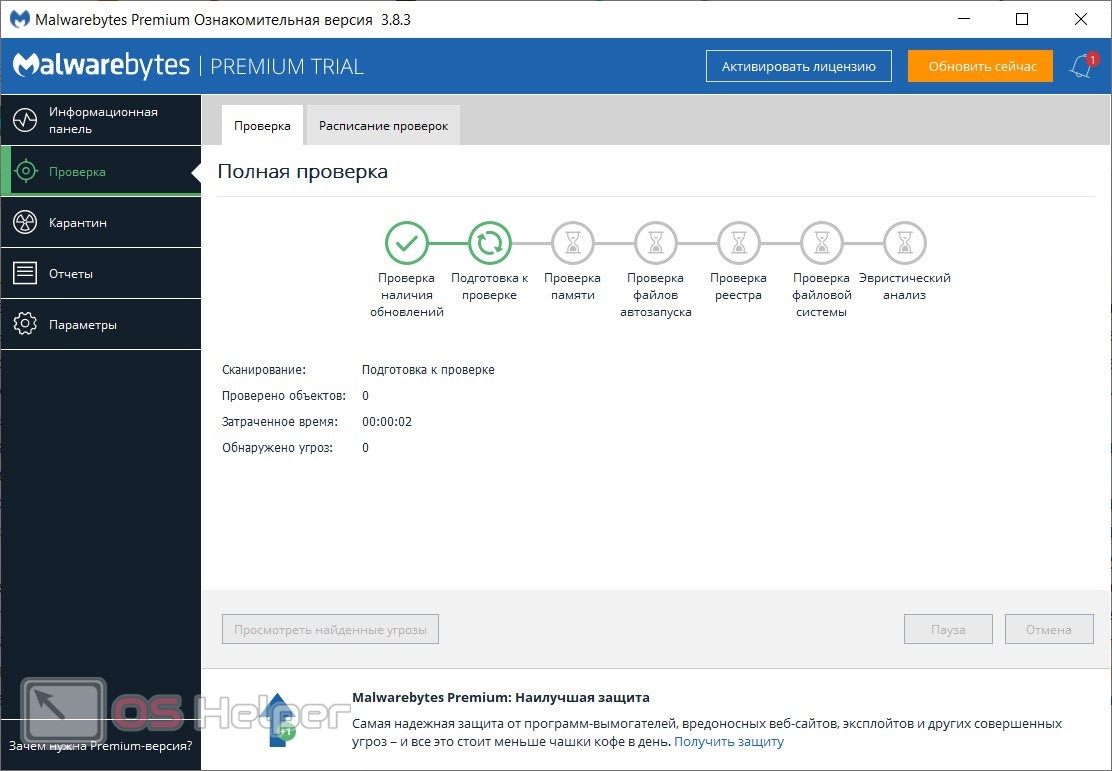

Anti-Malware имеет приятный светлый интерфейс с темным меню. Собственно само меню состоит из четырех пунктов. Панель мониторинга, Сканирование, Параметры и История. В первой вкладке отображается системная информация программы. Сюда входит лицензия, актуальность вирусных баз, процесс сканирования и параметры защиты. Сканирование компьютера можно запустить не только со вкладки «Сканирование», но и с любой другой. С единственным отличием, что во вкладке «Сканирование» вам будет доступна более полная информация о анализе и проверке системы. Это и количество проверенных объектов, и этап сканирования, и оставшееся время.

С вкладки «Параметры» производится полная настройка утилиты Anti-Malware. Здесь вы сможете добавить файлы в исключения, чтобы антивирус не проверял их вовсе, настроить параметры сканирования и параметры обновления, а также автоматический запуск сканирования системы. Последняя функция очень важна, ведь дело в том, что сканирование производится довольно длительное время, а с помощью планировщика вы сможете запустить сканирование и лечение вредоносных программ в заданное время, например, ночью. Таким образом, вы экономите свое время и поддерживаете свой компьютер в рабочем состоянии.

Возможности Malwarebytes Anti-Malware

В первую очередь программа Malwarebytes Anti-Malware предназначена для очистки компьютера от вредоносного ПО. Это могут быть вирусы, шпионские программы, трояны или черви. Антималваре вначале производит поиск вредоносного ПО, а затем происходит его анализ. Во время анализа программа решает, как поступить с зараженными файлами и программами. Если возможно, то производится их лечение, в противном случае – они помещаются на карантин. А это означает, что подобного рода файлы скрываются и их работоспособность блокируется антивирусной программой.

Также, важно отметить и тот факт, что с помощью Malwarebytes Anti-Malware можно избавиться от довнлоадеров и бэкдоров, которые показывают рекламу в браузерах вызванную установкой Adware, троянов и различных дополнений. Как часто заходя на тот или иной сайт, вам надоедает одна и та же всплывающая реклама? Или ваш любимый браузер открывается с рекламой

Чтобы избежать этого, вы можете скачать программу Malwarebytes Anti-Malware. Она отлично ищет руткиты избавившись от которых вы увидите нормальное отображение сайта без левой рекламы. Это важно, так как бывают такие сайты, на которых есть реально полезный контент, но на фоне многочисленных рекламных баннеров он просто теряется и стает трудным к восприятию. Anti-Malware удаляет ее и возвращает сайтам их первоначальный вид. Данная утилита не блокирует все виды баннерной рекламы. Под эту категорию подпадают и flash-баннеры. Для блокировки всей рекламы используйте дополнения к браузерам такие как Adblock plus и uBlock. Но вы должны понимать и тот факт, что заблокировать всю рекламу невозможно. Ведь разработчики баннеров всячески пытаются обойти различные блокировки и придумывают все новые способы это сделать. Данную прогрмму стоит постоянно обновлять, чтобы держать в актуальном состоянии ее антивирусную базу

Как часто заходя на тот или иной сайт, вам надоедает одна и та же всплывающая реклама? Или ваш любимый браузер открывается с рекламой. Чтобы избежать этого, вы можете скачать программу Malwarebytes Anti-Malware. Она отлично ищет руткиты избавившись от которых вы увидите нормальное отображение сайта без левой рекламы

Это важно, так как бывают такие сайты, на которых есть реально полезный контент, но на фоне многочисленных рекламных баннеров он просто теряется и стает трудным к восприятию. Anti-Malware удаляет ее и возвращает сайтам их первоначальный вид

Данная утилита не блокирует все виды баннерной рекламы. Под эту категорию подпадают и flash-баннеры. Для блокировки всей рекламы используйте дополнения к браузерам такие как Adblock plus и uBlock. Но вы должны понимать и тот факт, что заблокировать всю рекламу невозможно. Ведь разработчики баннеров всячески пытаются обойти различные блокировки и придумывают все новые способы это сделать. Данную прогрмму стоит постоянно обновлять, чтобы держать в актуальном состоянии ее антивирусную базу.

How does malware affect my business?

As noted in the Malwarebytes Labs Ransomware Retrospective, ransomware attacks on businesses went up 365 percent from Q2 2018 to Q2 2019.

So why are cybercriminals bullish on business attacks? The answer is simple: businesses present a broader attack surface and more bang for the buck. In one noteworthy example, the Emotet banking Trojan hobbled critical systems in the City of Allentown, PA, requiring help from Microsoft’s incident response team to clean up and racking up remediation costs to the tune of $1 million.

In another example, the SamSam ransomware brought the City of Atlanta to its knees by taking down several essential city services—including revenue collection. Ultimately, the SamSam attack cost Atlanta $2.6 million to remediate.

And that’s just the clean-up costs. The costs involved with a data breach and the resulting cases of identity theft are through the roof. The Ponemon Institute’s 2019 Cost of a Data Breach Report pegs the current average cost at $3.92 million.

On the high end, the settlement costs from the 2017 Equifax data breach, which started with a simple and easy to protect against SQL injection, are reportedly around $650 million.

The majority of malware attacks on businesses as of late have been the result of TrickBot. First detected in 2016, the Trickbot banking Trojan has already gone through several iterations as its authors strengthen its evasion, propagation, and encryption abilities.

Considering the tremendous cost associated with a malware attack and the current rise of ransomware and banking Trojans in particular, here’s some tips on how to protect your business from malware.

- Implement network segmentation. Spreading your data onto smaller subnetworks reduces your attack surface—smaller targets are harder to hit. This can help contain a breach to only a few endpoints instead of your entire infrastructure.

- Enforce the principle of least privilege (PoLP). In short, give users the access level they need to do their jobs and nothing more. Again, this helps to contain damages from breaches or ransomware attacks.

- Backup all your data. This goes for all the endpoints on your network and network shares too. As long as your data is archived, you can always wipe an infected system and restore from a backup.

- Educate end users on how to spot malspam. Users should be wary of unsolicited emails and attachments from unknown senders. When handling attachments, your users should avoid executing executable files and avoid enabling macros on Office files. When in doubt, reach out. Train end users to inquire further if suspicious emails appear to be from a trusted source. One quick phone call or email goes a long way towards avoiding malware.

- Educate staff on creating strong passwords. While you’re at it, implement some form of multi-factor authentication—two-factor at a bare minimum.

- Patch and update your software. Microsoft releases security updates the second Tuesday of every month and many other software makers have followed suit. Stay in the loop on important security updates by subscribing to the Microsoft Security Response Center blog. Expedite the patch process by launching updates at each endpoint from one central agent, as opposed to leaving it up to each end user to complete on their own time.

- Get rid of end of abandonware. Sometimes it’s hard to get rid of old software that’s past its expiration date—especially at a large business where the purchasing cycle moves with the urgency of a sloth, but discontinued software is truly the worst-case scenario for any network or system administrator. Cybercriminals actively seek out systems running outdated and obsolete software so replace it as soon as possible.

- Get proactive about endpoint protection. Malwarebytes, for example, has multiple options for your business with Endpoint Protection, Endpoint Security, and Endpoint Protection and Response. And for small businesses looking to protect up to 20 devices, check out Malwarebytes for Teams.

All about spyware

When you go online, don’t assume that your privacy is secure. Prying eyes often follow your activity—and your personal information—with a pervasive form of malicious software called spyware. In fact, it’s one of the oldest and most widespread threats on the Internet, secretly infecting your computer in order to initiate a variety of illegal activities, including identity theft or a data breach. It’s easy to fall prey to and can be hard to get rid of, especially since you’re most likely not even aware of it. But relax; we’ve got your back with all you need to know about what spyware is, how you get it, what it tries to do to you, how to deal with it, and what to do to avoid future spyware attacks.

How can I tell if my Android device has malware?

There are a few unmistakable signs your Android phone is infected. That said, you may be infected if you see any of the following.

- A sudden appearance of pop-ups with invasive advertisements. If they appear out of nowhere and send you to sketchy websites, you’ve probably installed something that hides adware within it. It suffices to say—don’t click on these ads.

- A puzzling increase in data usage. Malware chews up your data plan by displaying ads and sending out the purloined information from your phone.

- Bogus charges on your bill. This happens when malicious software makes calls and sends texts to premium numbers.

- Your battery runs down quickly. Malware is a resource burden, gulping down your battery’s juice faster than normal.

- Your contacts receive strange emails and texts from your phone. Mobile malware often spreads from one device to another by means of emails and texts containing malicious links.

- Your phone is hot. A phone generally means the processor is being taxed by a lot of resource intensive activity. Malware? Possibly. The Loapi Trojan can push the processor to the point of overheating the phone, which makes the battery bulge, leaving your phone for dead.

- Apps you didn’t download. Sometimes you download seemingly legitimate apps that have malware buried in the code. This malware, in turn, downloads other malicious apps. It helps to stick to trusted apps from known sources, but even the Google Play store itself has dozens of malicious apps sneak through every year.

- Wi-Fi and Internet connections turn themselves on. This is another way malware propagates, ignoring your preferences and opening up infection channels.

What is malware? Malware definition

Malware, or “malicious software,” is an umbrella term that describes any malicious program or code that is harmful to systems.

Hostile, intrusive, and intentionally nasty, malware seeks to invade, damage, or disable computers, computer systems, networks, tablets, and mobile devices, often by taking partial control over a device’s operations. Like the human flu, it interferes with normal functioning.

The motives behind malware vary. Malware can be about making money off you, sabotaging your ability to get work done, making a political statement, or just bragging rights. Although malware cannot damage the physical hardware of systems or network equipment (with one known exception—see the Google Android section below), it can steal, encrypt, or delete your data, alter or hijack core computer functions, and spy on your computer activity without your knowledge or permission.

Настройки Malwarebytes Anti-Malware

Для выбора настроек антивируса, необходимо будет перейти во вкладку «Настройки». Во вкладке «Настройки», в левой колонке расположены несколько разделов, с помощью которых вы можете самостоятельно настроить антивирус, если вас не устраивают настройки по умолчанию.

Следует учитывать то, что антивирус Malwarebytes Anti-Malware уже оптимально настроен по умолчанию.

В разделе «Исключения» вы можете настроить параметры, для исключения конкретных папок или файлов, при обнаружении вредоносных программ. Malwarebytes Anti-Malware не будет проверять данные папки и файлы, добавленные в исключения, во время сканирования вашего компьютера на вирусы. В исключения будут добавлено все содержимое данной папки (подпапки, файлы и прочее).

С помощью кнопок «Добавить файл» и «Добавить папку» можно будет добавить необходимые данные в исключения, а с помощью кнопки «Удалить», вы можете удалить данную папку или файл из исключений.

В разделе «Веб исключения», можно будет добавить IP адреса, домены, или программы для исключения при проверке Malwarebytes Anti-Malware. При помощи кнопок «Добавить IP», «Добавить домен», «Добавить процесс» можно будет добавить конкретные данные в веб исключения, а при помощи кнопки «Удалить», удалить эти данные из веб исключений.

Данная опция доступна только для платной версии программы.

В разделе «Обнаружения и защита» настраивается настройка обнаружения и поведение защиты Malwarebytes Anti-Malware. По умолчанию, эти настройки уже оптимально настроены. Опытные пользователи могут подкорректировать данные настройки по своему усмотрению.

Здесь можно будет активировать пункт «Проверять на наличие руткитов» для боле полной проверки своего компьютера.

В разделе «Настройки обновления» можно будет настроить настройки обновления Malwarebytes Anti-Malware на своем компьютере.

При помощи вкладки «Настройки истории» вы можете получить доступ к логам программы, если вам будут необходимы эти данные для последующего анализа.

В разделе «Политика доступа» можно будет управлять уровнями доступа к различным параметрам и функциям Malwarebytes Anti-Malware. Данная функция работает в платной версии антивируса.

В разделе «Расширенные настройки» можно будет изменить настройки поведения защиты Malwarebytes Anti-Malware. Без особой необходимости, что-либо изменять в этом разделе, не рекомендуется, так как эти настройки предназначены для опытных пользователей.

Данные настройки будут доступны в платной версии антивирусной программы.

Раздел «Планировщик задач» служит для создания и настройки задач для Malwarebytes Anti-Malware. Вы можете использовать эти функции в платной версии программы.

После ознакомления с настройками приложения, можно будет запустить проверку своего компьютера на вирусы.

Новые возможности сканера Malwarebytes Anti-Malware в версии 3.0:

- • значительно переформатирован пользовательский интерфейс, включая и основную панель управления, которая содержит все сведения относительно основных механизмов программы и качества их работы;

- • оперативная проверка Quick Scan превратилось в рекомендованный тип сканирования Threat Scan;

- • в версии Premium встроен драйвер Malwarebytes Chameleon, который предназначен для поддержания самозащиты, доступ к нему открыт в настройках Advanced Settings;

- • в сканер поиска вирусов встроен Malwarebytes Anti-Rootkit, который можно выставить в настройках Detection and Protection;

- • обновленный, развернутый защитный механизм от сомнительных интернет-сайтов, адаптированный под взаимодействие с Windows Vista Service Pack 2 и далее (обеспечивает максимальную эффективность, встроена функция остановки процессов, к примеру, торрент-клиентов, ручная блокировка IP-адресов и URL-ов по имени домена);

- • нативное х64 сканирование местоположения в системе, поиск и ликвидация вредного ПО.

Производительность / Защита

- Добавлена бессигнатурная защита от эксплойтов и программ-вымогателей (только для Premium).

- Скорость антивирусного сканирования возросла до 4-ех раз, включая быструю проверку.

- Убраны необязательные перезагрузки после удаления некоторых угроз.

- Эвристический движок Advanced Heuristic Engine (Shuriken) теперь включен по умолчанию.

- Самозащита теперь включена по умолчанию (только для Premium)

Удобство использования

- Обновленный пользовательский интерфейс для улучшения стабильности.

- Теперь MBAM настраивается для интеграции в Центр действий Windows / Центр безопасности Windows (только для Premium).

- Проверка обновлений выполняется автоматически, так что теперь нет необходимости настраивать планировщик задач.

- Улучшенная поддержка навигации с помощью клавиатуры и экранных дикторов.

Возможности лечащей утилиты Malwarebytes:

- • Проверка антивирусом без установки

- • возможность «Быстрого сканирования», обеспечивающая защиту критических зон операционки;

- • сканирование всех носителей для обеспечения всеохватывающей проверки;

- • обновление антивирусных баз для оперативной защиты от вирусов каждый день;

- • интеллектуальный поиск, позволяющий выявить даже самые стойкие опасности без нагрузки на ресурсы системы;

- • возможность создания черного списка для защитных и проверочных модулей;

- • дополнительный перечень программ для ручного удаления вредного ПО (FileAssassin, Malwarebytes Anti-Rootkit, Chameleon, StartupLite);

- • эффективный инструмент Malwarebytes Chameleon, который позволяет активизировать Malwarebytes Anti-Malware, в те моменты, когда его блокируют вирусы;

- • поддержка как старых версий виндовс (таких как win XP), так и новой windows 8.1

- • поддержка большого числа языков — в том числе и русского.

- • встраивание в состав контекстного меню для того, чтобы оперативно проверять файлы.

The future of antiviruses and security programs

Artificial intelligence (AI) and machine learning (ML) are the latest stars in the top antivirus and anti-malware technology.

AI allows machines to perform tasks for which they are not specifically pre-programmed. AI does not blindly execute a limited set of commands. Rather, AI uses “intelligence” to analyze a situation, and take action for a given goal such as identifying signs of ransomware activity. ML is programming that’s capable of recognizing patterns in new data, then classifying the data in ways that teach the machine how to learn.

Put another way, AI focuses on building smart machines, while ML uses algorithms that allow the machines to learn from experience. Both these technologies are a perfect fit for cybersecurity, especially since the number and variety of threats coming in every day are too overwhelming for signature-based methods or other manual measures. Both AI and ML are still in developmental phases, but they hold immense promise.

In fact, at Malwarebytes, we already use a machine-learning component that detects malware that’s never been seen before in the wild, also known as zero-days or zero-hours. Other components of our software perform behavior-based, heuristic detections—meaning they may not recognize a particular code as malicious, but they have determined that a file or website is acting in a way that it shouldn’t. This tech is based on AI/ML and is available to our users both with top antivirus protection and an on-demand scanner.

In the case of business IT professionals with multiple endpoints to secure, the heuristic approach is especially important. We never know the next big malware threat, so heuristics play an important role in Malwarebytes Endpoint Protection, as does AI and ML. Together, they create multiple layers of antivirus protection that address all stages of the attack chain for both known and unknown threats.

Плюсы и минусы

Теперь перейдем к конкретным плюсам и минусам программного обеспечения. После ознакомления вы сможете определиться, по каким показателям Malwarebytes подходит вам, а из-за чего лучше от нее отказаться. Сначала достоинства:

- полностью переведена на русский язык;

- низкая нагрузка на компьютер;

- совместимость со всеми Windows от XP до 10 включительно;

- максимально простой и понятный интерфейс;

- выбор приоритета при сканировании системы;

- контроль за посещаемыми сайтами;

- автоматическая блокировка угроз;

- настройка расписания.

Теперь основные недостатки:

- нельзя сканировать внешние накопители (жесткие диски, флешки, память телефона);

- ограничение по сроку работы ознакомительной версии;

- расширенный функционал доступен только в Pro-версии.

На основе этого можно сделать несколько выводов. Во-первых, для полноценного использования придется покупать лицензию или взламывать софт. Во-вторых, функционал все же несколько ограничен по сравнению с полноценным антивирусом.

Функционал

Бесплатная версия утилиты позволяет:

- выполнять сканирование дисков для полной проверки безопасности работы системы,

- обновлять базы сигнатур, получая таким образом данные о новейших вирусах,

- обнаруживать даже стойкие угрозы и удалять их без влияния на системные ресурсы,

- добавлять обнаженные угрозы в карантин с тем, чтобы можно было такие файлы восстановить в любое для пользователя время (актуально, если файл попал в число вредоносных по ошибке),

- составлять черный список для исключений,

- улучшать работу софта за счет дополнений, позволяющих удалить больше вредоносных программ. Среди таких софтов Chameleon, Malwarebytes Anti-Rootkit, StartupLite, Malwarebytes FileASSASSIN,

- Malwarebytes Chameleon — технология, которая позволяет запустить антивирусник даже в том случае, если он заблокирован под действием вредоносных ПО,

- проверять файлы по требованию.

Кроме того, имеется версия программы Premium, которая позволяет защищать компьютер в режиме реального времени, а также проводить сканирование по расписанию. Достоинства защиты системы в режиме реального времени в том, что система находит и блокирует угрозы еще при попытках их выполнения.

Кроме того, при такой защите программы-вымогатели не смогут зашифровать ваши данные, вы не попадете на зараженные веб-сайты, не окажетесь на вредоносных ресурсах. Программа также анализирует оперативную память устройства. Также здесь имеются настройки, которые пригодятся опытным пользователям. С их помощью вы можете обозначить действия для каждого конкретного файла и угрозы.

Еще можно запланировать заранее обновление программы и сканирование системы.