Продвинутое туннелирование: атакуем внутренние узлы корпоративной сети

Содержание:

- Состояния порта

- Пошаговая инструкция как открыть 27015 порт

- Как мне правильно защитить порты?

- Способ 2: брандмауэр windows

- Мурманск

- История

- Как работает TCP соединение

- Взаимодействие с другими правилами брандмауэра

- IP адрес 0.0.0.0

- Ошибка конфигурации

- TCP vs self-made UDP. Final fighting

- Как открыть порты на вашем роутере

- Уязвимости сервисов

- Порт Восточный

- Описание

- Номера портов

- Как открыть порты на windows 7

- Tcp- и udp-порты

- Предыстория и мотивация

- Полезные приложения для отображения статуса вашего порта

- Технические ограничения

Состояния порта

Узнать номера активных (выданных процессам операционной системой) портов для протоколов транспортного уровня во многих операционных системах (Windows, Unix-подобных) можно с помощью утилит и (в ОС UNIX и ОС Linux).

Состояния порта, показываемые утилитами и , приведены в таблице.

| Состояние порта | Описание |

|---|---|

| Открыт или прослушивается (англ. open или listen) | Программа-сервер готова принимать подключения программ-клиентов («слушает» порт) |

| Фильтруется (англ. filtered) | Не удаётся определить, открыт порт или закрыт, возможно, из-за работы файрвола или по иной причине |

| Закрыт (англ. closed) | ОС ещё не выдала номер порта никакому процессу, но в любой момент может это сделать |

Пошаговая инструкция как открыть 27015 порт

Открытый порт 27015 необходим для сетевых действий. Проще всего его настройку провести через роутер.

Как открыть порт 27015, показано в рекомендациях ниже:

- Зайти в настройках сети в категорию «Переадресация» — «Виртуальный сервер», выбрать порт 27015, затем нажать «Включить выбранное» и «Обновить»:

- Далее зайти в «Port Triggerring» и провести те же действия:

- Затем в том же пункте зайти в «DMZ», отметить «Включить» и ввести IP. Нажать «Сохранить»:

- В завершение перейти в «UPnP», проверить включенный режим в графе «Текущее состояние UPnP» и «Список текущих настроек UPnP», нажать «Обновить»:

Хотите узнать, как настроить прокси для любой программы на вашем компьютере? Прочитайте наш обзор софта ProxyCap.

Как мне правильно защитить порты?

По умолчанию все порты должны быть закрыты, если только вы не используете определенную службу и не должны ее открывать

Очень важно всегда иметь наименьшее количество экспортируемых локальных сервисов, так как поверхность атаки будет меньше. Брандмауэры позволят нам автоматически закрыть все порты и открывать только те, которые нам нужны

Используемое программное обеспечение, открывающее сокет TCP или UDP, важно, чтобы оно было актуальным, мало полезно закрывать все порты, кроме одного, если служба, работающая на этом порту, не обновлена и имеет недостатки безопасности. По этой причине так важно обновлять все программное обеспечение, всегда рекомендуется использовать программное обеспечение, которое все еще поддерживается, для получения различных обновлений

Если для доступа к определенной службе требуется аутентификация, необходимо, чтобы учетные данные были надежными, по возможности используйте цифровые сертификаты или ключи SSH (если вы собираетесь аутентифицироваться на сервере SSH). Например, всегда рекомендуется закрывать порт 23 Telnet, потому что это небезопасный протокол, и поэтому его лучше не использовать ни при каких обстоятельствах.

Настоятельно рекомендуется отслеживать, какие порты TCP и UDP используются, чтобы обнаруживать возможные проблемы вторжений или заражения троянами

Важно исследовать любой странный трафик или порты, которые открыты, хотя этого не должно быть. Также очень важно знать, как определенная служба (прослушивающая определенный порт) ведет себя при нормальном использовании, чтобы идентифицировать необычное поведение

Наконец, в дополнение к использованию брандмауэров для закрытия всех портов, которые мы не используем, также настоятельно рекомендуется использовать IDS / IPS для обнаружения странного поведения на сетевом уровне, и было бы даже целесообразно установить IDS самостоятельно. ПК, чтобы он обнаружил любую аномалию.

Способ 2: брандмауэр windows

Порты нужны определенным программам и службам для входящих подключений, поэтому они обязательно отслеживаются стандартным межсетевым экраном. Любое разрешение на открытие порта сохраняется в соответствующем списке, который можно использовать для выполнения поставленной задачи, что происходит так:

- Откройте «Пуск» и перейдите оттуда в меню брандмауэра.

Через левую панель переместитесь к разделу «Дополнительные параметры».

Откройте директорию «Правила для входящих подключений».

Отыщите любое разрешающее подключение и кликните по нему дважды левой кнопкой мыши.

Переместитесь на вкладку «Протоколы и порты».

Теперь вы можете без проблем определить локальный порт.

Некоторые программы и службы могут использовать все предлагаемые порты, поэтому в этом меню вы не найдете конкретной привязки к протоколу. Тогда придется обращаться за помощью к одному из следующих методов.

Мурманск

Грузооборот в 2017 г.

Грузооборот в 2017 г.

Мурманский морской торговый порт — морской порт, расположенный на восточном берегу Кольского залива Баренцева моря, крупнейшее транспортное предприятие города Мурманска.

Мурманский порт состоит из трех частей: «Рыбный порт», «Торговый порт» и «Пассажирский».

В последние годы наблюдается тенденция вытеснения «Торговым портом» всех остальных из-за увеличения экспорта каменного угля и ряда других минеральных ресурсов, для приема и хранения которых Мурманск имеет необходимую инфраструктуру.

Значительно уменьшилось поступление рыбы, поскольку ее стало выгоднее поставлять на экспорт, а не внутрь страны. В сентябре 2015 г. в ходе празднования 100-летия предприятия открыт музей порта.

История

Концепция номеров портов была создана первыми разработчиками ARPANET в неформальном сотрудничестве авторов программного обеспечения и системных администраторов. Термин номер порта в то время еще не использовался. Этому предшествовало использование термина « номер сокета» на ранних этапах развития сети. Номер сокета для удаленного хоста был 40-битным. Первые 32 бита были похожи на сегодняшний адрес IPv4, но в то время наиболее значимые 8 бит были номером хоста. Наименее значимая часть номера сокета (биты с 33 по 40) представляла собой объект, называемый другим восьмибитным числом , сокращенно AEN. Сегодня сетевой сокет относится к родственной, но отличной концепции, а именно к внутреннему адресу конечной точки, используемому только внутри узла.

26 марта 1972 года Винт Серф и Джон Постел призвали к документированию текущих обычаев и созданию каталога номеров сокетов в RFC 322. Сетевых администраторов попросили отправить записку или позвонить по телефону с описанием функций и номеров сокетов. программ сетевого обслуживания на каждом ХОСТЕ ». Этот каталог был впоследствии опубликован как RFC 433 в декабре 1972 года и включал список хостов и их номера портов, а также соответствующие функции, используемые на каждом хосте в сети. Эта первая функция реестра служила в первую очередь для документирования использования и указывала, что использование номера порта конфликтует между некоторыми хостами для « полезных общедоступных служб ». Документ обещал разрешение конфликтов на основе стандарта , который Постел опубликовавшие в мае 1972 года в RFC 349, в котором он впервые предложил официальные поручения номеров портов , сетевые службы и предложил специальную административную функцию, которую он назвал царь , чтобы вести реестр.

256 значений AEN были разделены на следующие диапазоны:

| Диапазон номеров портов | Назначение |

|---|---|

| От 0 до 63 | общесетевые стандартные функции |

| С 64 по 127 | специфичные для хоста функции |

| 128–239 | зарезервировано для использования в будущем |

| 240–255 | любая экспериментальная функция |

Служба Telnet получила первое официальное присвоение значения 1. В деталях, первый набор назначений был следующим:

| Номер порта | Назначение |

|---|---|

| 1 | Telnet |

| 3 | Передача файлов |

| 5 | Удаленный ввод вакансий |

| 7 | Эхо |

| 9 | Отказаться |

В ранней ARPANET AEN также назывался именем сокета и использовался с протоколом начального соединения (ICP), компонентом программы управления сетью (NCP). NCP был предшественником современных интернет-протоколов. Сегодня название терминологической службы по-прежнему тесно связано с номерами портов, первые из которых представляют собой текстовые строки, используемые в некоторых сетевых функциях для представления числового номера порта.

Как работает TCP соединение

Соединение отправителя и получателя (два узла) происходит так:

1. Отправитель отсылает получателю специальный пакет, именуемый SYN, т.е. пригашает к соединению2. Получатель отвечает уже пакетом SYN-ACK, т.е. соглашается3. Отправитель отсылает спец. пакет ACK, т.е. подтверждает, что согласие получено

На этом TCP-соединение успешно установлено и получатель с отправителем могут спокойно обмениваться информацией. При передаче все пакеты данных нумеруются, отсылаются подтверждения о получении каждого из них, а потерянные пересылаются заново.

TCP порты

На каждом компьютере установлено, как минимум несколько программ. И сразу несколько из них могут обмениваться информацией, как же их различать? Именно для этого и были придуманы TCP порты, это по сути уникальный идентификатор соединения между двумя программами.

Номер порта — это число от 0 до 65535 в 16 битном формате, оно указывает какому именно приложению предназначается определенный пакет данных. Т.е. позволяет различным программам, работающим на одном компьютере, независимо друг от друга отправлять и получать информацию.

Есть целый ряд уже зарезервированных портов, которые являются стандартом:

Также, стоит отметить, что порты данного протокола никак не пересекаются с такими же, но у UDP. Так, например, порт: 1234 не пересечется с таким же, но у UDP.

В заключение

Вот вы и узнали, что это такое, постарался написать, как можно более понятно, без лишних терминов. Главное знать, как это работает и серфинг в интернете станет еще куда интереснее.

Взаимодействие с другими правилами брандмауэра

Настройка брандмауэра Windows производится на основе правил и групп правил. Каждое правило или группа правил связывается с определенной программой или службой, которая может изменять или удалять это правило без вашего ведома. Например, группы правил Службы Интернета (HTTP) и Защищенные службы Интернета (HTTPS) связаны со службами IIS. При включении этих правил будут открыты порты 80 и 443 и разрешены функции SQL Server , зависящие от этих портов. Однако администратор в процессе настройки служб IIS может изменить или отключить эти правила. Если вы используете для SQL Server порт 80 или 443, создайте собственное правило или группу правил для поддержки необходимой конфигурации портов независимо от других правил IIS.

Оснастка «Брандмауэр Windows в режиме повышенной безопасности» пропускает весь трафик, соответствующий применимым разрешающим правилам. Таким образом, если существуют два правила для порта 80 (с разными параметрами), то будет пропускаться трафик, соответствующий любому из них. Например, если одно правило разрешает трафик по порту 80 из локальной подсети, а другое разрешает трафик с любого адреса, то в итоге на порту 80 будет разрешен любой трафик независимо от источника. Чтобы обеспечить эффективное управление доступом к SQL Server, администратор должен периодически проверять все правила брандмауэра, разрешенные на сервере.

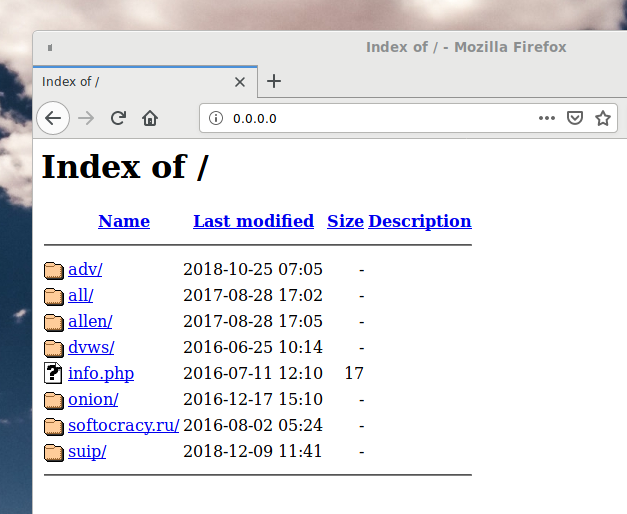

IP адрес 0.0.0.0

Кстати, IP адрес 0.0.0.0 довольно интересный, так как используется в разных случаях.

Например, некоторые службы в качестве адреса привязки (bind) позволяют установить 0.0.0.0. Это означает, что служба будет прослушивать порт на всех сетевых интерфейсах данного компьютера, то есть на всех IP адресах. В некоторых службах (например, веб-сервер Apache), просто не нужно указывать никакой определённый IP адрес (в том числе 0.0.0.0) и по умолчанию они будут прослушивать входящие соединения на всех сетевых интерфейсах.

Важно понимать, что 0.0.0.0 и 127.0.0.1 это совершенно разные вещи. Хотя если в Linux пинговать 0.0.0.0, то пинги будут отправляться именно к 127.0.0.1. В Windows попытка пинга 0.0.0.0 вызовет сообщение о сбое передачи данных, то есть о недоступности адреса

Адрес 0.0.0.0 означает «любой IP данного компьютера» и включает в себя в том числе 127.0.0.1.

В Windows попытка пинга 0.0.0.0 вызовет сообщение о сбое передачи данных, то есть о недоступности адреса. Адрес 0.0.0.0 означает «любой IP данного компьютера» и включает в себя в том числе 127.0.0.1.

Адрес 0.0.0.0 обычно означает, что IP адрес ещё не настроен или не присвоен. Такой адрес указывает хост, который обращается к DHCP для получения IP адреса.

Если 0.0.0.0 указан в качестве адреса получателя, то он должен расцениваться как широковещательный адрес 255.255.255.255.

Адрес 0.0.0.0 с маской 0.0.0.0, то есть 0.0.0.0/0 используется для обозначения маршрута по умолчанию (default route).

Этот адрес не является валидным адресом для назначения сетевому интерфейсу, точно также как и вся подсеть 0.0.0.0/8 (то есть любой адрес, начинающийся с 0.).

Также адрес 0.0.0.0 может использоваться для явного указания, что целевой хост недоступен.

Это было больше просто для справки и для расширения кругозора, а теперь продолжаем с нашими открытыми портами.

Ошибка конфигурации

Наиболее типичная и опасная ситуация. Как это бывает. Разработчику надо быстро проверить гипотезу, он поднимает временный сервер с mysql/redis/mongodb/elastic. Пароль, конечно, сложный, он везде его использует. Открывает сервис в мир — ему удобно со своего ПК гуём коннектиться без этих ваших VPN. А синтаксис iptables вспоминать лень, все равно сервер временный. Еще пару дней разработки — получилось отлично, можно показывать заказчику. Заказчику нравится, переделывать некогда, запускаем в ПРОД!

Пример намеренно утрированный с целью пройтись по всем граблям:

- Ничего нет более постоянного, чем временное — не люблю эту фразу, но по субъективным ощущениям, 20-40% таких временных серверов остаются надолго.

- Сложный универсальный пароль, который используется во многих сервисах — зло. Потому что, один из сервисов, где использовался этот пароль, мог быть взломан. Так или иначе базы взломанных сервисов стекаются в одну, которая используется для *.

Стоит добавить, что redis, mongodb и elastic после установки вообще доступны без аутентификации, и часто пополняют коллекцию открытых баз. - Может показаться, что за пару дней никто не насканит ваш 3306 порт. Это заблуждение! Masscan — отличный сканер, и может сканировать со скоростью 10М портов в секунду. А в интернете всего 4 миллиарда IPv4. Соответственно, все 3306-ые порты в интернете находятся за 7 минут. Карл!!! Семь минут!

«Да кому это надо?» — возразите вы. Вот и я удивляюсь, глядя в статистику дропнутых пакетов. Откуда за сутки 40 тысяч попыток скана с 3-х тысяч уникальных IP? Сейчас сканят все кому не лень, от мамкиных хакеров до правительств. Проверить очень просто — возьмите любую VPS’ку за $3-5 у любого** лоукостера, включите логирование дропнутых пакетов и загляните в лог через сутки.

TCP vs self-made UDP. Final fighting

- Send/recv buffer: для своего протокола можно делать mutable buffer, с TCP будут проблемы с buffer bloat.

- Congestion control вы можете использовать существующие. У UDP они любые.

- Новый Congestion control трудно добавить в TCP, потому что нужно модифицировать acknowledgement, вы не можете это сделать на клиенте.

- Мультиплексирование — критичная проблема. Случается head-of-line blocking, при потере пакета вы не можете мультиплексировать в TCP. Поэтому HTTP2.0 по TCP не должен давать серьезного прироста.

- Случаи, когда вы можете получить установку соединения за 0-RTT в TCP крайне редки, порядка 5 %, и порядка 97 % для self-made UDP.

- IP Migration — не такая важная фича, но в случае сложных подписок и хранения состояния на сервере она однозначно нужна, но в TCP никак не реализована.

- Nat unbinding не в пользу UDP. В этом случае в UDP надо часто делать ping-pong пакеты.

- Packet pacing в UDP простой, пока нет оптимизации, в TCP эта опция не работает.

- MTU и исправление ошибок и там, и там примерно сравнимы.

- По скорости TCP, конечно, быстрее, чем UDP сейчас, если вы раздаете тонну трафика. Но зато какие-то оптимизации очень долго доставляются.

Выбираем UDP!

Как открыть порты на вашем роутере

Поскольку некоторые утилиты и игры работают только в том случае, если вы открываете определенный порт, вот шаги, которые необходимо выполнить, чтобы настроить переадресацию портов на вашем маршрутизаторе.

Самый первый шаг к открытию портов на маршрутизаторе – это присвоение устройству статического IP-адреса и запись вашего общедоступного IP-адреса.

Примечание. Статический или фиксированный IP-адрес – это IP-адрес, который настраивается вручную для определенного устройства вместо адреса, назначенного DHCP-сервером

Он известен как статический, потому что он не меняется по сравнению с динамическими адресами.

Определите, с каким IP-адресом работает ваше устройство.

Запустить Windows PowerShell.

Введите команду: и нажмите кнопку Enter.

Обратите внимание на следующее: IPv4-адрес, Маска подсети, Основной шлюз и DNS-серверы.

Используя вышеупомянутые данные, вы можете легко настроить статический IP-адрес.

На этом этапе запустите приложение «Выполнить» (Win + R), введите и нажмите кнопку Ввод, чтобы открыть «Сетевые подключения».

В следующем окне найдите и щелкните правой кнопкой мыши соединение, название которого совпадает с названием, отображаемым в PowerShell (например, Ethernet1)

Перейдите к его свойствам (через контекстное меню, вызываемое щелчком правой кнопки мыши), найдите и выделите IP версии 4 (TCP/IPv4) и нажмите кнопку Свойства.

Активируйте раздел «Использовать следующий IP-адрес».

На этом этапе вам нужно аккуратно вставить все детали, которые вы скопировали из окна PowerShell.

Нажмите кнопку ОК, чтобы сохранить изменения!

Весь процесс переадресации портов зависит от марки маршрутизатора, который вы используете. Но шаги включают определение IP-адреса вашего маршрутизатора.

Как узнать IP-адрес маршрутизатора?

В Windows:

Запустить командную строку или PowerShell.

Выполнить команду

Найдите запись Основной шлюз

Здесь вы можете найти IP-адрес вашего маршрутизатора.

На Mac:

Откройте Системные настройки.

Нажмите Сеть и перейдите в Расширенные.

Перейдите на вкладку TCP/IP и найдите Маршрутизатор. Здесь вы можете найти IP-адрес вашего маршрутизатора.

Перейдите к настройкам маршрутизатора.

Как только вы войдёте, просто найдите вкладку «Переадресация портов» и откройте нужный порт. Например: на странице «Переадресация портов» вам нужно ввести имя вашего устройства, а затем ввести порт, который необходимо переадресовать, в поле порта.

Теперь выберите вариант TCP/UDP или Оба в разделе «Протокол», если вы не уверены, какой протокол используете. На этом этапе введите внутренний IP-адрес устройства, на которое выполняется переадресация порта, и нажмите кнопку «Применить» или «Сохранить», чтобы применить изменения.

Надеюсь, вы легко сможете открыть порты на своём роутере. Если вы знаете какой-либо другой способ переадресации портов, пожалуйста, расскажите о нём в разделе комментариев ниже!

Уязвимости сервисов

Во всем популярном ПО рано или поздно находят ошибки, даже в самых оттестированных и самых критичных. В среде ИБэшников, есть такая полу-шутка — безопасность инфраструктуры можно смело оценивать по времени последнего обновления. Если ваша инфраструктура богата торчащими в мир портами, а вы ее не обновляли год, то любой безопасник вам не глядя скажет, что вы дырявы, и скорее всего, уже взломаны.

Так же стоит упомянуть, что все известные уязвимости, когда-то были неизвестными. Вот представьте хакера, который нашел такую уязвимость, и просканировал весь интернет за 7 минут на ее наличие… Вот и новая вирусная эпидемия ) Надо обновляться, но это может навредить проду, скажете вы. И будете правы, если пакеты ставятся не из официальных репозиториев ОС. Из опыта, обновления из официального репозитория крайне редко ломают прод.

Порт Восточный

Грузооборот в 2017 г.

Грузооборот в 2017 г.

Порт Восточный — российский морской порт федерального значения в бухте Врангеля залива Находка Японского моря.

В 1968 г. на месте будущего морского порта были начаты проектно-изыскательские работы. Строительство началось 16 декабря 1970 г., в апреле 1971 г. было объявлено Всесоюзной ударной комсомольской стройкой, находилось под контролем ЦК КПСС.

Планировалось возвести 64 причала протяженностью 15 км, для рабочих нового порта планировалось построить город-спутник на 50 тыс. жителей, грузооборот порта должен был составить 40 млн тонн.

Государственный контроль обеспечения безопасности мореплавания и порядка в порту осуществляет федеральное государственное учреждение «Администрация морского порта Восточный», возглавляемое капитаном порта Восточный.

Описание

Обычно на хосте под управлением ОС в пространстве пользователя исполняется несколько процессов, в каждом из которых выполняется какая-либо программа. В случае если несколько программ используют компьютерную сеть, то ОС периодически получает по сети IP-пакет, предназначенный для одной из программ.

Процесс программы, желающей обмениваться данными по сети, может (например, при создании socket):

- запросить у ОС в своё распоряжение порт с определённым номером. ОС может либо предоставить порт с этим номером, либо отказать программе (например, в случае, когда порт с этим номером уже отдан в распоряжение другому процессу);

- запросить у ОС в своё распоряжение свободный порт с любым номером. ОС в этом случае сама выберет свободный порт, ещё не занятый никаким процессом, и предоставит его в распоряжение запрашивающей программе.

Обмен данными по сети ведётся между двумя процессами по определённому протоколу. Для установки соединения необходимы:

- номер протокола;

- два IP-адреса (адрес хоста-отправителя и адрес хоста-получателя для построения маршрута между ними);

два номера порта (порт процесса-отправителя и порт получателя).

Порт процесса-отправителя (источника) может быть постоянным (статическим) или назначаться динамически для каждого нового сеанса связи.

При соединении по протоколу TCP порт процесса-отправителя используется:

- операционной системой хоста-получателя для отправки пакета-подтверждения о получении данных;

- процессом-получателем для отправки пакета-ответа.

При соединении по протоколу UDP допустимо вместо порта процесса-отправителя указывать число ноль, означающее «порт не указан».

При соединении по протоколу SCTP в рамках ассоциации может использоваться:

- несколько портов процесса-отправителя (источника)

- несколько портов процесса-получателя.

Так как IP-адрес хоста-отправителя и номер порта процесса-отправителя являются аналогом обратного адреса, записываемого на почтовых конвертах (позволяют получателю отправить ответ отправителю), номер порта процесса-отправителя иногда называют «обратным» портом.

Если на хосте какой‑либо процесс постоянно использует один номер порта (например, процесс программы, реализующей web-сервер, может использовать порт 80 для приёма и передачи данных), говорят, что порт является «открытым».

Термины «открытый порт» и «закрытый порт» (заблокированный) также используются, когда речь идёт о фильтрации сетевого трафика.

Если процесс получил номер порта у ОС («открыл порт») и «держит его открытым» для приёма и передачи данных, говорят, что процесс «прослушивает» (разг. слушает, от англ. listen) порт.

Обычно прослушиванием порта занимается процесс программы, реализующей сервер для какого-либо протокола. Процесс программы, реализующей клиент для того же протокола, часто позволяет ОС указать номер порта для подключения к серверу.

Если хост получит пакет, порт процесса-отправителя называется «удалённым» (англ. remote) портом или «открытым на другом хосте», а порт процесса получателя — «локальным» портом, то есть открытым на текущем хосте. Если хост отправил пакет, порт процесса-отправителя называется «локальным» портом (открытым на текущем хосте), а порт процесса-получателя — «удалённым» портом (открытым на другом хосте).

Номера портов для протоколов прикладного уровня модели TCP/IP (HTTP, SSH и др.) обычно назначаются организацией IANA (англ. internet assigned numbers authority). Однако на практике в целях безопасности номера портов могут выбираться произвольно.

Термин «порт» чаще всего применяется по отношению к протоколам TCP и UDP ввиду популярности этих протоколов. В протоколах SCTP и DCCP используются номера, соответствующие понятию «номер порта» для протоколов TCP и UDP.

В заголовках протоколов TCP и UDP для хранения номеров портов выделены поля размером 16 бит. Для протокола TCP порт с номером 0 зарезервирован и не может использоваться. Для протокола UDP указание порта процесса-отправителя («обратного» порта) не является обязательным, и порт с номером 0 означает отсутствие порта. Таким образом, номер порта — число в диапазоне от 1 до 216-1=65 535.

Номера портов

Порты TCP не пересекаются с портами UDP: порт 1234 протокола TCP не будет мешать обмену данными по протоколу UDP через порт 1234.

В большинстве UNIX-подобных ОС прослушивание портов с номерами 0—1023 требует особых привилегий (root). Другие номера портов выдаются операционной системой первым запросившим их процессам.

Некоторые популярные программы-анализаторы трафика (например, Wireshark) и сетевые брандмауэры используют общепринятые обозначения номеров портов для определения протокола передачи данных, что не всегда корректно. В некоторых случаях сетевые службы используют нестандартные номера портов или используют номера портов не по заявленному назначению. Например, известны случаи запуска интернет-провайдерами SMTP-серверов на портах 2525 (вместо 25) в целях обеспечения безопасности своих пользователей. Специализированные сайты, например, административные веб-интерфейсы, нередко работают на портах, отличных от стандартных 80 и 443.

Как открыть порты на windows 7

Программное обеспечение компьютера и серверы в сети взаимодействуют между собой, пока работает компьютер. Кроме того, для выхода в сеть используются браузеры, которым необходимы активированные открытые порты. В данном материале мы рассмотрим, как открыть порты на Windows 7, чтобы нужным программам и компонентам был разрешён доступ и стало доступным соединение.

Вопрос об открытии портов на «семёрке» возникает, когда та самая связь сбивается, данные теряются, т.е. порт не работает корректно и не воспринимает информацию. Он находится в состоянии «недоступен» и требует открытия, чтобы снова получать информацию.

Итак, рассмотрим принцип открытия портов в Windows 7 поэтапно и, для наглядности, будем сопровождать информацию свеженькими скриншотами из домашней версии ОС. Возможно, некоторые пункты будут не совпадать с вашей версией, но проверено, что работает этот порядок для всех.

- Заходим в меню «Пуск», переходим в «Панель управления».

- Переходим в меню «Брандмауэр Windows», в панели этой папки – «Дополнительные параметры».

- После этих действий, Брандмауэр открывается в специальном режиме, под названием «повышенная безопасность». Далее выбираем «Правила для входящих…».

- Создаем правило. Для этого кликаем по соответствующей ссылке.

- Чтобы правило смогло «открыть порт», выбираем правило типа «Для порта», которое сможет управлять портами TCP|UDP.

- Потом выбираем протокол, диапазон портов: все или определённые.

-

Нужно открыть порт – выбираем пункт «Разрешить подключение», нажимаем далее и выбираем профиль, для которого будет открыт порт и, соответственно, работать правило.

- Придумываем имя для нашего правила и кликаем «Готово».

Алгоритм, который отвечает на вопрос – как открыть порты на Windows 7, как видите, не очень сложный. Главное, проверять тщательно введенные данные.

При работе некоторых приложений, необходимо открывать порты компьютера, дабы не повышать нагрузку на общий канал передачи данных. Эта процедура является простой и не потребует никаких особых знаний в сфере сетевых технологий.

Для доступа к некоторым настройкам компьютера и операционной системы в целом, вам, иногда, нужно воспользоваться командной строкой. В Windows 7 ее можно найти интуитивно, а вот в Windows 8 можно немного затеряться. Разберёмся же, каким образом можно.

Многие пользователи, рано или поздно, задумываются о том, как обмениваться файлами между двумя или большим количеством компьютеров в локальной сети. Как вы уже поняли, чтобы совершить это действие нужна созданная локальная сеть и все.

Источник

Tcp- и udp-порты

Порты используются протоколами TCP или UDP.

TCP — это основной транспортный протокол интернета, который обеспечивает доставку данных через соединение, предварительно установленное между двумя компьютерами. Соединение работает на протяжении всего сеанса связи.

Протокол UDP предназначен для быстрой передачи порции данных без гарантии доставки и без предварительной установки соединения.

Оба протокола в заголовке пакета данных указывают порт получателя, а также исходящий номер порта. Протокол TCP устанавливает соединение, при котором данные между сервером и клиентом обмениваются между исходящим портом клиента и входящим портом сервера.

Предыстория и мотивация

Когда протокол TCP/IP появился впервые, он использовался лишь в небольшим числе протоколов приложений. В TCP/IP для разграничения приложений использовались номера портов: каждому протоколу приложения присваивался уникальный 16-разрядный номер порта. Например, для HTTP-трафика сегодня стандартным считается TCP-порт 80, для SMTP используется TCP-порт 25, а для FTP — TCP-порты 20 и 21. Другие приложения, использующие в качестве транспорта протокол TCP, могут выбирать другие доступные номера портов — по традиции либо в соответствии с формальными стандартами.

Использование для различения приложений номеров портов влекло за собой проблемы с безопасностью. Брандмауэры обычно настраиваются на блокирование TCP-трафика на всех портах, за исключением нескольких широко известных точек входа, поэтому развертывание приложения, использующего нестандартный порт, зачастую сопряжено с трудностями или вообще невозможно в связи с присутствием корпоративных и персональных брандмауэров. Приложения, которые способны обмениваться данными через стандартные, широко известные уже разрешенные порты, уменьшают внешнюю площадь атаки. Многие сетевые приложения используют протокол HTTP, поскольку большинство брандмауэров по умолчанию пропускают трафик на TCP-порту 80.

Модель HTTP.SYS, в которой трафик для множества различных HTTP-приложений мультиплексируется в один TCP-порт, стала стандартной на платформе Windows. Это обеспечивает общую контрольную точку для администраторов брандмауэров и в то же время позволяет разработчикам приложений минимизировать стоимость развертывания при построении новых приложений, работа которых предусматривает использование сети.

Возможность совместного использования портов несколькими HTTP-приложениями в течение долгого времени была характерна для служб Internet Information Services (IIS). Однако он был только с введением HTTP.SYS (прослушиватель протокола HTTP режима ядра) с IIS 6,0, что эта инфраструктура была полностью обобщенной. По сути HTTP.SYS позволяет произвольным пользовательским процессам совместно использовать TCP-порты, выделенные под HTTP-трафик. Эта возможность позволяет нескольким HTTP-приложениям сосуществовать на одном физическом компьютере в отдельных изолированных процессах и в то же время совместно использовать сетевую инфраструктуру, необходимую для отправки и получения трафика через TCP-порт 80. Служба совместного использования портов Net.TCP делает возможным такое же совместное использование портов для приложений net.tcp.

Полезные приложения для отображения статуса вашего порта

В то время как командная строка является хорошим быстрым и грязным инструментом, есть более усовершенствованные сторонние приложения, которые могут помочь вам получить представление о конфигурации вашего порта. Два выделенных здесь являются просто популярными примерами.

SolarWinds требует, чтобы вы указали свое имя и данные, чтобы загрузить его, но вам решать, вносите ли вы свою реальную информацию в форму или нет. Мы опробовали несколько бесплатных инструментов, прежде чем остановиться на SolarWinds, но это был единственный инструмент, который работал правильно в Windows 10 и имел простой интерфейс.

Он также был единственным, кто не вызвал ложный положительный вирусный флаг. Одна из больших проблем программного обеспечения для сканирования портов заключается в том, что компании по обеспечению безопасности склонны рассматривать их как вредоносные программы. Поэтому большинство пользователей игнорируют любые предупреждения о вирусах, которые приходят с такими инструментами. Это проблема, потому что вы не можете определить разницу между ложным срабатыванием и настоящим вирусом в этих приложениях.

SolarWinds может поставляться с некоторыми прикрепленными строками, но на самом деле он работает так, как рекламируется, и прост в использовании.

Как вы, вероятно, можете сказать, это скорее веб-сайт, чем приложение. Это хороший первый порт захода, чтобы посмотреть, могут ли внешние данные пройти через ваш локальный порт или нет. Он автоматически определяет ваш IP-адрес, и все, что вам нужно сделать, это указать, какой порт для тестирования.

Затем он сообщит вам, заблокирован ли порт или нет, и вам нужно будет выяснить, находится ли блокировка на компьютере, маршрутизаторе или на уровне поставщика услуг.

Технические ограничения

У этой услуги есть некоторые технические ограничения, которые могут не позволить Вам ее использовать. Работа системы базируется на функциональности «обратный прокси», то фактически, вы будете иметь не прямой доступ из Интернет к своему домашнему устройству и его порту, а к серверу, который выступив прокси сервером, получит поток данных с домашнего устройства и передаст его вам во внешнюю сеть. В этой связи, есть вероятность того, что не все клиентские приложения смогут устойчиво работать при такой организации удаленного доступа.

Дополнительно следует учесть, что введенные вами на странице настройки будут применены не моментально (!), а через некоторое время (около 5 минут), о чем вам будет сообщено на странице настройки «Проброса TCP порта».