Configuring secure shell on routers and switches running cisco ios

Содержание:

- Введение

- Введение

- Как включить/отключить JavaScript в браузере Opera?

- SSH Client

- Verify

- Предварительные условия

- Disabling the SSH Server

- Что такое Javascript

- Как отключить Джава Скрипт

- Использование интерфейса командной строки для включения и выключения питания модулей

- Introduction

- Prerequisites

- Objective

- Блоки питания

- Предварительные условия

- How to Enable SSH in Cisco Router with Packet Tracer

- Потеря данных выходной очереди

- Configure

- Troubleshoot

- Предварительные условия

- Для чего он нужен в Гугл Хроме

- Команды для получения дополнительных сведений

- Prerequisites

- How to Configure SSH on Cisco Router

Введение

В этом документе поясняется порядок настройки протокола обнаружения Cisco (CDP) на маршрутизаторах Cisco и коммутаторах с программным обеспечением Cisco IOS. В частности описаны процедуры включения, проверки и отключения CDP на устройствах Cisco и некоторые известные проблемы, связанные с CDP.

CDP является собственным протоколом Cisco уровня 2, который независим от сред и протоколов и используется на всем оборудовании производства Cisco, включая:

-

маршрутизаторы

-

мосты

-

серверы доступа

-

коммутаторы

Устройство Cisco, на котором настроен протокол CDP, периодически отправляет на групповой адрес новую информацию о своем интерфейсе, чтобы сообщить о себе соседним узлам. Поскольку это протокол уровня 2, эти пакеты (кадры) не маршрутизируются. Использование протокола SNMP вместе с базой MIB протокола CDP позволяет приложениям для управления сетью распознавать тип устройства и адрес агента SNMP соседних устройств, а также отправлять запросы SNMP этим устройствам. CDP использует CISCO-CDP-MIB.

Введение

В данном документе предоставляется пример настройки протокола SSH на внутренних и внешних интерфейсах Cisco Series Security Appliance версии 7.x. Для удаленной настройки Series Security Appliance с помощью командной строки требуется использовать Telnet или SSH. Так как с помощью соединений Telnet передается открытый текст, включая пароли, настоятельно рекомендуется использовать SSH. Трафик SSH шифруется в туннеле, что помогает защитить пароли и другие команды настройки от перехвата.

Security Appliance позволяет использовать SSH-подключения к устройству защиты в целях управления. Устройство защиты допускает не более пяти параллельных SSH-подключения для каждого контекста безопасности (если есть) и глобально не более 100 соединений для всех объединенных контекстов.

В данном примере настройки устройство защиты PIX считается SSH-сервером. Трафик от SSH-клиента (10.1.1.2/24 и 172.16.1.1/16) к SSH-серверу шифруется. Устройство защиты поддерживает функцию удаленной оболочки SSH, предоставленную в SSH версии 1 и 2, а также поддерживает стандарт DES (Data Encryption Standard) и шифрование 3DES. SSH версий 1 и 2 отличаются и не взаимодействуют друг с другом.

Как включить/отключить JavaScript в браузере Opera?

В этом браузере включение обработки JavaScript немного проще, чем в Mozilla Firefox.

1. Перейдите в настройки браузера. Для этого на клавиатуре нажмите комбинацию клавиш:

P – английская. Альтернативный вызов страницы с настройками возможен через меню, которое открывается нажатием на логотип в левом верхнем углу или же через строку поиска, где вы вводите:

и жмете «Enter» на клавиатуре.

2. На открывшейся странице в левой части экрана вы жмете на пункт «Дополнительно» и в раскрывшемся меню выбираете «Безопасность»:

3. Далее, в открывшемся разделе настроек, вы ищете «Настройки контента»:

и переходите к нему.

4. В этом разделе вы ищете «JavaScript»:

и также переходите к нему.

5. На открывшейся странице вы включаете обработку JavaScript (чекбокс должен окраситься синим цветом) или отключаете (по желанию) (чекбокс должен окраситься серым цветом):

Помимо этого, на той же странице вы можете добавить исключения в виде белого (разрешенных сайтов) и черного (запрещенных сайтов) списка сайтов.

SSH Client

The SSH client feature is an application running over the SSH protocol to provide device authentication and encryption. The SSH client enables a Cisco Nexus 5000 Series switch to make a secure, encrypted connection to another Cisco Nexus 5000 Series switch or to any other device running an SSH server. This connection provides an outbound connection that is encrypted. With authentication and encryption, the SSH client allows for a secure communication over an insecure network.

The SSH client in the Cisco Nexus 5000 Series switch works with publicly and commercially available SSH servers.

Verify

Use this section in order to confirm that your configuration works properly.

Before the vrf-also keyword is used in the access-class of line vty 0 15 configuration of the remote device:

EndUser#ping vrf MGMT ip 10.0.0.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.0.0.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

EndUser#telnet 10.0.0.1 /vrf MGMT Trying 10.0.0.1 ... % Connection refused by remote host

Packet hits on the remote device increase as the ACE count that corresponds increases.

RemoteSite#show ip access-lists 8

Standard IP access list 8

10 permit 192.168.100.2 log (3 matches)

However, after the vrf-also keyword is added in the access-class of line vty 0 15, telnet access is permitted.

As per the defined behaviour, Cisco IOS devices accept all VTY connections by default. However, if an access-class is used, the assumption is that connections must arrive only from the global IP instance. However, if there is a requirement and desire to allow connections from VRF instances, use the vrf-also keyword along with the corresponding access-class statement on theline configuration.

! line vty 0 4 access-class 8 in vrf-also password cisco login transport input all line vty 5 15 access-class 8 in vrf-also password cisco login transport input all !

EndUser#ping vrf MGMT ip 10.0.0.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.0.0.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

EndUser#telnet 10.0.0.1 /vrf MGMT Trying 10.0.0.1 ... Open User Access Verification Password: RemoteSite>

Предварительные условия

Агент ретрансляции DHCP позволяет устройству безопасности переадресовывать запросы DHCP с клиентов на маршрутизатор или на другой сервер DHCP, подключенный к другому интерфейсу.Эти ограничения применимы только при использовании агента ретрансляции DHCP:

- Если уже включена функция DHCP-сервера, нельзя включить агент ретрансляции.

- Необходимо подключиться напрямую к устройству безопасности. При этом нельзя отправлять запросы через другой агент ретрансляции или маршрутизатор.

- В многоконтекстном режиме нельзя включить ретрансляцию DHCP или настроить сервер ретрансляции DHCP в интерфейсе, если он используется несколькими контекстами.

Сервисы ретрансляции DHCP недоступны в прозрачном режиме межсетевого экрана. Устройство безопасности в прозрачном режиме межсетевого экрана разрешает прохождение только трафика ARP. Для всего остального трафика требуется список контроля доступа. Чтобы разрешить отправку запросов и отклика DHCP через устройство безопасности в прозрачном режиме, необходимо настроить два списка контроля доступа:

- Один список контроля доступа, который разрешает отправку запросов DHCP из внутреннего интерфейса во внешний

- Второй список контроля доступа разрешает отправку отклика с сервера в другом направлении

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

- ASA 5500-x Series Security Appliance 9.x или более поздней версии

- Маршрутизаторы Cisco серии 1800

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Disabling the SSH Server

By default, the SSH server is enabled on the

Cisco Nexus 5000 Series

switch.

To disable the SSH server to prevent SSH access to

the switch, perform this task:

Procedure

| Command or Action | Purpose | |

|---|---|---|

| Step 1 |

switch#

|

Enters configuration mode.

|

| Step 2 |

switch(config)#

|

Disables the SSH server. The default is

|

| Step 3 |

switch(config)#

|

Exits global configuration mode.

|

| Step 4 |

switch#

|

(Optional)

Displays the SSH server configuration.

|

| Step 5 |

switch#

|

(Optional)

Copies the running configuration to the startup

|

Что такое Javascript

JavaScript представляет собой особый скриптовый язык программирования. С его помощью веб-ресурсы становятся более функциональными и интерактивными:

- посты сами подгружаются в ленту по мере того, как вы ее листаете;

- появляются кнопки, с которыми можно взаимодействовать: «лайк», «переслать», «сохранять»;

- появляются различные формы для заполнения, выпадающие меню и многое другое.

Помимо чисто утилитарных функций, Джаваскрипт может наводить красоту: добавлять различные эффекты, вроде падающего снега, плавного появления и плавного исчезновения объектов в кадре.

Пример кода на Javascript

Пример кода на Javascript

Как отключить Джава Скрипт

Если по каким-то причинам вы не планируете использовать JavaScript, проводится его деактивация. Для этого необходимо выполнить следующие действия:

- Открыть меню Хрома, нажав на три точки в углу.

- Перейти в «Настройки».

- В разделе «Конфиденциальность и безопасность» найти пункт «Настройки сайтов».

- Найти пункт активации JavaScript и щелкнуть по нему.

- Перевести тумблер в положение блокировки.

После выполнения данных действий JavaScript автоматически отключится. Отключение JavaScript требуется только в крайних случаях, когда не планируете заниматься поиском информации в сети, а изображения, видеоконтент и общее качество сайтов не интересует.

Использование интерфейса командной строки для включения и выключения питания модулей

Чтобы правильно отключить работающий модуль, следует выполнить одну из следующих команд из интерфейса командной строки:

-

Catalyst OS (CatOS) —set module power up module_number

-

ПО Cisco IOS —no power enable module slot

Данный модуль помечен как power-down (питание выключено) в поле Status (Состояние) выходных данных команды show module . Чтобы убедиться в доступности системе мощности, необходимой для питания ранее отключенного модуля, выполните одну из следующих команд:

-

CatOS—set module power up module_number

-

ПО Cisco IOS —power enable module slot

Если мощности недостаточно, состояние модуля меняется с power-down (питание выключено) на power-deny (в питании отказано).

Introduction

This document provides a sample configuration of Secure Shell (SSH) on the inside and outside interfaces of Cisco Series Security Appliance version 7.x and later. The configuration of the Series Security Appliance remotely with the command line involves the use of either Telnet or SSH. Because Telnet communications are sent in clear text, which includes passwords, SSH is highly recommended. SSH traffic is encrypted in a tunnel and thereby helps protect passwords and other configuration commands from interception.

The Security Appliance allows SSH connections to the security appliance for management purposes. The security appliance allows a maximum of five concurrent SSH connections for each security context, if available, and a global maximum of 100 connections for all of the contexts combined.

In this configuration example, the PIX Security Appliance is considered to be the SSH server. The traffic from SSH clients (10.1.1.2/24 and 172.16.1.1/16) to the SSH server is encrypted. The security appliance supports the SSH remote shell functionality provided in SSH versions 1 and 2 and supports Data Encryption Standard (DES) and 3DES ciphers. SSH versions 1 and 2 are different and are not interoperable.

Prerequisites

Requirements

This table shows the status of SSH support in the switches. Registered users can access these software images by visiting the Software Center.

| CatOS SSH | |

|---|---|

| Device | SSH Support |

| Cat 4000/4500/2948G/2980G (CatOS) | K9 images as of 6.1 |

| Cat 5000/5500 (CatOS) | K9 images as of 6.1 |

| Cat 6000/6500 (CatOS) | K9 images as of 6.1 |

| IOS SSH | |

| Device | SSH Support |

| Cat 2950* | 12.1(12c)EA1 and later |

| Cat 3550* | 12.1(11)EA1 and later |

| Cat 4000/4500 (Integrated Cisco IOS Software)* | 12.1(13)EW and later ** |

| Cat 6000/5500 (Integrated Cisco IOS Software)* | 12.1(11b)E and later |

| Cat 8540/8510 | 12.1(12c)EY and later, 12.1(14)E1 and later |

| No SSH | |

| Device | SSH Support |

| Cat 1900 | no |

| Cat 2800 | no |

| Cat 2948G-L3 | no |

| Cat 2900XL | no |

| Cat 3500XL | no |

| Cat 4840G-L3 | no |

| Cat 4908G-L3 | no |

* Configuration is covered in Configuring Secure Shell on Routers and Switches Running Cisco IOS.

** There is no support for SSH in 12.1E train for Catalyst 4000 running Integrated Cisco IOS Software.

Refer to Encryption Software Export Distribution Authorization Form in order to apply for 3DES.

This document assumes that authentication works prior to implementation of SSH (through the Telnet password, TACACS+) or RADIUS. SSH with Kerberos is not supported prior to the implementation of SSH.

Components Used

This document addresses only the Catalyst 2948G, Catalyst 2980G, Catalyst 4000/4500 series, Catalyst 5000/5500 series, and Catalyst 6000/6500 series running the CatOS K9 image. For more details, refer to the section of this document.

The information presented in this document was created from devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If you are working in a live network, ensure that you understand the potential impact of any command before using it.

Objective

This article provides instructions on how to configure server authentication on a

managed switch, not how to connect to the switch. For an article on connecting to a switch via SSH + Putty,

please click here to view that article.

Secure Shell (SSH) is a protocol that provides a secure remote connection to specific

network devices. This connection provides functionality that is similar to a Telnet connection, except that it

is encrypted. SSH allows the administrator to configure the switch through the command line interface (CLI) with

a third party program.The switch acts as an SSH client that provides SSH capabilities to the users within the

network. The switch uses an SSH server to provide SSH services. When SSH server authentication is disabled, the

switch takes any SSH server as trusted, which decreases security on your network. If SSH service is enabled on

the switch, security is enhanced.

Блоки питания

|

Характеристики источников питания |

Входной переменный ток Номер модели продукта |

Входной постоянный ток Номер модели продукта |

|---|---|---|

|

950 Вт |

PWR-950-AC |

PWR-950-DC |

|

1000 Вт |

WS-CAC-1000W |

— |

|

1300 Вт |

WS-CAC-1300W |

WS-CDC-1300W |

|

1400 Вт |

PWR-1400-AC |

— |

|

2500 Вт |

WS-CAC-2500W |

WS-CDC-2500W |

|

2700 Вт |

PWR-2700-AC/4 |

PWR-2700-DC/4 |

|

3000 Вт |

WS-CAC-3000W |

— |

|

4000 Вт |

WS-CAC-4000W-US1 WS-CAC-4000W-INT |

PWR-4000-DC |

|

6000 Вт |

WS-CAC-6000W |

— |

|

8000 Вт |

WS-CAC-8700W-E |

— |

Дополнительные сведения о типе цепи и требованиях к шнуру питания см. в документе Подготовка к установке.

См. в разделе документа Обзор продукта (Руководство по установке коммутаторов серии Catalyst 6500) дополнительные сведения об индикаторах источников питания.

Шасси требуется некоторая мощность для вентиляторов и прекращения работы шин, но эта мощность уже учтена в энергетическом потенциале

Обратите внимание, что источник питания с мощностью 1300 Вт поддерживает силу тока 27,46 А. Это значение соответствует указанному напряжению 42 В источника питания

Ниже представлен пример:

Это применимо ко всем источникам питания. Число, опубликованное для источника питания является только мощностью, потребляемой модулями Supervisor Engine или линейными платами.

Источника питания Catalyst 6500/6000 с выходной мощностью 1800 Вт нет. Мощность 1800 Вт соответствует источнику питания переменного напряжения с мощностью 1300 Вт. Значение 1800 Вт, указанное на трафаретной маркировке передней панели (в некоторых версиях этого модуля), соответствует входной мощности (или максимальному рассеянию мощности системой).

Примечание: Данная трафаретная маркировка блока озадачила многих пользователей. Корпорация Cisco прекратила использовать данный тип маркировки на источниках питания.

При потреблении максимальной силы тока 27,46 А, заданной в программном обеспечении управления питанием для источника питания мощности 1300 Вт, проблем с надежностью не возникает. Максимальная сила тока 27,46 А соответствует 75-80% теоретически максимальной мощности источника питания при температуре окружающей среды 40 градусов по Цельсию (C). Такое ограничение номинальных характеристик типично для источников питания — оно позволяет гарантировать достаточный запас мощности. Это увеличивает долгосрочную надежность источника. Кроме того, все значения потребляемой мощности для каждой платы определяются при худшей конфигурации трафика (интенсивность около 100%). Например, в указанной потребляемой мощности модуля Gigabit учитываются все установленные преобразователи интерфейса Gigabit (GBIC). Во время обычной работы реальная нагрузка будет меньше.

Предварительные условия

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

-

Маршрутизатор Cisco 2811 с выпуском 12.4 (9) программного обеспечения Cisco IOS

-

Версия Cisco CP 2.5

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Установка Cisco Configuration Professional

Выполните следующие шаги для установки CCP:

-

Последнюю версию Cisco CP можно найти на веб-сайте CCP.

-

Запустите Cisco CP с локального компьютера из меню Start > Programs > Cisco Configuration Professional и выберите Community (Сообщество), содержащее маршрутизатор, который нужно настроить.

-

Для обнаружения устройства, которое следует настроить, выделите маршрутизатор и нажмите кнопку Discover (Обнаружить).

Примечание. Для получения информации о моделях маршрутизаторов Cisco и выпусках IOS, которые совместимы с CCP версии 2.5, см. Совместимые выпуски Cisco IOS.

Примечание. Для получения информации о требованиях к ПК для запуска CCP версии 2.5 см. Системные требования

Конфигурация маршрутизатора для запуска Cisco CP

Выполните следующие действия по настройке, чтобы запустить Cisco CP на маршрутизаторе Cisco:

-

Подключитесь к маршрутизатору с помощью Telnet, SSH или консоли.

Войдите в режим глобальной конфигурации с помощью следующей команды:

-

Если HTTP и HTTPS включены и настроены для использования нестандартных номеров портов, можно пропустить этот шаг и просто использовать уже настроенный номер порта.

Включите сервер HTTP или HTTPS маршрутизатора с помощью следующих команд ПО Cisco IOS:

-

Создайте пользователя с уровнем привилегий 15:

Примечание. Замените <username> и <password> на имя пользователя и пароль, которое следует настроить. Не используйте один и тот же пароль для пользователя и параметра enable password.

-

Настройте SSH и Telnet для локального входа и уровня привилегий 15.

-

(Необязательно) Включите локальное ведение журнала для поддержки функции мониторинга журнала:

Требования

В этом документе предполагается, что маршрутизатор Cisco полностью в рабочем состоянии и настроен с разрешением Cisco CP изменять конфигурацию.

Полную информацию о том, как начать использовать Cisco CP, см. в документе Начало работы с Cisco Configuration Professional.

Условные обозначения

Более подробную информацию о применяемых в документе обозначениях см. в описании условных обозначений, используемых в технической документации Cisco.

How to Enable SSH in Cisco Router with Packet Tracer

SSH is a much safer protocol than the Telnet protocol and uses the TCP 22 port by default. The port number may vary.

There are 2 versions of the SSH protocol. These; Version 1 and Version 2.

SSH V1 exploits several patented encryption algorithms and is vulnerable to a well-known vulnerability that could allow an attacker to enter data into the communication flow.

SSH V2, this release has an advanced key exchange algorithm that is not vulnerable to the same abuse and includes more powerful and comprehensive features:

• Encryption such as 3DES and AES.

• Use voice encryption Message Verification Code (MAC) algorithms for integrity checking.

• Support for public-key certificates.

We recommend that you use SSH V2 as far as possible to remotely manage network devices.

To enable SSH in the real scenario, make sure that the file name of your Cisco IOS software is k9 (crypto).

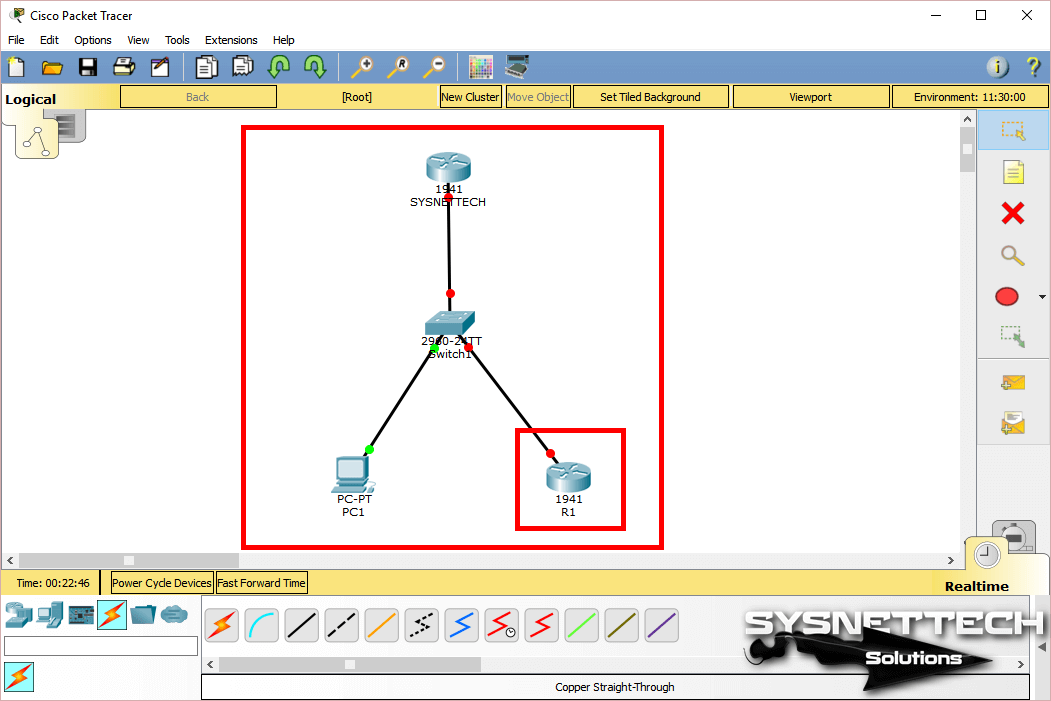

Step 1

First, run Packet Tracer and then create a network topology as shown in the image below. Add an additional Router to the workspace, because after configuration we will connect the Router to the Router with SSH.

Step 2

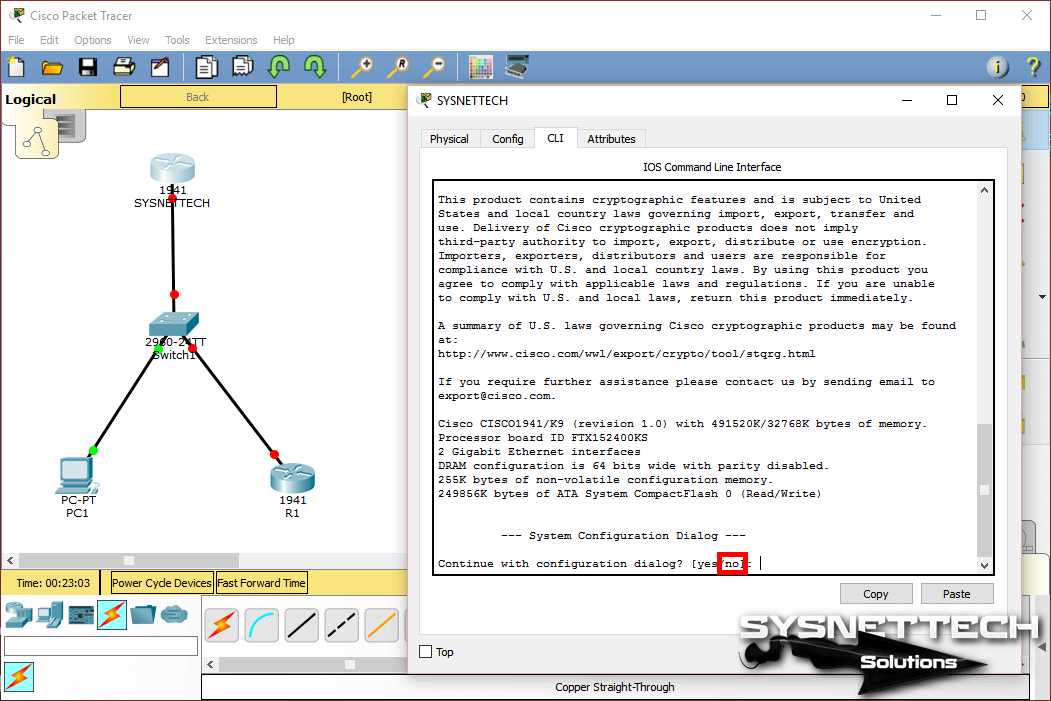

Open the CLI prompt by clicking on the SYSNETTECH Router and press Enter to skip the initial configuration.

Step 3

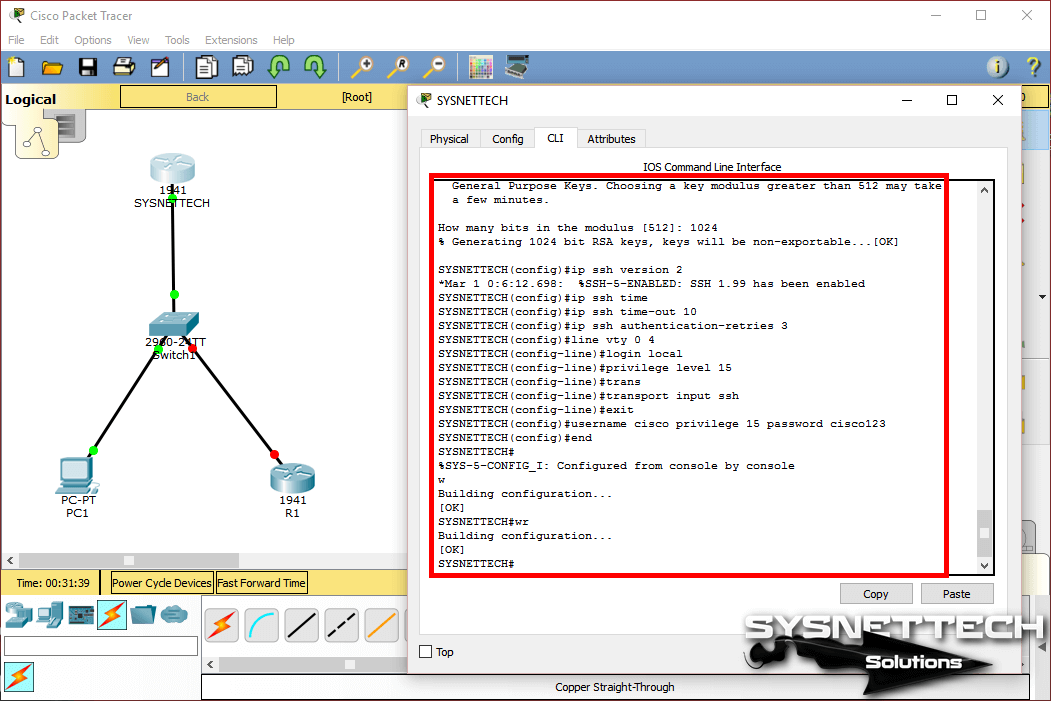

To enable SSH on the router, perform the following commands in order.

Step 4

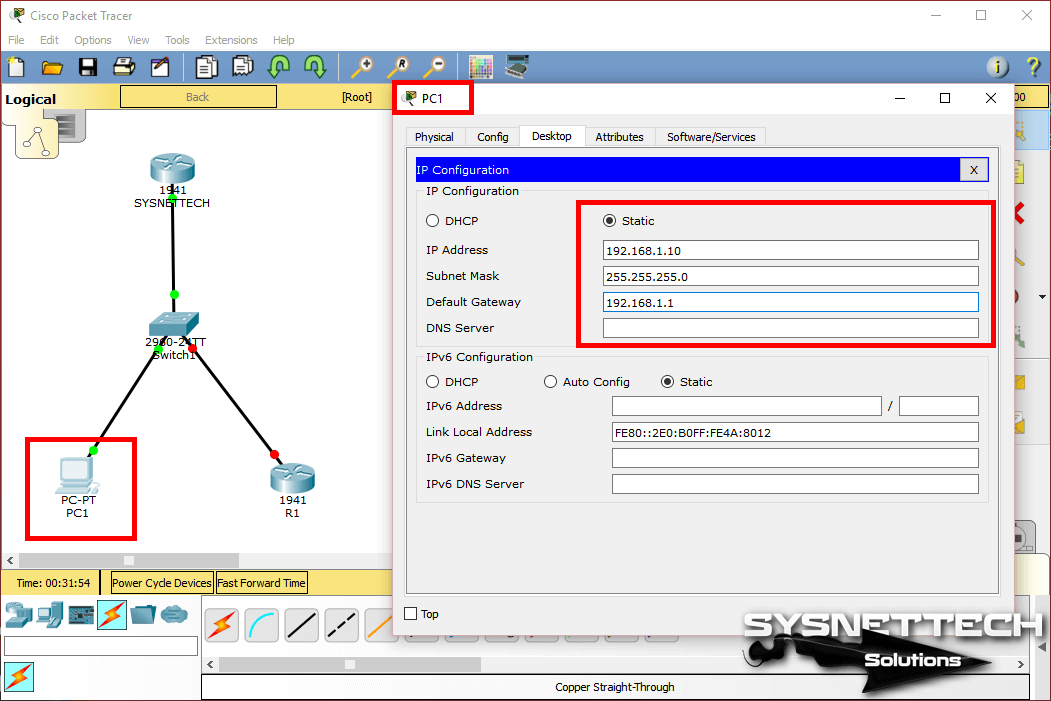

Configure the IP settings of PC1 as follows.

Step 5

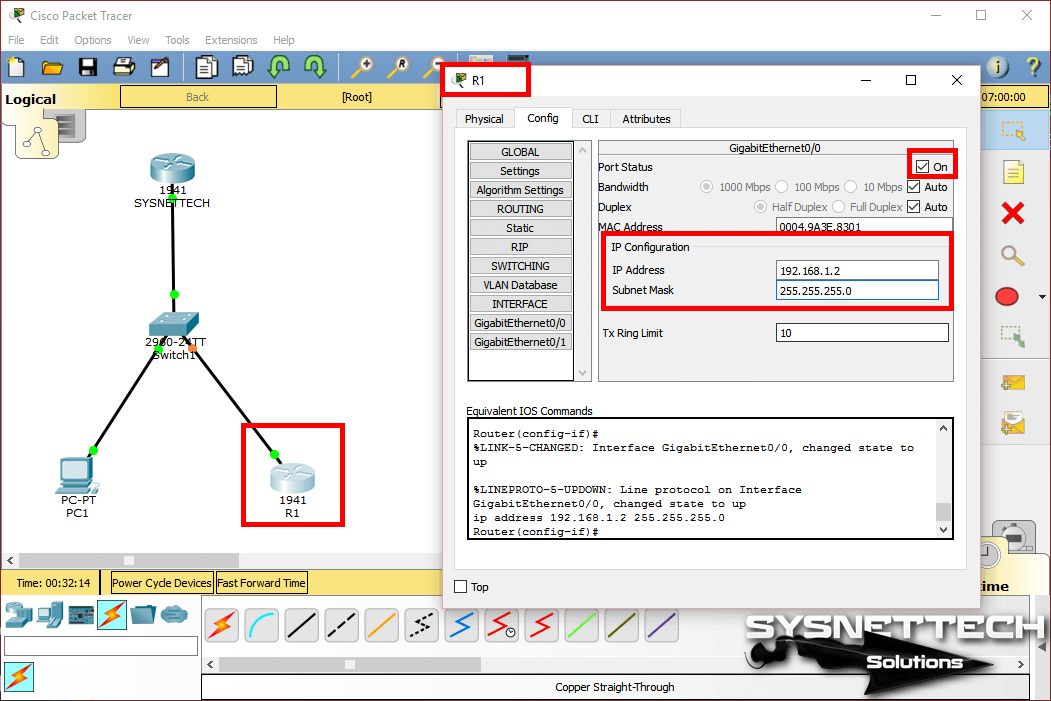

To quickly configure the R1’s interface, double-click on it, click the Config tab in the window that opens, and then configure the Port Status option of the GigabitEthernet0/0 interface to On, then assign the IP address.

Step 6

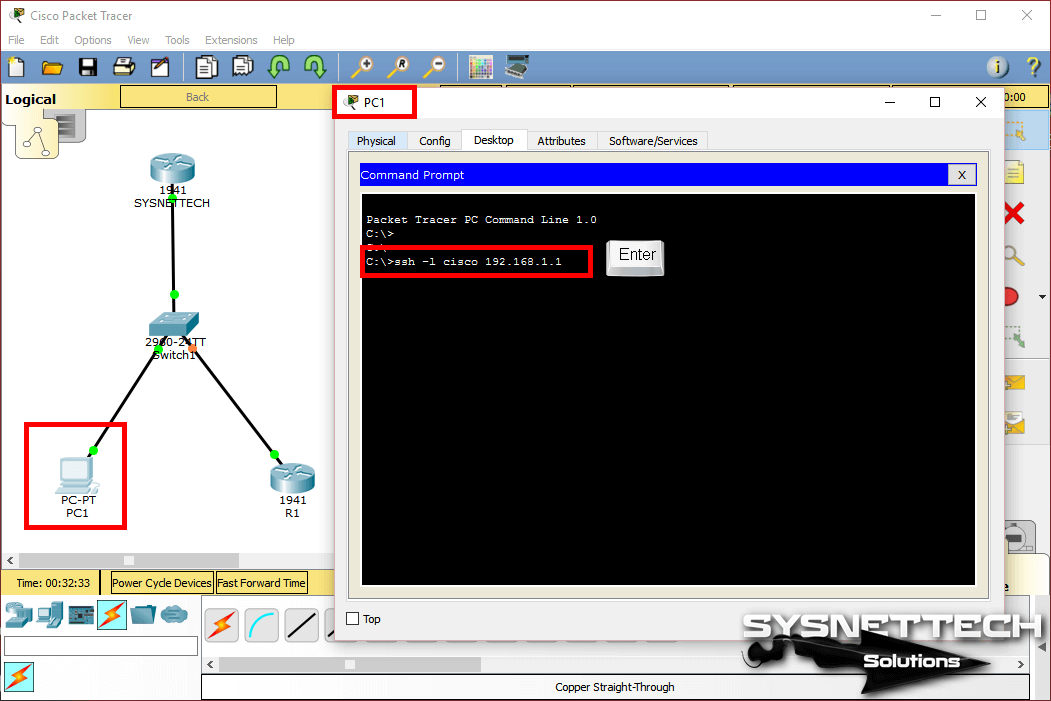

To test whether SSH is running, open the PC1 prompt and establish a connection using the command below.

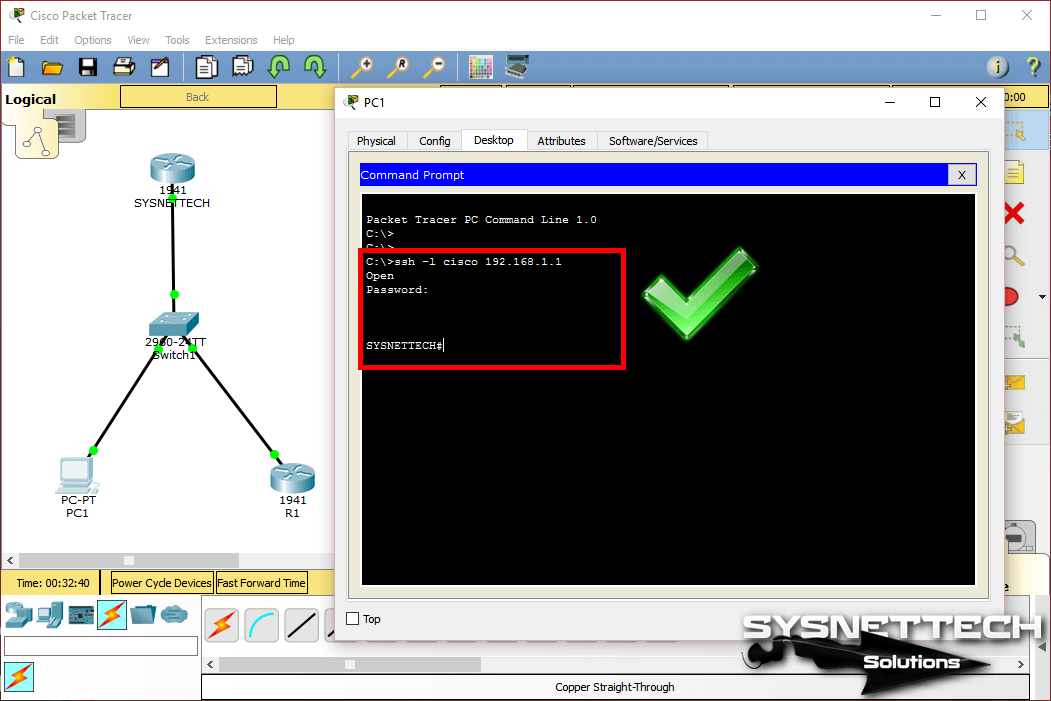

Step 7

Enter the user name and password you created, and as soon as you press Enter, the connection will be established as in the image below.

Step 8

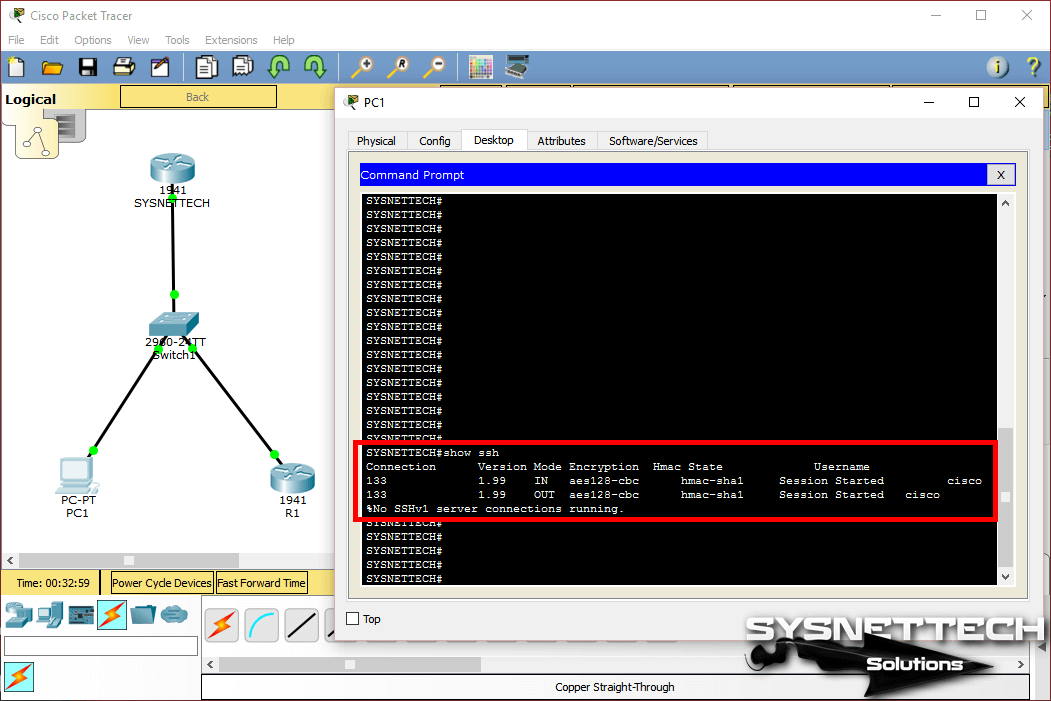

After executing the show ssh command on PC1 Command Prompt, you can check the version of the SSH protocol that is linked.

Step 9

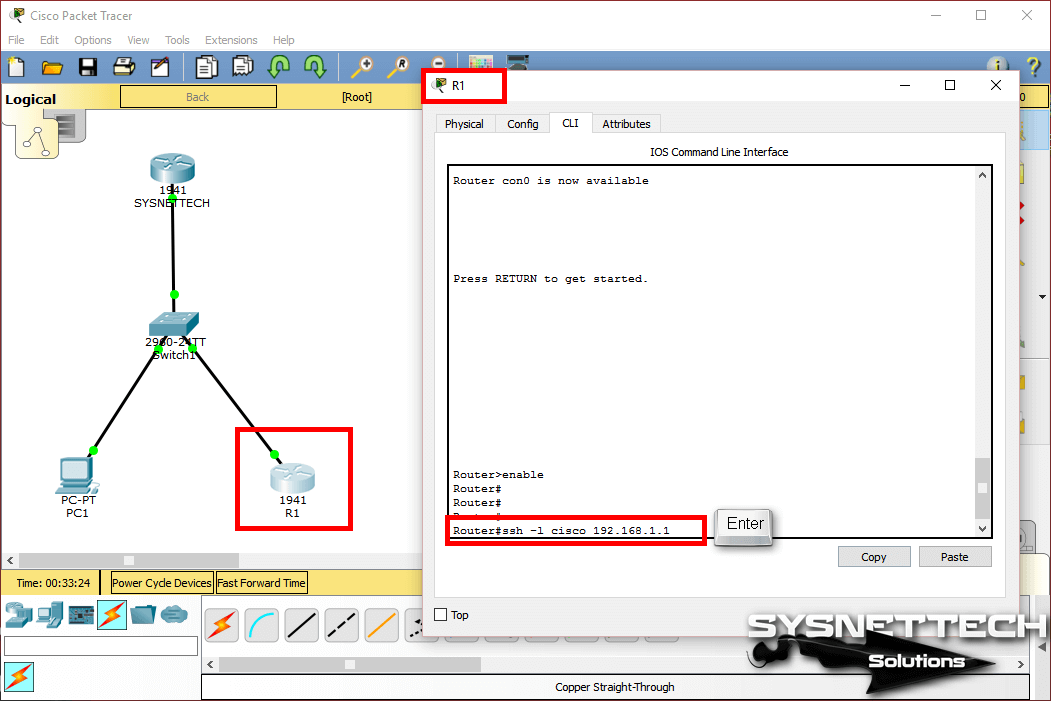

In this step, execute the following command to make SSH from router to router.

Step 10

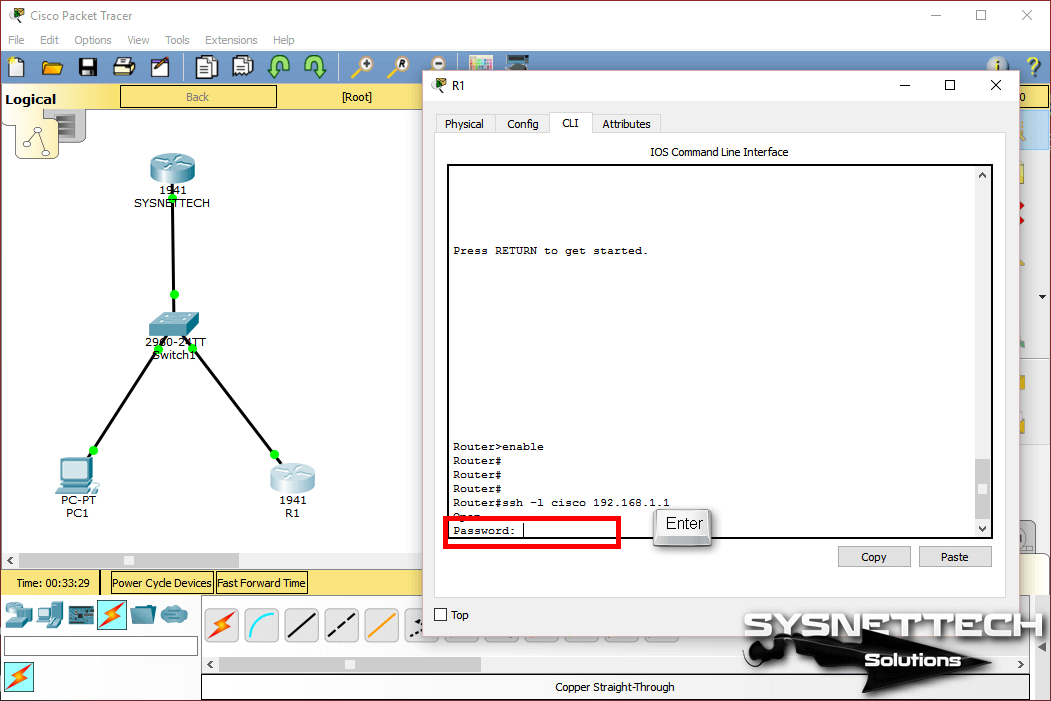

In the same way, enter the user account information you created on the Cisco Router and press Enter.

Step 11

As you can see in the image below, a successful SSH connection is made.

Show Commands

Video

With the simulator, you can watch the video below to enable SSH on the router and connect from the PC and also subscribe to our YouTube channel to support us!

Final Word

In this article, after examining how to enable SSH, we have connected with SSH from PC to Router and Router to Router to verify the connection. In the real scenario, to configure SSH on Routers, make sure the IOS image has k9 (crypto). Thanks for following us!

Потеря данных выходной очереди

Отбрасывания данных в исходящем потоке вызываются перегрузками интерфейсного устройства. Например, скорость передачи трафика на исходящем интерфейсе не может обеспечить прием всех пакетов, которые необходимо отправить. Чтобы полностью решить эту проблему, необходимо увеличить скорость передачи по линии. Однако существуют способы предотвратить, уменьшить или проконтролировать отбрасывание данных на выходе без увеличения скорости линии. Предотвратить отбрасывание исходящих данных возможно лишь в том случае, если это является результатом передачи коротких блоков данных. Если отбрасывания данных на выходе происходят вследствие постоянной высокой скорости потока, их предотвратить нельзя. Однако ими можно управлять.

Обработанные пакеты передаются в выходную очередь исходящего интерфейса. Выполните команду show interfaces exec в режиме EXEC, чтобы просмотреть размер очереди, текущее число пакетов в очереди и количество отбрасываний. В зависимости от типа интерфейса и настроенной организации очереди количество отбрасываний из выходной очереди явно не отображается, поскольку счетчик отбрасываний из выходной очереди суммирует отбрасывания отдельно на уровне обработки и на уровне прерывания:

Однако обработка пакета занимает больше времени, чем его передача из выходной очереди в линию. Поэтому крайне маловероятно, что отбрасывания из выходной очереди (отбрасывания на уровне обработки) могут произойти без отбрасываний на уровне прерывания. Отобрасывания из выходной очереди происходят, только если интерфейс уже переполнен на уровне прерывания, поэтому пакеты не извлекаются из выходной очереди, прежде чем она заполнится. Поэтому отбрасывания выхода на уровне обработки (отбрасывания исходящей очереди) и отбрасывания выхода на уровне прерываний всегда происходят совместно, и различать эти два счетчика практически нет смысла.

Примечание. Однако существует одно исключение. Если выходная очередь постоянно заполнена и вообще никакие пакеты не отправляются из интерфейса, необходимо проверить наличие аппаратных сбоев на интерфейсе.

Поиск и устранение неполадок, связанных с отбрасыванием пакетов из выходной очереди

Можно сократить или даже предотвратить отбрасывания пакетов из выходной очереди, изменив конфигурацию следующих функций:

-

Дуплексный режим. Если интерфейс работает в полудуплексном режиме, настройте его (если возможно) на работу в полнодуплексном режиме.

Примечание. Никогда не увеличивайте выходную очередь в попытке предотвратить отбрасывания выходных пакетов. Если пакеты остаются в выходной очереди слишком долго, время таймеров TCP может закончиться и будет инициирована повторная передача. Повторно переданные пакеты только увеличивают нагрузку на исходящий интерфейс.

Если отбрасывания выходных пакетов все еще происходят после внесения рекомендованных изменений в конфигурацию маршрутизатора, это означает, что вы не можете предотвратить или уменьшить отбрасывания выходных пакетов. Однако ими можно управлять, и это может быть столь же эффективно, как и их предотвращение. Существует два подхода к управлению отбрасываниями выходных пакетов:

-

Управление перегрузкой

-

Предотвращение перегрузок

Оба подхода основываются на классификации трафика, и можно использовать их одновременно.

Управление перегрузкой позволяет добиться, чтобы в надлежащей конфигурации при высоких перегрузках на канале важные пакеты всегда доставлялись, а менее важные — отбрасывались. Управление перегрузками включает сложные механизмы организации очередей, такие как следующие:

-

Постановка в очередь с установлением приоритета

Если нежелательные отбрасывания выходных пакетов все еще происходят после реализации этих механизмов, необходимо увеличить скорость линии.

Configure

Configuration

On the remote device:

! interface GigabitEthernet0/0 description LINK TO END USER ip vrf forwarding MGMT ip address 192.168.100.1 255.255.255.252 duplex auto speed auto !

! interface Loopback1 description LOOPBACK TO TELNET INTO FOR MANAGEMENT ACCESS ip vrf forwarding MGMT ip address 10.0.0.1 255.255.255.255 !

! line vty 0 4 access-class 8 in password cisco login transport input all line vty 5 15 access-class 8 in password cisco login transport input all !

On the end user:

! interface GigabitEthernet0/0 description LINK TO REMOTE SITE ip vrf forwarding MGMT ip address 192.168.100.2 255.255.255.252 duplex auto speed auto !

Troubleshoot

This section deals with different troubleshooting scenarios related to SSH configuration on Cisco switches.

Cannot Connect to Switch through SSH

Problem:

Cannot connect to the switch using SSH.

The debug ip ssh command shows this output:

Solution:

This problem occurs because of either of these reasons:

-

New SSH connections fail after changing the hostname.

-

SSH configured with non-labeled keys (having the router FQDN).

The workarounds for this problem are:

-

If the hostname was changed and SSH is no longer working, then zeroize the new key and create another new key with the proper label.

-

Do not use anonymous RSA keys (named after the FQDN of the switch). Use labeled keys instead.

In order to resolve this problem forever, upgrade the IOS software to any of the versions in which this problem is fixed.

A bug has been filed about this issue. For more information, refer to Cisco bug ID CSCtc41114 (registered customers only) .

Предварительные условия

Используемые компоненты

Настоящий документ не имеет жесткой привязки к каким-либо конкретным версиям программного обеспечения и оборудования. Этот документ применяется ко всем маршрутизаторам и коммутаторам Cisco, использующим программное обеспечение Cisco IOS, а также модулям маршрутизации, например WS-X4232-L3, RSM, и MSFC.

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Для чего он нужен в Гугл Хроме

Включить Ява Скрипт в Гугл Хром рекомендуется по следующим причинам:

Полное отображение контента.

Плавное и непрерывное отображение контента, без необходимости ручного обновления страницы – это заслуга исключительно JavaScript. Единственным здесь исключением является видеоплеер, работающий на html5.

Открытие доступа ко всем функциям сайта.

Скрипты, как правило, участвуют в авторизации, фильтрации и анимации.

Получение максимума интерактивности от порталов.

Очень часто в Google Chrome скриптовый язык выполняет подзагрузку информации. В обычном режиме сайты отображаются после полной загрузки страницы. Что касается JavaScript, то он позволяет в первую очередь погрузить основные элементы – текст и интерфейс – а потом уже докачивает и отображает видеоролики, картинки и так далее. За счет этого существенно сокращается время ожидания выстраивания сайта.

Перечисленных выше положительных факторов вполне достаточно для того, чтобы включить Java и никогда его не деактивировать. Тем более что на скорости загрузки интернет-страниц это никак не отображается. Весь контент отображается моментально.

Команды для получения дополнительных сведений

Вот некоторые команды, которые предоставляют дополнительные сведения об отбрасываниях пакетов из очереди:

-

show interfaces switching

-

show interfaces stats

-

ip accounting mac-address

-

show interfaces mac-accounting

show interfaces switching

Описание

Эта команда показывает количество пакетов, переданных и полученных на интерфейсе, с классификацией на основе пути коммутации. Это скрытая команда.

| Поле | Определение |

|---|---|

| <протокол> Процесс | Число обработанных пакетов. В это число входят пакеты, предназначенные для маршрутизатора, и пакеты, для которых нет записей в соответствующей таблице кеша коммутации. |

| Cache misses | Пакеты, перенаправленные через уровень процесса (для которых нет записей в кеше быстрой коммутации). |

| Fast | Пакеты, перенаправленные на уровне прерываний. |

show interfaces stats

Описание

Эта команда аналогична команде show interfaces switching и предоставляет сведения о количестве пакетов, обработанных с помощью процессной коммутации, быстрой коммутации (любой путь быстрой коммутации) и распределенной коммутации (для платформ с поддержкой VIP). Это скрытая команда.

Описание

Это команда конфигурации интерфейса. Она учитывает полученные или переданные пакеты, классифицированные на основе MAC-адреса источника или назначения.

ip accounting mac-address {input|output}

Описание

Это команда exec. Показывает количество переданных и полученных пакетов, классифицированных на основе MAC-адреса назначения и источника.

Prerequisites

Components Used

This document is not restricted to specific software and hardware versions.

Note: Basic understanding of VRF’s and Telnet. Knowledge of ACL is also recommended. Configuration of VRF’s must be supported on the device and platform. This document applies to all Cisco routers that run Cisco IOS and where VRF’s and ACL’s are supported.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If the network is live, make sure that you understand the potential impact of any command.

How to Configure SSH on Cisco Router

For security reasons, configuring Routers with Telnet over LAN or WAN is not recommended. It is recommended that you configure the SSH connection instead of Telnet.

Because SSH provides a secure connection, it encrypts your data and allows you to securely manage your network.

In our previous article, we reviewed how to make a Telnet connection. In this article, we will also configure SSH on the Router using the network simulator.

How to Enable SSH in Cisco Router

We will use GNS3 and VMware Workstation for configuration. Create a new virtual machine on VMware and install a Windows operating system.

If you haven’t added a Router IOS image before, you can take a look at Adding Routers to GNS3.

After completing the preparations for SSH configuration with GNS3, follow the steps below.

Step 1

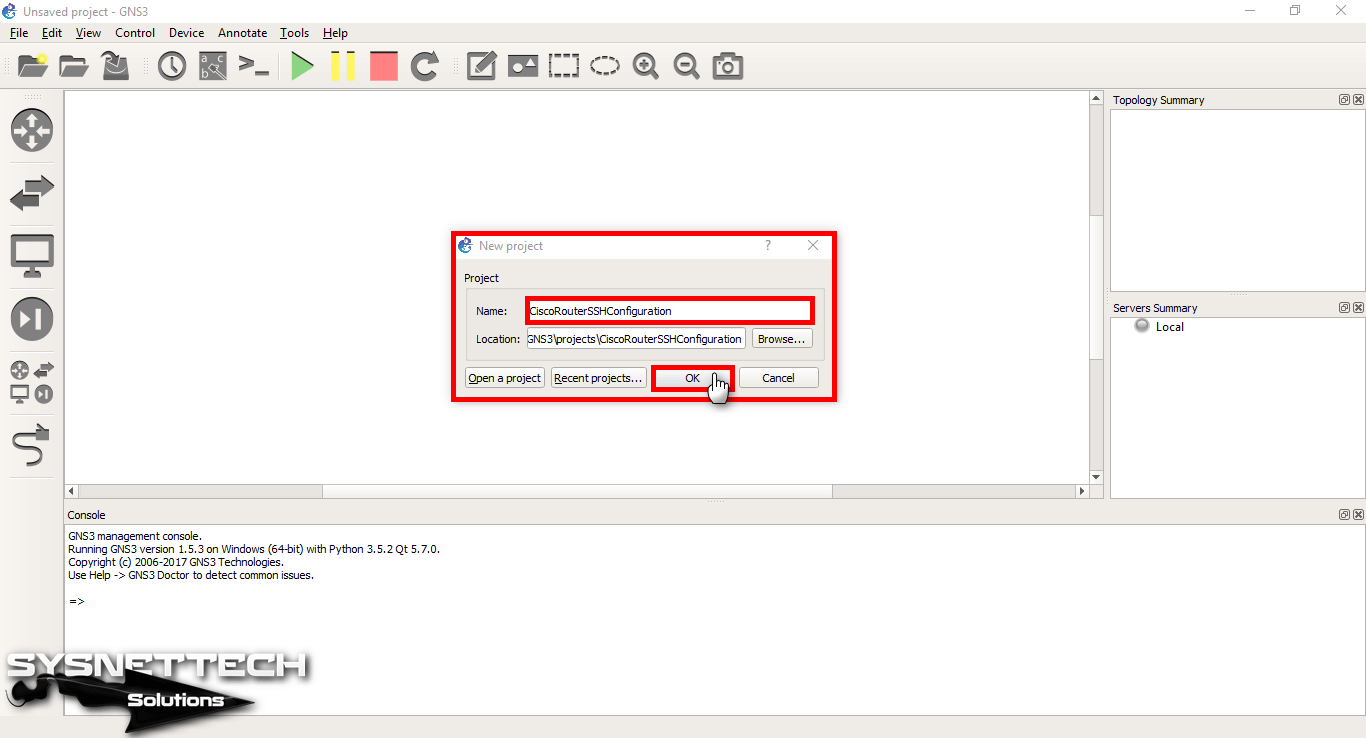

Now open the GNS3 program and type a name for the new project.

Step 2

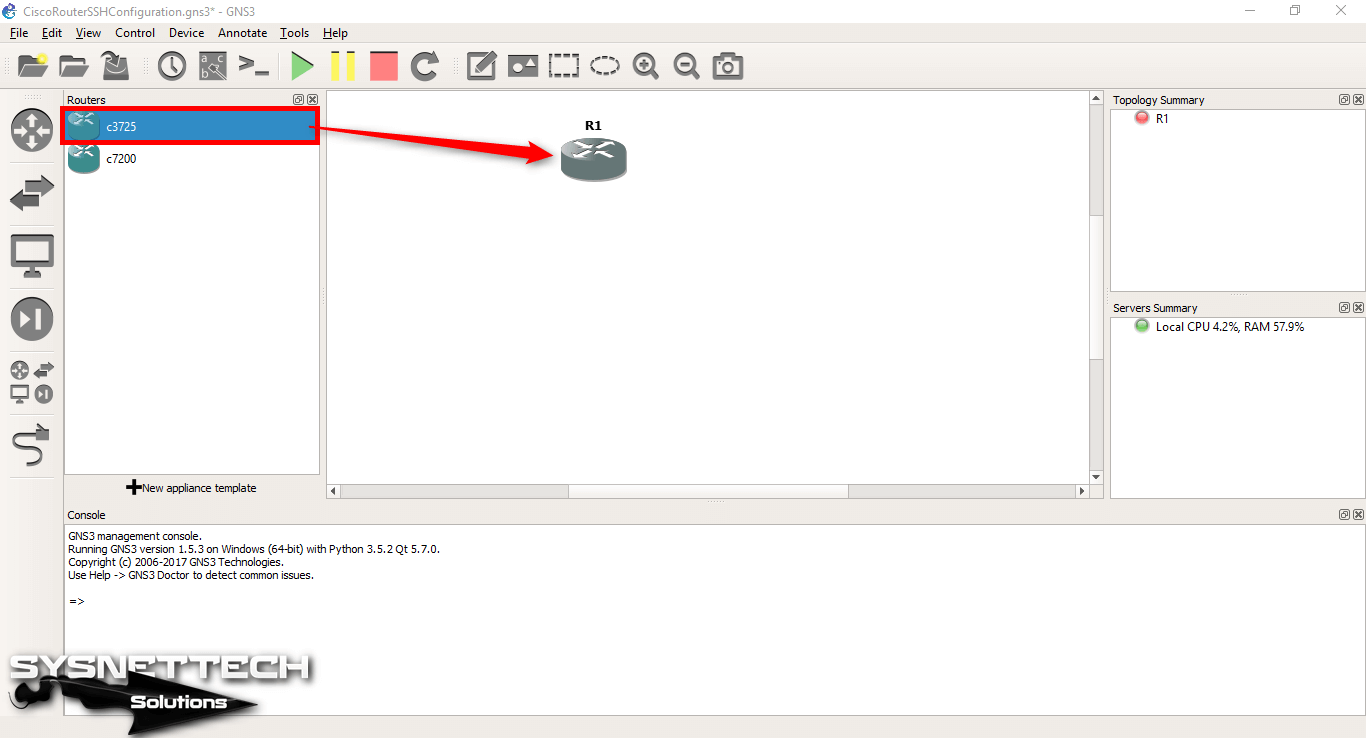

Drag and drop the previously added Router into the workspace.

Step 3

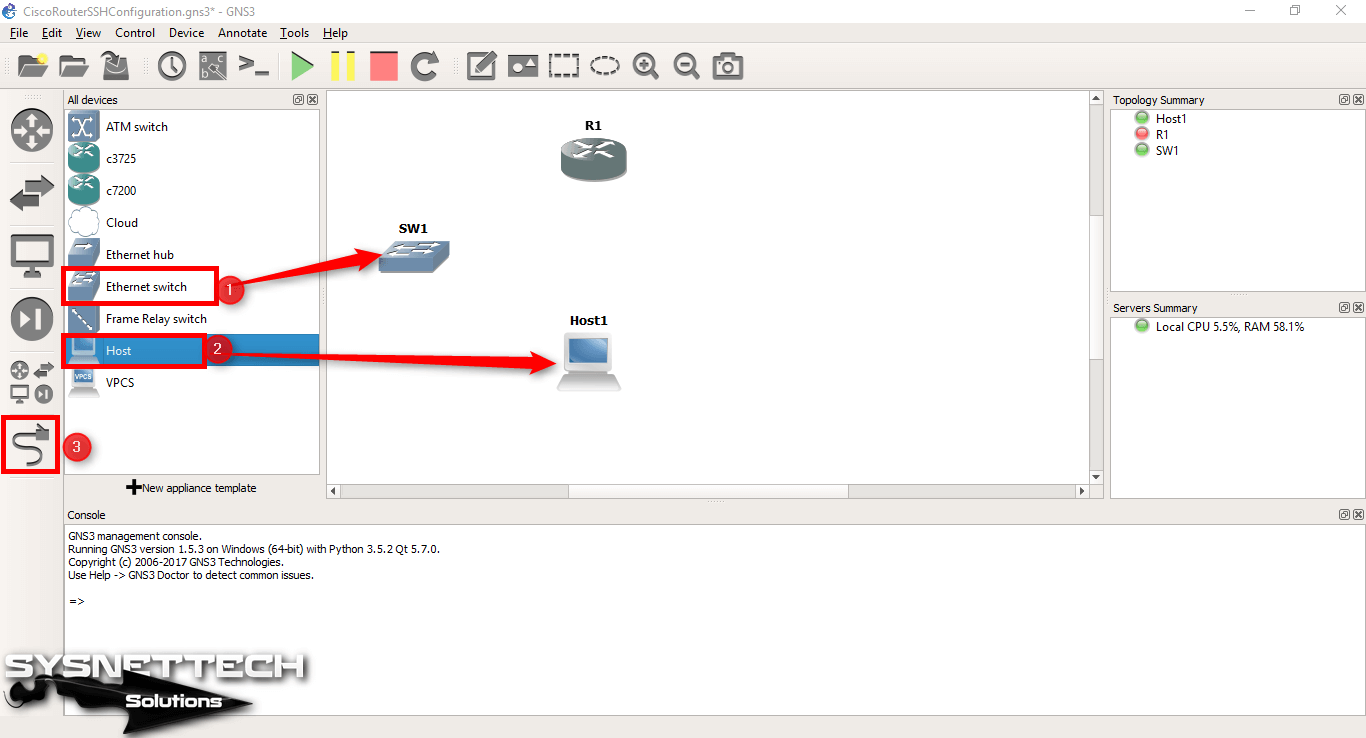

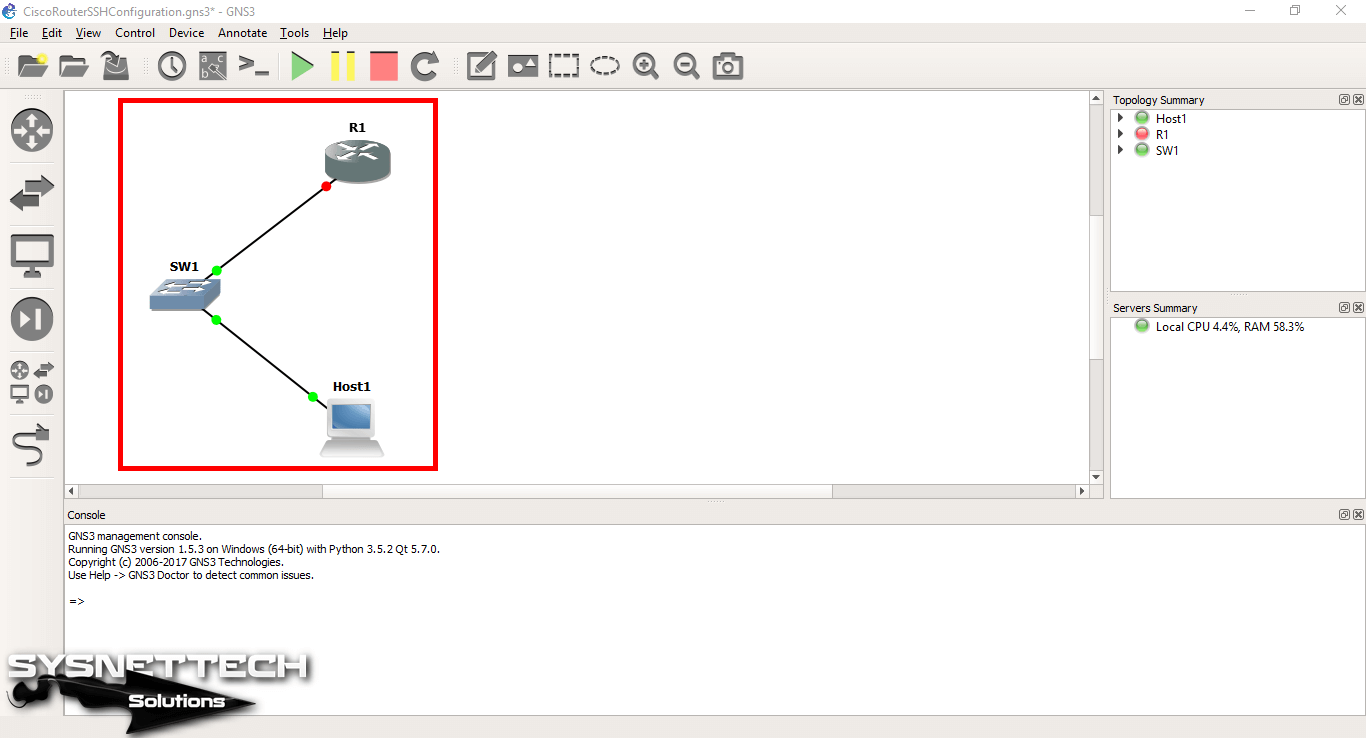

Add a Switch and Host to the workspace and wire the network devices.

Step 4

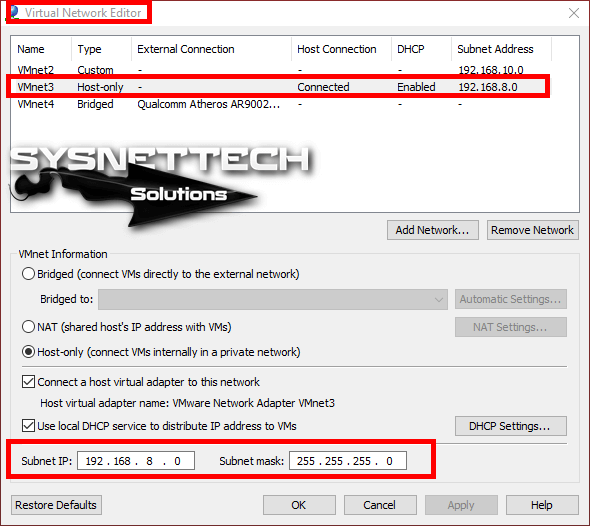

After creating a small network topology, open the Virtual Network Editor of the VMware virtualization program and configure a VMnet for the virtual machine.

Step 5

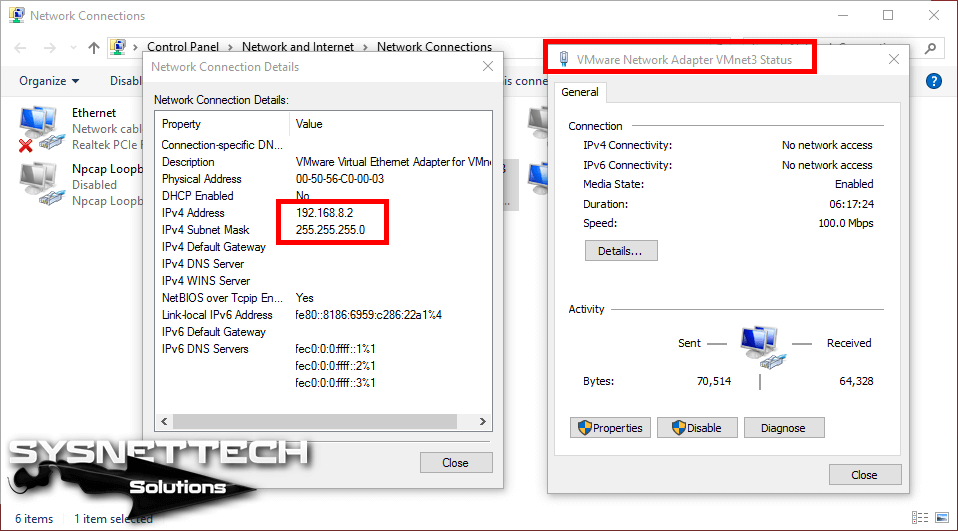

Create a VMnet in the Virtual Network Editor program, and then assign the IP address to it from the network and share center settings on your Host as shown in the image below.

Step 6

Type an IP block for VMnet3 in the virtual editor, select Host-Only and click OK.

Step 7

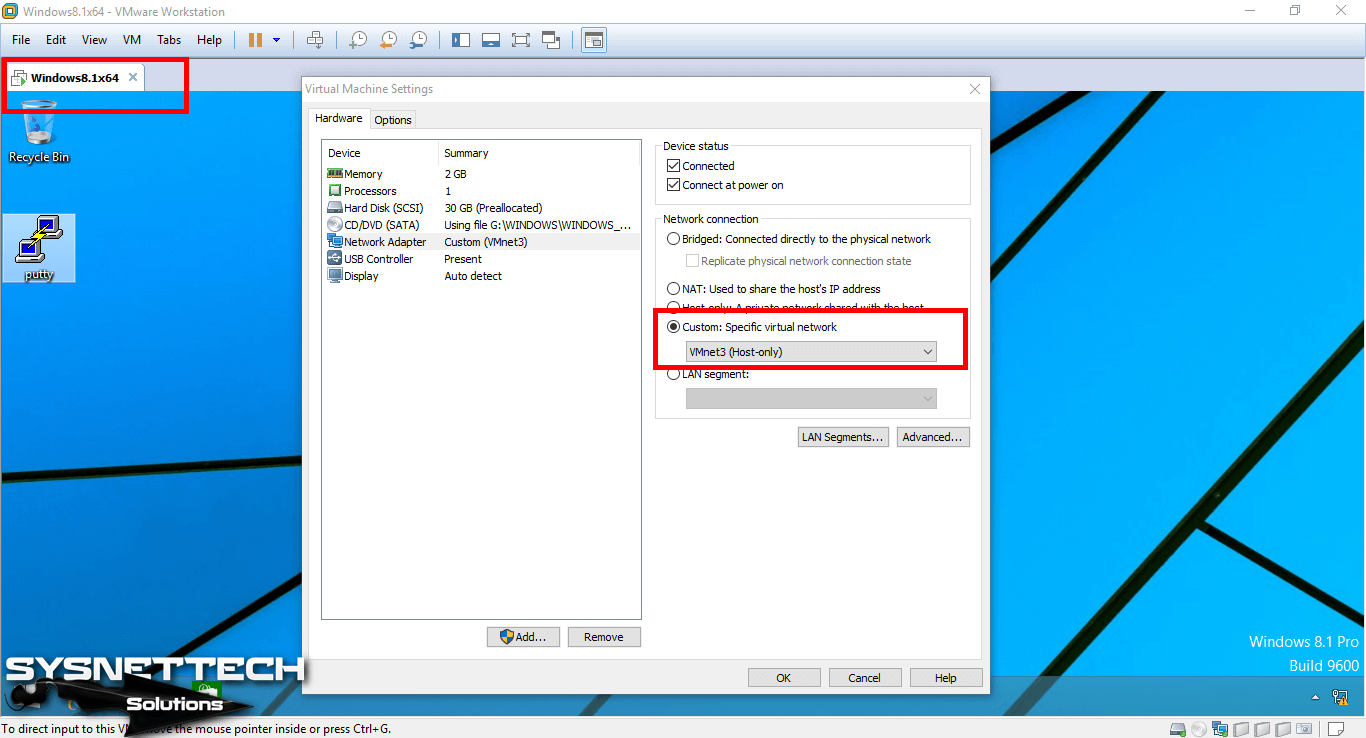

Configure the virtual machine’s network adapter setting to Custom (VMnet3).

Step 8

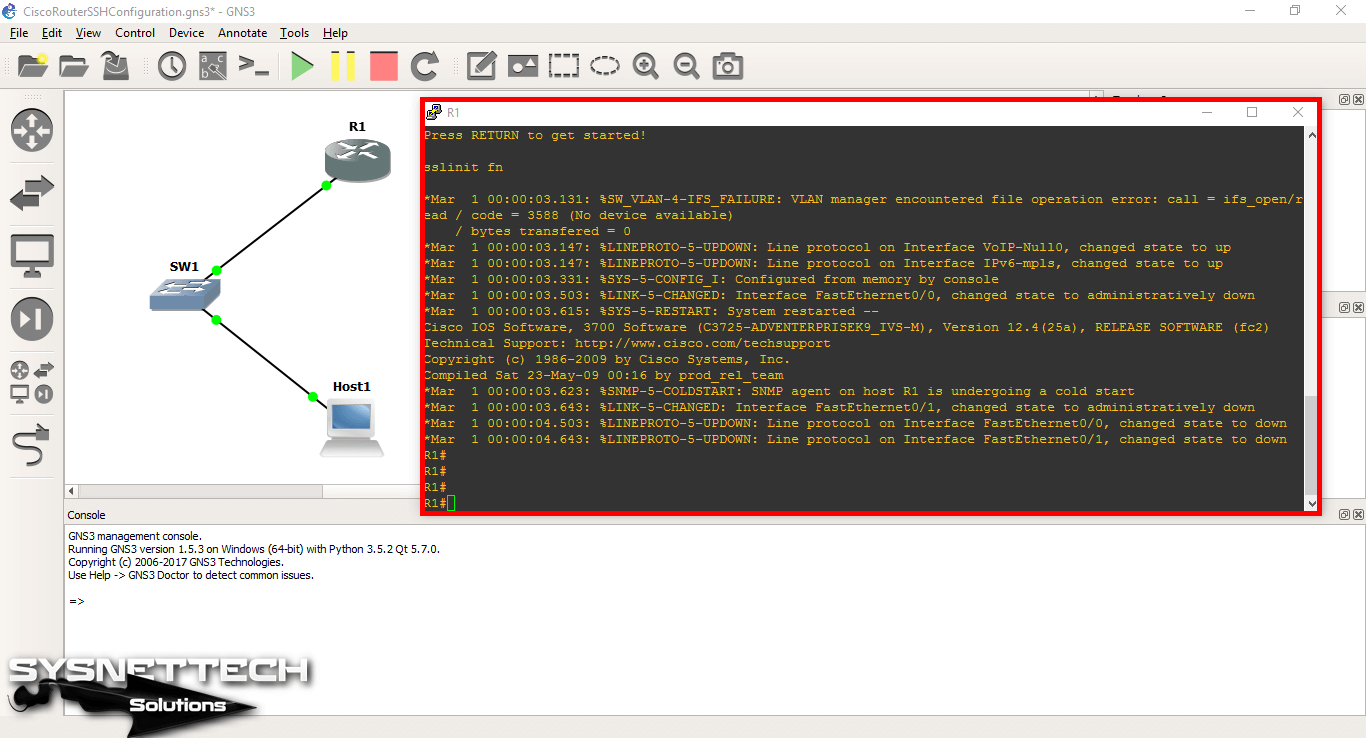

Configure the virtual machine’s network adapter setting to Custom (VMnet3). Click Start / Resume all nodes to run the router.

Step 9

To enable SSH after running the router, open the CLI prompt and perform the following commands in order.

Step 10

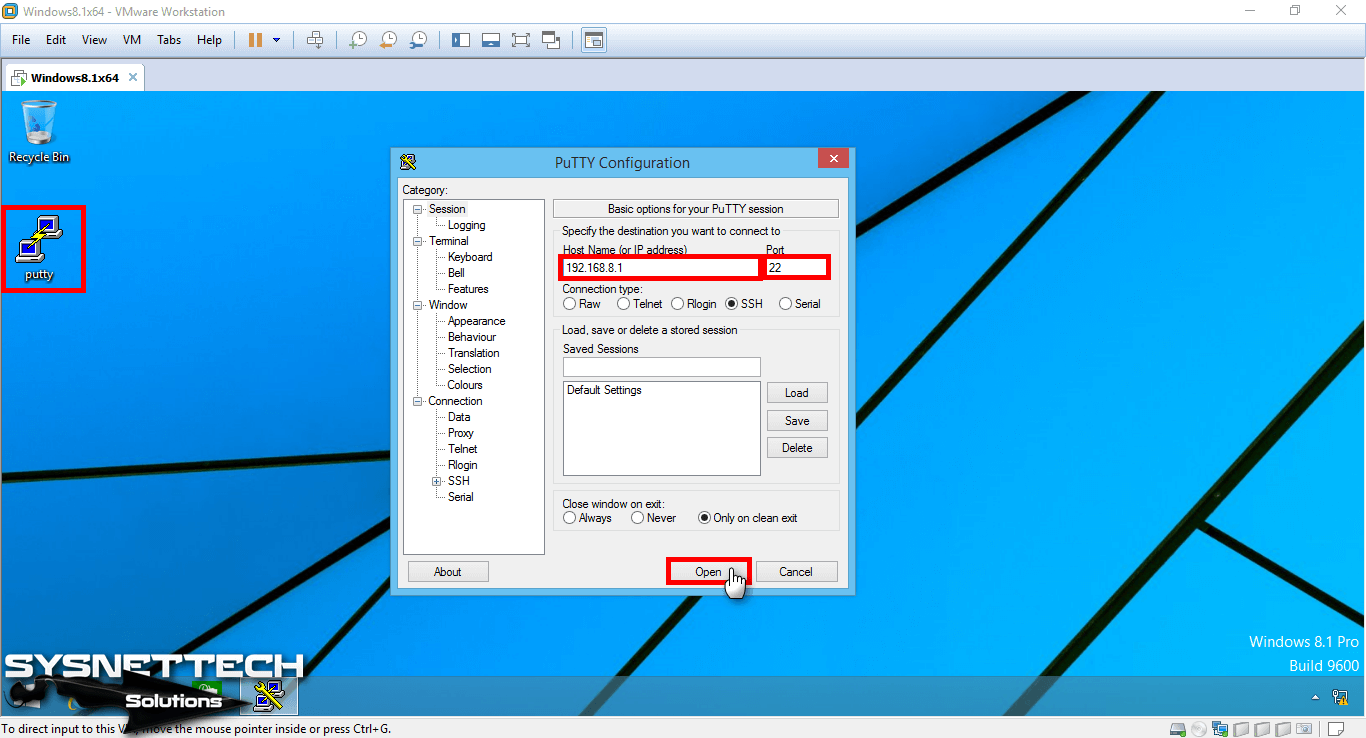

Open the Putty program on your virtual computer and enter the IP address of the Router’s FastEthernet0/0 interface in the IP address section, and enter 22 in the Port number section and click the Open button.

Step 11

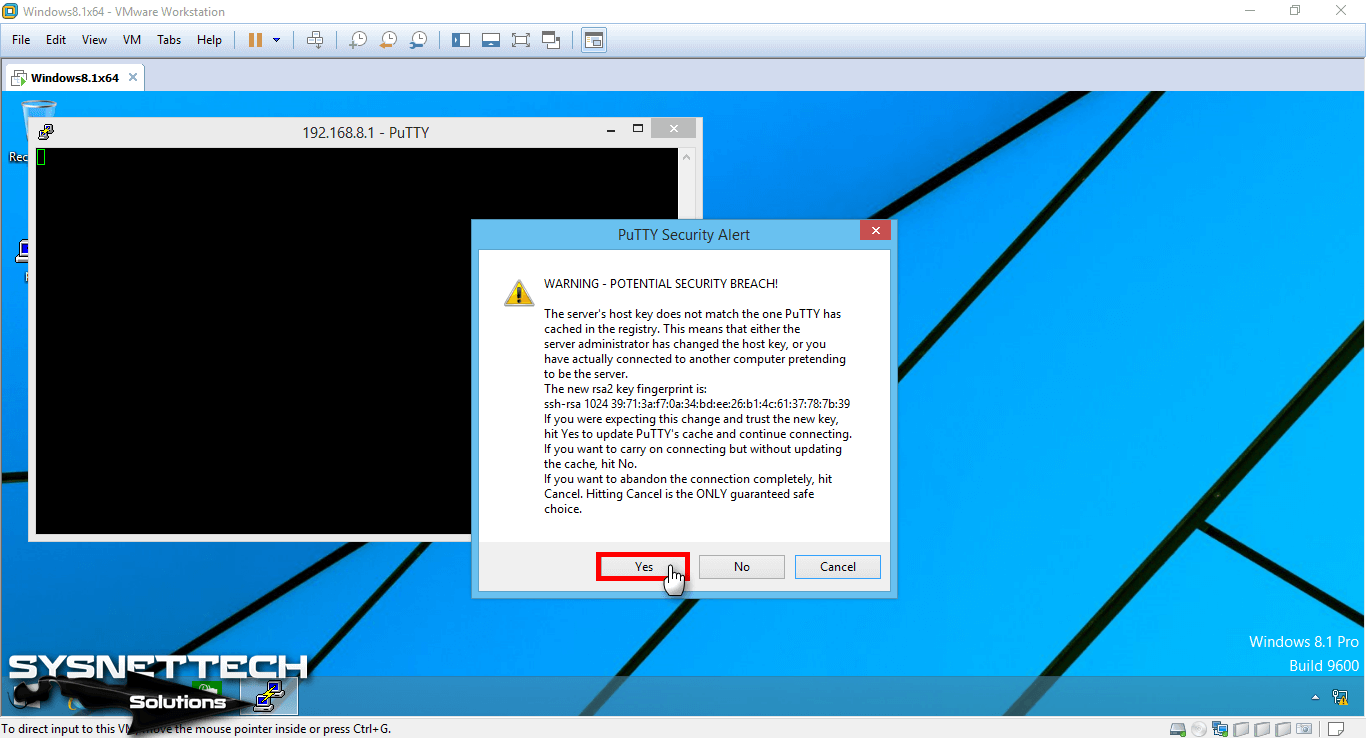

In the Putty security alert window, click Yes.

Step 12

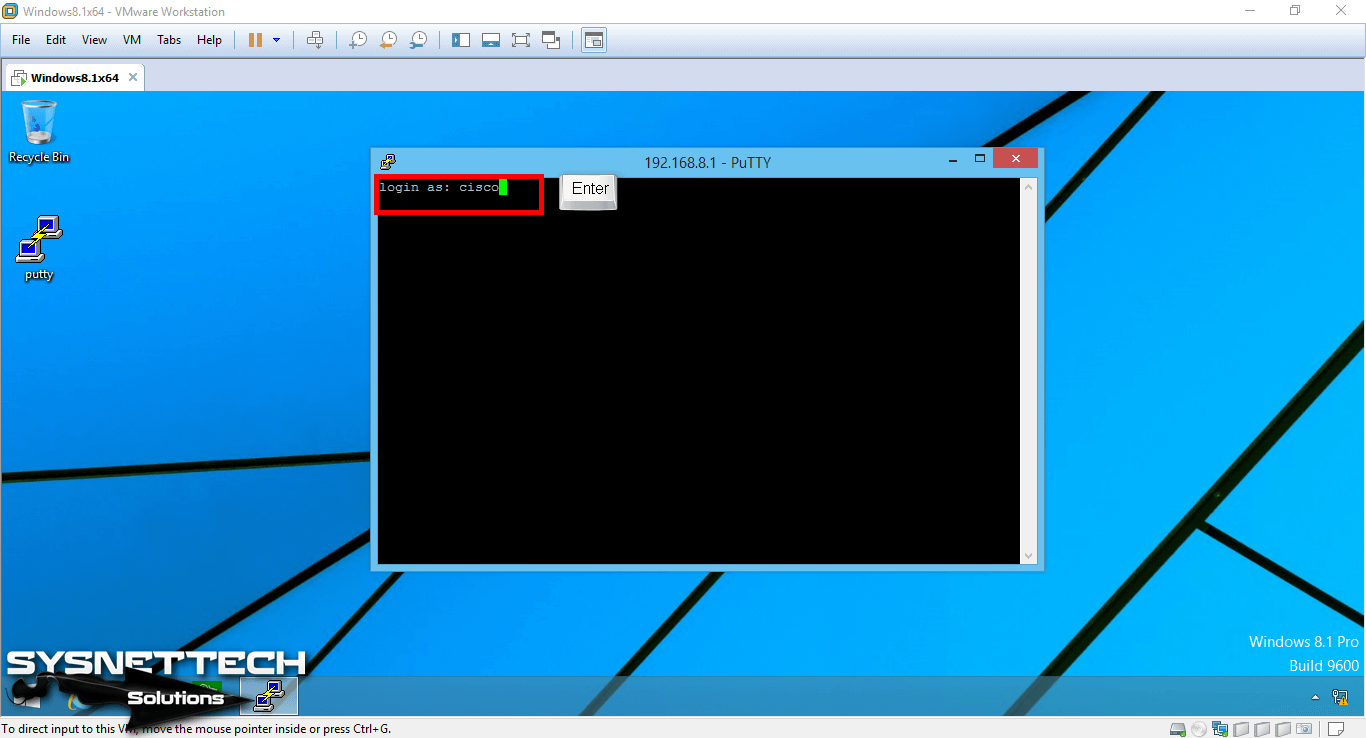

The SSH connection to the Router will be successfully established as in the following image.

Type the username you created in Login as and press Enter.

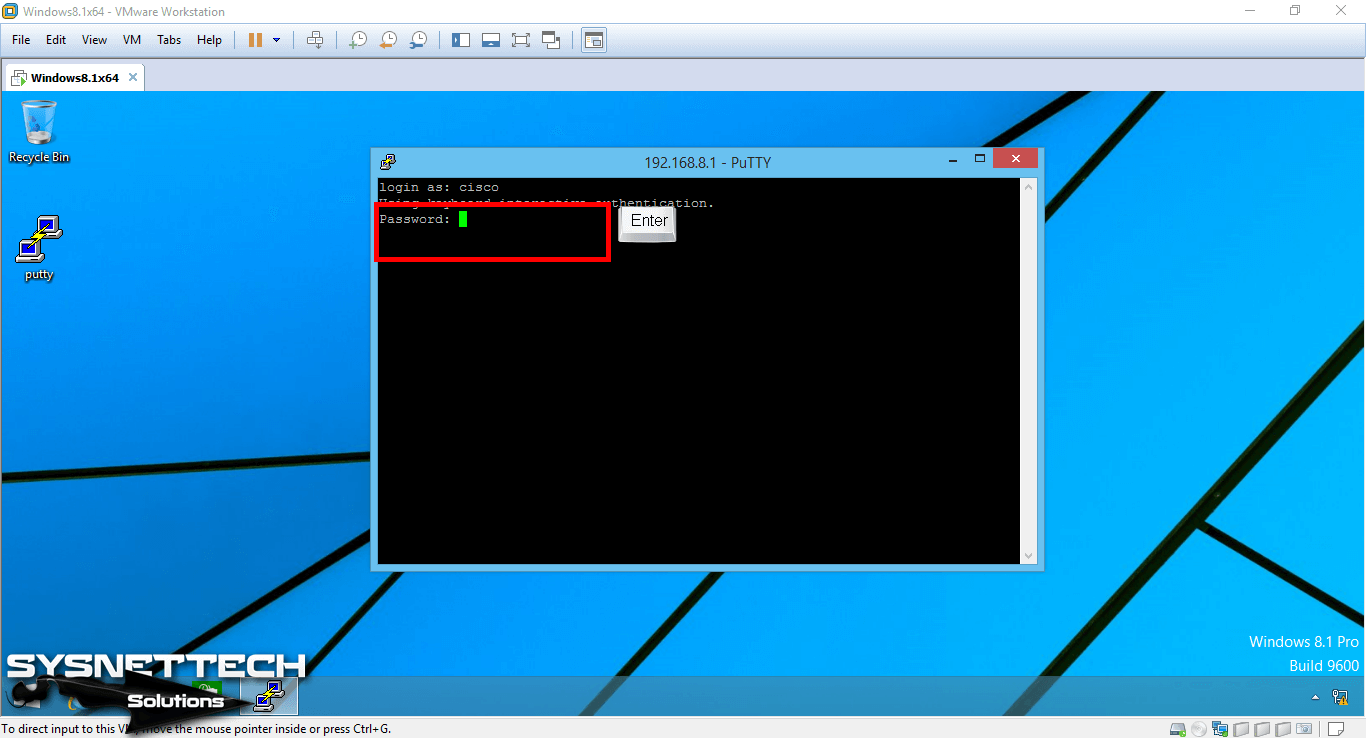

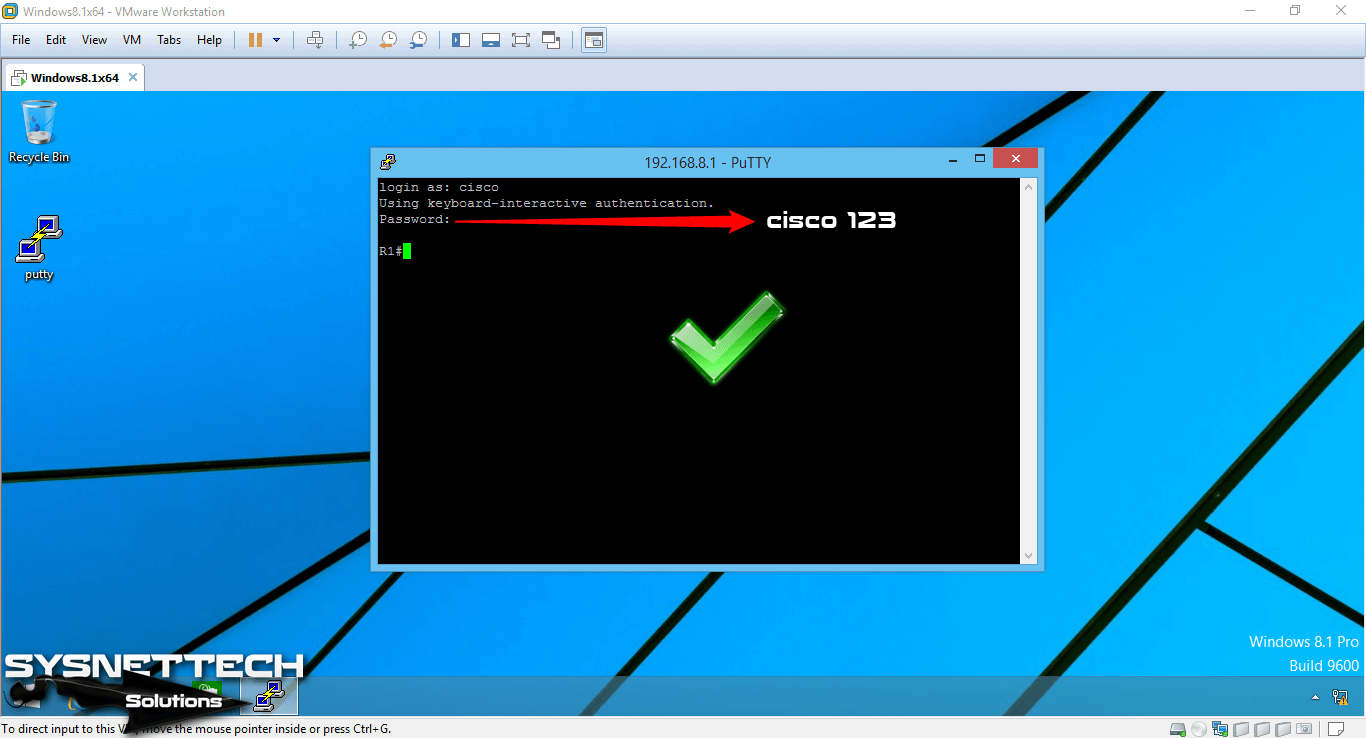

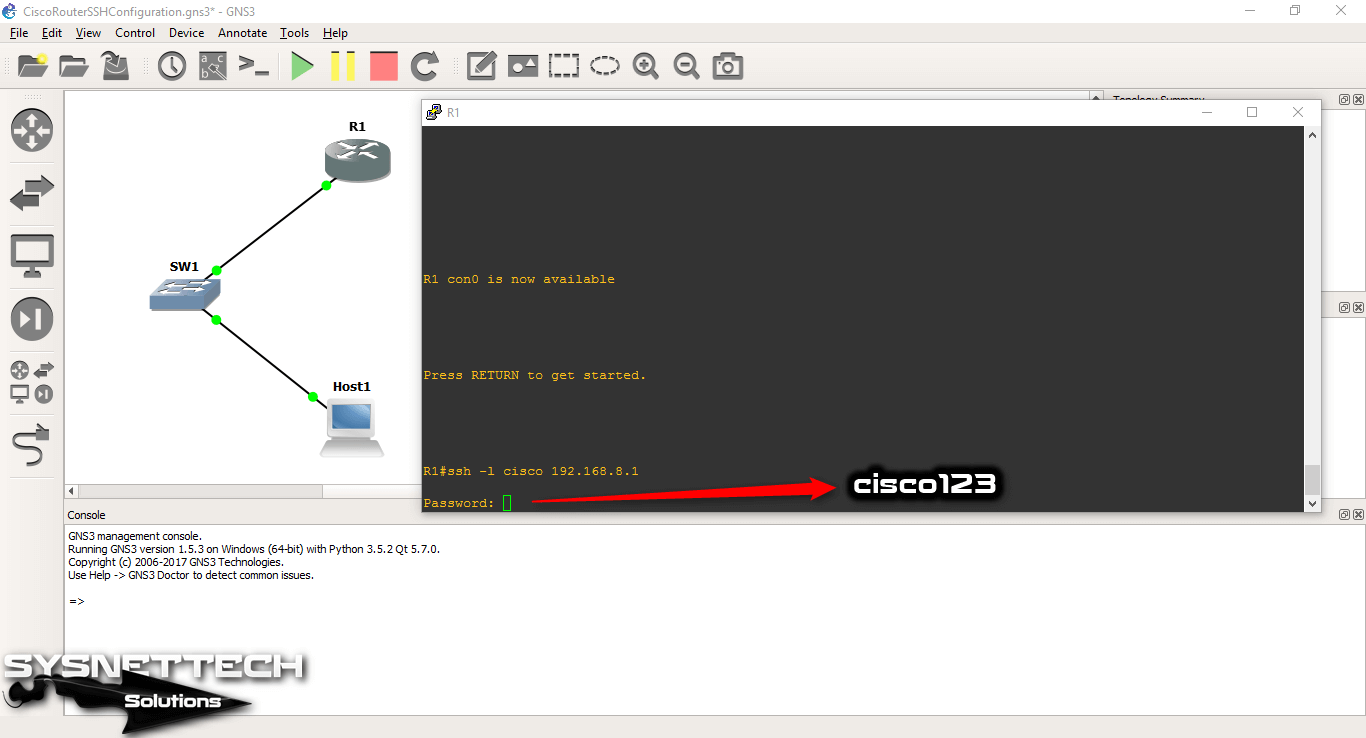

Step 13

Enter the user password (cisco123) you created in the Password section and press Enter.

Step 14

Once connected to the Router with SSH, you can now easily manage your device over LAN or WAN.

Step 15

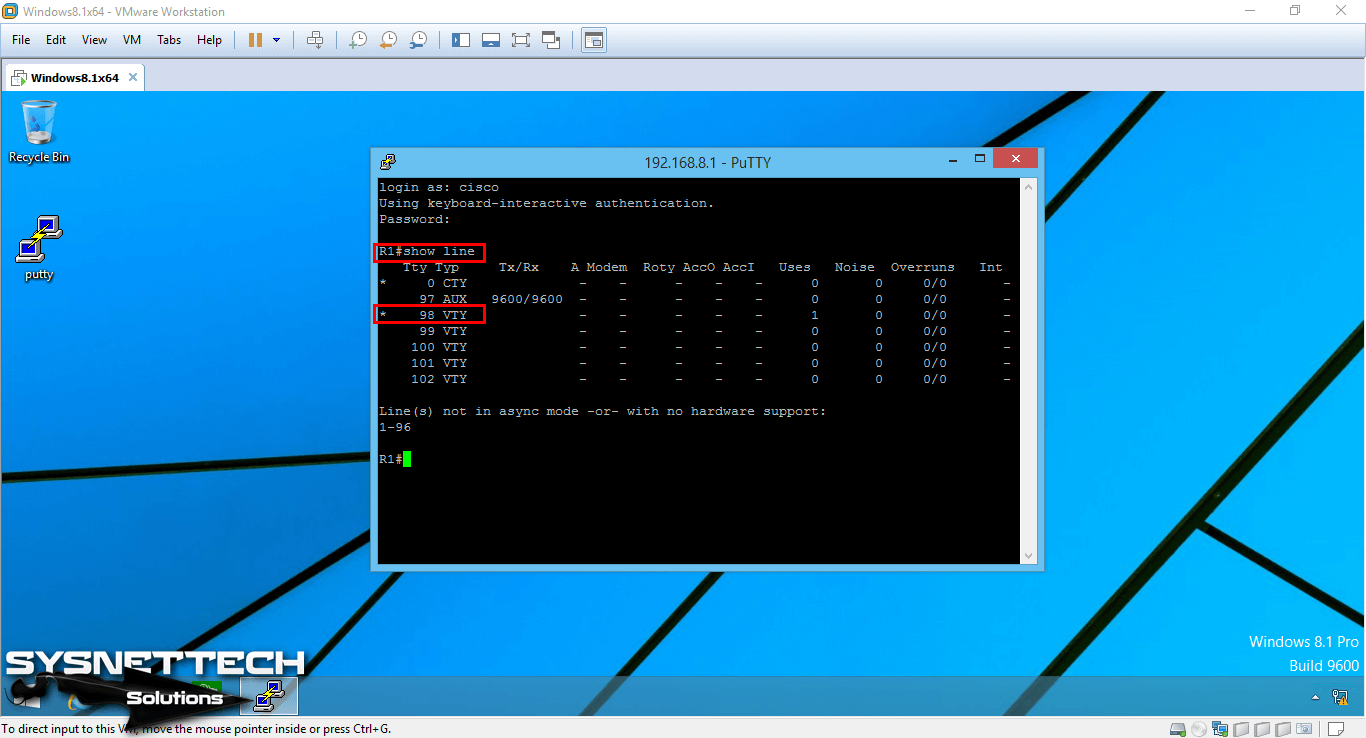

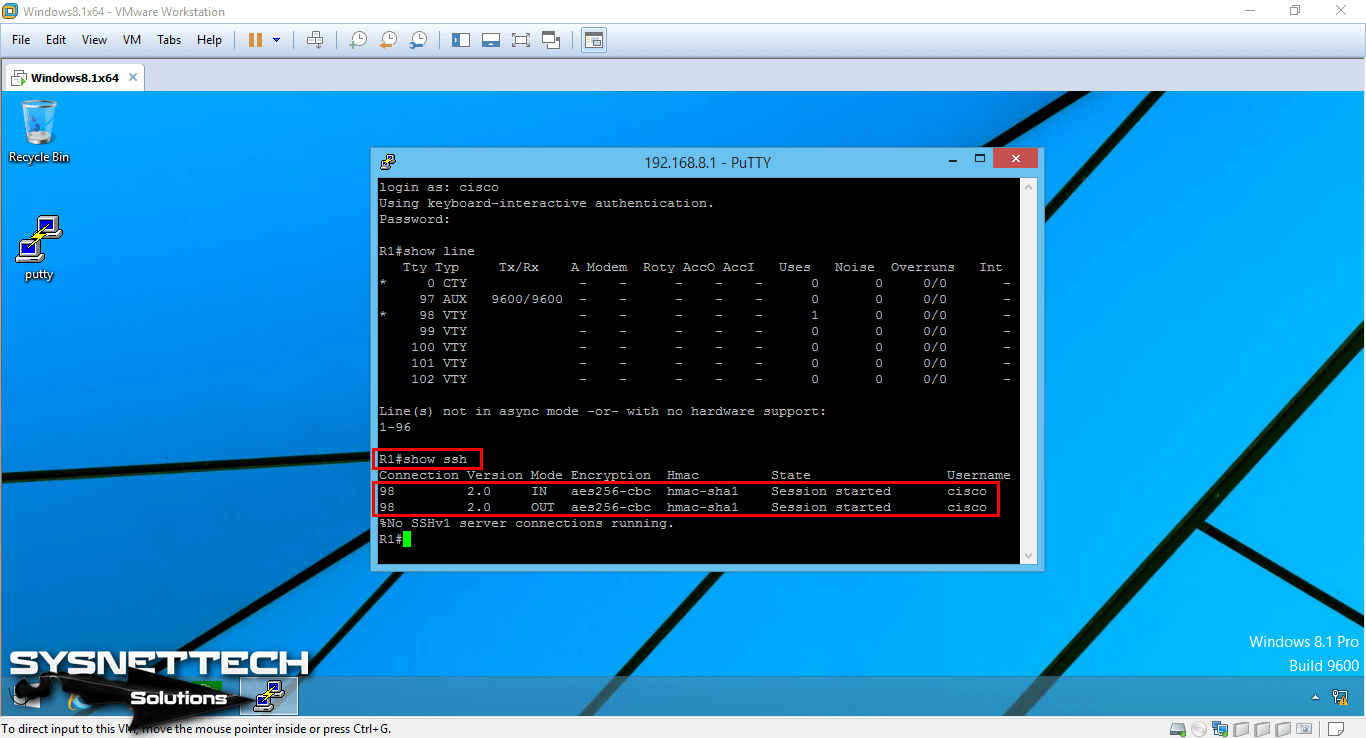

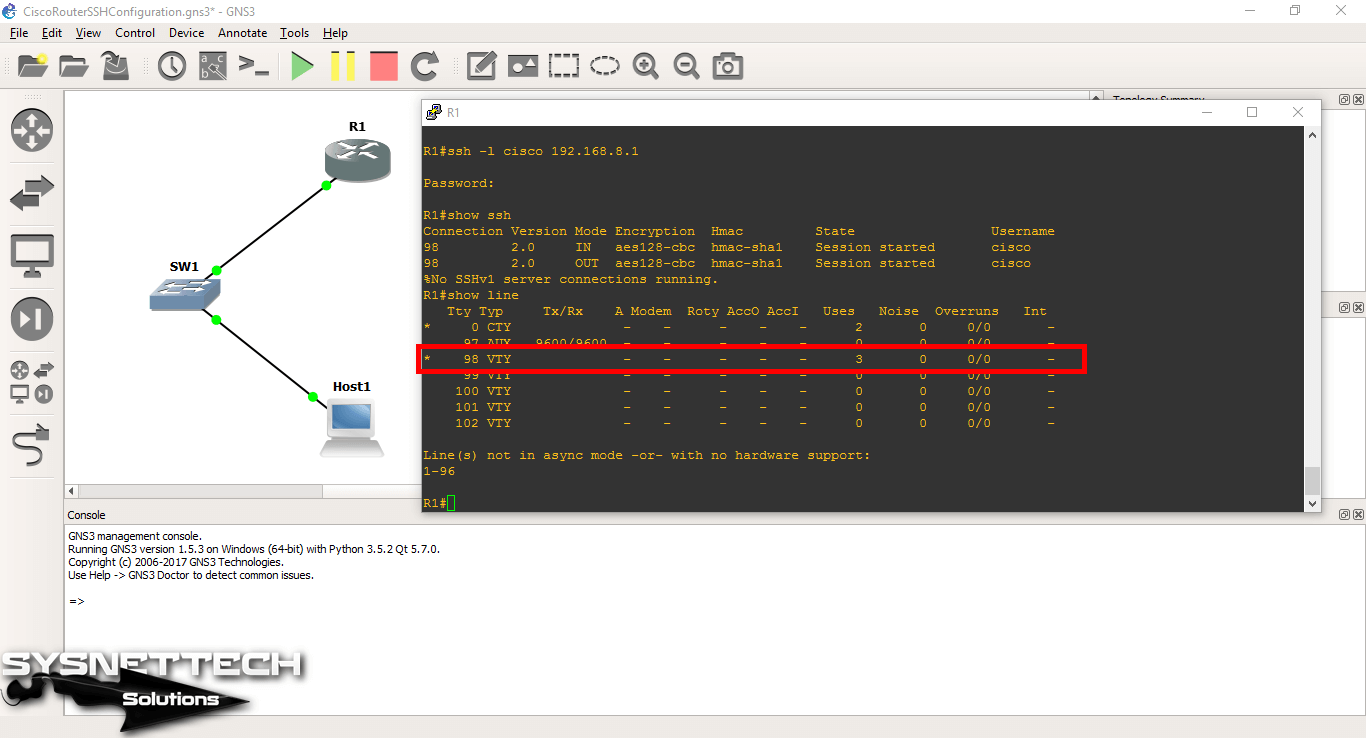

To view SSH sessions on the router, type the show line command in Privileged Mode and press Enter.

You can check the Telnet or SSH connections from the image below.

Step 16

To check the SSH version, execute the show ssh command in privileged configuration mode.

You can check that the SSH version is 2.0 in the show command output.

Step 17

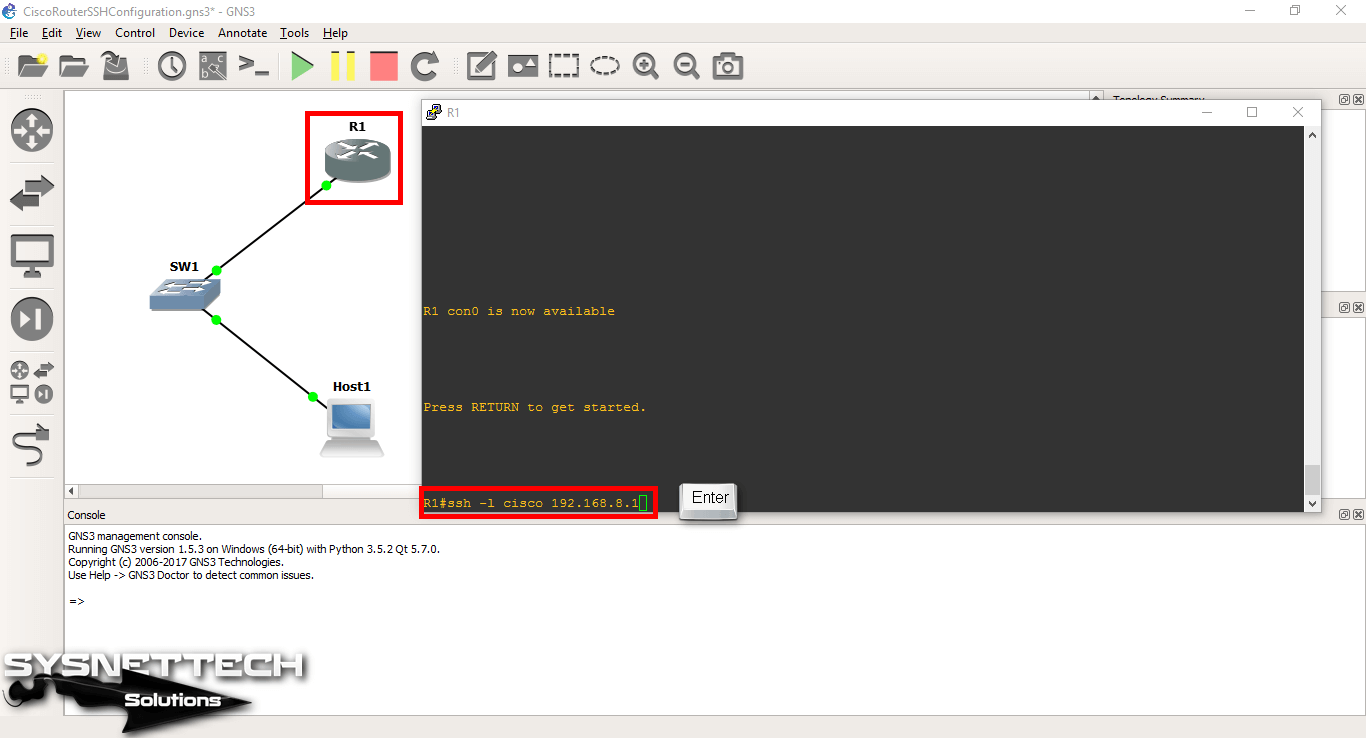

You can use [ ssh -l (User Name) (Router IP Address) ] at the command prompt to initiate an SSH session on a PC or other router on the network.

Step 18

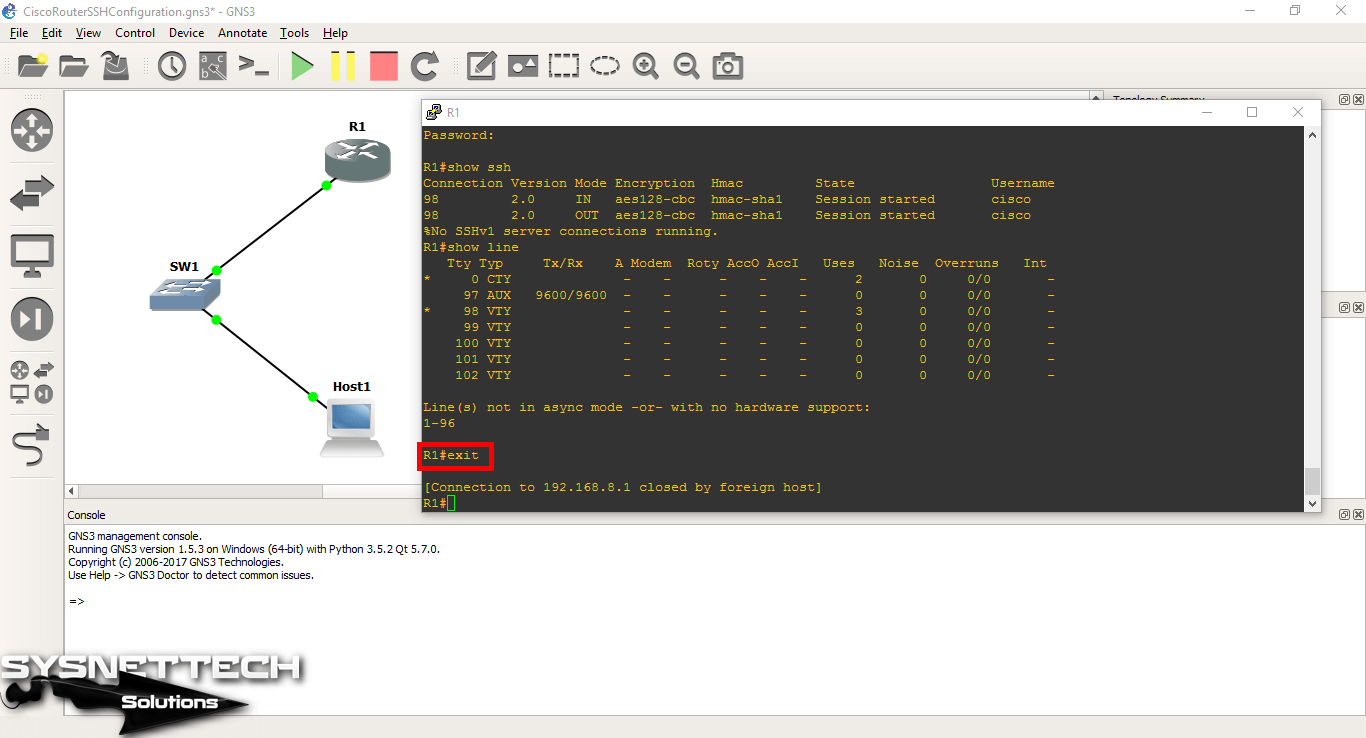

To connect from Router to Router, execute the ssh -l cisco 192.168.8.1 command, and then type your password and press Enter.

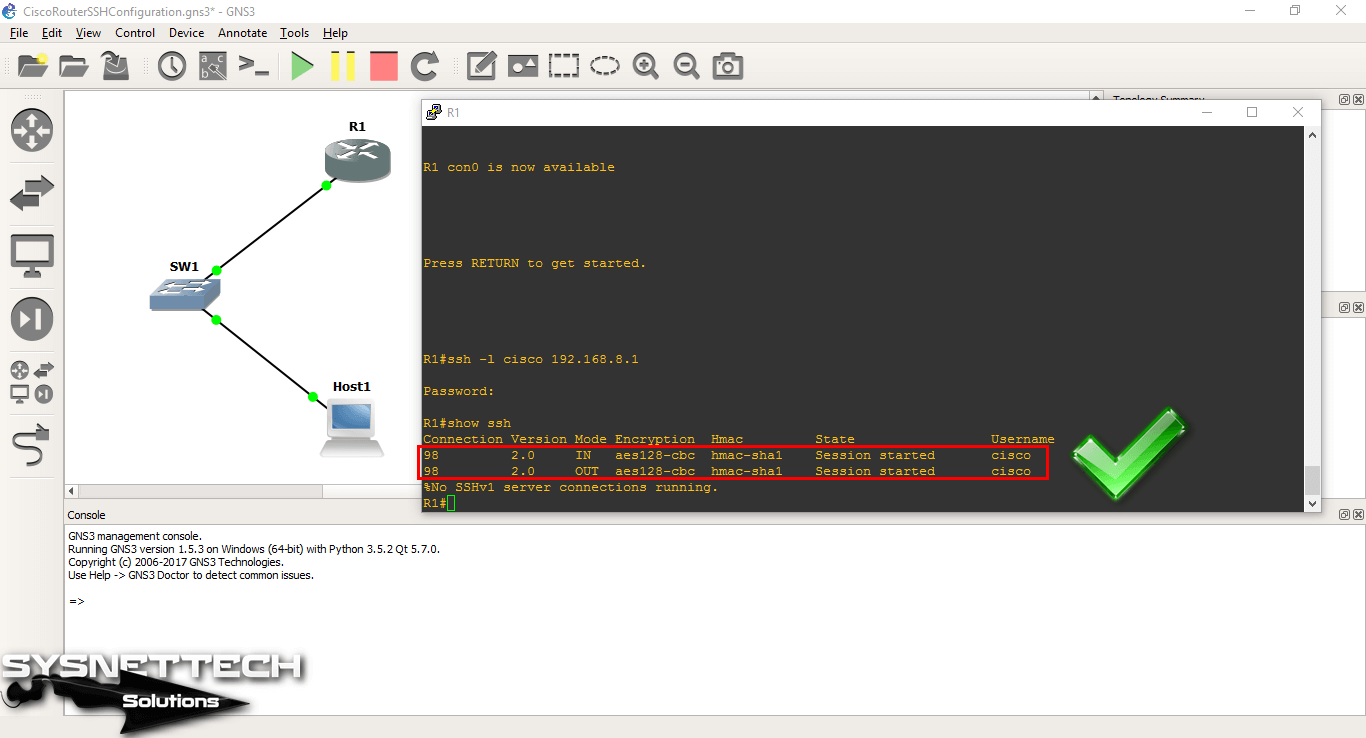

Step 19

You can see SSH sessions again when you use the show ssh command.

Step 20

Use the show line command to display the current session.

Step 21

You can use the exit command to terminate the SSH connection.

How to Connect from Router to Router with SSH Protocol ⇒ Video

You can watch the video below to make an SSH connection from the virtual machine to the Router using the simulator program and also subscribe to our YouTube channel to support us!