Настройка cisco catalyst 3560 с нуля

Содержание:

- Введение

- Мой МеморизИТ

- Настройки и конфигурация VPN (PPTP) в Windows 2000

- Настройка VLAN

- Настройка маршрутизатора CISCO1921/K9

- Как на Cisco ISR4331-SEC/K9 настроить DMZ

- Настраиваем цыску через консоль

- Защита роутера

- Причина использования командной строки

- Мой МеморизИТ

- Настройка DMZ на роутере

- Предварительные условия

- Общие сведения

- Создание и удаление сетей VLAN

Введение

У каждой компании, даже самой малой есть потребность в проведении аутентификации, авторизации и учета пользователей (семейство протоколов ААА). На начальном этапе ААА вполне себе хорошо реализуется с использованием таких протоколов, как RADIUS, TACACS+ и DIAMETER. Однако с ростом количества пользователей и компании, растет и количество задач: максимальная видимость хостов и BYOD устройств, многофакторная аутентификация, создание многоуровневой политики доступа и многое другое.

Для таких задач отлично подходит класс решений NAC (Network Access Control) — контроль сетевого доступа. В цикле статей, посвященному Cisco ISE (Identity Services Engine) — NAC решению для предоставления контроля доступа пользователям к внутренней сети с учетом контекста, мы подробно рассмотрим архитектуру, инициализацию, настройку и лицензирование решения.

Ссылки на все статьи в цикле приведены ниже:

Кратко напомню, что Cisco ISE позволяет:

-

Быстро и просто создавать гостевой доступ в выделенной WLAN;

-

Обнаруживать BYOD устройства (например, домашние ПК сотрудников, которые они принесли на работу);

-

Централизовать и применять политики безопасности к доменным и не доменным пользователям с помощью меток групп безопасности SGT (технология TrustSec);

-

Проверять компьютеры на наличие установленного определенного ПО и соблюдение стандартов (posturing);

-

Классифицировать и профилировать оконечные и сетевые устройства;

-

Предоставлять видимость оконечных устройств;

-

Отдавать журналы событий logon/logoff пользователей, их учетки (identity) на NGFW для формирования user-based политики;

-

Нативно интегрироваться с Cisco StealthWatch и вносить в карантин подозрительные хосты, участвующие в инцидентах безопасности (подробнее);

-

И другие стандартные для ААА сервера фичи.

Про Cisco ISE уже писали коллеги по отрасли, поэтому в дальнейшем советую ознакомиться: практика внедрения Cisco ISE, как подготовиться к внедрению Cisco ISE.

Мой МеморизИТ

Начинаем курс статей под кодовым названием Cisco для новичков

Собственно сабжект говорит о том что я постараюсь описать в данной статье…

начну с того, что на 18XX 28XX и почих маршрутизаторах 8 серии подключение и первоначальная настройка оборудования осуществляется через консольный порт с разъемом RJ-45, обычно, кабель для настройки идет в комплекте, представляет из себя RJ-45 на RS-232 голубого цвета. Оборудование 19XX 29XX серий помимо консольного порта RJ 45 имеет консольный порт MiniUSB (Что значительно удобнее при настройке оборудования имея под рукой ноутбук с отсутствующим COM портом). Для настройки оборудования через MiniUSB нам понадобится драйвер эмуляции Далее в Device Manager появится Cisco Serial где можно настроить номер порта.

Установка соединения осуществляется со стандартными значениями – 9600 бод/8 бит данных/1 стоп бит/без проверки четности и контроля прохождения. В Windows – системах вы можете использовать putty, в Linux cu или minicom. В дальнейшем, когда маршрутизатору будет присвоен IP-адрес для настроек будем использовать ssh, но первый раз без консольного подключения не обойтись.

Открываем Putty, выбираем тип подключения Serial порт COM7 ( У меня он COM7) нажимаем 2 раза и видим меред собой командную строку с приглашением роутера

Router> Переходим в превелегированный режим командой enable Router>enable Router# удаляем имеющуюся конфигурацию, находящуюся во флэш-памяти, и перезагружаем маршрутизатор: Router#erase startup-config Router#reload Ждем пока роутер перезагрузится, наблюдая за процессом загрузки в окне консоли, после чего снова переходим в превилигированный режим Router>enable

Переходим в конфигурационный режим и даем команду hostname: Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname Gw0 Gw0(config)# Включим режим хранения паролей в файле конфигурации устройства в зашифрованном виде: Gw0(config)#service password-encryption Отключим управление маршрутизатором через http и https и CDP Gw0(config)#no ip http server Gw0(config)#no ip http secure-server Gw0(config)#no cdp run Зададим пароли на подключения через консольный порт Gw0(config)#line con 0 Gw0(config-line)#password пароль Gw0(config-line)#login Gw0(config-line)#exit И Telnet Gw0(config)#line vty ? О, сколько он там сказал доступно? 0-1441 значит line vty 0 1441 )) Gw0(config-line)#password пароль Gw0(config-line)#login Gw0(config-line)#exit Зададим пароль на Enable режим Gw0(config) enable secret пароль_enable_режима

Перейдем к настройке интерфейса внутренней сети. Если маршрутизатор имеет гигабитные порты то названия портов можно сократить как Gi 0/0 (Gigabit ethernet) , если 100 Мбитные то скорее всего это будут Fa (fast ethernet) В принципе, если вы сомневаетесь в команде, нажмите TAB — в командной строке команда дописалась? значит норма, не помните что вводить? введите знак вопроса… IOS выдаст вам все доступные команды в данном контексте. Gw0(config) #interface Gi 0/0 Gw0(config-if)#ip address 192.168.0.1 255.255.255.0 Gw0(config-if)#description LAN Gw0(config-if)#no shutdown Gw0(config-if)#exit Задаем dns-сервера

Gw0(config)# ip name-server 192.168.0.2

Все, маршрутизатор доступен телнетом по 192.168.0.1 Записываем конфигурацию в память командой Gw0# copy running-config startup config или командой wr

В следующей статье,собственно, мы отключим доступ на маршрутизатор через telnet (Ибо не секюрно ) и настроим доступ к нему используя SSH.

источник

Настройки и конфигурация VPN (PPTP) в Windows 2000

Выполните следующие действия:

-

Выберите Пуск > Настройки > Сеть и удаленный доступ к сети > Новое подключение.

-

В появившемся окне мастера подключений выберите Тип сетевого подключения, затем выберите Подключиться к частной сети через Интернет.

-

Выберите Набрать номер для следующего предварительного подключения.

-

В поле «Узел» или «IP-адрес» укажите адрес места назначения и нажмите Далее.

-

Выберите Пуск > Настройки > Сеть и удаленный доступ к сети, затем выберите соединение, которое только что было настроено.

-

При появлении следующего окна выберите Свойства > Безопасность для настройки параметров.

-

Выберите Дополнительно (настройки заказчика), затем выберите Настройки и укажите соответствующие типы шифрования (пункт «Шифрование данных») и аутентификации (разрешите эти протоколы).

-

В разделе «Сеть» (тип вызываемого VPN-сервера) выберите PPTP и нажмите OK.

-

Появится окно проверки имени пользователя и пароля.

-

Появится сообщение о выполнении регистрации компьютера в сети.

-

Появится окно «Свойства подключения».

-

В следующих окнах отображается состояние подключения.

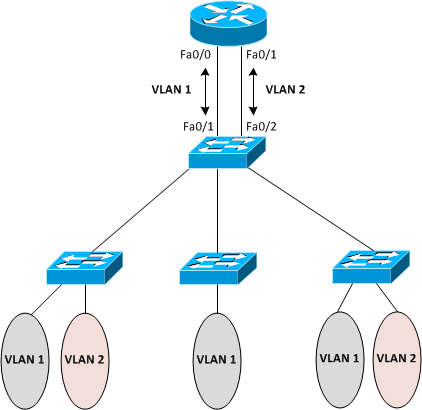

Настройка VLAN

Для того, чтобы устройства в сети не перебивали чужой трафик, необходимо создание VLAN — некоторой «локальной сети» внутри уже существующей. Это позволит общаться, к примеру, одному отделу, только между собой, либо только между собой и конкретно одним отделом. Маршрутизаторы в таком случае будут обрабатывать только действительно полезный трафик и распределят его согласно заданным правилам. А «лишний» трафик не загружает его производительность.

Как правило, порты внутреннего коммутатора на роутере объединены в Vlan1

interface Vlan1 description === LAN === ip address 192.168. 1

Необходимо включить на интерфейсе подсчет пакетов передаваемых клиентам — удобно просматривать, кто съедает трафик

ip accounting output-packets

Посмотреть статистику можно командой

show ip accounting ..или очистить clear ip accounting

Как видно из вышеуказанных конфигураций, процесс настройки Cisco 2811 достаточно прост. Но что делать в случае, если офис достаточно крупный, а все характеристик роутера идеально подходят для его нужд? Неужели необходимо прописывать такое большое количество настроек вручную? Не совсем.

Настройка маршрутизатора CISCO1921/K9

Добрый день уважаемые форумчане. Недавно принесли маршрутизатор CISCO1921/K9. Новенький, но без документов. Решили использовать его в нашей сети. Так — как специальной подготовки у меня нет, пришлось изучать все с самого начала. Было прочитано сотни статей и способов конфигурации. К сожалению пока не удалось заставить работать сей девайс. IOS обновить и задействовать вспомогательные приложения с графикой не удалось, так как нет документов подтверждающих покупку устройства. Первоначальная задача не хитрая. Подключить на один из портов линию провайдера и раздавать его по внутренней сети. Ну и вести, хоть какой-то учет трафика. После небольшой настройки маршрутизатор определил провайдера и получил доступ в интернет. А на локальных компьютерах доступа в интернет нет. Получается, что маршрутизация не работает или работает, но не верно.

Может подскажите чего умного

Вот простенькая схема сети и конфиг маршрутизатора:

Technology Package License Information for Module:’c1900′

—————————————————————— Technology Technology-package Technology-package Current Type Next reboot —————————————————————— ipbase ipbasek9 Permanent ipbasek9 security None None None data None None None

Configuration register is 0x2102

Current configuration : 1790 bytes ! ! Last configuration change at 16:33:35 Russia Thu Feb 12 2015 by admin ! version 15.1 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname gateway ! boot-start-marker boot-end-marker ! ! ! aaa new-model ! ! aaa authentication login default local ! ! ! ! ! aaa session-id common clock timezone Russia 4 0 ! no ipv6 cef ip source-route ip cef ! ! ! ! ! ip domain name is multilink bundle-name authenticated ! crypto pki token default removal timeout 0 ! ! license udi pid CISCO1921/K9 sn FCZ1545C2WU ! ! username admin privilege 15 secret 5 username admin2 privilege 15 secret 5 ! ! ip ssh time-out 60 ip ssh authentication-retries 2 ip ssh version 2 ! ! ! ! interface GigabitEthernet0/0 description LOCAL ip address 192.168.10.1 255.255.255.0 ip accounting output-packets ip nat inside ip nat enable ip virtual-reassembly in duplex auto speed auto ! interface GigabitEthernet0/1 description PREMIER ip address dhcp ip access-group FIREWALL in no ip redirects no ip proxy-arp ip nat outside ip nat enable ip virtual-reassembly in duplex auto speed auto no cdp enable ! interface GigabitEthernet0/1/0 ! interface GigabitEthernet0/1/1 ! interface GigabitEthernet0/1/2 ! interface GigabitEthernet0/1/3 ! interface Vlan1 description LAN no ip address ! ip forward-protocol nd ! ip http server ip http authentication local no ip http secure-server ! ip dns server ip nat inside source list NAT interface GigabitEthernet0/1 overload ip route 0.0.0.0 0.0.0.0 213.108.182.1 ! ip access-list extended NAT permit ip host 192.168.10.0 any ! ! ! ! ! control-plane ! ! line con 0 line aux 0 line vty 0 4 privilege level 15 transport input telnet ssh ! scheduler allocate 20000 1000 end

источник

Как на Cisco ISR4331-SEC/K9 настроить DMZ

Поступила мне задача, нужно для нужд компании настроить DMZ сеть . Вот только я никогда на оборудовании Cisco, да и вообще если честно не настраивал ни, то ни другое. Ну ничего, есть задача и ее нужно решить. Плюс — это бесценный опыт. Как я понял DMZ-сеть это – когда у Вас есть белые IP адреса и вы хотите не сделать проброс порта, а специализированной сети внутри локальной сети назначать эти самые белые адреса. Т.е. вы разворачиваете сервис, как если бы у Вас была куплена VPS, еще точнее, определенный кусок Вашей сети, содержащий общие сервисы, отделенные от корпоративных., к примеру: Web-сайт компании.

Главная Cisco ISR4331-SEC/K9 через 1 порт соединена с коммутатором (L3): Dell EMC S4128T-ON на порт 3, а уже за ним хосты Dell PowerEdge R640.

На коммутаторе будет создана виртуальная сеть, т.е. VLAN – которые я уже потом буду назначать на сетевом интерфейсе различных виртуальных машин.

Первым делом нужно попросить Вашего провайдера об услуге покупки необходимого пула IP адресов, у меня к примеру: провайдер на мой внешний IP адрес завернул сеть 190.30.202.98/28 и определил, что мой внешний IP это статический роутер для доступа. Ну как-то так, я пока не силен в правильной терминологии.

Шаг №1: на Cisco ISR4331-SEC/K9

Создаю внутренний Sub— интерфейс где буду спускать определенный VLAN на коммутатор ниже:

$ ssh -l admin@WAN_IP_CISCO

Router#conf t

Router (config)#interface GigabitEthernet0/0/1.50

Router (config)# description dmz

Router (config)#encapsulation dot1Q 50

Router (config)# ip address 190.30.202.99 255.255.255.240

Router (config)#do write memory

Т.е. 50 это название VLANа.

Связываем Cisco и EMC

srv-wg# configure terminal

interface ethernet1/1/3

switchport mode trunk

switchport trunk allowed vlan 40,50

no shutdown

srv-wg(conf-if-eth1/1/3)# exit

srv-wg(config)# do write memory

Где VLAN 40 (маска подсети: /30 (255.255.255.252) – это определенная сеть, которая через switchport mode trunk связывает Cisco & EMC, так во всех лабораторных связывают одно устройство с другим

На коммутаторе Dell EMC S4128T-ON создаем/(Принимаем) VLAN DMZ-сети:

srv-wg(config)# interface vlan50

no shutdown

description dmz

Назначаю интерфейсам на коммутаторе куда подключены хосты (Сервера) данный VLAN где хочу видеть публичные сервисы, к примеру, если у Вас на хост приходит два сетевых адаптера, то:

interface ethernet1/1/19

switchport mode trunk

switchport access vlan 1

switchport trunk allowed vlan 50,111,112

no shutdown

exit

interface ethernet1/1/20

switchport mode trunk

switchport access vlan 1

switchport trunk allowed vlan 50,111,112

no shutdown

exit

Где VLAN 50 – Это VLAN организации DMZ сервиса, когда данный VLAN назначен виртуальной машине, но можно и физической, нужно в настройках хоста прописать адресацию на сетевой интерфейс вида определенного маской подсети купленного пула , т.е. в моем случае это:

- Address: 190.30.202.100

- Netmask: 255.255.255.240

- Gateway: указываю IP адрес внутреннего Sub-интерфейса, т.е. 190.30.202.99

- А DNS: к примеру 8.8.8.8

Где VLAN 111,112 – это VLAN для различных сервисов

После чего все должно заработать, можно как с Cisco пропинговать данный внешний адрес если не заблокировано брандмауэром на хосте или какими-либо правилами, так и хоста с назначенным IP адресом DMZ пула. Интернет должен работать. Правила доступа из вне настраиваются если в Sub-интерфейс добавить access-list.

Также хочу поблагодарить моего друга за помощь в понимании всего процесса, который объясняет, как настроить и использовать DMZ на Cisco в рабочей среде.

На заметку: Не претендую на совершенство настроенного, я учусь и мне простительно делать ошибки. Если у кого есть замечания, то с радостью выслушаю и если действительно они нужны внесу изменения.

Итого задача выполнена. На этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

Источник

Настраиваем цыску через консоль

Настройка DNS-серверов

Зайдите в режим с повышенным доступом (enable), затем – в режим «конфигурирования» (conf t) “как рассмотрено выше”.

Выполните команду:

без нее, доступ по именам – не возможен.

Далее:

ip name-server X.X.X.X

вместо X, подставьте адрес DNS-сервера, предоставляемого провайдером.

На этом, настройка роутера cisco на DNS – полностью выполнена (что было не сложно, не так ли?). Можно сохранить изменения (командой «wr mem»).

Настройка локальной сети

Мы должны включить сервер DHCP, придумать локальный адрес IP для него, и установить диапазон адресов. Команды – необходимо набирать в режиме «конфигурирования»:

ip virtual-reassembly

включили сборку фрагментных пакетов;

Сервер DHCP – по умолчанию включен (выключают командой «no service dhcp»). Пишем:

default-router 192.168.D.1

похоже, так надо :).

Затем, выполняется «exit». В принципе, локальная сеть настроена.

Включаем графический интерфейс

Остался последний штрих – разрешить управление через графический интерфейс. Если это не нужно, данный блок – пропускаем. Команды – будут такие (в режиме «конфигурирования»):

- ip http server

- ip http secure-server

- ip http authentication local ///без этой команды, в «web-интерфейс» – не попадем

- line vty 0 4

- privilege level 15

- login local

- exit

Теперь можно выполнить «wr mem» и «reload».

Защита роутера

Чтобы запретить несанкционированный доступ к изменению настроек роутера, нужно выбрать вкладку «Настройки» и раздел «Администрирование» – в верхней части окна. После этого в подразделе «Управление» в поле «Пароль маршрутизатора» нужно набрать придуманный пароль (не тот, что использовался для подключения к сети Wi-Fi) и подтвердить его в поле «Повторный ввод для подтверждения».

Затем нажать на нижний пункт «Сохранить настройки».

Если планируется использовать роутер Cisco для дома, то непременно нужно изменить параметры входа, чтобы, например, соседи через стену не могли по Wi-Fi изменить параметры работы устройства и начать пользоваться чужим соединением бесплатно.

Причина использования командной строки

Основная причина использования интерфейса командной строки вместо консоли через меню обеспечивает более быстрое выполнение, потому что когда вы тратите время на изучение команд, вы можете выполнять множество быстрых операций. Гораздо больше, чем с помощью меню. Это создает преимущество использования командной строки по сравнению с интерфейсами меню. Есть также вещи, которые делают его особенно эффективным при исследовании интерфейса командной строки Cisco IOS, что он является стандартом для всех маршрутизаторов Cisco. Кроме того, в тесте CCNA есть несколько вопросов, которые задают вам эти команды.

Мой МеморизИТ

Начинаем курс статей под кодовым названием Cisco для новичков

Собственно сабжект говорит о том что я постараюсь описать в данной статье…

начну с того, что на 18XX 28XX и почих маршрутизаторах 8 серии подключение и первоначальная настройка оборудования осуществляется через консольный порт с разъемом RJ-45, обычно, кабель для настройки идет в комплекте, представляет из себя RJ-45 на RS-232 голубого цвета. Оборудование 19XX 29XX серий помимо консольного порта RJ 45 имеет консольный порт MiniUSB (Что значительно удобнее при настройке оборудования имея под рукой ноутбук с отсутствующим COM портом). Для настройки оборудования через MiniUSB нам понадобится драйвер эмуляции Далее в Device Manager появится Cisco Serial где можно настроить номер порта.

Установка соединения осуществляется со стандартными значениями – 9600 бод/8 бит данных/1 стоп бит/без проверки четности и контроля прохождения. В Windows – системах вы можете использовать putty, в Linux cu или minicom. В дальнейшем, когда маршрутизатору будет присвоен IP-адрес для настроек будем использовать ssh, но первый раз без консольного подключения не обойтись.

Открываем Putty, выбираем тип подключения Serial порт COM7 ( У меня он COM7) нажимаем 2 раза и видим меред собой командную строку с приглашением роутера

Router> Переходим в превелегированный режим командой enable Router>enable Router# удаляем имеющуюся конфигурацию, находящуюся во флэш-памяти, и перезагружаем маршрутизатор: Router#erase startup-config Router#reload Ждем пока роутер перезагрузится, наблюдая за процессом загрузки в окне консоли, после чего снова переходим в превилигированный режим Router>enable

Переходим в конфигурационный режим и даем команду hostname: Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname Gw0 Gw0(config)# Включим режим хранения паролей в файле конфигурации устройства в зашифрованном виде: Gw0(config)#service password-encryption Отключим управление маршрутизатором через http и https и CDP Gw0(config)#no ip http server Gw0(config)#no ip http secure-server Gw0(config)#no cdp run Зададим пароли на подключения через консольный порт Gw0(config)#line con 0 Gw0(config-line)#password пароль Gw0(config-line)#login Gw0(config-line)#exit И Telnet Gw0(config)#line vty ? О, сколько он там сказал доступно? 0-1441 значит line vty 0 1441 )) Gw0(config-line)#password пароль Gw0(config-line)#login Gw0(config-line)#exit Зададим пароль на Enable режим Gw0(config) enable secret пароль_enable_режима

Перейдем к настройке интерфейса внутренней сети. Если маршрутизатор имеет гигабитные порты то названия портов можно сократить как Gi 0/0 (Gigabit ethernet) , если 100 Мбитные то скорее всего это будут Fa (fast ethernet) В принципе, если вы сомневаетесь в команде, нажмите TAB — в командной строке команда дописалась? значит норма, не помните что вводить? введите знак вопроса… IOS выдаст вам все доступные команды в данном контексте. Gw0(config) #interface Gi 0/0 Gw0(config-if)#ip address 192.168.0.1 255.255.255.0 Gw0(config-if)#description LAN Gw0(config-if)#no shutdown Gw0(config-if)#exit Задаем dns-сервера

Gw0(config)# ip name-server 192.168.0.2

Все, маршрутизатор доступен телнетом по 192.168.0.1 Записываем конфигурацию в память командой Gw0# copy running-config startup config или командой wr

В следующей статье,собственно, мы отключим доступ на маршрутизатор через telnet (Ибо не секюрно ) и настроим доступ к нему используя SSH.

источник

Настройка DMZ на роутере

Роутеры позволяют добавить в DMZ только одно устройство. Роутер должен получать «белый» IP-адрес. Только в этом случае будет возможен доступ к нему из глобальной сети. Информацию об этом можно получить у вашего интернет провайдера. Некоторые провайдеры бесплатно выдают внешний IP-адрес, но зачастую за эту услугу требуется дополнительная плата.

Установка статического IP-адреса

Добавить в DMZ можно только компьютер, имеющий статический IP-адрес. Поэтому первым делом меняем его. Для этого открываем свойства сетевого подключения и в настройках TCP/IP прописываем статический IP-адрес в диапазоне адресов вашей сети. Например, если у вашего роутера IP 192.168.0.1, то для компьютера можно указать 192.168.0.10. Маска подсети стандартная – 255.255.255.0. А в поле «Шлюз» нужно указать адрес вашего роутера.

На этом настройка компьютера завершена и можно переходить к настройкам роутера.

Настройка роутера

Первым делом DMZ на роутере нужно включить, поскольку по умолчанию она всегда отключена.

Находим соответствующий пункт меню в веб-интерфейсе устройства:

- На роутерах Asus нужная вкладка так и называется – DMZ.

- На роутерах TP-Link откройте пункт «Переадресация», а в нём будет подпункт DMZ.

- У D-Link ищите пункт «Межсетевой экран».

В любом случае на вкладке настроек нужно поставить галочку в поле «Включить». А рядом найти поле, которое называется «Адрес узла DMZ» или «Адрес видимой станции» (в зависимости от модели роутера могут быть другие варианты). В это поле вписываем статический адрес компьютера или другого устройства, которое нужно добавить в DMZ. В нашем случае это 192.168.0.10.

Сохраните настройки и перезапустите роутер. На этом всё: все порты на выбранном ПК открыты. Любая программа, которая использует входящие подключения, будет думать, что выходит в сеть напрямую. Все остальные программы будут работать в штатном режиме.

Ниже приведен пример настройки маршрутизатора с англоязычным интерфейсом.

Поэтому на устройстве, используемом в качестве узла DMZ, нужно обязательно установить файервол и антивирусную программу.

Источник

Предварительные условия

Требования

Читатели данного документа должны обладать знаниями по следующим темам:

-

Интерфейс командной строки (CLI) Cisco IOS

-

Общая модель поведения DNS

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

-

Маршрутизаторы Cisco серии 2500

-

ПО Cisco IOS 12.2(24a)

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Общие сведения

Управляющий интерфейс Цель интерфейса управления состоит в том, чтобы позволить пользователям выполнять задачи управления на маршрутизаторе. Это — в основном интерфейс, который не должен, и часто не может, передать dataplane трафик. В противном случае это может использоваться для удаленного доступа к маршрутизатору, часто через Telnet и «Безопасную оболочку» (SSH), и выполнять большинство задач управления на маршрутизаторе. Интерфейс является самым полезным прежде, чем маршрутизатор начнет направлять, или в сценариях устранения неполадок, когда интерфейсы Разделенного адаптера порта (SPA) неактивны. На ASR1K интерфейс управления находится в VRF по умолчанию, названном Mgmt-intf.

Команда source-interface <protocol> ip используется в этом документе экстенсивно (где ключевое слово <protocol> может быть SSH, FTP, TFTP). Эта команда используется, чтобы задать IP-адрес интерфейса, который будет использоваться как адрес источника, когда ASR является устройством клиента в соединении (например, соединение инициируется от ASR или трафика от коробки). Это также означает, что, если ASR не является инициатором соединения, команда source-interface <protocol> ip не применима, и ASR не использует этот IP-адрес для трафика ответа; вместо этого, это использует IP-адрес самого близкого интерфейса назначению. Эта команда позволяет вам исходному трафику (для поддерживаемых протоколов) от Осведомленного о VRF интерфейса.

Создание и удаление сетей VLAN

Типы VLAN

Коммутатор отправляет с виртуальной локальной сетью (VLAN) по умолчанию, к которой первоначально относятся все порты коммутатора. Коммутатор поддерживает до 32 сетей VLAN, включая сеть VLAN по умолчанию. Возможностей сети VLAN по умолчанию может оказаться недостаточно в зависимости от размеров сети и требований к ней. Перед созданием сетей VLAN рекомендуется предварительно определить требования среды.

Примечание.Коммутаторы серии Cisco Catalyst 500 работают в режиме VTP Transparent. Операции создания, изменения и удаления VLAN, выполняемые на этом коммутаторе, не затрагивают другие коммутаторы в домене.

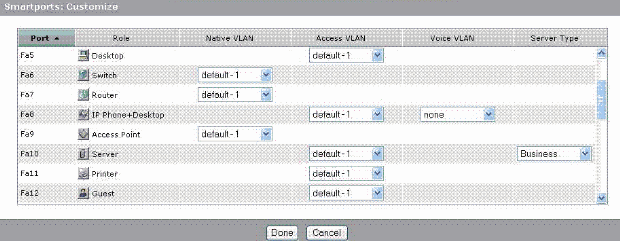

Это зависит от типа устройств, подключенных к порту коммутатора:

-

Порт коммутатора, которому назначена одна из следующих ролей, может принадлежать только к сети доступа VLAN:

-

Рабочий стол

-

IP-телефон + настольный компьютер

-

Принтер

-

Сервер

-

Гость

-

Другое

Сет доступа VLAN предоставляет подключенному устройству определенный доступ, настроенный в этой сети VLAN.

-

-

Порт коммутатора, которому назначена одна из этих ролей портов, может отсылать и получать трафик во всех сетях VLAN, настроенных в коммутаторе. Одна из них может быть задана в качестве стандартной сети VLAN:

-

Коммутатор

-

Маршрутизатор

-

Точка доступа

На этом порту любой трафик, который получен или передан без явно определенной сети VLAN, считается принадлежащим сети VLAN с нетегированным трафиком. Порт коммутатора и подключенное к нему устройство должны располагаться в одной стандартной сети VLAN.

-

Примечание. Для того чтобы просмотреть роли портов и связанные с ними сети VLAN, в диспетчере устройств выберите Configure > Smartports > Customize (Настроить > Smartports > Изменить).

Если необходимо отделить голосовой или гостевой трафик (или оба типа), создайте дополнительные сети VLAN. Если создаются дополнительные сети VLAN на коммутаторе с портами Smartport IP Phone+Desktop и Voice, необходимо создать следующие сети VLAN:

-

Cisco-Guest. Сеть VLAN, в которую должны входить все порты, которым назначена роль Guest. Эта сеть VLAN обеспечивает отделение всего гостевого и посетительского трафика от остальной части сетевого трафика и ресурсов. Порты, которым назначена роль Smartport Guest, должны входить в эту сеть VLAN.

-

Cisco-Voice. Сеть VLAN, в которую должны входить все порты, которым назначена роль IP Phone+Desktop. Эта сеть VLAN гарантирует, что голосовой трафик имеет более высокий уровень QoS и не смешивается с трафиком данных. Порты, которым назначена роль Smartport IP Phone+Desktop, должны входить в эту сеть VLAN.

Для создания и удаления сетей VLAN используйте окно «VLANs». Для того чтобы открыть это окно, в меню диспетчера устройств выберите Configure (Настроить) > VLAN.

Для создания VLAN выполните следующие действия:

Нажмите Create в окне «VLANs».

Введите имя и идентификатор VLAN.

Нажмите «Готово».

Повторяйте действия 1-3, чтобы создать необходимое количество сетей VLAN.

Нажмите кнопку Submit, чтобы сохранить изменения.

Примечание.Если имеются порты, которым назначена роль IP Phone+Desktop, необходимо создать VLAN Cisco-Voice. Если имеются порты, которым назначена роль Guest, необходимо создать VLAN Cisco-Guest. Если сети VLAN Cisco-Voic» и Cisco-Guest не созданы, то при нажатии кнопки Submit появляется сообщение об ошибке.

Чтобы удалить сети VLAN, выполните следующие действия:

-

Установите флажок в верхней части колонки Delete, чтобы выбрать все сети VLAN, или аналогичные флажки рядом с одной или несколькими конкретными сетями VLAN.

-

Нажмите кнопку Submit, чтобы сохранить изменения. Нажмите кнопку ОК во всплывающем окне «Delete VLAN confirmation».