Настройка подключения l2tp на билайн

Содержание:

- Масштабирование. Подключение нового удаленного офиса через L2TPv2

- Недостатки протокола PPTP

- Настройка VPN соединения

- L2TP / IPsec

- Автоматическое установление разорванного VPN соединения

- Как создать подключение PPPoE в Windows 10?

- Тест подключения

- Бонус (shadowsocks)

- Настройка VPN-соединения с помощью PPtP

- Шаг 1. Диапазон адресов для удаленных пользователей

- Сравнение PPTP и L2TP

- L2TP

- Пошаговая инструкция

- Как самостоятельно настроить ВПН

- Возможные ошибки и сбои

- Отличие PPPoE от DHCP в настройках роутера

- GRE туннель + Ipsec в mikrotik, создание и настройка

Масштабирование. Подключение нового удаленного офиса через L2TPv2

| *Nov 9 10:31:35.178: VPDN uid:123 disconnect (AAA) IETF: 17/user-error Ascend: 26/PPP CHAP Fail *Nov 9 10:31:35.178: VPDN uid:123 vpdn shutdown session, result=2, error=6, vendor_err=0, syslog_error_code=8, syslog_key_type=1 |

| LNS# username LAC_9 password 0 cisco123 |

LAC_9# username LNS password 0 cisco123 ! l2tp-class client.init.class authentication password cisco123 ! pseudowire-class pwclass1 encapsulation l2tpv2 protocol l2tpv2 client.init.class ip local interface Ethernet0/0 ! interface Loopback0 ip address 9.9.9.9 255.255.255.255 ! interface Virtual-PPP1 ip address loopback0 ppp authentication ms-chap-v2 no cdp enable pseudowire 55.1.1.3 1 pw-class pwclass1 ! ip route 192.168.1.0 255.255.255.0 Virtual-PPP1 |

| LNS#sh vpdn tunnel L2TP Tunnel Information Total tunnels 2 sessions 2 LocTunID RemTunID Remote Name State Remote Address Sessn L2TP Class/ Count VPDN Group 35949 21672 LAC est 77.1.1.7 1 VPDN-L2TP 49973 18492 LAC_9 est 44.1.1.9 1 VPDN-L2TP |

| LNS# interface Loopback0 ip address 3.3.3.3 255.255.255.255 router ospf 1 network 3.3.3.3 0.0.0.0 area 0 |

LAC# interface Loopback0 ip address 7.7.7.7 255.255.255.255 !interface Loopback1 ip address 77.77.77.77 255.255.255.255 ! router ospf 1 router-id 7.7.7.7 network 7.7.7.7 0.0.0.0 area 0 network 77.77.77.77 0.0.0.0 area 0 |

LAC_9# interface Loopback0 ip address 9.9.9.9 255.255.255.255 !interface Loopback1 ip address 99.99.99.99 255.255.255.255 ! router ospf 1 router-id 9.9.9.9 network 9.9.9.9 0.0.0.0 area 0 network 99.99.99.99 0.0.0.0 area 0 |

| LNS#sh ip ospf neighbor Neighbor ID Pri State Dead Time Address Interface 9.9.9.9 0 FULL/ — 00:00:39 9.9.9.9 Virtual-Access3 7.7.7.7 0 FULL/ — 00:00:39 7.7.7.7 Virtual-Access4 192.168.1.1 1 FULL/DR 00:00:39 192.168.1.1 Ethernet0/0 Все региональные офисы видят маршруты друг друга через R3 – L2TPv2 HUBLAC_9#sh ip route ospf (видны маршруты маршрутизатора R7) 7.0.0.0/32 is subnetted, 1 subnets O 7.7.7.7 [110/3] via 3.3.3.3, 00:02:14, Virtual-PPP1 77.0.0.0/32 is subnetted, 1 subnets O 77.77.77.77 [110/3] via 3.3.3.3, 00:02:14, Virtual-PPP1 Трассировка между удаленными офисами:LAC_9#traceroute 77.77.77.77 source 99.99.99.99 Type escape sequence to abort. Tracing the route to 77.77.77.77 VRF info: (vrf in name/id, vrf out name/id) 1 3.3.3.3 5 msec 2 msec 4 msec 2 7.7.7.7 5 msec 4 msec * |

25.025.16HUB

| C 16.16.16.16 is directly connected, Virtual-Access4) |

здесь

Недостатки протокола PPTP

Хотя использование PTPP VPN имеет свои преимущества, оно также имеет определенные ограничения. Это включает:

Недостаточная безопасность

Протокол PPTP считается наименее безопасным, поскольку он использует только 128-битное шифрование для защиты ваших данных. Так что, если вы имеете дело с конфиденциальной информацией, вам лучше выбрать другие протоколы VPN, которые предлагают значительный уровень безопасности.

Низкая производительность в нестабильных сетях

PPTP не самый надежный протокол VPN при использовании в нестабильных соединениях – вы часто сталкиваетесь с проблемами производительности! Хотя это может быть приемлемым средством соединения сотрудников и обмена документами, PPTP подведет вас, если у вас будет много личной информации, которой вы хотите поделиться.

Настройка VPN соединения

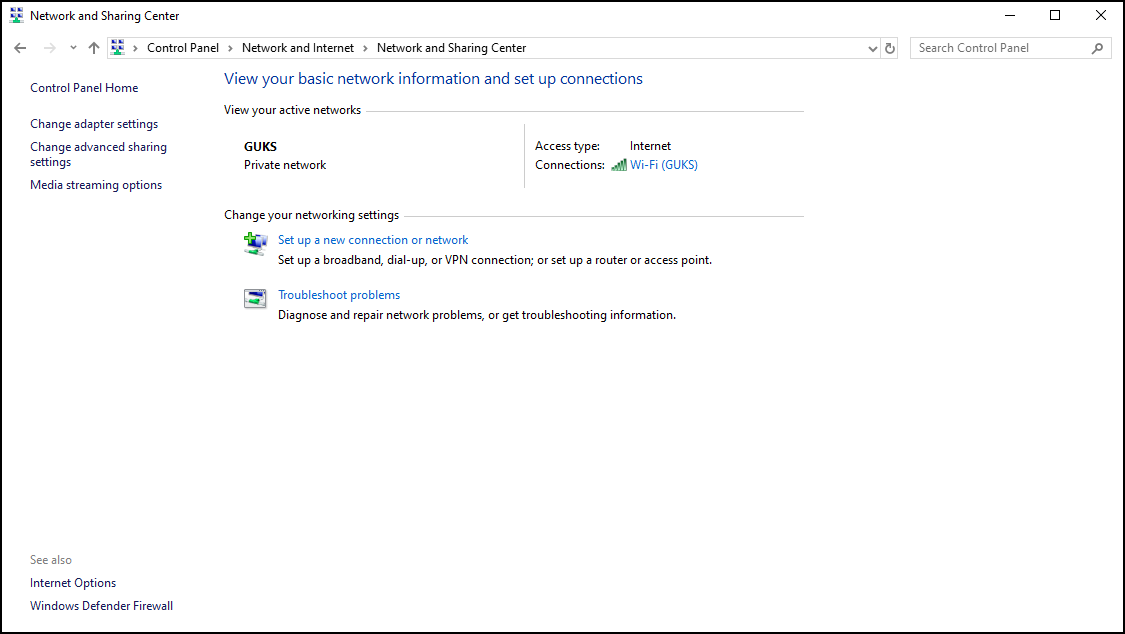

Для настройки VPN соединения перейдите в панель управления и выберите пункт для создания нового соединения.

Во всплывшем окне выберите опцию создания соединения для подключения к рабочему месту:

В следующем окне выберете подключение по VPN:

и введите данные VPN соединения, а также укажите опцию для использования смарт-карты:

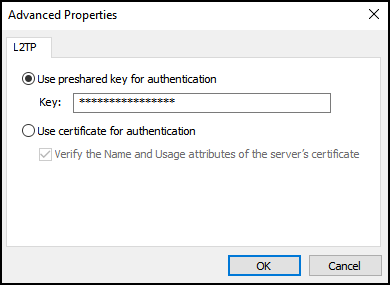

На этом настройка не закончена. Осталось указать общий ключ для протокола IPsec, для этого перейдём на вкладку “Настройки сетевых подключений” и затем перейдём на вкладку “Свойства для данного соединения”:

В открывшемся окне перейдём на вкладку «Безопасность», укажем в качестве типа сети «Сеть L2TP/IPsec» и выберем «Дополнительные параметры»:

В открывшемся окне укажем общий ключ IPsec:

L2TP / IPsec

Из-за отсутствия конфиденциальности, присущей протоколу L2TP, он часто реализуется вместе с IPsec . Это называется L2TP / IPsec и стандартизировано в IETF RFC 3193. Процесс настройки L2TP / IPsec VPN выглядит следующим образом:

- Согласование сопоставления безопасности (SA) IPsec , обычно через Интернет-обмен ключами (IKE). Это осуществляется через порт UDP 500 и обычно использует либо общий пароль (так называемые « предварительные общие ключи »), либо открытые ключи, либо сертификаты X.509 на обоих концах, хотя существуют и другие методы ввода ключей .

- Установление связи (ESP) в транспортном режиме. Номер IP-протокола для ESP — 50 (сравните TCP 6 и UDP 17). На данный момент безопасный канал установлен, но туннелирования не происходит.

- Согласование и установление туннеля L2TP между конечными точками SA. Фактическое согласование параметров происходит по безопасному каналу SA в рамках шифрования IPsec. L2TP использует порт UDP 1701.

По завершении процесса пакеты L2TP между конечными точками инкапсулируются IPsec. Поскольку сам пакет L2TP заключен в оболочку и скрыт внутри пакета IPsec, исходный IP-адрес источника и назначения зашифрован внутри пакета. Кроме того, нет необходимости открывать порт 1701 UDP на межсетевых экранах между конечными точками, поскольку внутренние пакеты не обрабатываются до тех пор, пока данные IPsec не будут расшифрованы и удалены, что происходит только на конечных точках.

Потенциальная путаница в L2TP / IPsec — это использование терминов туннель и безопасный канал . Термин туннельный режим относится к каналу, который позволяет нетронутым пакетам одной сети транспортироваться по другой сети. В случае L2TP / PPP он позволяет передавать пакеты L2TP / PPP по IP. Безопасный канал относится к соединению , в пределах которого конфиденциальность всех данных гарантируется. В L2TP / IPsec сначала IPsec обеспечивает безопасный канал, а затем L2TP предоставляет туннель. IPsec также определяет протокол туннеля: он не используется, когда используется туннель L2TP.

Автоматическое установление разорванного VPN соединения

Важным аспектом является способность IPsec устанавливать соединение заново. Для этого существуют настройки в ispec.conf, однако детали этих настроек могут отличаться от версии ПО. Сверяйтесь с мануалом именно по вашей версии программного обеспечения.

Плюсы:

- высокая криптоустойчивость

- возможность использования L2TP внутри IPsec для аутентификации по имени пользователя и паролю (вариант VPNKI)

Минусы:

- сложен для настройки и поиска неисправностей

- большие накладные расходы на передачу трафика в канале за счет заголовков

Далее:

ДОПОЛНИТЕЛЬНО

Кроме базового функционала по объединению VPN туннелей с различными протоколами, в системе VPNKI вы можете воспользоваться удаленным доступом к компьютеру или камере, используя:

Доступ из Интернет через HTTP и SOCK5 прокси

Публикацию URL по которому вы будете попадать на свое домашнее устройство

Проброс порта TCP, который будет вести на устройство в вашей сети

Как создать подключение PPPoE в Windows 10?

Для того, чтобы создать подключение к интернету через протокол PPPoE в Windows 10, необходимо зайти в меню «Пуск» и нажать на иконку настроек

Здесь заходим в раздел «Панели управления», который называется «Сети и интернет»

Здесь необходимо выбрать «Подключение к Интернету»

Выбираем «Высокоскоростное подключение (PPPoE)»

В следующем окне вводим в соответствующие поля логин и пароль от поставщика интернета. В качестве названия указываем любую фразу, по которой вы будете узнавать свое подключение в списке.

После установки связи с провайдером жмем на кнопку «Готово»

Вот и все — теперь в списке доступных сетевых подключений вы увидите свое соединение по PPPoE с заданным именем. Для того, чтобы выйти в интернет, нужно дважды кликнуть по нему левой кнопкой мыши.

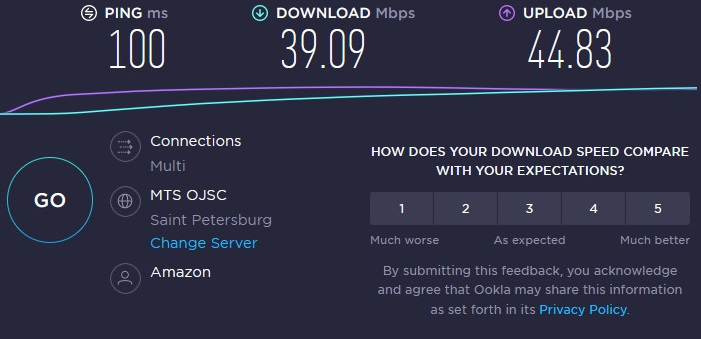

Тест подключения

В нашем случае мы установили VPN-соединение со смартфоном Android, в частности Huawei P30, который включает клиента L2TP / IPsec PSK. Конфигурация, которую мы должны выполнить, следующая (мы не можем установить захват, потому что операционная система определяет его как частный контент).

- Имя: мы даем VPN имя

- Тип: L2TP / IPsec PSK

- Сервер: IP- или DDNS-домен вашего VPN-сервера.

- Секрет L2TP: 1234clavel2tp; ключ, который мы помещаем в раздел L2TP, который используется всеми клиентами.

- Идентификатор IPsec: redeszone@redeszone.net

- Начальный общий ключ IPsec: 12345678; ключ, который мы помещаем для идентификатора «allusers» в разделе IPsec / Pre-Shares Key.

Нажимаем на сохранить, и подключаемся. При подключении он запросит у нас имя пользователя и пароль, эти учетные данные мы вводим в «Пользователи L2TP». После этого он без проблем подключит нас к серверу VPN, и у нас будет доступ к администрированию pfSense и любой сети.

Как вы видели, соединение было успешно установлено и никаких проблем не возникло.

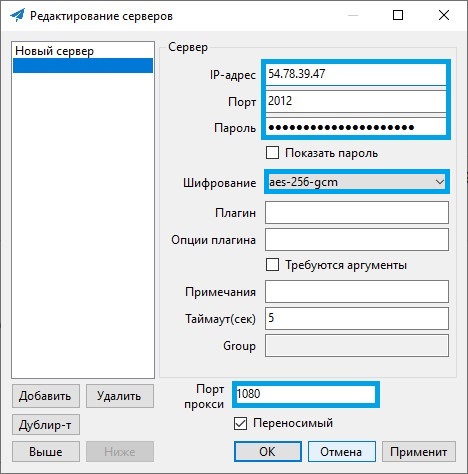

Бонус (shadowsocks)

Не всегда нужен полноценный VPN, иногда просто хочется безопасно посмотреть котиков в браузере. Для Windows скачиваем https://github.com/shadowsocks/shadowsocks-windows/releases

Shadowsocks Windows (не требует прав администратора)

Shadowsocks Windows (не требует прав администратора)

В браузере Firefox скачиваем расширение FoxyProxy (так же и на Android), настройка: SOCKS5/127.0.0.1/1080

foxyproxy для Firefox, для Chrome — proxy-switchyomega

foxyproxy для Firefox, для Chrome — proxy-switchyomega

Для Android https://play.google.com/store/apps/details?id=com.github.shadowsocks выбираем только прокси (тогда не будет подниматься VPN канал).

Shadowsocks Android

Shadowsocks Android Shadowsocks скорость на провайдер МТС в Санкт-Петербург

Shadowsocks скорость на провайдер МТС в Санкт-Петербург SSTP VPN (2 устройства в сети) скорость на провайдер МТС в Санкт-Петербурге

SSTP VPN (2 устройства в сети) скорость на провайдер МТС в Санкт-Петербурге

P.S.

Почему Amazon? — самая низкая скорость, которая была — 10Mbps.

Настройка VPN-соединения с помощью PPtP

Пошагово распишем настройку подключения к корпоративным сетям на примере наиболее известного протокола PPtP. Данный протокол объединяет в себе два других – TCP и GRE, первый из которых позволяет передавать данные, а второй используется для формирования пакетов (или инкапсуляции) для передачи по каналам связи. Данный протокол нашел свое применение в подключении пользователей к корпоративной сети, однако стоит помнить, что применение этого протокола не гарантирует полной безопасности передаваемой информации.

Настройка VPN через MikroTik с использованием протокола PPtP довольна проста. Для этого потребуется выполнить несколько действий:

- Создать VPN сервер на MikroTik роутере, который позволит участникам беспрепятственно пользоваться сетью;

- Завести для всех пользователей отдельный профиль с индивидуальными идентификаторами для быстрого самоопределения на сервере;

- Прописать исключающие правила для Firewall, которые позволят беспрепятственно работать и передавать данные.

Для создания PPtP-сервера необходимо обратиться в меню PPP, после чего перейти на вкладку Interface. В предложенном списке необходимо поставить галочку напротив PPtP-сервера, а также снять отметки с алгоритмов pap и chap – как показано на рисунке.

Для создания профилей участников сети в этом же разделе меню необходимо кликнуть по вкладке Secrets, где нажатием кнопки «+» добавляется требуемое количество клиентов сети.

В соответствующих строках Name и Password прописываются уникальные логин и пароль, с помощью которых будет проходить процедура идентификации пользователя на сервере.

В строке Service необходимо указать тип протокола передачи данных (в нашем случае это PPtP), в строке Local Address прописывается IP-адрес вашего роутера, используемого как сервер, в строке Remote Address указывается IP-адрес данного пользователя. Алгоритм действий повторяется для каждого участника сети. Стоит помнить, IP-адреса абсолютно для всех пользователей должны быть разными, как и логин с паролем.

Прописать исключающие правила для Firewall также не составит большого труда. Для этого необходимо сделать открытым 1723 порт, позволяющий передавать пакеты информации по TCP-протоколу, и разрешить работу по протоколу GRE. Эти действия обеспечат бесперебойную работу VPN-соединения на роутере MikroTik. Для этого во время настройки соединения необходимо последовательно перейти в подразделы меню IP и Firewall, после чего выбрать вкладку Filter Rules. Здесь простым нажатием кнопки «добавить» (или «+») прописываются все правила-исключения. В строке Chain прописывается входящий трафик (input), в строке Protocol необходимо указать TCP, а в строке Dst. Port прописывается значение порта туннеля «1723».

Точно таким же способом добавляется исключающее правило для GRE с тем лишь отличием, что в строке Protocol прописывается значение «GRE». В обоих случаях необходимо указать пункт «accept» на вкладке Action .

Оба правила должны находиться в самом верху списка, раньше запрещающих, в противном случае они просто не будут работать. В настройках роутера Mikrotik это можно осуществить простым перетаскиванием необходимых правил в пункте меню FireWall.

Выполнив эти простые действия, вы сможете без труда подготовить к работе VPN-сервер для работы под протоколом PPtP.

С клиентской стороны настройка подключения осуществляется намного проще и включает в себя непосредственное создание VPN-подключения с указанием адреса сервера и идентификационных данных пользователя (логина и пароля).

Видео по теме

Быстрого Вам интернета!

Шаг 1. Диапазон адресов для удаленных пользователей

Необходимо задать диапазон адресов, который будет присваиваться удаленным L2TP клиентам. Для этих целей лучше всего подходят настройки DHCP пула, в котором можно указать не только сами адреса, но и доменное имя, DNS серверы и иные параметры при необходимости.

В нашем примере это будет сеть 192.168.100.0 /24, при этом первые 10 адресов будут исключены из выдачи. Сохраним эти адреса в резерве для технологических целей в запасе.

192.168.1.10 — внутренний DNS сервер компании

deltaconfig.local — домен в MS Active Directory

Внимание!

Практика показывает, что некоторые устройства на MacOS не получают корректные настройки DNS серверов, указанных в DHCP pool. Если вы столкнетесь с такой проблемой, то попробуйте указать внутренние DNS серверы дополнительно таким образом.

Где 192.168.1.10 — адрес внутреннего DNS сервера компании

Сравнение PPTP и L2TP

Поскольку мы говорим о протоколах PPTP и L2TP, давайте посмотрим на сравнение между ними. Итак, вот различия между PPTP против L2TP:

| PPTP | L2TP | |

| Основная информация | Основной и первый протокол VPN поддерживается Windows. | Туннельный протокол, который использует IPSec для безопасности / шифрования и работает через UDP. |

| Совместимость | Встроенная поддержка широкого спектра настольных компьютеров, мобильных устройств и планшетов. | Встроенная поддержка широкого спектра настольных компьютеров, мобильных устройств и планшетов. |

| шифрование | 128-битные ключи | 256-битные ключи |

| использование | через встроенный клиент устройства / ОС, используя имя пользователя + пароль + адрес сервера | через встроенный клиент устройства / ОС, используя имя пользователя + пароль + адрес сервера и предварительный общий ключ |

| стабильность | Сравнительно нестабильный, но очень стабильный и принятый большинством точек доступа Wi-Fi. | Доказано стабильным на различных типах устройств, сетей и операционных систем |

| Поддерживаемые устройства / ОС | Windows, Mac OSX, Linux, iOS, Android, DD-WRT и т.д. | Windows, Mac OSX, Linux, iOS, Android, DD-WRT и т.д. |

| Безопасность | Основное шифрование | Очень безопасно Проверка целостности данных, инкапсулирует данные дважды. |

| преимущества | Простая настройка / настройка, хорошая скорость, поддерживается большое количество устройств. | Простая настройка / настройка, легко обходит ограничения по сетям или интернет-провайдерам. |

| Недостатки | Стабильность может варьироваться в зависимости от сети. Не предлагает правительственного уровня безопасности. Легко быть заблокированным. | Более медленные скорости |

| Вывод | PPTP прост в настройке и использовании с приличными скоростями. Менее безопасный, чем другие протоколы VPN. | L2TP обычно достигает более низких скоростей, чем другие протоколы, но его способность обойти ограничения сети и надежную защиту делают его хорошим выбором. |

L2TP

Второй уровень, протокол туннелирования второго уровня (L2TP), настраивается намного проще. Как и IPsec, L2TP – одноранговый протокол. Клиентская сторона называется L2TP Access Concentrator или LAC, а серверная – L2TP Network Server или LNS.

ПредупреждениеL2TP абсолютно небезопасен и не должен быть доступен вне соединения IPsec

При использовании iptables, примените следующие правила, чтобы заблокировать все соединения L2TP вне ipsec:

Если брандмауэром является ufw, тогда заставьте его принимать входящие и исходящие соединения, использующие протокол ESP, чтобы разрешить авторизацию IPsec, и заблокируйте все соединения L2TP вне IPsec. Это может быть сделано с помощью следующего файла:

Файл

# Разрешить L2TP только через IPsec -A ufw-before-input -m policy --dir in --pol ipsec -p udp --dport l2tp -j ACCEPT -A ufw-before-input -p udp -m udp --dport l2tp -j REJECT --reject-with icmp-port-unreachable -A ufw-before-output -m policy --dir out --pol ipsec -p udp --sport l2tp -j ACCEPT -A ufw-before-output -p udp -m udp --sport l2tp -j REJECT --reject-with icmp-port-unreachable # Разрешить авторизацию IPsec с использованием протокола ESP -A ufw-before-input -p esp -j ACCEPT -A ufw-before-output -p esp -j ACCEPT

Использование xl2tpd

В отличие от других серверов L2TP, xl2tpd может поддерживать пул IP-адресов без серверов DHCP или RADIUS. Это является нарушением расслоения, но для небольшой установки очень удобно:

Файл

port = 1701 access control = no ip range = 172.21.118.2-172.21.118.254 local ip = 172.21.118.1 require authentication = yes name = LinuxVPN pppoptfile = /etc/ppp/options.xl2tpd

Для использования сервера RADIUS или DHCP, оставьте отключенными опции и . Если соединение нестабильно, попробуйте добавить в раздел . Чтобы не использовать PPP аутентификацию, замените на .

Создайте файл опций:

Файл

noccp auth crtscts mtu 1410 mru 1410 nodefaultroute lock proxyarp silent

Использование rp-l2tp

Настраивать rp-l2tp просто:

Файл

# Глобальный раздел (по умолчанию, мы начнём в глобальном режиме) global # Загрузка модулей load-handler "sync-pppd.so" load-handler "cmd.so" # Адрес привязки listen-port 1701 section peer peer 0.0.0.0 mask 0 lns-handler sync-pppd lns-pppd-opts "noccp auth crtscts mtu 1410 mru 1410 nodefaultroute lock proxyarp silent"

Укажите IP сервера в lns-pppd-opts. Также не забудьте настроить pppd для использования пула IP-адресов или при помощи DHCP, или через RADIUS.

Пошаговая инструкция

Процедура включает несколько этапов, начинают с подсоединения маршрутизатора к ПК.

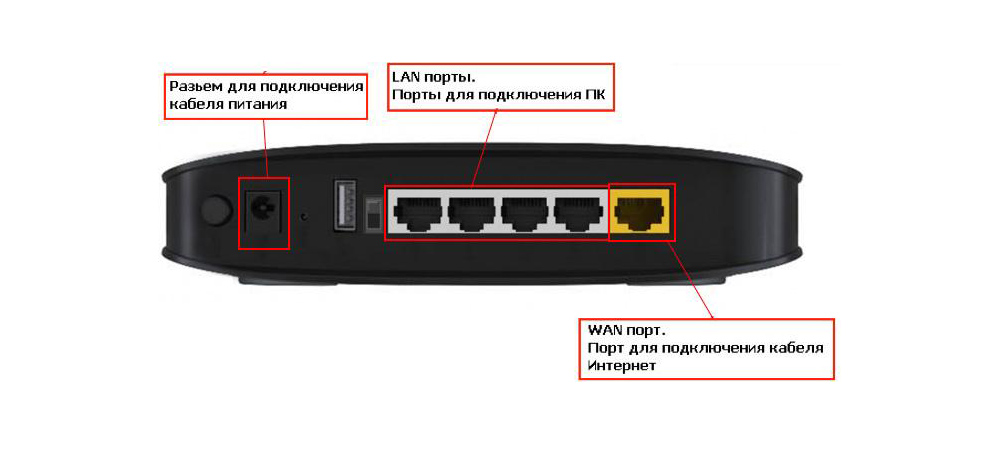

На каждом роутере есть порты LAN для подключения к нему компьютера.

На каждом роутере есть порты LAN для подключения к нему компьютера.

Подсоединение роутера к компьютеру

На этом этапе выполняют следующие действия:

- Находят на корпусе прибора разъем синего цвета с надписью WAN. Вводят в него штекер кабеля провайдера, который ранее был подсоединен к компьютеру.

- Находят на корпусе прибора желтые порты. В один из них вводят сетевой провод роутера. Другой конец кабеля вставляют в разъем сетевой карты ПК.

- Включают компьютер, переходят в пусковое меню. Находят раздел «Панель управления». Открывают вкладку «Сеть и интернет». Открывают пункт «Управление подключениями», подраздел «Изменение параметров адаптера». Здесь находятся значки интернет-подключений.

- Выбирают вариант «Локальные сети». Вызывают контекстное меню правой кнопкой мыши. Выбирают раздел «Свойства».

- Находят вкладку «Интернет-протокол версии 4». Ставят галочки возле пунктов «DNS-сервер» и «Получение IP».

- Подтверждают действия, нажимая клавишу OK.

Настройка маршрутизатора для подключения интернета от Билайна

На втором этапе выполняют такие действия:

Обращают внимание на нижнюю часть корпуса роутера. Здесь должна присутствовать наклейка с авторизационными данными, IP-адресом.

Открывают любой браузер

В верхнюю строку вводят найденный ранее IP-адрес, вызывают веб-интерфейс

В меню ищут раздел, отвечающий за соединение Билайн. Он может иметь название WAN или «Интернет».

В строке «Тип» выбирают значение L2TP. В полях DNS и «IP-адрес» должна присутствовать надпись «Автоматически».

Во вкладке Сервер пишут tp.internet.beeline.ru. Вписывают имя пользователя и ключ, указанные в договоре.

Сохраняют внесенные изменения, перезагружают маршрутизатор.

При подключении интернета важно правильно настроить маршрутизатор

На трансляцию беспроводного сигнала

На последнем этапе настраивают Wi-Fi. Открывают в веб-интерфейсе вкладку «Беспроводные сети». Устанавливают пользовательские значения для:

- SSID — название беспроводной сети, которое будет отображаться в списке подключений;

- способа защиты личных данных — WPA2;

- метода шифрования — TKIP или AES;

- пароля — ключ для подключения к сети, состоящий из 8 символов.

На рабочем экране устройства находят значок интернет-соединения. После нажатия на него открывается список доступных подключений. Выбирают нужное название, вводят пароль. Если после этого интернет-страницы загружаются нормально, процесс настройки считают завершенным.

Как самостоятельно настроить ВПН

Прямое соединение создать проблематично, поскольку требуется создание доменного канала. Настройка производится на основном компьютере, который потом будет раздавать трафик. Пошаговая инструкция:

- Открыть раздел «Центр управления сетями и общим доступом».

- Найти вкладку «Создание и настройка нового подключения или сети».

- Выбрать маршрут: «Подключение к рабочему месту».

- Если до этого на оргтехнике не проводили установку интернета, система попросит создать новое подключение или нажать пункт: «Использовать мое подключение к интернету (VPN)».

- Открывшееся окно содержит два пустых поля. Первая строчка – l2tp.internet.beeline.ru. Вторая содержит «Имя объекта», пользователь придумывает его на свое усмотрение. Действия подтверждаются кнопкой «Создать».

- Вернуться в «Сетевые подключения», чтобы изменить позиции адаптера. Во вкладке «Параметры» выбрать «Билайн».

- Кликнуть на вкладку правой кнопкой мыши. Выбрать «Свойства» и «Безопасность».

- В поле «Тип VPN» указать «Протокол L2TP c IPSec pppoe». Эти данные можно найти на ресурсе Билайн.

Возможные ошибки и сбои

Причин появления неисправностей много. Самой главной считается невнимательность пользователя, который неправильно вводит логин, пароль, адрес сервера. Второй причиной считаются особенности протокола L2TP. При изменении параметров и настроек необходимо задавать автоматическое получение нужных данных. Для локальных сетей отключают возможность применения прокси.

Беспроводные технологии некорректно работают со статическими IP. Единственным способом решения проблемы становится объединение нескольких терминалов в виртуальную или локальную сеть через сервер L2TP. Собственные адреса, логины и пароли присваиваются каждому компьютеру. Если ошибки возникают и в этом случае, применяют бесплатные DNS. Они предоставляются компанией Google.

Отличие PPPoE от DHCP в настройках роутера

Еще один популярный вопрос от новичков — чем отличается протокол PPPoE от DHCP и что лучше. Сразу скажу, что между этими двумя типами подключения к интернету вообще нет ничего общего. PPPoE, как мы уже выяснили, это создание туннельного подключение поверх Ethernet. DHCP — это способ автоматического получения настроек IP адреса, шлюза и маски для вашего коннекта.

Не вдаваясь в подробности, DHCP лучше, так как он не прерывает соединение с интернетом, в отличие от PPPoE, который при выключении роутера или компьютера разрывает его. Но думаю, что дилемма, что выбрать PPPoE или DHCP, возникает именно при настройке wifi роутера. Здесь выбирать нужно не вам — тип подключения уже заранее определен поставщиком услуг. Вам нужно лишь узнать правильный тип и установить его. После чего ввести необходимые данные для авторизации. К слову, у DHCP коннект устанавливается автоматически без указания какого-либо логина и пароля.

GRE туннель + Ipsec в mikrotik, создание и настройка

Для настройки GRE туннеля в Mikrotik идем в раздел Interfaces -> GRE Tunnel и добавляем новый со следующими настройками:

Назначаем GRE туннелю ip адрес в IP -> Adresses.

Сразу же создаем статический маршрут для доступа к ресурсам удаленной сети.

Для организации vpn соединения через GRE tunnel то же самое проделываем на удаленном микротике, только меняем соответствующие адреса.

Создаем GRE Tunnel.

Назначаем ip адрес.

Добавляем маршрут в удаленную локальную сеть.

После этого маршрутизация трафика между локальными сетями должна заработать. Не забудьте на firewall разрешить gre протокол.

Проверим теперь скорость соединения по GRE туннелю.

У меня получилось 247 мбит/сек. Напомню, что это нешифрованный маршрутизируемый vpn туннель. Отличие от l2 туннеля EoIP примерно в 3 раза по скорости в меньшую сторону. Выводы делайте сами какие туннели использовать. Если не нужна маршрутизация, то однозначно EoIP.

Теперь проверим то же самое, только настроив в GRE шифрование Ipsec. Добавляем соответствующие настройки в GRE туннели на обоих микротиках.

Измеряю скорость GRE + Ipsec, алгоритм шифрования aes-128 cbc.

Получилось в среднем 29,7 мбит/сек, что примерно соответствует всем результатам с ipsec. Не удивительно, ведь алгоритм шифрования во всех случаях один и тот же. Но тем не менее, в GRE Tunnel скорость немного выше всех остальных участников. Из этого можно сделать вывод, что исключительно для l3 site-to-site подключений GRE Tunnel подходит в плане быстродействия лучше всего.