[ms-smb2]: server message block (smb) protocol versions 2 and 3

Содержание:

- Как определить состояние, включить и отключить протоколы SMB на сервере SMB

- Оппортунистическая блокировка

- Способ 1: Включение компонента Windows

- Отключение SMB или SMBv3 для устранения неполадок

- Как пользователи могут обращаться с IP-портом 445?

- Disable SMBv1 on Linux or Unix when using Samba

- Автоматическое соединение с сетевой папкой со стороны STB

- Отключение SMB или SMBv3 для устранения неполадок Disabling SMBv2 or SMBv3 for troubleshooting

- Целостность предварительной проверки подлинности

- 5. Активируйте протокол SMB2 с помощью Windows PowerShell Windows 10.

- Порт 445 в Windows

- PARAMETERS

- Открытие доступа к папке на стороне ПК

- Как работает этот протокол SMB?

- Функции

- Безопасность

- Preview Versions

- Как пользователи могут обращаться с IP-портом 445?

- REGISTRY-BASED CONFIGURATION

Как определить состояние, включить и отключить протоколы SMB на сервере SMB

для Windows 8 и Windows Server 2012

в Windows 8 и Windows Server 2012 появился новый командлет Set-смбсерверконфигуратион Windows PowerShell. Командлет позволяет включать или отключать протоколы SMBv1, SMB и SMBv3 на серверном компоненте.

Примечание

при включении или отключении протокола smb в Windows 8 или Windows Server 2012 также включается или отключается SMBv3. Это происходит из-за того, что эти протоколы используют один и тот же стек.

После запуска командлета Set-смбсерверконфигуратион перезагружать компьютер не требуется.

SMBv1 на SMB Server

-

Автоматическое

-

Включен

-

Включите параметр

Дополнительные сведения см. в статье хранилище сервера в корпорации Майкрософт.

SMB V2/V3 на SMB-сервере

-

Автоматическое

-

Включен

-

Включите параметр

для Windows 7, Windows server 2008 R2, Windows Vista и Windows Server 2008

чтобы включить или отключить протоколы smb на сервере smb, работающем Windows 7, Windows server 2008 R2, Windows Vista или Windows Server 2008, используйте Windows PowerShell или редактор реестра.

Методы PowerShell

Примечание

Для этого метода требуется PowerShell 2,0 или более поздней версии PowerShell.

SMBv1 на SMB Server

Автоматическое

Конфигурация по умолчанию — включено (раздел реестра не создается), поэтому значение SMB1 не будет возвращено.

Включен

Включите параметр

Примечание . После внесения этих изменений необходимо перезагрузить компьютер.

Дополнительные сведения см. в статье хранилище сервера в корпорации Майкрософт.

2.0/V3 на SMB-сервере

Автоматическое

Включен

Включите параметр

Примечание

После внесения этих изменений необходимо перезагрузить компьютер.

Редактор реестра

Важно!

Внимательно выполните действия, описанные в этом разделе. Неправильное изменение реестра может привести к серьезным проблемам. Перед внесением изменений создайте резервную копию реестра для его восстановления в случае возникновения проблем.

Чтобы включить или отключить SMBv1 на сервере SMB, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Чтобы включить или отключить протокол SMB 2.0 на сервере SMB, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Примечание

После внесения этих изменений необходимо перезагрузить компьютер.

Оппортунистическая блокировка

В протоколе SMB гибкая блокировка — это механизм, предназначенный для повышения производительности за счет управления кэшированием сетевых файлов клиентом. В отличие от традиционных блокировок , OpLocks не являются строго блокировкой файлов и не используются для обеспечения взаимного исключения.

Существует четыре типа оппортунистических блокировок:

Пакетные блокировки

Пакетные OpLocks были созданы изначально для поддержки определенного поведения операции выполнения пакетного файла DOS, при которой файл открывается и закрывается много раз за короткий период, что является проблемой производительности. Чтобы решить эту проблему, клиент может запросить OpLock типа «пакетный». В этом случае клиент задерживает отправку запроса на закрытие, и если последующий запрос на открытие выдается, два запроса отменяют друг друга.

OpLocks 1-го уровня / Эксклюзивные замки

Когда приложение открывает в «общем режиме» файл, размещенный на сервере SMB, который не открывается никаким другим процессом (или другими клиентами), клиент получает эксклюзивный OpLock от сервера. Это означает, что теперь клиент может предположить, что это единственный процесс, имеющий доступ к этому конкретному файлу, и теперь клиент может кэшировать все изменения в файле перед их фиксацией на сервере. Это улучшение производительности, поскольку для чтения и записи в файл требуется меньше циклов приема-передачи. Если другой клиент / процесс пытается открыть тот же файл, сервер отправляет клиенту сообщение (называемое разрывом или отзывом ), которое аннулирует монопольную блокировку, ранее предоставленную клиенту. Затем клиент сбрасывает все изменения в файл.

OpLocks 2-го уровня

Если эксклюзивный OpLock удерживается клиентом, а заблокированный файл открывается третьей стороной, клиент должен отказаться от своего эксклюзивного OpLock, чтобы разрешить другому клиенту доступ для записи / чтения. Затем клиент может получить от сервера «OpLock 2-го уровня». OpLock уровня 2 позволяет кэшировать запросы на чтение, но исключает кэширование записи.

Фильтр OpLocks

Добавленные в NT 4.0 Oplocks фильтра аналогичны OpLocks 2-го уровня, но предотвращают нарушения режима совместного использования между открытием файла и приемом блокировки

Microsoft рекомендует использовать фильтры OpLocks только там, где важно разрешить несколько считывателей и OpLocks уровня 2 в других обстоятельствах.

Клиенты, удерживающие OpLock, на самом деле не удерживают блокировку файла, вместо этого они получают уведомление через разрыв, когда другой клиент хочет получить доступ к файлу способом, несовместимым с их блокировкой. Запрос другого клиента задерживается, пока обрабатывается перерыв.

- Перерывы

- В отличие от «стандартного» поведения протокола SMB, запрос на прерывание может быть отправлен от сервера к клиенту. Он сообщает клиенту, что OpLock больше не действует. Это происходит, например, когда другой клиент хочет открыть файл способом, который делает недействительным OpLock. Затем первому клиенту отправляется прерывание OpLock и требуется отправить все свои локальные изменения (в случае пакетных или эксклюзивных OpLocks), если таковые имеются, и подтвердить прерывание OpLock. После этого подтверждения сервер может ответить второму клиенту согласованным образом.

Способ 1: Включение компонента Windows

В Windows 10 существует отдельный модуль, позволяющий подключать различные компоненты. С его помощью активировать SMBv1 будет проще всего, а выглядит процесс так:

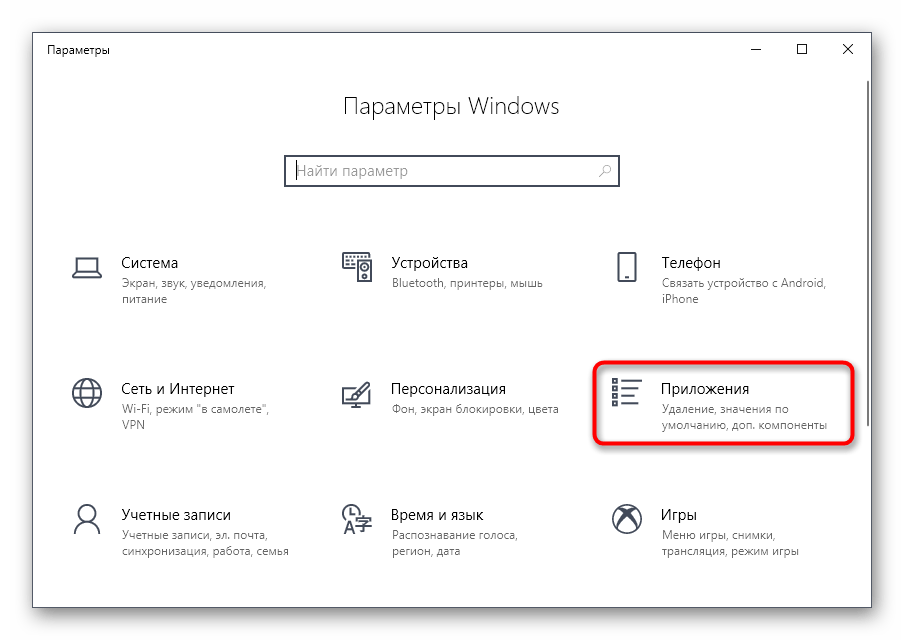

- Откройте «Пуск» и перейдите в меню «Параметры».

Здесь выберите раздел «Приложения».

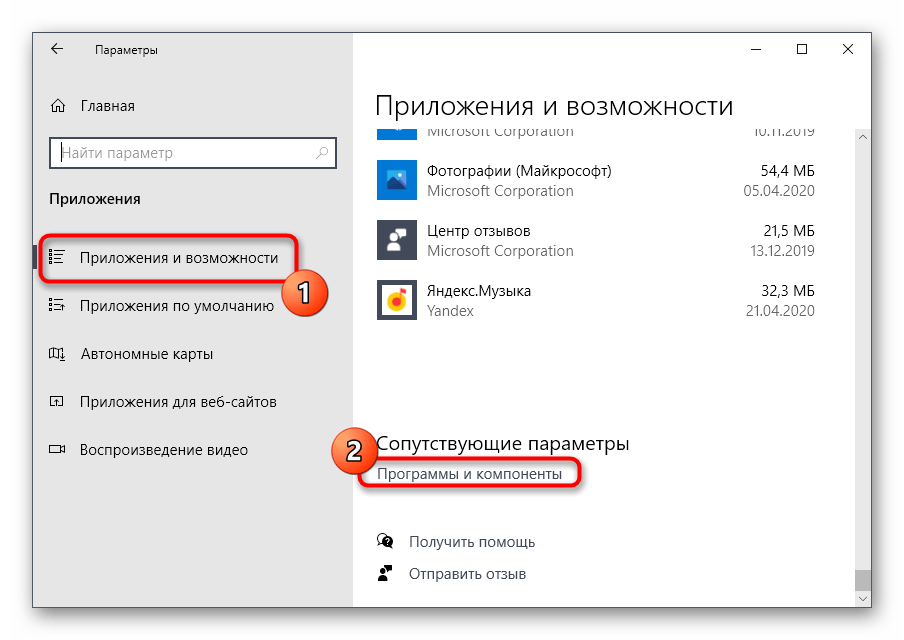

В категории «Приложения и возможности» опуститесь в самый низ, где щелкните по кликабельной надписи «Программы и компоненты».

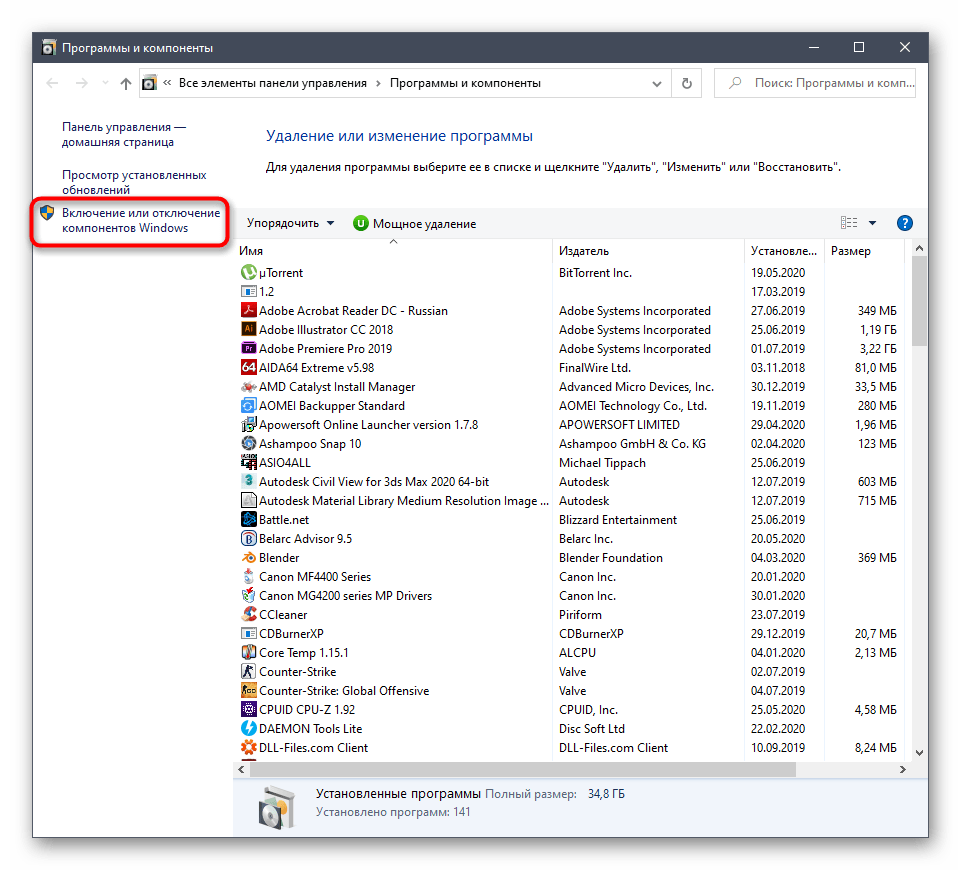

Через левую панель вызовите окно «Включение или отключение компонентов Windows».

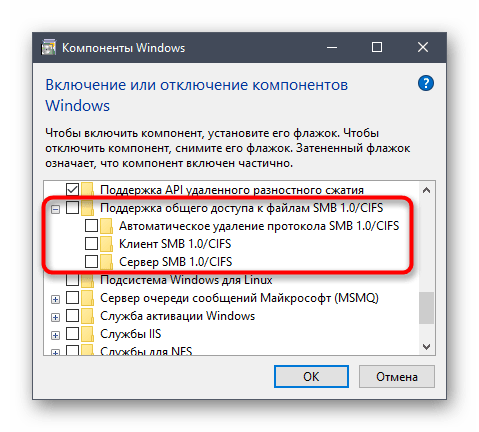

Отыщите в меню директорию «Поддержка общего доступа к файлам SMB 1.0/CIFS», разверните ее и активируйте все подпапки, включая и главную категорию.

Если технология не активировалась сейчас, потребуется перезагрузить компьютер, ведь именно тогда происходит обновление параметров реестра, что и требуется для корректной работы SMB.

Отключение SMB или SMBv3 для устранения неполадок

Мы рекомендуем включить протоколы SMB 2.0 и SMBv3, но может оказаться полезным временно отключить их для устранения неполадок. Дополнительные сведения см. в статье .

в Windows 10, Windows 8.1 и Windows 8 Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012, отключение SMBv3 деактивирует следующие функциональные возможности:

- Прозрачная отработка отказа — клиенты повторно подключаются без прерывания узлов кластера во время обслуживания или отработки отказа

- Scale Out одновременный доступ к общим данным на всех узлах кластеров файлов

- Многоканальное агрегирование пропускной способности сети и отказоустойчивости при наличии нескольких путей между клиентом и сервером

- SMB Direct — добавляет поддержку сети RDMA для обеспечения высокой производительности с низкой задержкой и низким использованием ЦП.

- Шифрование — обеспечивает сквозное шифрование и защищает от перехвата в ненадежных сетях.

- Аренда каталога — улучшает время отклика приложений в филиалах за счет кэширования

- Оптимизация производительности — оптимизация для небольшого случайного чтения и записи ввода-вывода

в Windows 7 и Windows Server 2008 R2 отключение 2.0 отключает следующие функции:

- Составной запрос — позволяет отправлять несколько запросов SMB в виде одного сетевого запроса.

- Большие операции чтения и записи — лучшее использование более быстрых сетей.

- Кэширование свойств папок и файлов — клиенты сохраняют локальные копии папок и файлов

- Устойчивые дескрипторы. разрешение на прозрачное повторное подключение к серверу при наличии временного отключения

- Улучшенная подпись сообщения — HMAC SHA-256 заменяет MD5 как алгоритм хеширования

- Улучшенная масштабируемость общего доступа к файлам — число пользователей, общих папок и открытых файлов на сервере значительно увеличилось.

- Поддержка символьных ссылок

- Модель нежесткой аренды клиента — ограничивает данные, передаваемые между клиентом и сервером, повышая производительность в сетях с высокой задержкой и повышая масштабируемость сервера SMB.

- Поддержка большого MTU — для полного использования 10 Gigabit Ethernet (GbE)

- Повышение эффективности энергопотребления — клиенты, которые имеют открытые файлы на сервере, могут перейти в спящий режим

протокол smb был впервые появился в Windows Vista и Windows Server 2008, а протокол SMBv3 появился в Windows 8 и Windows Server 2012. Дополнительные сведения о функциях SMB и SMBv3 см. в следующих статьях:

- Общие сведения о протоколе SMB

- Новые возможности SMB

Как пользователи могут обращаться с IP-портом 445?

Принимая во внимание вышеупомянутые опасности, лучше всего, чтобы пользователи не открывали порт 445 в Интернет. Тем не менее, порт 445 глубоко укоренился в Windows, как и порт 135

Таким образом, становится трудным закрыть его безопасно. Сказав это, вполне возможно, чтобы закрыть его; однако, различные другие зависимые инструменты или сервисы, такие как протокол динамической конфигурации хоста (DHCP), который часто используется для автоматического получения IP-адресов от серверов DHCP, который используется большинством интернет-провайдеров, и корпорации перестают работать.

Кстати, нажмите здесь для полной Прокси против Брандмауэра сравнение.

Disable SMBv1 on Linux or Unix when using Samba

Samba is an open-source implementation of the SMB or CIFS protocol, which allows PC-compatible machines (especially Windows oese) to share files, printers, and other information with Linux and vice-versa.

Configuration to enable SMBv2

Edit smb.conf file, run:

Find the section and append the following line:

Here is my updated file:

Fig.01: How to force SMB2 protocol in samba on Linux or Unix

Patreon supporters only guides

- No ads and tracking

- In-depth guides for developers and sysadmins at Opensourceflare

- Join my Patreon to support independent content creators and start reading latest guides:

- How to set up Redis sentinel cluster on Ubuntu or Debian Linux

- How To Set Up SSH Keys With YubiKey as two-factor authentication (U2F/FIDO2)

- How to set up Mariadb Galera cluster on Ubuntu or Debian Linux

Understanding min and max protocol levels in smb.conf

- client min protocol – This setting controls the minimum protocol version that the client will attempt to use.

- client max protocol – The value of the parameter (a string) is the highest protocol level that will be supported by the client.

-

SMB2: Re-implementation of the SMB protocol. Used by Windows Vista and later versions of Windows. SMB2 has sub protocols available:

- SMB2_02: The earliest SMB2 version.

- SMB2_10: Windows 7 SMB2 version. (By default SMB2 selects the SMB2_10 variant.)

- SMB2_22: Early Windows 8 SMB2 version.

- SMB2_24: Windows 8 beta SMB2 version.

-

SMB3: The same as SMB2. Used by Windows 8. SMB3 has sub protocols available. SMB3 has sub protocols available:

- SMB3_00: Windows 8 SMB3 version. (mostly the same as SMB2_24)

- SMB3_02: Windows 8.1 SMB3 version.

- SMB3_10: early Windows 10 technical preview SMB3 version.

- SMB3_11: Windows 10 technical preview SMB3 version (maybe final). By default SMB3 selects the SMB3_11 variant.

Hence setting the following gives best option:

client min protocol = SMB2 client max protocol = SMB3

See smb.conf here for more information.

Restart the samba server

Run the following command on CentOS 7/RHEL 7/Fedora Linux:

Run the following command on Debian 8.x/Ubuntu 16.04 LTS Linux:

NOTE: Please note that Samba version 4.11 removes SMB1 protocol version by default. However, on an older Linux and Unix distro you need to disable it manually to avoid security issues.

Автоматическое соединение с сетевой папкой со стороны STB

- Во Встроенном портале зайти в Главное окно⇒HomeMedia⇒Сетевое окружение (Network)⇒WORKGROUP

2. В папке WORKGROUP отображаются сетевые компьютеры рабочей группы.Откройте ярлык необходимого сетевого компьютера – My_Computer (в разделе My_Computer отображаются папки одноименного сетевого компьютера, для которых открыт доступ).

3. Чтобы убедиться, что автоматическое определение сетевого ресурса состоялось и проверить тип протокола необходимо выделить папку и воспользоваться кнопкой «i» (INFO) на ПДУ:

4. Открыть папку Video_E1. Внутри папки пройти по пути, по которому находится медиа-файл, который необходимо воспроизвести.

5. Если для папки установлен доступ по паролю, либо по каким-либо причинам STB не может «примонтировать» папку (то есть получить к ней доступ – см. раздел Проблемы получения доступа к сетевым ресурсам), то при попытке открыть данную папку открывается окно Network connection.

Для авторизации необходимо выбрать ОК – открывается окно Authorization, в котором следует ввести параметры доступа к папке: Login и Password.

6. Запустить медиа-файл.

Отключение SMB или SMBv3 для устранения неполадок Disabling SMBv2 or SMBv3 for troubleshooting

Хотя мы рекомендуем использовать протоколы SMB 2.0 и SMBv3, может оказаться полезным временно отключить их для устранения неполадок, как описано в статье Обнаружение состояния, включение и отключение протокола SMB на сервере SMB. While we recommend that you keep SMBv2 and SMBv3 enabled, you might find it useful to disable one temporarily for troubleshooting, as described in How to detect status, enable, and disable SMB protocols on the SMB Server.

В Windows 10, Windows 8.1 и Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012 отключение SMBv3 деактивирует следующие функции (а также функции 2.0, описанные в предыдущем списке): In Windows 10, Windows 8.1, and Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, and Windows Server 2012, disabling SMBv3 deactivates the following functionality (and also the SMBv2 functionality that’s described in the previous list):

В Windows 7 и Windows Server 2008 R2 отключение SMB отключает следующие функциональные возможности. In Windows 7 and Windows Server 2008 R2, disabling SMBv2 deactivates the following functionality:

Протокол SMB был впервые появился в Windows Vista и Windows Server 2008, а протокол SMBv3 появился в Windows 8 и Windows Server 2012. The SMBv2 protocol was introduced in Windows Vista and Windows Server 2008, while the SMBv3 protocol was introduced in Windows 8 and Windows Server 2012. Дополнительные сведения о возможностях протоколов SMB 2.0 и SMBv3 см. в следующих статьях: For more information about the capabilities of SMBv2 and SMBv3 capabilities, see the following articles:

Целостность предварительной проверки подлинности

SMB 3.1.1 может обнаруживать атаки методом перехвата, которые пытаются понизить уровень протокола или возможности, согласованные клиентом и сервером, с помощью обеспечения целостности предварительной проверки подлинности. Целостность предварительной проверки подлинности является обязательной функцией в SMB 3.1.1. Она защищает от любых изменений в сообщениях о согласовании и настройке сеанса благодаря применению криптографического хэширования. Результирующий хэш используется в качестве входных данных для получения криптографических ключей сеанса, включая его ключ подписывания. Это позволяет клиенту и серверу взаимно доверять свойствам подключения и сеанса. Когда клиент или сервер обнаруживает такую атаку, подключение отключается и событие с идентификатором 1005 заносится в журнал событий Microsoft-Windows-SmbServer/Operational. Поэтому мы настоятельно рекомендуем отключить сервер SMB 1.0, чтобы пользоваться всеми возможностями шифрования SMB. Чтобы получить инструкции, подключитесь к серверу с помощью Windows Admin Center, откройте расширение Файлы и общий доступ к файлам, затем перейдите на вкладку Общие папки, чтобы получить запрос на удаление, или ознакомьтесь со статьей Обнаружение, включение и отключение SMBv1, SMBv2 и SMBv3 в Windows.

5. Активируйте протокол SMB2 с помощью Windows PowerShell Windows 10.

Обнаружение протокола SMB2 с помощью PowerShell

Для выполнения этого действия мы выполним следующий командлет. Мы видим, что результат действителен.

Get-SmbServerConfiguration | Выберите EnableSMB2Protocol

Включить SMB2 с помощью PowerShell

Чтобы включить протокол SMB2 в Windows 10, мы выполним следующее:

Set-SmbServerConfiguration –EnableSMB2Protocol $ true

Отключить SMB2 с помощью PowerShell

Если по какой-то причине мы хотим отключить этот протокол SMB2, просто запустите следующий командлет:

Set-SmbServerConfiguration –EnableSMB2Protocol $ false

Обнаружение SMB1-сервера с помощью PowerShell

Чтобы обнаружить сервер SMB1 с помощью PowerShell, мы выполним следующее:

Get-Item HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters | ForEach-Object {Get-ItemProperty $ _. Pspath}

Чтобы включить сервер SMB1, мы выполним следующее:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Тип DWORD -Значение 1 –Force

Чтобы отключить сервер SMB1, мы запустим следующий командлет:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Тип DWORD -Значение 0 - Принудительно

Обнаружение сервера SMB2 или SMB3 с помощью PowerShell

Чтобы обнаружить SMB2 или SMB3 на сервере, мы выполним следующее:

Get-ItemProperty HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters | ForEach-Object {Get-ItemProperty $ _. Pspath}

Чтобы включить его, мы выполняем:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Тип DWORD -Значение 1 –Force

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Тип DWORD -Значение 0 - Принудительно

Порт 445 в Windows

Порт 445 используется для давней службы обмена файлами Windows, которая называется «Блок сообщений сервера», обычно сокращенно обозначается как SMB. Он используется в Windows 7 и других версиях Windows, а также поддерживается другими операционными системами с установленным соответствующим программным обеспечением. Многие операционные системы, отличные от Windows, включая Linux, Unix и OS / 2, используют пакет программного обеспечения с открытым исходным кодом под названием Samba для совместимости с системами Windows SMB. Порт 445 используется для Microsoft, Samba и других неофициальных реализаций SMB.

Порт 445 вступает в игру для обмена файлами между несколькими компьютерами и для других распространенных задач, таких как печать по сети.

Когда один компьютер пытается подключиться к другому, чтобы использовать одну из этих служб, он делает это, используя имя или IP-адрес этого компьютера вместе с индикатором того, что он хочет подключиться к порту 445. Если порт 445 заблокирован из-за локальных или сетевых правил брандмауэра , возможно, не удастся подключиться. Если вы используете компьютер на своем рабочем месте и подозреваете, что это является проблемой, вы можете обратиться за помощью в службу поддержки вашей компании. В некоторых случаях порт может быть ограничен по соображениям безопасности.

В общем, вы можете посмотреть, как обычно используется определенный порт, посмотрев список, поддерживаемый организацией, которая называется Internet Assigned Numbers Authority. Microsoft также поддерживает свою собственную документацию, в которой указывается, какие порты используются какими функциями Windows.

PARAMETERS

Parameters define the specific attributes of sections.

Some parameters are specific to the section (e.g., security). Some parameters

are usable in all sections (e.g., create mask). All others are permissible only in normal

sections. For the purposes of the following descriptions the and sections will be

considered normal. The letter G in parentheses indicates that a parameter is specific to

the section. The letter S indicates that a parameter can be specified in a

service specific section. All S parameters can also be specified in the section

— in which case they will define the default behavior for all services.

Открытие доступа к папке на стороне ПК

1. Откройте доступ к папке Video_E1: Свойства ⇒ Доступ ⇒ Общий доступ.2. В открывшемся окне Общий доступ к файлам выберите и добавьте пользователей для доступа к папке:

2.1 Для организации доступ к папке по паролю (используется пароль пользователя ПК), выберете и добавьте необходимых пользователей (в примере – рассмотрен доступ для текущего пользователя Usr). В этом случае при попытке открыть папку со стороны STB будут запрошены логин (имя пользователя компьютера) и пароль (пароль пользователя компьютера).

Учтите. Необходимо использовать определенное значение пароля учетной записи пользователя. Отсутствие пароля (пустой пароль) приведет к невозможности доступа к папке!

3. Выбрать уровень разрешений (чтение/запись) для пользователей и открыть доступ нажатием кнопки «Поделиться».

Ниже на рисунке приведен вариант настройки предоставления беспарольного доступа к папке Video_E1 (для всех сетевых пользователей).

Как работает этот протокол SMB?

В более ранних версиях Windows SMB использовался для работы в сетевой архитектуре NetBIOS. Microsoft модифицировала SMB в Windows 2000 для работы с некоторыми основными TCP, где она использовала выделенный порт IP. В последних версиях Windows он продолжает использовать тот же порт.

Microsoft даже внесла улучшения в SMB для повышения безопасности и производительности. С SMB2 это уменьшило всю детализацию протокола. С другой стороны, SMB3 состоит из улучшений и производительности для виртуализированной среды и поддержки сквозного и надежного шифрования.

Кроме того, здесь вы разберетесь со всеми Типы брандмауэра, Windows Основы брандмауэра и полное сравнение межсетевой экран с сохранением состояния и без сохранения состояния.

Протоколы SMB

Как и другие языки, программисты создали разнообразные диалекты SMB для использования в разных целях. Например, CIFS (Common Internet File System) — это конкретная реализация SMB, которая позволяет осуществлять общий доступ к файлам. Большинство людей рассматривают CIFS в качестве другого протокола вместо SMB, где на самом деле они используют одинаковую базовую архитектуру.

Некоторые из важных реализаций SMB включают в себя:

- самбаЭто относится к реализации с открытым исходным кодом из Microsoft Active Directory. Эта реализация позволяет системам, отличным от Windows, взаимодействовать с системой Windows.

- CIFS: Это типичный протокол разделения огня, который используют серверы Windows. CIFS также совместим с устройствами NAS.

- MoSMB: Эта реализация является частным SMB, который был представлен Рюсси Технологии.

- NQЭто еще одна портативная реализация SMB для обмена файлами. Системы визуальности разработал эту реализацию SMB.

- : Это многопротокольный сетевой протокол с поддержкой идентификации для обмена файлами. EMC приобрел этот протокол в 2012 году.

- смокинг SMBЭто еще одна проприетарная реализация SMB, которая работает либо в пользовательском пространстве, либо в ядре.

Теперь пришло время узнать о брандмауэре портов SMB и о других вещах о портах SMB. Начнем с разговоров о портах SMB 445 и 139.

Кроме того, нажмите здесь, чтобы прочитать больше о полной IDS VS. Межсетевой экран VS. IPS сравнение и Mikrotik Firewall правила.

Функции

Блок сообщений сервера обеспечивает совместное использование файлов, просмотр сети, печать и межпроцессное взаимодействие (IPC) по сети.

Протокол SMB использует протоколы более низкого уровня для транспорта.

Протокол Microsoft SMB часто использовался с NetBIOS через TCP / IP (NBT) через UDP, используя номера портов 137 и 138, а также номера портов TCP 137 и 139. NBT для использования NetBIOS поддерживается в Windows Server 2003, Windows XP, Windows 2000, Windows NT и Windows Me / 98/95. NetBIOS не поддерживается в Windows Vista, Windows Server 2008 и последующих версиях Windows. Комбинация SMB / NBT обычно используется для обратной совместимости .

Протокол NetBIOS по протоколу NetBEUI обеспечивает поддержку NetBIOS для протокола NetBEUI. Этот протокол также называется кадрами NetBIOS (NBF). NBF поддерживается в Windows 2000, Windows NT, Windows 95, Windows 98 и Windows Me. NetBEUI больше не поддерживается в Windows XP и более поздних версиях. Однако протокол SMB также может использоваться без отдельного транспортного протокола непосредственно через TCP, порт 445. NetBIOS также поддерживался через несколько устаревших протоколов, таких как IPX / SPX .

Система межпроцессного взаимодействия SMB (IPC) предоставляет именованные каналы и была одним из первых межпроцессных механизмов, обычно доступных программистам, который предоставляет сервисам средства для наследования аутентификации, выполняемой при первом подключении клиента к серверу SMB.

Некоторые службы, которые работают через именованные каналы, например те, которые используют собственную реализацию Microsoft DCE / RPC через SMB, известную как MSRPC через SMB, также позволяют клиентским программам MSRPC выполнять аутентификацию, которая отменяет авторизацию, предоставляемую сервером SMB, но только в контексте клиентской программы MSRPC, которая успешно выполняет дополнительную аутентификацию.

Подписание SMB : Windows NT 4.0 с пакетом обновления 3 и более поздних версий может использовать криптографию для цифровой подписи подключений SMB. Самый распространенный официальный термин — «подписание SMB». Другие официально использовавшиеся термины — это «подписи безопасности », «порядковые номера SMB» и «подпись сообщений SMB». Подпись SMB может быть настроена индивидуально для входящих соединений SMB (обрабатываемых службой LanManServer) и исходящих соединений SMB (обрабатываемых службой LanManWorkstation). По умолчанию в Windows 98 и более поздних версиях используется автоматическая подпись исходящих подключений, если сервер также поддерживает это, и возврат к неподписанному протоколу SMB, если это позволяют оба партнера. По умолчанию для контроллеров домена Windows начиная с Windows Server 2003 и выше не разрешается откат для входящих подключений. Эту функцию также можно включить для любого сервера под управлением Windows NT 4.0 с пакетом обновления 3 или более поздней версии. Это защищает от атак типа «злоумышленник в середине» против клиентов, получающих свои политики от контроллеров домена при входе в систему.

SMB поддерживает гибкую блокировку — особый тип механизма блокировки — файлов для повышения производительности.

SMB служит основой для реализации распределенной файловой системы Microsoft .

Безопасность

За прошедшие годы в реализации протокола или компонентов Microsoft, на которые она напрямую полагается, обнаружилось множество уязвимостей. Уязвимости системы безопасности других производителей заключаются в основном в отсутствии поддержки новых протоколов аутентификации, таких как NTLMv2 и Kerberos, в пользу таких протоколов, как NTLMv1, LanMan или паролей в виде открытого текста . Отслеживание атак в режиме реального времени показывает, что SMB является одним из основных векторов атак для попыток вторжения, например, атака Sony Pictures в году и атака вымогателя WannaCry в 2017 году. В 2020 году две уязвимости SMB высокой степени опасности были обнаружены и названы SMBGhost

Preview Versions

From time to time, Microsoft may

publish a preview, or pre-release, version of an Open Specifications technical

document for community review and feedback. To submit feedback for a preview

version of a technical document, please follow any instructions specified for

that document. If no instructions are indicated for the document, please

provide feedback by using the Open Specification Forums.

The preview period for a technical document varies.

Additionally, not every technical document will be published for preview.

A preview version of this document may be

available on the Windows

Protocols — Preview Documents page. After the preview period, the

most current version of the document is available on this page.

Как пользователи могут обращаться с IP-портом 445?

Принимая во внимание вышеупомянутые опасности, лучше всего, чтобы пользователи не открывали порт 445 в Интернет. Тем не менее, порт 445 глубоко укоренился в Windows, как и порт 135

Таким образом, становится трудным закрыть его безопасно. Сказав это, вполне возможно, чтобы закрыть его; однако, различные другие зависимые инструменты или сервисы, такие как протокол динамической конфигурации хоста (DHCP), который часто используется для автоматического получения IP-адресов от серверов DHCP, который используется большинством интернет-провайдеров, и корпорации перестают работать.

Кстати, нажмите здесь для полной Прокси против Брандмауэра сравнение.

REGISTRY-BASED CONFIGURATION

Starting with Samba version 3.2.0, the capability to

store Samba configuration in the registry is available.

The configuration is stored in the registry key

.

There are two levels of registry configuration:

-

Share definitions stored in registry are used.

This is triggered by setting the global

parameter

to “yes” in smb.conf.The registry shares are loaded not at startup but

on demand at runtime by smbd.

Shares defined in smb.conf take

priority over shares of the same name defined in

registry. -

Global smb.conf

options stored in registry are used. This can be activated

in two different ways:Firstly, a registry only configuration is triggered

by settingin the section of smb.conf.

This resets everything that has been read from config files

to this point and reads the content of the global configuration

section from the registry.

This is the recommended method of using registry based

configuration.Secondly, a mixed configuration can be activated

by a special new meaning of the parameterin the section of smb.conf.

This reads the global options from registry with the same

priorities as for an include of a text file.

This may be especially useful in cases where an initial

configuration is needed to access the registry.Activation of global registry options automatically

activates registry shares. So in the registry only case,

shares are loaded on demand only.

Note: To make registry-based configurations foolproof

at least to a certain extent, the use

of and

inside the registry configuration has been disabled:

Especially by changing the

inside the registry

configuration, one would create a broken setup where the daemons

do not see the configuration they loaded once it is active.