Что такое wisp ap, cap, cpe, homeap на mikrotik?

Содержание:

- Monitoring

- Быстрая настройка интернета с помощью QuickSet.

- 2 ssid в capsman на примере гостевой wifi

- Тест

- Настройка площадки

- Помогите настроить RBwAP2ND-BE [ РЕШЕНО ]

- MSTP Regions

- Настройка сетевой карты компьютера

- Настройка точки доступа WiFi MikroTik SXTsq 5 ac

- Как настроить точку доступа wifi на mikrotik?

- Настройка 5GHz

- Настройка SSTP в MikroTik, VPN сервер с использованием сертификата SSL

- Настройка SSTP VPN сервера на роутере MikroTik

- Создание SSL сертификата в MikroTik для работы SSTP VPN сервера

- Настройка SSPT VPN сервера в MikroTik

- VPN туннель SSTP между роутером MikroTik и Windows клиентом

- VPN туннель SSTP между двумя роутерами MikroTik

- Выбор режима работы

- Настройка WAN интерфейса MikroTik

- Included parts

Monitoring

Similarly to (R)STP, it is also possible to monitor MSTP status. By monitoring the bridge interface itself it possible to see the current CIST root bridge and the current regional root bridge for MSTI0, it is also possible to see the computed hash of MST Instance identifiers and VLAN mappings, this is useful when making sure that certain bridges are in the same MSTP region. Below you can find an example to monitoring a MSTP bridge:

/interface bridge monitor bridge

state: enabled

current-mac-address: 6C:3B:6B:7B:F0:AA

root-bridge: no

root-bridge-id: 0x1000.64:D1:54:24:23:72

regional-root-bridge-id: 0x4000.6C:3B:6B:7B:F0:AA

root-path-cost: 10

root-port: ether4

port-count: 5

designated-port-count: 3

mst-config-digest: 74edbeefdbf82cf63a70cf60e43a56f3

In MSTP it is possible to monitor the MST Instance, this is useful to determine the current regional root bridge for a certain MST Instance and VLAN group, below you can find an example to monitor a MST Instance:

/interface bridge msti monitor 1

state: enabled

identifier: 2

current-mac-address: 6C:3B:6B:7B:F0:AA

root-bridge: no

root-bridge-id: 0.00:00:00:00:00:00

regional-root-bridge-id: 0x1002.6C:3B:6B:7B:F9:08

root-path-cost: 0

root-port: ether2

port-count: 5

designated-port-count: 1

It is also possible to monitor a certain MST Override entry, this is useful to determine the port role for a certain MST Instance when configuring root ports and alternate/backup ports in a MSTP region, below you can find an example to monitor a MST Override entry:

/interface bridge port mst-override monitor 1

port: ether3

status: active

identifier: 2

role: alternate-port

learning: no

forwarding: no

internal-root-path-cost: 15

designated-bridge: 0x1002.6C:3B:6B:7B:F9:08

designated-internal-cost: 0

designated-port-number: 130

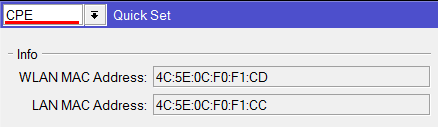

Быстрая настройка интернета с помощью QuickSet.

В мастере быстрой настройки «Quick Set» предусмотрено несколько режимов работы роутера:

- CAP: Контролируемая точка доступа, которая управляется CAPsMAN сервером

- CPE: Режим клиента, который подключается к точке доступа AP.

- Home AP: Домашняя точка доступа. Этот режим подходит для упрощенной настройки доступа к интернету.

- PTP Bridge AP: Создает точку доступа для подключения к ней удаленного клиента PTP Bridge CPE и создания единой сети.

- PTP Bridge CPE: Клиент для подключения к удаленной точки доступа PTP Bridge AP.

- WISP AP: Режим похожий на Home AP, но предоставляет более продвинутые возможности.

Выбираем режим Home AP и приступаем к настройке роутера в качестве обычной точки доступа к интернету, которую можно использовать для небольшого офиса и дома.

Настраиваем WiFi.

Network Name: Название сети. Это название будут видеть тот кто подключается к вашей сети по WiFi.

Frequency: в обычной ситуации лучше оставить значение Auto. роутер сам подберет оптимальную частоту работы.

Band: Диапазон частот для домашнего роутера 2GHz-only-N. Если в сети есть старые устройства, работающие по протоколам 802.11b или 802.11g, тогда нужно будет выбрать режим 2GHz-B/G/N, но будет потеря в скорости соединения.

Use Access List (ACL): Используется для того чтобы ограничить доступ по WiFi. Прежде чем включать эту опцию необходимо создать список клиентов, которым разрешен доступ. Выбираем из списка подключенных клиентов и нажимаем кнопу Copy To ACL.

В обычной ситуации этой функцией лучше не пользоваться т.к. аутентификация по паролю обеспечивает достаточные ограничения.

WiFi Password: укажите здесь пароль для подключения к роутеру по WiFi.

WPS Accept: эта кнопка используется для упрощенного подключения устройств, которые поддерживают режим WPS. Такими устройствами могут быть принтеры или видеокамеры, на которых затруднен ввод пароля вручную. В первую очередь включить WPS нужно на подключаемом устройстве, а затем нажать кнопку роутера «WPS Accept».

Guest Network: эта функция позволяет создать отдельную гостевую сеть WiFi. Те, кто подключаются через гостевой WiFi, не будут иметь доступа к вашему роутеру, локальной сети и устройствам, находящимся в ней. Используйте гостевую сеть для повышения сетевой безопасности.

Задайте пароль в поле «Guest WiFi Password» и ограничение скорости на скачивание «Limit Download Speed»

Wireless Clients: здесь можно увидеть подключенные в данный момент по WiFi устройства. В таблице показан MAC-адрес, IP-адрес, продолжительность подключения, качество сигнала и ACL (список разрешенных устройств)

Настраиваем интернет.

Здесь мы указываем те параметры подключения, которые нам передал провайдер интернета.

Port: Указываем физический порт, к которому подключен кабель провайдера

Adress Acquisition: указывем способ получения IP адреса. В моем случае адрес статический. При PPPoE подключении указываем логин, пароль и адрес pppoe-сервера.

MAC Address: физический адрес устройства, который будет видеть провайдер. Имеет смысл менять если вы Mikrotik ставите вместо другого роутера, а у провайдера на маршрутизаторе установлена привязка по mac-адресу.

MAC server / MAC Winbox: позволяет подключаться к роутеру используя его mac-адрес. Может пригодится при отладке или восстановлении, когда роутер недоступен по ip-адресу.

Discovery: позволяет распознавать роутер другими роутерами Mikrotik.

Настройка локальной сети.

IP Address: указываем ip-адрес устройства в нашей локальной сети.

Netmask: маску оставляем наиболее распространенную для большинства случаев 255.255.255.0.

Bridge All LAN Ports: объединяем все порты роутера в общий коммутационный узел, позволяя всем подключенным устройствам находится в одной сети и обнаруживать друг друга.

DHCP Server: включаем сервер автоматической раздачи ip-адресов устройствам, подключенным к роутеру.

NAT: должен быть включен для трансляции ip-адресов из локальных в публичные, иначе устройства локальной сети не получат возможность выйти в интернет.

UPnP: эту опцию лучше не активировать, если нет необходимости т.к. она позволяет выполнять автоматический проброс стандартных локальных портов в интернет. Порты лучше пробрасывать вручную, чтобы злоумышленники не знали их адреса.

Настройку VPN рассматривать в рамках данной статьи не будем. Отмечу лишь, что она так же доступна в QuickSet и может пригодится тем, кто использует VPN-туннели для объединения нескольких локальных сетей или устройств в одну частную сеть через интернет.

2 ssid в capsman на примере гостевой wifi

Теперь покажу, как добавить гостевую сеть в capsman на отдельные виртуальные интерфейсы. Она, как и основная, будет в двух частотах работать. У нас настроена основная бесшовная сеть wifi с авторизацией по паролю. Нам нужно на эти же точки доступа добавить еще одну гостевую сеть для доступа гостей. В одиночном mikrotik это делается с помощью Virtual AP. Сделаем то же самое в capsman.

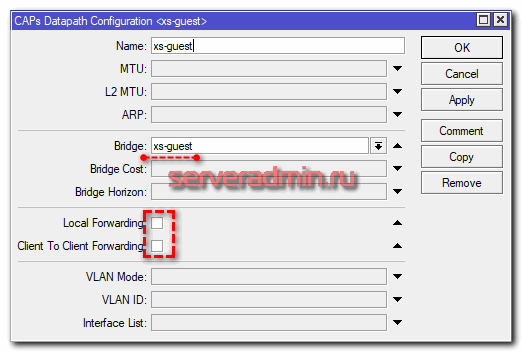

Первым делом вам надо добавить отдельные настройки в Datapaths и Security cfg. Начнем с Datapath.

Создаем отдельный бридж для гостевой сети. Для него нужно будет настроить ip адрес и dhcp сервер для того, чтобы клиенты получали сетевые настройки. Не включаем Local Forwarding и Client To Client Forwarding! Из данного ранее описания этого функционала, я думаю понятно, почему мы так делаем.

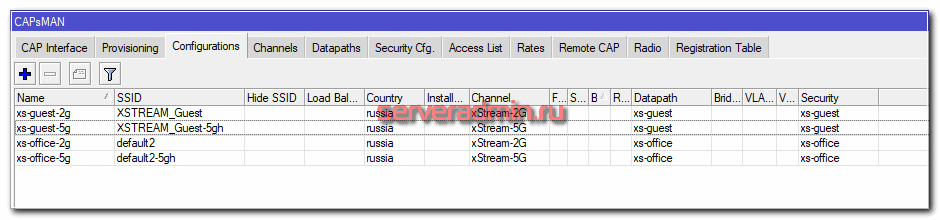

В Security cfg делаем отдельную настройку для гостевой сети. Она ничем не отличается от основной, просто пароль другой будет. Далее создаем 2 конфигурации в Configurations для двух гостевых сетей — 2.4 Ггц и 5 Ггц. Настройки по аналогии с основными сетями одинаковые, только отличаются Channels, Datapaths и Security cfg. Не запутайтесь и аккуратно укажите каждой конфигурации свои настройки. И не забудьте отдельные SSID указать для гостевых сетей. Получится примерно так.

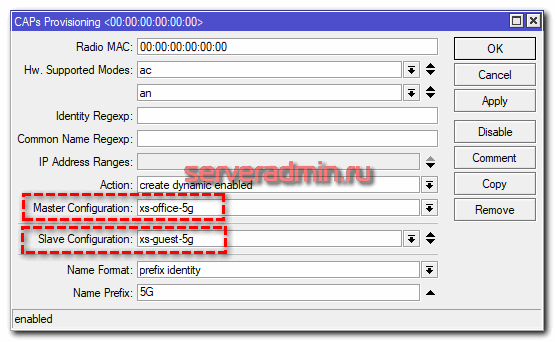

Идем на вкладку Provisioning, открываем ранее созданные конфигурации для обоих частот и добавляем туда в параметре Slave Configuration наши конфигурации для гостевых сетей.

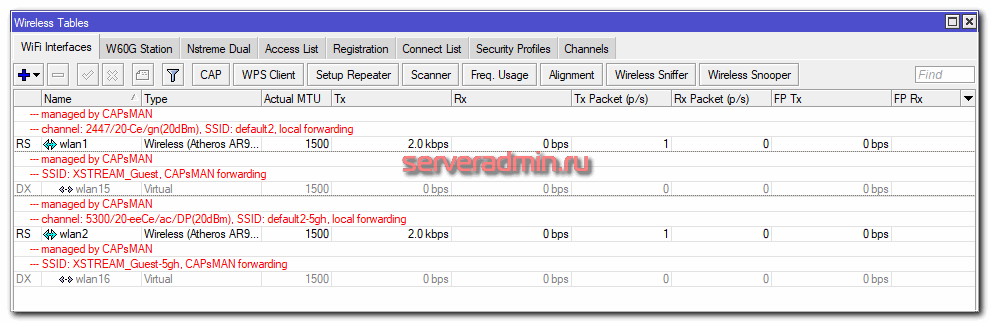

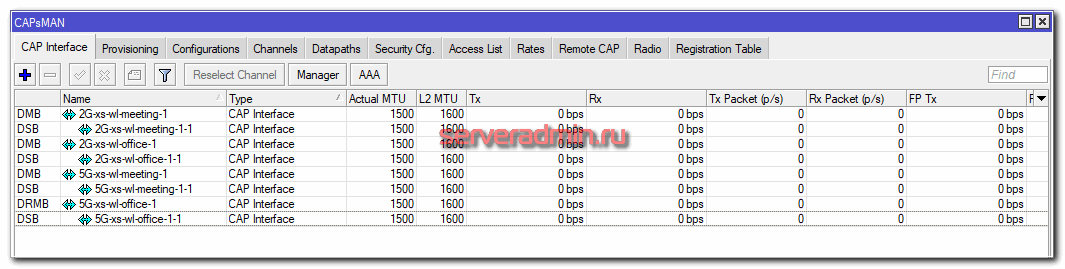

То же самое и для второй частоты. Это все. Теперь на точки доступа приедет обновленная конфигурация. Там получится такая картина.

На контроллере при этом добавились еще 4 виртуальных интерфейса, по два на каждую гостевую сеть в обоих частотах.

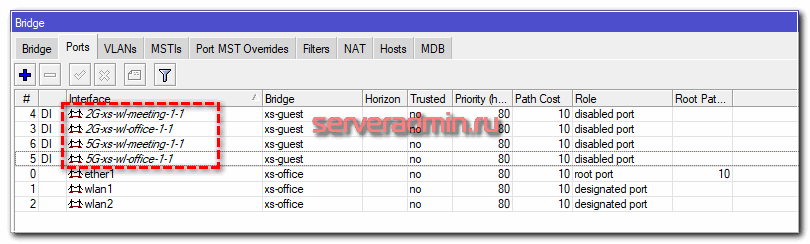

При этом, виртуальные интерфейсы гостевой сети автоматически попали в отдельный бридж, который был для них создан.

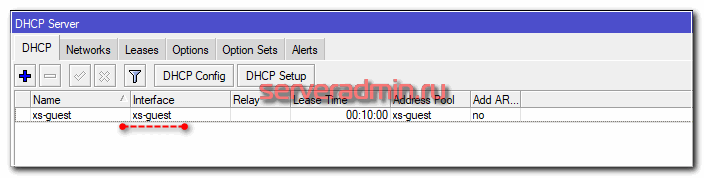

На этом бридже поднят dhcp сервер.

Все это сделано на самом контроллере. При этом шлюзом в интернет он не является. Просто передает сетевые настройки с другим шлюзом.

В целом, это все по основным настройкам Capsman с гостевой сетью и всем остальным. Дальше осталось разобрать различные нюансы конфигурации единой беспроводной сети.

Тест

Подключаемся к сети WiFi. Если все верно настроили, то вы должны увидеть страницу-приветствия. После нажатия Продолжить посетитель получит доступ в Интернет.

Если вы хотите использовать площадку в маркетинговых целях и проводить рекламные кампании, то для этого переходим в меню Дополнительно-Реклама. В данном меню собственно создается сам баннер и рекламная кампания.

Выполнив несложные действия по настройке маршрутизатора, вы получили инструмент который готов приносить пользу и прибыль вашему бизнесу. При подключении посетитель будет видеть страницу-приветствия с логотипом и названием вашего бизнеса, что будет повышать узнаваемость вашего бренда. Сервис имеет гибкий функционал, который можно использовать в различных целях будь то просто брендированная страница авторизации либо рекламная информация или опрос посетителей. Пройдя регистрацию на сайте WiFi Point вы получите 1 месяц тестового периода, чтоб оценить весь функционал и преимущества инструмента взамен обычной работы роутера.

Данный сервис позволит вам:

- настраивать страницу-приветствия при подключении к вашей публичной сети wifi

- управлять площадками удаленно из админ панели

- проводить смс идентификацию посетителя

- предоставлять доступ на основе кода ваучеров

- ограничивать трафик/время/скорость чтобы равномерно распределить канал между всеми гостями

- проводить рекламные компании в ваших заведениях

- проводить опросы

- ограничивать доступ к публичной сети согласно графика работы заведения

- иметь информацию по устройствам, возврат/удержание гостя, кол-во посещений, статистику авторизаций.

p.s. Если у Вас не получилось настроить все с первого раза и где то была допущена ошибка — воспользуйтесь автоматической настройкой хотспот авторизации на Mikrotik. Устройство будет настроено за 10 секунд, а вам останется только ввести его серийный номер в панеле сервиса (предварительно создав дизайн шаблона и площадку).

Настройка площадки

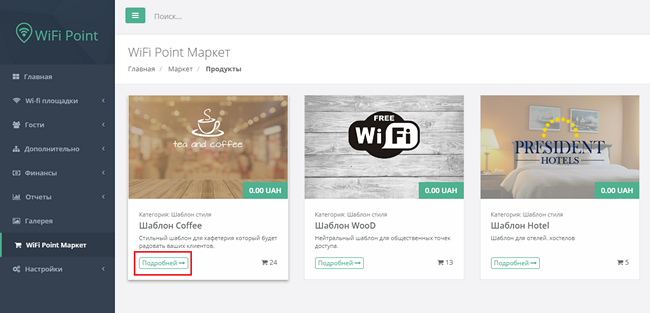

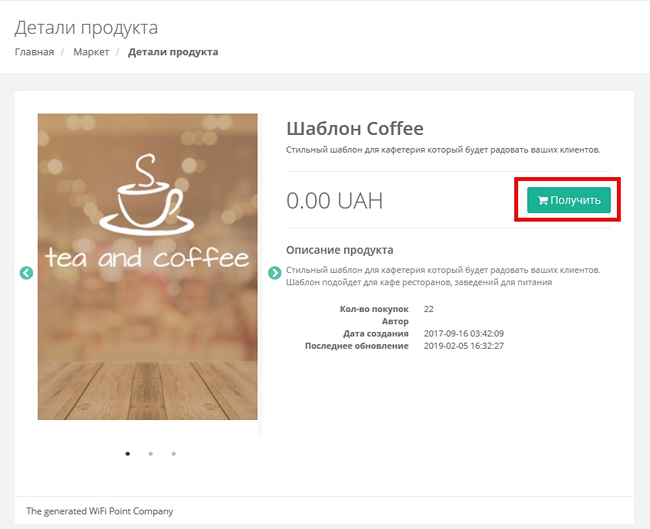

Перед созданием площадки необходимо создать шаблон дизайна. В данной статье мы будем использовать уже существующие шаблоны из WiFi Point Маркет. Переходим в данное меню:

В данном меню выберем шаблон наиболее подходящий тематике нашей площадки (к примеру кафе)

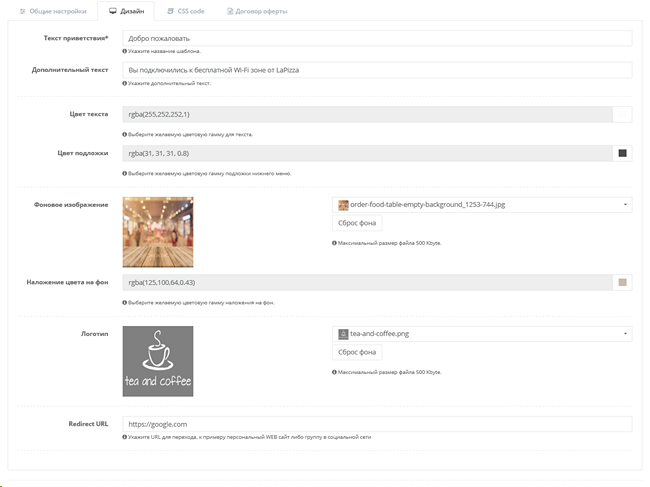

После нажатия кнопки “Получить” в меню Шаблоны дизайнов появится шаблон из маркета, который можно отредактировать потом под свои задачи указав текст, логотип, цветовую гамму и фон страницы.

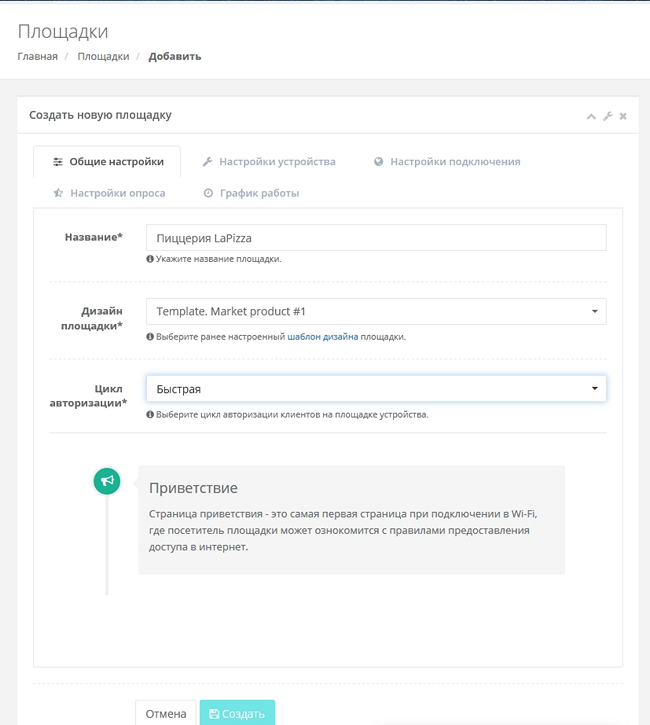

Перейдем в меню Wi-Fi Площадки — Все площадки. Каждый роутер соответствует новой площадке. Создадим новую площадку.

Заполните поле Название. В поле Дизайн Площадки выбираем доступный шаблон.

В данной статья мы будем рассматривать быстрый цикл авторизации без смс и ваучеров, собственно его и укажем в поле Цикл авторизации. Более детально с логикой работы каждого из циклов можно ознакомится в документации.

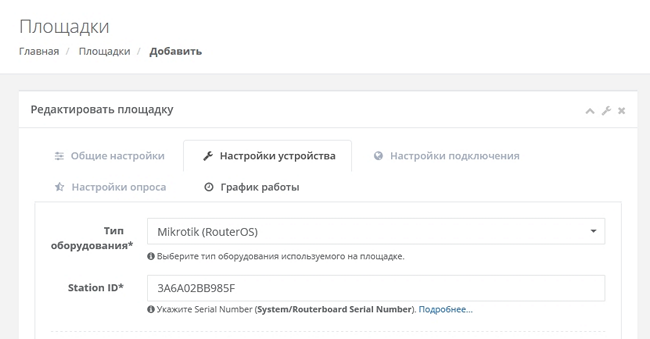

Открываем вкладку Настройки устройства. Укажем тип оборудования Mikrotik (RouterOS). В поле Station ID вводим серийный номер нашего роутера (меню в Winbox System — RouterBoard).

Помогите настроить RBwAP2ND-BE [ РЕШЕНО ]

Купили 12 точек, чтобы организовать бесшовную сеть на складе. Ранее я настраивал только hEX и hAP, а тут столкнулся с проблемой. По-умолчанию настройка любого Mikrotik — это подключение к нему по IP 192.168.88.1 Но с данной точкой это не работает! Что делаю: Включаю точку, подключаю её прямым кабелем к ПК, на ПК настроена статика 192.168.88.10 (к примеру). Нет доступа. 192.168.88.1 не пингуется. Беру телефон и подключаюсь к ней по WiFi, захожу на 192.168.88.1 с телефона, через 10-20 секунд веб-интерфейс отваливается, WiFi пропадает, по ethernet она так же не видна. После различных плясок вокруг неё, удаётся с телефона за 10-20 секунд переключить её из режима CPE (она после сброса в нём стоит почему-то) в режим Home AP. Но после этого она в основной локалке не видна и подключиться к ней не могу. Хотя даёт инет. Так же с режимом Basic AP. Почти то же самое и с режимом WISP AP, но в данном случае она получает в локалке по DHCP, пингуется, видна в Neighbors, но не подключается ни http ни winbox ни telnet. Так же ставил режим CAP, настраивал на основном роутере CAPsMAN по мануалу. Но основной не видел никаких CAPs точек в сети. Помогите победить.

пс: Neigbors пишет что версия прошивки точек 6.40.8 (bugfix)

источник

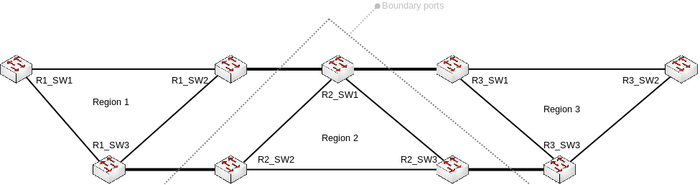

MSTP Regions

MSTP works in groups called regions, for each region there will be a regional root bridge and between regions there will be a root bridge elected. MSTP will use Internal Spanning Tree (IST) to build the network topology inside a region and Common Spanning Tree (CST) outside a region to build the network topology between multiple regions, MSTP combines these two protocols into Common and Internal Spanning Tree (CIST), which holds information about topology inside a region and between regions. From CST’s perspective a region will seemingly be as a single virtual bridge, because of this MSTP is considered very scalable for large networks. In order for bridges to be in the same region, their configuration must match, BPDUs will not include VLAN mappings since they can be large, rather a computed hash is being transmitted. If a bridge receives a BPDU through a port and the configuration does not match, then MSTP will consider that port as a boundary port and that it can be used to reach other regions. Below is a list of parameters that need to match in order for MSTP to consider a BPDU from the same region:

- Region name

- Region revision

- VLAN mappings to MST Instance IDs (computed hash)

It is possible to create MSTP enabled network without regions, though to be able to do load balancing per VLAN group it is required for a bridge to receive a BPDU from a bridge that is connected to it with the same parameters mentioned above. In RouterOS the default region name is empty and region revision is 0, which are valid values, but you must make sure that they match in order to get multiple bridges in a single MSTP region. A region cannot exist if their bridges are scattered over the network, these bridges must be connected at least in one way, in which they can send and receive BPDUs without leaving the region, for example, if a bridge with different region related parameters is between two bridges that have the same region related parameters, then there will exist at least 3 different MSTP regions.

Topology of a MSTP enabled network with boundary ports

The downside of running every single bridge in a single MSTP region is the excess CPU cycles. In comparison, PVST(+) creates a Spanning Tree Instance for each VLAN ID that exists on the network, since there will be very limited paths that can exist in a network, then this approach creates a lot of overhead and unnecessary CPU cycles, this also means that this approach does not scale very well and can overload switches with not very powerful CPUs. MSTP solves this problem by dividing the network into MSTP regions, where each bridge inside this region will exchange and process information about VLANs that exist inside the same region, but will run a single instance of Spanning Tree Protocol in background to maintain the network topology between regions. This approach has been proven to be much more effective and much more scalable, this means that regions should be used for larger networks to reduce CPU cycles.

In regions you can define MST Instances, which are used to configure load balancing per VLAN group and to elect the regional root bridge. It is worth mentioning that in each region there exists a pre-defined MST Instance, in most documentations this is called as MSTI0· This MST Instance is considered as the default MST Instance, there are certain parameters that apply to this special MST Instance. When traffic is passing through a MSTP enabled bridge, MSTP will look for a MST Instance that has a matching VLAN mapping, but if a VLAN mapping does not exists for a certain VLAN ID, then traffic will fall under MSTI0.

Note: Since MSTP requires VLAN filtering on the bridge interface to be enabled, then make sure that you have allowed all required VLAN IDs in , otherwise the traffic will not be forwarded and it might seem as MSTP misconfigured, although this is a VLAN filtering misconfiguration.

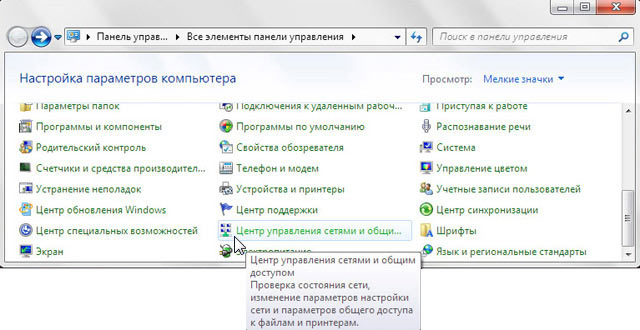

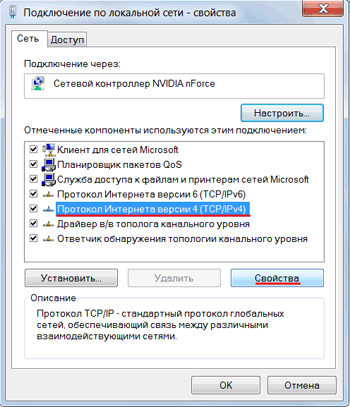

Настройка сетевой карты компьютера

Чтобы на компьютере можно было зайти в настройки роутера Mikrotik, настроим сетевую карту на получение автоматических настроек.

Открываем «Пуск» → «Панель управления» → «Центр управления сетями и общим доступом».

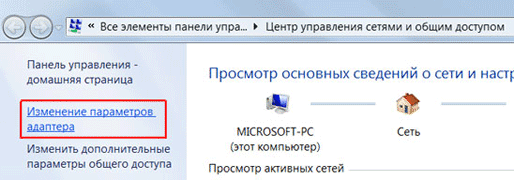

Перейдем в «Изменение параметров адаптера».

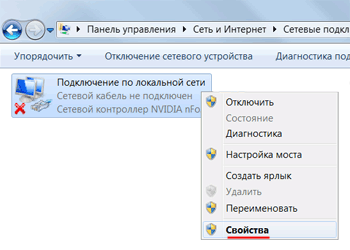

Нажимаем правой кнопкой мыши на «Подключение по локальной сети» и выбираем «Свойства»

Нажимаем на «Протокол Интернета версии 4 (TCP/IPv4)» и кнопку «Свойства».

Выбираем «Получить IP-адрес автоматически» и нажимаете кнопку «OK».

Если сетевая карта не получает автоматически IP адрес из подсети 192.168.88.x, попробуйте его указать вручную (например: 192.168.88.21) или .

Настройка точки доступа WiFi MikroTik SXTsq 5 ac

Для настройки точки доступа WiFi MikroTik SXTsq 5 ac воспользуйтесь инструкциями:

-

→

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

- →

Характеристики

| Система | |

|---|---|

| Процессор: | IPQ-4018 716 MГц 4 ядра |

| RAM: | 256 MB |

| Flash: | 16 MB |

| Разъемы: | 1 × 10/100/1000 Ethernet port |

| ОС: | MikroTik RouterOS Level3 license |

| Радиомодуль | |

| Стандарты: | 802.11a/n/ac |

| Режимы работы: | Station Point-to-point |

| Пропускная способность: | 866 Мбит/с |

| Частоты: | 5150 – 5875 ГГц |

| Мощность передатчика: | 25 dBm (316 мВт) |

| Встроенная антенна | |

| Усиление: | 16 дБи |

| Поляризация: | Двойная |

| Гор. поляризация: | 23° |

| Верт. поляризация: | 23° |

| Другое | |

| Размеры: | 129 × 129 × 34 мм |

| Вес: | 295 г |

| Электропитание: | 10-30В Passive PoE, POE-инжектор в комплекте |

| Рабочая температура: | от -40°C до +70°С |

Результаты теста производительности

| RBSXTsqG-5acD | IPQ-4018 1G one port test | ||||||

|---|---|---|---|---|---|---|---|

| Mode | Configuration | 1518 byte | 512 byte | 64 byte | |||

| kpps | Mbps | kpps | Mbps | kpps | Mbps | ||

| Bridging | none (fast path) | 82,2 | 998.2 | 243,9 | 999.0 | 1484,8 | 760.2 |

| Bridging | 25 bridge filter rules | 82,2 | 998.2 | 243,9 | 999.0 | 359,2 | 183.9 |

| Routing | none (fast path) | 82,2 | 998.2 | 243,9 | 999.0 | 1488 | 761.9 |

| Routing | 25 simple queues | 82,2 | 998.2 | 243,9 | 999.0 | 506,3 | 259.2 |

| Routing | 25 ip filter rules | 82,2 | 998.2 | 240,8 | 986.3 | 242,9 | 124.4 |

Результаты теста IPsec

| RBSXTsqG-5acD | IPQ-4018 IPsec throughput | ||||||

|---|---|---|---|---|---|---|---|

| Mode | Configuration | 1400 byte | 512 byte | 64 byte | |||

| kpps | Mbps | kpps | Mbps | kpps | Mbps | ||

| Single tunnel | AES-128-CBC + SHA1 | 37.9 | 424.5 | 59 | 241.7 | 61.6 | 31.5 |

| 256 tunnels | AES-128-CBC + SHA1 | 36 | 403.2 | 38.5 | 157.7 | 39.8 | 20.4 |

| 256 tunnels | AES-128-CBC + SHA256 | 36 | 403.2 | 38.5 | 157.7 | 39.8 | 20.4 |

| 256 tunnels | AES-256-CBC + SHA1 | 34.4 | 385.3 | 37.9 | 155.2 | 39.8 | 20.4 |

| 256 tunnels | AES-256-CBC + SHA256 | 34.4 | 385.3 | 37.9 | 155.2 | 39.8 | 20.4 |

Как настроить точку доступа wifi на mikrotik?

Вернитесь на предыдущую вкладку «Interface», потом кликните по интерфейсу «wlan 1» и перейдите на вкладку « Wireless».

Откроется окно настройки беспроводной сети, где вам нужно будет выставить следующие значения:

- 1. В поле Mode – выставить значение «AP bridge» (позволяет клиентам подключаться к данной точке доступа в режиме «bridge»)

- 2. В поле Band — выставить значение «2 Ghz B/G/N» (протокол подключения клиентов по заданной частоте).

- 3. В поле Channel Width – выставить значение «20/40 Mhz HT Above» (Возможность выбора ширины канала беспроводной сети wifi. К примеру, 20 Mhz дают лучшую производительность на большие дистанции).

- 4. В поле Frequency – выставить значение «2412» (основная частота, желательно задавать частоту wifi, отличную от соседских точек доступа).

- 5. В поле SSID – записать любое понравившееся вам имя, так как это будет название вашей точки доступа, которую будут видеть мобильные устройства и компьютеры.

- 6. В поле Wireless Protocol – выбрать значение «unspecified» (выбор производительности беспроводной точки, самая высокая производительность при данном значении).

- 7. В поле Security Profile – оставляем значение «default» (выбор типа шифрования: в начале настройки в профиле «default» мы уже выставили пароль и тип шифрования).

- 8. В поле WMM suport – переключаем на «enabled» (включение поддержки WiFi мультимедиа, что дает возможность как голосовым, так и другим мультимедиа приложениям работать с наименьшим числом ошибок).

- 9. В поле Default Forward — установить галочку (при отключении галочки, клиенты беспроводной сети не смогут обмениваться данными).

- 10. Если в поле Hide SSID – вы поставите галочку, то ваша сеть будет скрыта, и вам нужно будет вручную набирать имя и пароль сети.

Теперь вам нужно сохранить эти настройки, кликнув по кнопке «ОК». Проверьте на любом устройстве, заработала ли точка доступа wifi на mikrotik. На этом настройка wifi точки на базе устройств mikrotik успешно завершена.

Настройка 5GHz

Конфигурация WiFi 5GHz в Микротик полностью идентична настройке 2.4G. Перейдем на вкладку интерфейсов и откроем свойства wlan2. Переключаем в Advanced Mode.

Задаем параметры:

- Mode – ap bridge;

- Band – 5GHz-A/N/AC;

- Channel Width – 20/40/80MHz eeeC – означает что ширина канала будет расти вверх забирая частоты выше;

- Frequency – просканировав эфир, понял, что я тут один и могу вставать где хочу;

- SSID — WiFi_5;

- Wireless Protocol – 802.11;

- Security Profile – General WiFi;

- Country – russia3.

Параметр WPS Mode отвечает за передачу пароля по воздуху. Есть 4 режима:

- Выключено;

- Нажать на кнопку 1 раз;

- Держать кнопку 5 сек;

- Виртуальное нажатие через WPS Accept.

Смотрим на антенны.

Применяем и включаем. Можно увидеть, что клиент подключился к wlan2.

Настройка SSTP в MikroTik, VPN сервер с использованием сертификата SSL

SSTP (Secure Socket Tunneling Protocol – протокол безопасного туннелирования сокетов) – VPN протокол, основанный на SSL 3.0. Благодаря этому данные шифруются. Аутентификация осуществляется с помощью PPP. Соединение проходит с помощью HTTPS по 443 порту (настраиваемо).

SSTP это разработка компании Miсrosoft, как некий аналог прогрессивным протоколам, которые используют шифрование. Самый прямой аналог в мире VPN служб это OpenVPN, в основе которого лежит:

- использование сертификатов SSL;

- низкие требования к аппаратной части(железу);

- высокая производительность, которая прямо отражается на скорости соединения.

Настройка SSTP VPN сервера на роутере MikroTik

В рамках статьи будут рассмотрены две самые популярные связки: соединение типа роутер-клиент и роутер-роутер:

SSTP туннель между MikroTik и MikroTik

- SSTP VPN сервер на роутере MikroTik-1;

- SSTP VPN клиент на роутере MikroTik-2.

Создание SSL сертификата в MikroTik для работы SSTP VPN сервера

Эта общая настройка, на которую будут ссылаться две последующие конфигурации для Windows клиента, а также для SSTP клиента на второго роутера MikroTik.

Настройка находится System→Certificates

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Настройка SSPT VPN сервера в MikroTik

Настройка находится IP→Pool

/ip pool add name=Ip-Pool-Vpn ranges=192.168.50.100-192.168.50.254

Настройка находится PPP→Profiles

/ppp profile add local-address=192.168.50.1 name=VPN-Profile remote-address=Ip-Pool-Vpn

Настройка находится PPP→Secrets

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ppp secret add name=user-sstp password=Av3D2eyAF87f profile=VPN-Profile service=sstp

Настройка находится PPP→Interface→SSTP Server

/interface sstp-server server set authentication=mschap2 certificate=92490a0ea575.sn.mynetname.net \ default-profile=VPN-Profile force-aes=yes

Настройка находится System→Certificates

Настройка находится Files→File List→Download

VPN туннель SSTP между роутером MikroTik и Windows клиентом

Сформированный сертификат SSL на роутере MikroTik необходимо установить на каждом VPN клиенте.

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

VPN туннель SSTP между двумя роутерами MikroTik

Настройка находится Files→File List→Upload

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Настройка находится System→Certificates

Настройка находится PPP→Interface

/interface sstp-client add authentication=mschap2 certificate=\ cert_export_92490a0ea575.sn.mynetname.net.p12_0 connect-to=\ 92490a0ea575.sn.mynetname.net disabled=no name=sstp-out1 password=\ Av3D2eyAF87f profile=default-encryption user=user-sstp

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Есть вопросы или предложения по настройке VPN типа SSTP в MikroTik? Активно предлагай свой вариант настройки! →

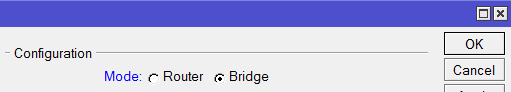

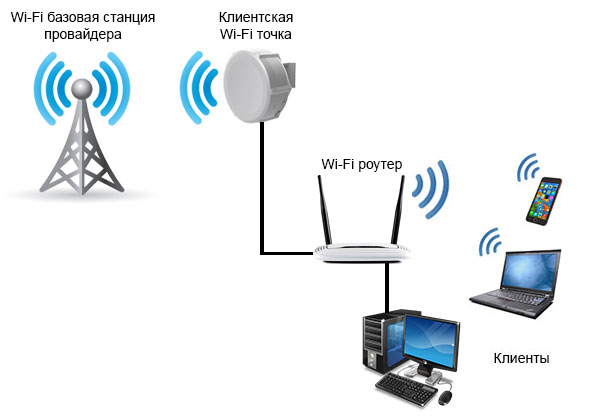

Выбор режима работы

Сначала в левом верхнем углу выбираем режим CPE (клиент).

В разделе Configuration необходимо выбрать режим работы сети.

Режим Router — используют, когда подключаются к Wi-Fi точке или базовой станции провайдера и хотят скрыть клиентов, которые будут находится за точкой, в отдельную подсеть. Иначе каждому клиенту потребовалось бы заключать договор с провайдером на подключение к интернету. В этом режиме провайдер не видит абонентов, находящихся за клиентской Wi-Fi точкой. Беспроводная точка играет роль маршрутизатора (интернет шлюза) для клиентов.

Клиентская Wi-Fi точка позволяет подключить по кабелю только один компьютер. Но если к устройству подключить Wi-Fi роутер, то вы сможете раздавать интернет по Wi-Fi и по кабелю нескольким абонентам (компьютерам, смартфонам, телефонам).

Если вы используете Wi-Fi точку для подключения к соседскому Wi-Fi роутеру, рекомендуем использовать режим Router. Бывают ситуации, когда в режиме Bridge клиентская точка подключается к Wi-Fi роутеру и получает автоматические сетевые настройки, но компьютер не может получить настройки и выйти в интернет. В этом случае используйте режим Router.

Режим Bridge — используют, когда необходимо видеть все устройства, находящиеся за клиентской Wi-Fi точкой. При этом все абоненты находятся в одной сети и могут передавать данные друг другу.

Например, у вас есть главный офис и несколько удаленных складов, которые нужно объединить в общую компьютерную сеть. Для данной задачи больше подойдет режим Bridge. При использовании этого режима центральный роутер предприятия будет раздавать автоматические сетевые настройки всем компьютерам в сети, включая удаленные склады.

Настройка WAN интерфейса MikroTik

Смена MAC адреса WAN порта

Если Ваш провайдер блокирует доступ к сети по MAC адресу, то необходимо сначала изменить MAC адрес WAN порта роутера MikroTik. В противном случае пропустите этот пункт.

Чтобы изменить MAC адрес порта MikroTik, открываем в программе Winbox меню New Terminal и вводим команду:

, где ether1 — имя WAN интерфейса, 00:01:02:03:04:05 — разрешенный MAC адрес.

Изменить MAC адрес MikroTik

Изменить MAC адрес MikroTik

Чтобы вернуть родной MAC адрес порта, нужно выполнить команду:

, где ether1 — имя интерфейса.

Вернуть родной MAC адрес MikroTik

Вернуть родной MAC адрес MikroTik

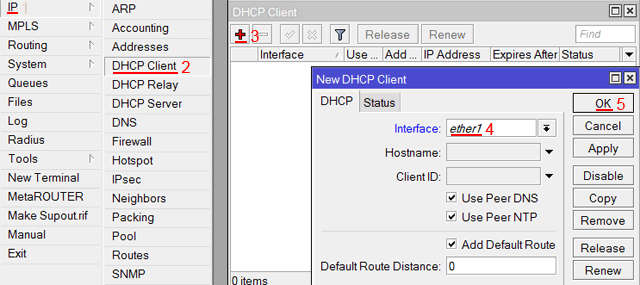

Настройка Dynamic IP

Если интернет провайдер выдает Вам сетевые настройки автоматически, то необходимо настроить WAN порт роутера MikroTik на получение настроек по DHCP:

- Открываем меню IP;

- Выбираем DHCP Client;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в списке Interface выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

Настройка DHCP клиента MikroTik

Настройка DHCP клиента MikroTik

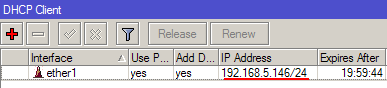

Теперь мы получили IP адрес от провайдера, который отображается в столбце IP Adress.

Получение IP адреса по DHCP MikroTik

Получение IP адреса по DHCP MikroTik

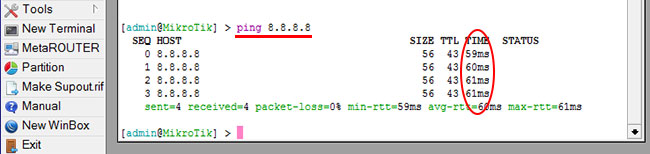

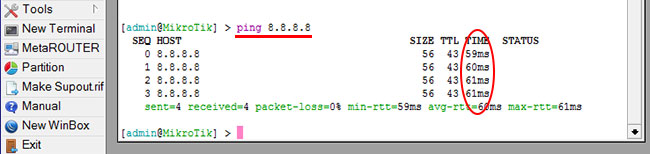

Проверим, что есть связь с интернетом:

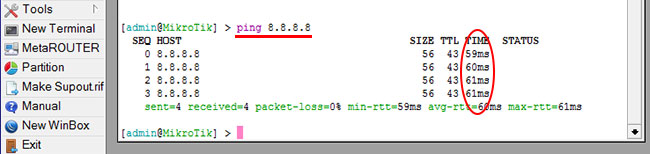

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

ping MikroTik

ping MikroTik

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

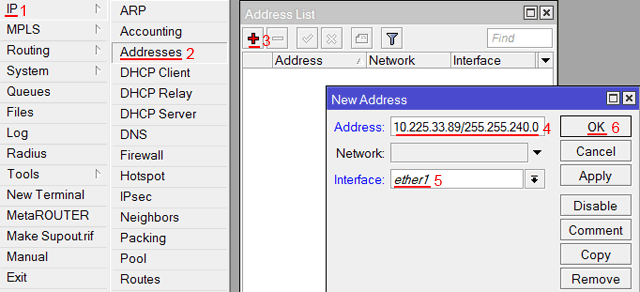

Настройка Static IP

Если вы используете статические сетевые настройки, необходимо настроить WAN порт роутера MikroTik вручную.

Настроим статический IP адрес и маску подсети WAN порта MikroTik :

- Открываем меню IP;

- Выбираем Addresses;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в поле Address прописываем статический IP адрес / маску подсети;

- В списке Interface выбираем WAN интерфейс ether1;

- Для сохранения настроек нажимаем кнопку OK.

Настройка статического адреса MikroTik

Настройка статического адреса MikroTik

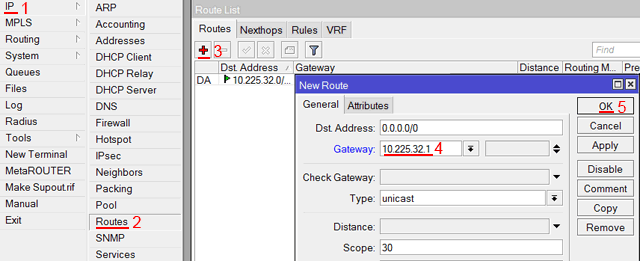

Настроим адрес интернет шлюза MikroTik:

- Открываем меню IP;

- Выбираем Routes;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в поле Gateway прописываем IP адрес шлюза;

- Нажимаем кнопку OK для сохранения настроек.

Настройка шлюза MikroTik

Настройка шлюза MikroTik

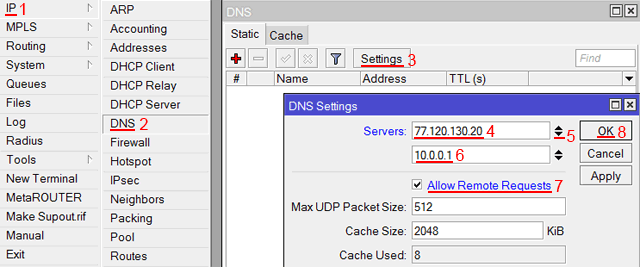

Добавим адреса DNS серверов MikroTik:

- Открываем меню IP;

- Выбираем DNS;

- В появившемся окне нажимаем кнопку Settings;

- В новом окне в поле Servers прописываем IP адрес предпочитаемого DNS сервера;

- Нажимаем кнопку «вниз» (черный треугольник), чтобы добавить еще одно поле для ввода;

- В новом поле прописываем IP адрес альтернативного DNS сервера;

- Ставим галочку Allow Remote Requests;

- Нажимаем кнопку OK для сохранения настроек.

Настройка DNS MikroTik

Настройка DNS MikroTik

Проверим, что есть доступ к интернету:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

ping MikroTik

ping MikroTik

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

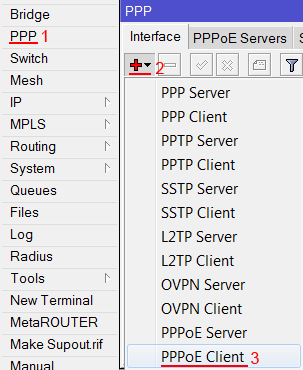

Настройка PPPoE

Если вы используете ADSL модем, к которому по сетевому кабелю подключен роутер MikroTik, сначала необходимо настроить ADSL модем в режим Bridge (мост).

Настроим клиентское PPPoE соединение на роутере MikroTik:

- Слева выбираем меню PPP;

- Нажимаем кнопку Add (плюсик);

- Выбираем PPPoE Client.

Настройка PPPoE MikroTik

Настройка PPPoE MikroTik

Настраиваем параметры PPPoE соединения MikroTik:

- В поле Name указываем имя соединения;

- В списке Interfaces выбираем первый WAN порт ether1, который подключен к провайдеру;

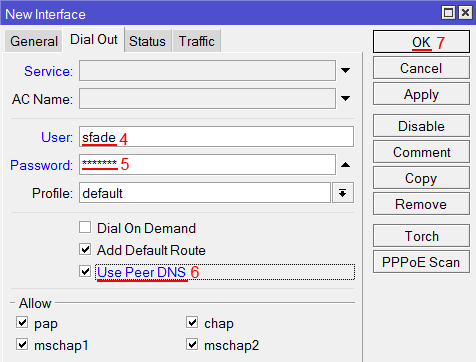

Выбор интерфейса PPPoE MikroTik - Переходим на вкладку Dial Out;

- В поле User указываем имя пользователя;

- В поле Password вводим пароль;

- Ставим галочку Use Peer DNS;

- Нажимаем кнопку OK.

Настройка пользователя и пароля PPPoE MikroTik

Настройка пользователя и пароля PPPoE MikroTik

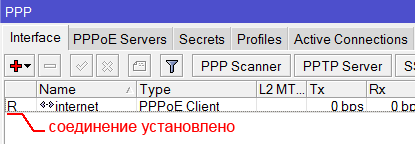

После создания PPPoE соединения напротив него должна появиться буква R, которая говорит о том, что соединение установлено.

PPPoE соединение на MikroTik установлено

PPPoE соединение на MikroTik установлено

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

ping MikroTik

ping MikroTik

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Included parts

-

24V 0.38A power adapter

-

Metal ring (one)

-

PoE injector

BrochureOpen

Quick GuideOpen

RouterOS current releaseDownload

Selection guide for PtP linksOpen

Selection guide for PtMP linksOpen

RouterOS software manualOpen

Declaration of conformity

Declaration of conformityOpen

(FCC)

- All tests are done with Xena Networks specialized test equipment (XenaBay),and done according to RFC2544 (Xena2544)

- Max throughput is determined with 30+ second attempts with 0,1% packet loss tolerance in 64, 512, 1518 byte packet sizes

- Test results show device maximum performance, and are reached using mentioned hardware and software configuration, different configurations most likely will result in lower results