Роутеры mikrotik

Содержание:

- Быстрая настройка интернета с помощью QuickSet.

- Настройка локальной сети

- Вход в настройки роутера MikroTik

- Настройка Firewall и NAT

- Router services

- Настройка локальной сети MikroTik

- Настройка WAN интерфейса MikroTik

- IPv6

- Описание сетевых интерфейсов

- General

- Настройка wifi точки доступа в mikrotik

- Вход в настройки роутера MikroTik

- Mode and Reset buttons

- Firewall

Быстрая настройка интернета с помощью QuickSet.

В мастере быстрой настройки «Quick Set» предусмотрено несколько режимов работы роутера:

- CAP: Контролируемая точка доступа, которая управляется CAPsMAN сервером

- CPE: Режим клиента, который подключается к точке доступа AP.

- Home AP: Домашняя точка доступа. Этот режим подходит для упрощенной настройки доступа к интернету.

- PTP Bridge AP: Создает точку доступа для подключения к ней удаленного клиента PTP Bridge CPE и создания единой сети.

- PTP Bridge CPE: Клиент для подключения к удаленной точки доступа PTP Bridge AP.

- WISP AP: Режим похожий на Home AP, но предоставляет более продвинутые возможности.

Выбираем режим Home AP и приступаем к настройке роутера в качестве обычной точки доступа к интернету, которую можно использовать для небольшого офиса и дома.

Настраиваем WiFi.

Network Name: Название сети. Это название будут видеть тот кто подключается к вашей сети по WiFi.

Frequency: в обычной ситуации лучше оставить значение Auto. роутер сам подберет оптимальную частоту работы.

Band: Диапазон частот для домашнего роутера 2GHz-only-N. Если в сети есть старые устройства, работающие по протоколам 802.11b или 802.11g, тогда нужно будет выбрать режим 2GHz-B/G/N, но будет потеря в скорости соединения.

Use Access List (ACL): Используется для того чтобы ограничить доступ по WiFi. Прежде чем включать эту опцию необходимо создать список клиентов, которым разрешен доступ. Выбираем из списка подключенных клиентов и нажимаем кнопу Copy To ACL.

В обычной ситуации этой функцией лучше не пользоваться т.к. аутентификация по паролю обеспечивает достаточные ограничения.

WiFi Password: укажите здесь пароль для подключения к роутеру по WiFi.

WPS Accept: эта кнопка используется для упрощенного подключения устройств, которые поддерживают режим WPS. Такими устройствами могут быть принтеры или видеокамеры, на которых затруднен ввод пароля вручную. В первую очередь включить WPS нужно на подключаемом устройстве, а затем нажать кнопку роутера «WPS Accept».

Guest Network: эта функция позволяет создать отдельную гостевую сеть WiFi. Те, кто подключаются через гостевой WiFi, не будут иметь доступа к вашему роутеру, локальной сети и устройствам, находящимся в ней. Используйте гостевую сеть для повышения сетевой безопасности.

Задайте пароль в поле «Guest WiFi Password» и ограничение скорости на скачивание «Limit Download Speed»

Wireless Clients: здесь можно увидеть подключенные в данный момент по WiFi устройства. В таблице показан MAC-адрес, IP-адрес, продолжительность подключения, качество сигнала и ACL (список разрешенных устройств)

Настраиваем интернет.

Здесь мы указываем те параметры подключения, которые нам передал провайдер интернета.

Port: Указываем физический порт, к которому подключен кабель провайдера

Adress Acquisition: указывем способ получения IP адреса. В моем случае адрес статический. При PPPoE подключении указываем логин, пароль и адрес pppoe-сервера.

MAC Address: физический адрес устройства, который будет видеть провайдер. Имеет смысл менять если вы Mikrotik ставите вместо другого роутера, а у провайдера на маршрутизаторе установлена привязка по mac-адресу.

MAC server / MAC Winbox: позволяет подключаться к роутеру используя его mac-адрес. Может пригодится при отладке или восстановлении, когда роутер недоступен по ip-адресу.

Discovery: позволяет распознавать роутер другими роутерами Mikrotik.

Настройка локальной сети.

IP Address: указываем ip-адрес устройства в нашей локальной сети.

Netmask: маску оставляем наиболее распространенную для большинства случаев 255.255.255.0.

Bridge All LAN Ports: объединяем все порты роутера в общий коммутационный узел, позволяя всем подключенным устройствам находится в одной сети и обнаруживать друг друга.

DHCP Server: включаем сервер автоматической раздачи ip-адресов устройствам, подключенным к роутеру.

NAT: должен быть включен для трансляции ip-адресов из локальных в публичные, иначе устройства локальной сети не получат возможность выйти в интернет.

UPnP: эту опцию лучше не активировать, если нет необходимости т.к. она позволяет выполнять автоматический проброс стандартных локальных портов в интернет. Порты лучше пробрасывать вручную, чтобы злоумышленники не знали их адреса.

Настройку VPN рассматривать в рамках данной статьи не будем. Отмечу лишь, что она так же доступна в QuickSet и может пригодится тем, кто использует VPN-туннели для объединения нескольких локальных сетей или устройств в одну частную сеть через интернет.

Настройка локальной сети

Первым делом давайте создадим локальную сеть для нашего офиса или дома. Особенностью микротик является то что все порты у него равны, то есть нет определенно выделенного порта под интернет, а другие под локалку. Мы можем сами выбирать как нам угодно, для этого есть механизм «Bridge». Простым языком Бридж это – объединение физических портов в пул логических (грубо говоря в один широковещательный домен). Замечу что Wi-Fi является тоже интерфейсов и если мы хотим, чтоб в нем была та же LAN сеть что и в портах, его также нужно добавить в Bridge.

В моем примере я сделаю WAN порт пятым, а все остальные объединим в бридж, и они будет в роли свитча.

- Переходим в нужный раздел;

- Создаем сам бридж;

- Сохраняем.

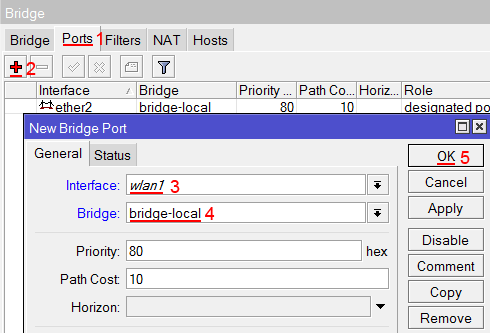

Все настройки в данном месте у микротика можно оставить по умолчанию, на ваше усмотрение поменяйте название на более понятное, например, «bridge_lan». Переходим на следующую вкладку «port» и добавляем через кнопку плюс все порты кроме ether5.

Первый этап конфигурирования интерфейсов на уровне портов закончен, теперь у нас в ether1,2,3,4 и wlan1 единый широковещательный домен, а ether5 для подключения к провайдеру.

Вход в настройки роутера MikroTik

Выполнить настройку роутера MikroTik можно разными способами:

- С помощью специальной программы Winbox для ОС Windows. Скачать на официальном сайте.

- С помощью браузера, перейдя по адресу 192.168.88.1. В настройках браузера не должен быть указан proxy-сервер!

- Настройка через Telnet.

Мы будем настраивать роутер Mikrotik с помощью программы Winbox.

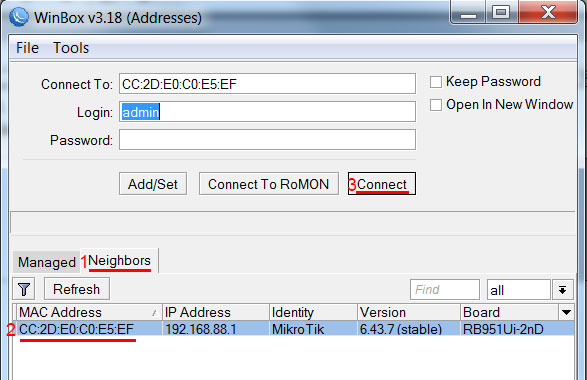

Подключаемся к роутеру MikroTik:

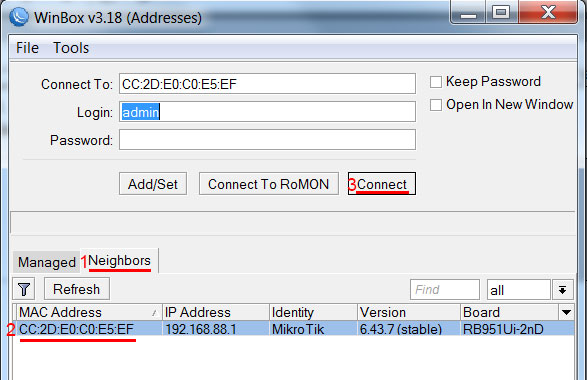

- Запустите программу Winbox и перейдите на вкладку Neighbors;

- В списке отобразится ваш роутер. Нажмите левой кнопкой мыши на его MAC адрес;

- Нажмите кнопку Connect.Login по умолчанию admin, пароль пустой.

MikroTik WinBox

MikroTik WinBox

Настройка Firewall и NAT

Чтобы компьютеры получали доступ к интернету, необходимо настроить Firewall и NAT на роутере MikroTik.

Откройте меню New Terminal для ввода команд.

Настройка NAT выполняется следующими командами:

ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

, где ether1 — это интерфейс, на который приходит интернет от провайдера. Для PPPoE соединений указывается название PPPoE интерфейса.

Настройки NAT достаточно, чтобы заработал интернет.

Protect router — команды для защиты роутера:

ip firewall filter add action=accept chain=input disabled=no protocol=icmpip firewall filter add action=accept chain=input connection-state=established disabled=no in-interface=ether1ip firewall filter add action=accept chain=input connection-state=related disabled=no in-interface=ether1ip firewall filter add action=drop chain=input disabled=no in-interface=ether1

Protect LAN — защита внутренней сети:

ip firewall filter add action=jump chain=forward disabled=no in-interface=ether1 jump-target=customerip firewall filter add action=accept chain=customer connection-state=established disabled=noip firewall filter add action=accept chain=customer connection-state=related disabled=noip firewall filter add action=drop chain=customer disabled=no

Назначаем типы интерфейсов для защиты внутренней сети (external — внешний, internal — внутренний LAN):

ip upnp interfaces add disabled=no interface=ether1 type=externalip upnp interfaces add disabled=no interface=ether2 type=internalip upnp interfaces add disabled=no interface=ether3 type=internalip upnp interfaces add disabled=no interface=ether4 type=internalip upnp interfaces add disabled=no interface=ether5 type=internalip upnp interfaces add disabled=no interface=bridge-local type=internal

Router services

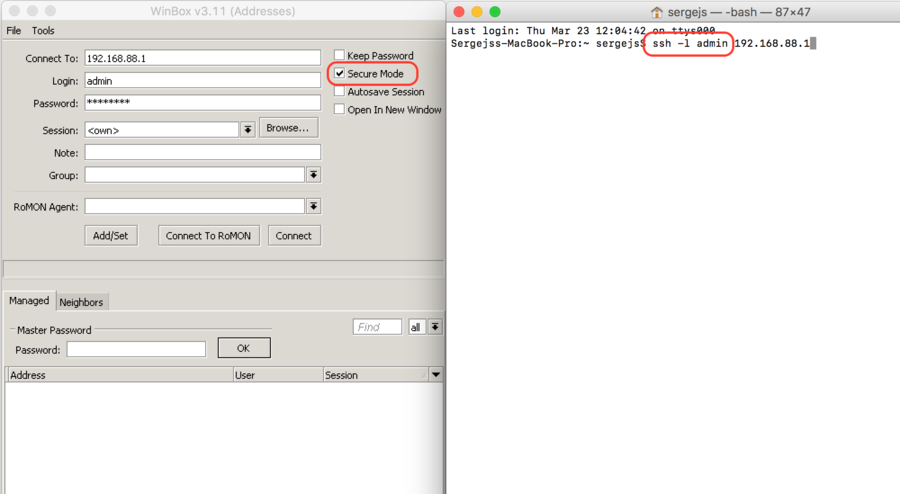

All production routers have to be administred by SSH, secured Winbox or HTTPs services. Use the latest Winbox version for secure access. Note, that in newest Winbox versions, «Secure mode» is ON by default, and can’t be turned off anymore.

RouterOS services

Most of RouterOS administrative tools are configured at

/ip service print

Keep only secure ones,

/ip service disable telnet,ftp,www,api,api-ssl /ip service print

and also change the default port, this will immediately stop most of the random SSH bruteforce login attempts:

/ip service set ssh port=2200 /ip service print

Additionaly each /ip service entity might be secured by allowed IP address (the address service will reply to)

/ip service set winbox address=192.168.88.0/24

RouterOS MAC-access

RouterOS has built-in options for easy management access to network devices. The particular services should be shutdown on production networks.

Disable mac-telnet services,

/tool mac-server set allowed-interface-list=none /tool mac-server print

MAC-Winbox

Disable mac-winbox services,

/tool mac-server mac-winbox set allowed-interface-list=none /tool mac-server mac-winbox print

MAC-Ping

Disable mac-ping service,

/tool mac-server ping set enabled=no /tool mac-server ping print

Neighbor Discovery

MikroTik Neighbor discovery protocol is used to show and recognize other MikroTik routers in the network, disable neighbor discovery on all interfaces,

/ip neighbor discovery-settings set discover-interface-list=none

Bandwidth server

Bandwidth server is used to test throughput between two MikroTik routers. Disable it in production enironment.

/tool bandwidth-server set enabled=no

DNS cache

Router might have DNS cache enabled, that decreases resolving time for DNS requests from clients to remote servers. In case DNS cache is not required on your router or another router is used for such purposes, disable it.

/ip dns set allow-remote-requests=no

Other clients services

RouterOS might have other services enabled (they are disabled by default RouterOS configuration).

MikroTik caching proxy,

/ip proxy set enabled=no

MikroTik socks proxy,

/ip socks set enabled=no

MikroTik UPNP service,

/ip upnp set enabled=no

MikroTik dynamic name service or ip cloud,

/ip cloud set ddns-enabled=no update-time=no

/ip ssh set strong-crypto=yes

Настройка локальной сети MikroTik

Объединение Wi-Fi и проводных интерфейсов в локальную сеть

Чтобы компьютеры, подключенные к роутеру по кабелю и по Wi-Fi, друг друга «видели», необходимо объединить беспроводной и проводные интерфейсы MikroTik. Если у вас роутер без Wi-Fi, то объединяете только проводные интерфейсы.

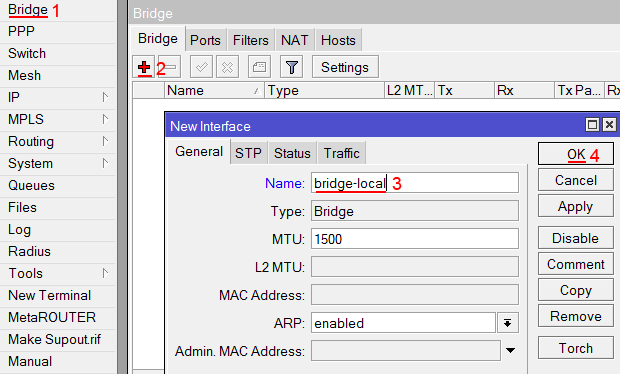

Создаем объединение bridge-local (мост);

- Открываем меню Bridge;

- Нажимаем кнопку Add (плюсик);

- В поле Name прописываем имя объединения bridge-local;

- Нажимаем кнопку OK.

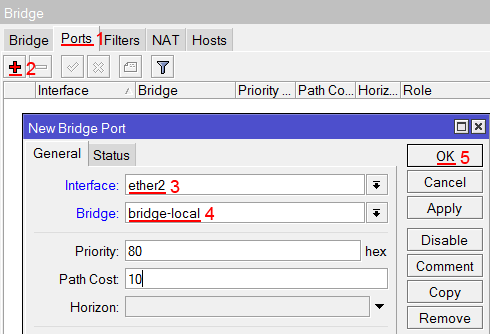

Добавляем в объединение проводные ethetnet порты 2-5:

- Переходим на вкладку Ports;

- Нажимаем кнопку Add (плюсик);

- В списке Interface выбираем ethernet порт ether2;

- В списке Bridge выбираем имя объединения bridge-local;

- Нажимаем кнопку OK;

- Точно так же добавляем порты ether3, ether4, ether5.

Добавляем в объединение Wi-Fi интерфейс.

- Переходим на вкладку Ports;

- Нажимаем кнопку Add (плюсик);

- В списке Interface выбираем беспроводной интерфейс wlan1;

- В списке Bridge выбираем имя объединения bridge-local;

- Нажимаем кнопку OK.

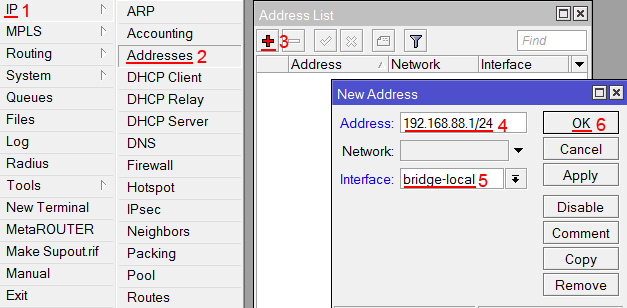

Назначение IP адреса локальной сети

Настроим IP адрес локальной сети MikroTik:

- Открываем меню IP;

- Выбираем Addresses;

- Нажимаем кнопку Add (плюсик);

- В поле Address вводим адрес и маску локальной сети, например 192.168.88.1/24;

- В списке Interface выбираем bridge-local;

- Нажимаем кнопку OK.

Настройка DHCP сервера

Чтобы компьютеры, подключенные к роутеру, получали сетевые настройки автоматически, настроим DHCP сервер MikroTik:

- Открываем меню IP;

- Выбираем DHCP Server;

- Нажимаем кнопку DHCP Setup;

- В списке DHCP Server Interface выбираем bridge-local;

- Нажимаем кнопку Next;

- В этом окне выбирается сеть для DHCP. Оставляем без изменений и нажимаем кнопку Next;

- В следующем окне указывается адрес шлюза. Нажимаем кнопку Next;

- В этом окне прописывается диапазон IP адресов, которые будет раздавать DHCP сервер. Нажимаем кнопку Next;

- Далее вводятся адреса DNS серверов. Нажимаем кнопку Next;

- Здесь задается время резервирования IP адресов. Нажимаем кнопку Next;

- Настройка DHCP сервера успешно завершена. Жмем кнопку OK.

Теперь сетевой кабель компьютера отключаем от роутера и еще раз подключаем к нему.

Настройка WAN интерфейса MikroTik

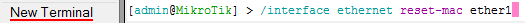

Смена MAC адреса WAN порта

Если Ваш провайдер блокирует доступ к сети по MAC адресу, то необходимо сначала изменить MAC адрес WAN порта роутера MikroTik. В противном случае пропустите этот пункт.

Чтобы изменить MAC адрес порта MikroTik, открываем в программе Winbox меню New Terminal и вводим команду:

/interface ethernet set ether1 mac-address=00:01:02:03:04:05

, где ether1 — имя WAN интерфейса, 00:01:02:03:04:05 — разрешенный MAC адрес.

Чтобы вернуть родной MAC адрес порта, нужно выполнить команду:

/interface ethernet reset-mac ether1

, где ether1 — имя интерфейса.

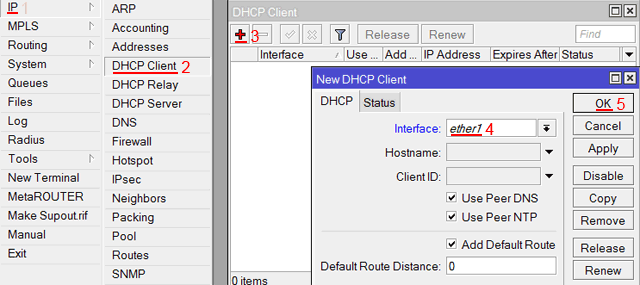

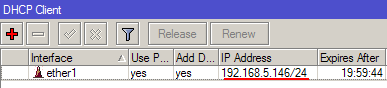

Настройка Dynamic IP

Если интернет провайдер выдает Вам сетевые настройки автоматически, то необходимо настроить WAN порт роутера MikroTik на получение настроек по DHCP:

- Открываем меню IP;

- Выбираем DHCP Client;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в списке Interface: выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

Теперь мы получили IP адрес от провайдера, который отображается в столбце IP Adress.

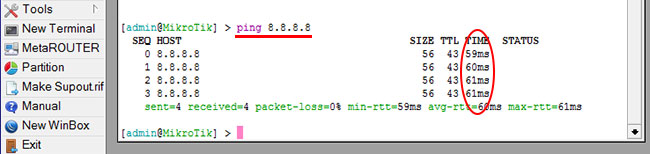

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

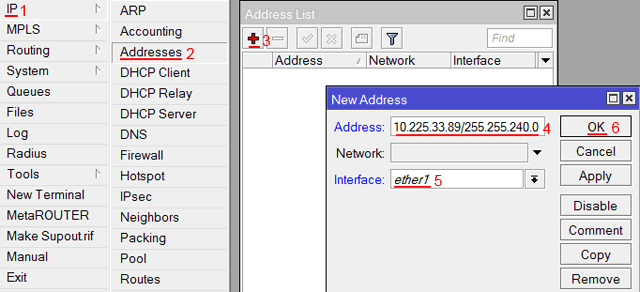

Настройка Static IP

Если вы используете статические сетевые настройки, необходимо настроить WAN порт роутера MikroTik вручную.

Настроим статический IP адрес и маску подсети WAN порта MikroTik :

- Открываем меню IP;

- Выбираем Addresses;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в поле Address: прописываем статический IP адрес / маску подсети;

- В списке Interface: выбираем WAN интерфейс ether1;

- Для сохранения настроек нажимаем кнопку OK.

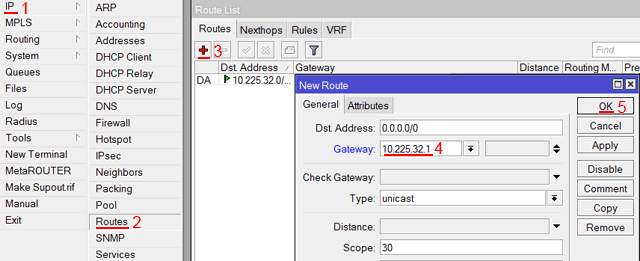

Настроим адрес интернет шлюза MikroTik:

- Открываем меню IP;

- Выбираем Routes;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в поле Gateway: прописываем IP адрес шлюза;

- Нажимаем кнопку OK для сохранения настроек.

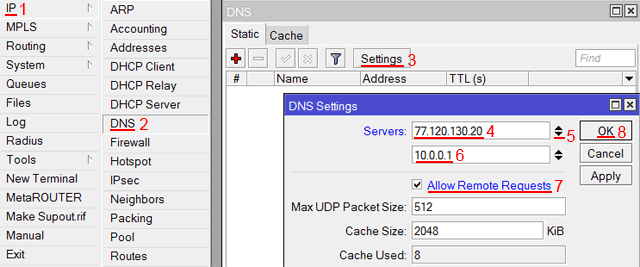

Добавим адреса DNS серверов MikroTik:

- Открываем меню IP;

- Выбираем DNS;

- В появившемся окне нажимаем кнопку Settings;

- В новом окне в поле Servers: прописываем IP адрес предпочитаемого DNS сервера;

- Нажимаем кнопку «вниз» (черный треугольник), чтобы добавить еще одно поле для ввода;

- В новом поле прописываем IP адрес альтернативного DNS сервера;

- Ставим галочку Allow Remote Requests;

- Нажимаем кнопку OK для сохранения настроек.

Проверим, что есть доступ к интернету:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Настройка PPPoE

Если вы используете ADSL модем, к которому по сетевому кабелю подключен роутер MikroTik, сначала необходимо настроить ADSL модем в режим Bridge (мост).

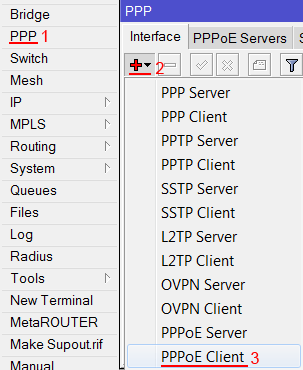

Настроим клиентское PPPoE соединение на роутере MikroTik:

- Слева выбираем меню PPP;

- Нажимаем кнопку Add (плюсик);

- Выбираем PPPoE Client.

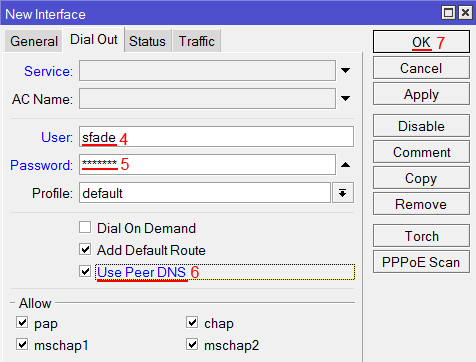

Настраиваем параметры PPPoE соединения MikroTik:

- В поле Name указываем имя соединения;

-

В списке Interfaces выбираем первый WAN порт ether1, который подключен к провайдеру;

- Переходим на вкладку Dial Out;

- В поле User указываем имя пользователя;

- В поле Password вводим пароль;

- Ставим галочку Use Peer DNS;

- Нажимаем кнопку OK.

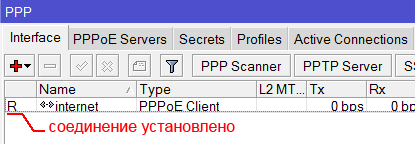

После создания PPPoE соединения напротив него должна появиться буква R, которая говорит о том, что соединение установлено.

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

IPv6

Currently IPv6 package is disabled by default. Please enable package with care, as RouterOS will not create any default firewall rules for IPv6 at the moment.

Disable IPv6 Neighbour Discovery

/ipv6 nd set disabled=yes

IPv6 firewall to a router

- work with new packets, accept established/related packets;

- drop link-local addresses from Internet interface;

- accept access to a router from link-local addresses, accept multicast addresses for management purposes, accept your address for router access;

- drop anything else;

/ipv6 firewall filter add action=accept chain=input comment="allow established and related" connection-state=established,related add chain=input action=accept protocol=icmpv6 comment="accept ICMPv6" add chain=input action=accept protocol=udp port=33434-33534 comment="defconf: accept UDP traceroute" add chain=input action=accept protocol=udp dst-port=546 src-address=fe80::/16 comment="accept DHCPv6-Client prefix delegation." add action=drop chain=input in-interface=sit1 log=yes log-prefix=dropLL_from_public src-address=fe80::/16 add action=accept chain=input comment="allow allowed addresses" src-address-list=allowed add action=drop chain=input /ipv6 firewall address-list add address=fe80::/16 list=allowed add address=xxxx::/48 list=allowed add address=ff02::/16 comment=multicast list=allowed

IPv6 firewall for clients

Enabled IPv6 puts your clients available for public networks, set proper firewall to protect your customers.

- accept established/related and work with new packets;

- drop invalid packets and put prefix for rules;

- accept ICMP packets;

- accept new connection from your clients to the Internet;

- drop everything else.

Описание сетевых интерфейсов

Конфигурация сетевых интерфейсов MikroTik будет выглядеть следующим образом: первый порт ether1 будет подключен к провайдеру (WAN порт), остальные порты ether2-5 будут работать в режиме коммутатора для подключения компьютеров локальной сети.

Чтобы не путать сетевые интерфейсы, опишем их с помощью комментариев.

Входим в настройки MikroTik с помощью программы Winbox.

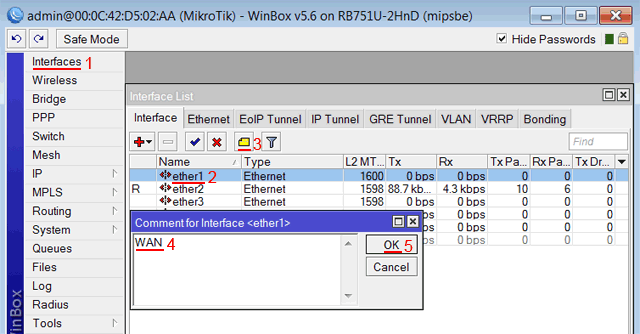

Записываем для первого порта ether1 комментарий «WAN»:

- Открываем меню Interfaces;

- Выбираем первый интерфейс ether1;

- Нажимаем желтую кнопку Comment;

- В появившемся окне вводим комментарий «WAN»;

- Нажимаем кнопку OK.

Описание WAN интерфейса MikroTik

Описание WAN интерфейса MikroTik

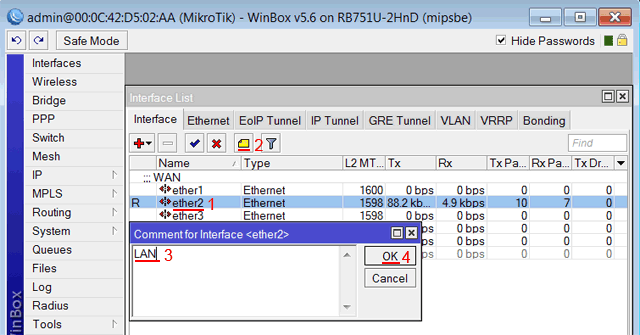

Записываем для второго порта ether2 комментарий «LAN»:

Выбираем интерфейс ether2;

Нажимаем желтую кнопку Comment;

В появившемся окне вводим комментарий «LAN»;

Нажимаем кнопку OK.

Описание LAN интерфейса MikroTik

Описание LAN интерфейса MikroTik

Теперь в списке интерфейсов четко видно их назначение.

Список интерфейсов MikroTik

General

Sub-menu level:

On RouterBOARD devices, the following menu exists which gives you some basic information about your device:

/system routerboard> print

routerboard: yes

model: 433

serial-number: 185C01FCA958

current-firmware: 3.25

upgrade-firmware: 3.25

Properties

All properties are read-only

| Property | Description |

|---|---|

| model (string) | If this device is a MikroTik RouterBOARD, this describes the model name |

| serial-number (string) | Serial number of this particular device |

| current-firmware (string) | The version of the RouterBOOT loader that is currently in use. Not to be confused with RouterOS operating system version |

| upgrade-firmware (string) | RouterOS upgrades also include new RouterBOOT version files, but they have to be applied manually. This line shows if a new RouterBOOT file has been found in the device. The file can either be included via a recent RouterOS upgrade, or a FWF file which has been manually uploaded to the router. In either case, the newest found version will be shown here |

Upgrading RouterBOOT

RouterBOOT upgrades usually include minor improvements to overall RouterBOARD operation. It is recommended to keep this version upgraded.

If you see that upgrade-firmware value is bigger than current-firmware, you simply need to perform the upgrade command, accept it with y and then reboot with /system reboot

/system routerboard> upgrade Do you really want to upgrade firmware? [y/n] y echo: system,info,critical Firmware upgraded successfully, please reboot for changes to take effect!

After rebooting, the current-firmware value should become identical with upgrade-firmware

Настройка wifi точки доступа в mikrotik

Наш роутер почти готов к работе. Осталось только настроить wi fi точку доступа и можно про него забывать :). Настройка wifi в микротике заслуживает отдельной статьи. Там очень много нюансов и возможностей. Мы сейчас сделаем самую простую настройку, которая подойдет и полностью удовлетворит потребности домашнего wifi роутера. А для более глубоких познаний можно будет воспользоваться отдельным материалом на эту тему.

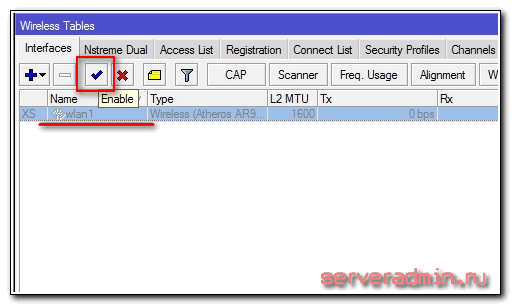

Первым делом активируем беспроводной интерфейс. По-умолчанию он выключен. Идем в раздел Wireless, выбираем wlan1 и жмем синюю галочку.

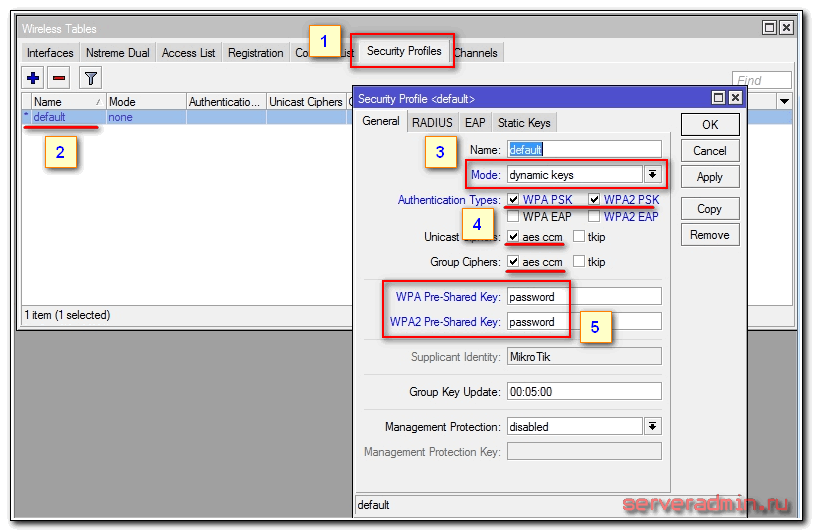

Интерфейс из серого станет светлым. Переходим на вкладку Security profiles, два раза жмем мышкой на строчку с профилем default. В поле Mode выбираем dynamic keys. Ставим галочки напротив WPA PSK и WPA2 PSK и aes ccm. В поля WPA Pre-Shared Key и WPA2 Pre-Shares Key вводим пароль от будущей беспроводной сети. Я рекомендую использовать длинный пароль (не меньше 12-ти символов) с цифрами и спецсимволами. Да, вводить не очень удобно, но после того, как я сам без проблем брутил хэши простых паролей, я убедился, что лучше поставить сложный пароль, если не хочешь, чтобы к твоему wifi кто-то подключался.

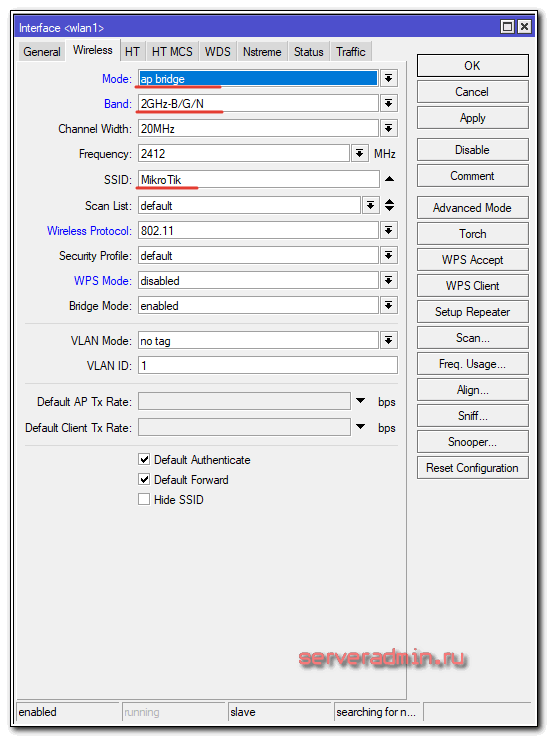

Сохраняем настройки. Возвращаемся на вкладку Interfaces и два раза жмем на wlan1, открываются настройки wifi интерфейса микротика. Переходим на вкладку Wireless. Выставляем настройки как у меня на скриншоте.

Обращаю внимание на следующие настройки:

- SSID — имя вашей беспроводной сети. Пишите то, что хочется.

- Frequency — частота, соответствующая одному из 12-ти каналов. Самое первое значение это первый канал и так далее. Тут рекомендуется выбрать тот канал, который в вашем конкретном случае менее всего занят другими точками доступа. Если вы не знаете что это за каналы и как их проверить, то не обращайте внимания, может выбрать любое значение из списка.

Сохраняете настройки, нажимая ОК. Все, wifi точка доступа на mikrotik настроена, можно проверять. Запускаете любое устройство, ищете вашу сеть, вводите пароль доступа и проверяете интернет. Все должно работать.

На этом основная настройка микротика закончена, но я рекомендую выполнить еще несколько настроек для удобства и безопасности.

Вход в настройки роутера MikroTik

Выполнить настройку роутера MikroTik можно разными способами:

- С помощью специальной программы Winbox для ОС Windows. Скачать на официальном сайте.

- С помощью браузера, перейдя по адресу 192.168.88.1. В настройках браузера не должен быть указан proxy-сервер!

- Настройка через Telnet.

Мы будем настраивать роутер Mikrotik с помощью программы Winbox.

Подключаемся к роутеру MikroTik:

- Запустите программу Winbox и перейдите на вкладку Neighbors;

- В списке отобразится ваш роутер. Нажмите левой кнопкой мыши на его MAC адрес;

- Нажмите кнопку Connect.Login по умолчанию admin, пароль пустой.

Reset button additional functionality is supported by all MikroTik devices running RouterOS

Some RouterBOARD devices have a mode button that allows you to run any script when the button it pushed.

The list of supported devices:

- RBcAP-2nD (cAP)

- RBcAPGi-5acD2nD (cAP ac)

- RBwsAP5Hac2nD (wsAP ac lite)

- RB750Gr3 (hEX)

- RB760iGS (hEX S)

- RB912R-2nD (LtAP mini, LtAP mini LTE/4G kit)

- RBD52G-5HacD2HnD (hAP ac^2)

- RBLHGR (LHG LTE/4G kit)

- RBSXTR (SXT LTE/4G kit)

- CRS328-4C-20S-4S+RM

- CRS328-24P-4S+RM

- CCR1016-12G r2

- CCR1016-12S-1S+ r2

- CCR1036-12G-4S r2

- CCR1036-8G-2S+ r2

- RBD53G-5HacD2HnD (Chateau)

- RBD53GR-5HacD2HnD (hAP ac^3)

| Property | Description |

|---|---|

| enabled (no | yes; Default: no) | Disable or enable the operation of the button |

| hold-time (time interval Min..Max; Default: ) | HoldTime ::= Button functionality can be called if button is pressed for a certain period of time: Min..Max Min — 0s..1m (time interval), Max — 0s..1m (time interval) (available only starting from RouterOS 6.47beta60) |

| on-event (string; Default: ) | Name of the script that will be run upon pressing the button. The script must be defined and named in the «/system scripts» menu |

Example

With mode button:

/system script add name=test-script source={:log info message=("1234567890");}

/system routerboard mode-button set on-event=test-script enabled=yes

Upon pressing the button, the message 1234567890 will be logged in the system log.

Warning: Starting from RouterOS 6.47beta60 reset-button functionality and hold-time option has been added

Example for RouterOS version over 6.47beta60:

/system script add name=test-script2 source={:log info message=("test2");}

/system routerboard mode-button set on-event=test-script2 hold-time=3..5 enabled=yes

Reset button works in same way, but menu is moved under :

Firewall

We strongly suggest to keep default firewall on. Here are few adjustment to make it more secure, make sure to apply the rules, when you understand what are they doing.

IPv4 firewall to a router

- work with new connections to decrease load on a router;

- create address-list for IP addresses, that are allowed to access your router;

- enable ICMP access (optionally);

- drop everything else, log=yes might be added to log packets that hit the specific rule;

/ip firewall filter add action=accept chain=input comment="default configuration" connection-state=established,related add action=accept chain=input src-address-list=allowed_to_router add action=accept chain=input protocol=icmp add action=drop chain=input /ip firewall address-list add address=192.168.88.2-192.168.88.254 list=allowed_to_router

IPv4 firewall for clients

- Established/related packets are added to fasttrack for faster data throughput, firewall will work with new connections only;

- drop invalid connection and log them with prefix invalid;

- drop attempts to reach not public addresses from your local network, apply address-list=not_in_internet before, bridge1 is local network interface, log attempts with !public_from_LAN;

- drop incoming packets that are not NATed, ether1 is public interface, log attempts with !NAT prefix;

- drop incoming packets from Internet, which are not public IP addresses, ether1 is public interface, log attempts with prefix !public;

- drop packets from LAN that does not have LAN IP, 192.168.88.0/24 is local network used subnet;

/ip firewall filter add action=fasttrack-connection chain=forward comment=FastTrack connection-state=established,related add action=accept chain=forward comment="Established, Related" connection-state=established,related add action=drop chain=forward comment="Drop invalid" connection-state=invalid log=yes log-prefix=invalid add action=drop chain=forward comment="Drop tries to reach not public addresses from LAN" dst-address-list=not_in_internet in-interface=bridge1 log=yes log-prefix=!public_from_LAN out-interface=!bridge1 add action=drop chain=forward comment="Drop incoming packets that are not NATted" connection-nat-state=!dstnat connection-state=new in-interface=ether1 log=yes log-prefix=!NAT add action=drop chain=forward comment="Drop incoming from internet which is not public IP" in-interface=ether1 log=yes log-prefix=!public src-address-list=not_in_internet add action=drop chain=forward comment="Drop packets from LAN that do not have LAN IP" in-interface=bridge1 log=yes log-prefix=LAN_!LAN src-address=!192.168.88.0/24 /ip firewall address-list add address=0.0.0.0/8 comment=RFC6890 list=not_in_internet add address=172.16.0.0/12 comment=RFC6890 list=not_in_internet add address=192.168.0.0/16 comment=RFC6890 list=not_in_internet add address=10.0.0.0/8 comment=RFC6890 list=not_in_internet add address=169.254.0.0/16 comment=RFC6890 list=not_in_internet add address=127.0.0.0/8 comment=RFC6890 list=not_in_internet add address=224.0.0.0/4 comment=Multicast list=not_in_internet add address=198.18.0.0/15 comment=RFC6890 list=not_in_internet add address=192.0.0.0/24 comment=RFC6890 list=not_in_internet add address=192.0.2.0/24 comment=RFC6890 list=not_in_internet add address=198.51.100.0/24 comment=RFC6890 list=not_in_internet add address=203.0.113.0/24 comment=RFC6890 list=not_in_internet add address=100.64.0.0/10 comment=RFC6890 list=not_in_internet add address=240.0.0.0/4 comment=RFC6890 list=not_in_internet add address=192.88.99.0/24 comment="6to4 relay Anycast " list=not_in_internet