Проброс портов на маршрутизаторе микротик, проброс диапазона портов

Содержание:

- Mikrotik: проброс портов для видеорегистратора на Микротик

- MikroTik настройка firewall. Защита от брутфорса

- Для его нужен проброс портов?

- Открыть порт на микротик

- Запретить доступ по Winbox

- Что нужно знать при настройке переадресации mikrotik?

- Подготовительная настройка

- Более сложная проверка из трех правил

- Онлайн курсы по Mikrotik

- Проброс диапазона портов

- Доступ к веб-интерфейсу

- Переадресация не функционирует

- Открыть порт на микротик

- Перенаправление портов Mikrotik

- Простая настройка port knocking из одного правила

- Создание правил и выбор действий

- Destination NAT

Mikrotik: проброс портов для видеорегистратора на Микротик

Проброс портов на роутере Mikrotik требуется в тех случаях, когда необходимо настроить прямой доступ к компьютеру или устройству, находящемуся в его локальной сети. Яркий пример — игровой сервер или видеорегистратор системы видеонаблюдения. Несмотря на то, что интерфейс настройки у операционной системы Routerboard, которая используется на Микротике, немного сложноват для новичков — если под рукой хорошая инструкция, то всё делается за несколько минут.

Чтобы пробросить порт на Mikrotik для видеорегистратора, RDP, VPN или иного сервиса, нужно в меню веб-интерфейса или через WinBox открыть раздел IP->Firewall:

Дальше откройте вкладку NAT и нажмите на кнопку «+».

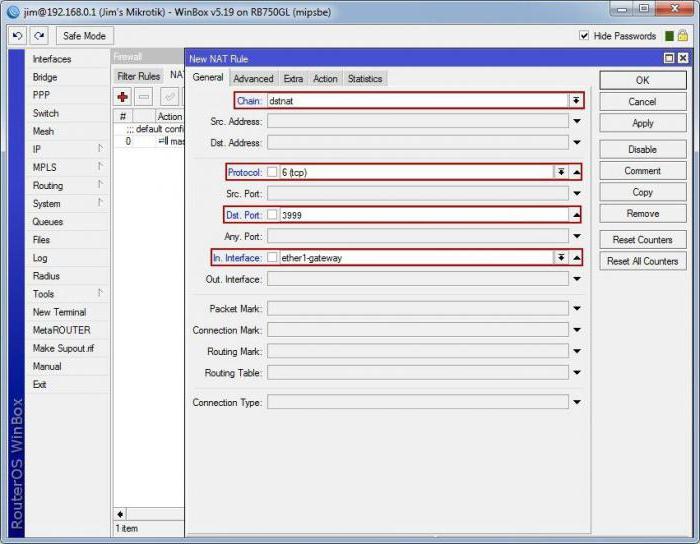

Появится окно создания нового правила НАТ:

В списке Chain надо выбрать правило dsnat, которое отвечает за входящий трафик. В списке Protocol выбираем протокол, который нам нужен — как правило это TCP или UDP. в поле Dst.Port надо ввести номер открываемого порта.

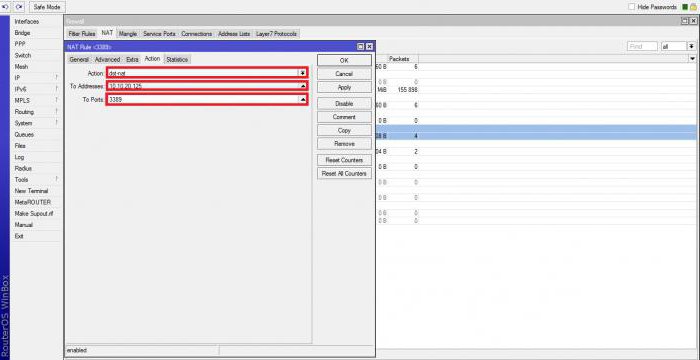

Далее, чтобы проброс порта на Микротике работал, надо открыть вкладку Action.

В списке Action выбираем значение dst-nat или netmap, что по сути почти одно и то же. Остаётся только прописать IP компьютера или видеорегистратора, для которого хотим пробросить порт, в поле «To Address», ну и сам номер порта в поле «To Ports». Если нужно пробросить несколько портов, то указывать надо сразу диапазоном. Нажимаем кнопку «ОК».

Теперь можно проверять доступность порта из Интернета. Только не забудьте, что этот порт должен быть активен в момент проверки. То есть если Вы делали проброс портов на Микротике для видеонаблюдения, то видеорегистратор должен быть включен и подключен к роутеру.

MikroTik настройка firewall. Защита от брутфорса

Рассмотрим, как защитить MikroTik от перебора паролей (брутфорс). Покажем это на примере попыток перебора паролей для входа на MikroTik через Winbox.

Аналогичным образом можно защищать сервисы, к которым можно получить доступ брутфорс-атакой.

Повысим безопасность роутера MikroTik, добавив условие в конфигурацию firewall:

Если хост, в течении минуты пробует подключиться с неправильным паролем 4 раза, тогда IP попадает в черный список и блокируется:

Направим все новые подключения адресованные на порт 8291 с внешнего интерфейса в пользовательский набор правил (anti-BruteForce):

Дальше создадим пользовательский набор правил, который будет проверять поведение хостов на предмет перебора паролей и блокировать такие попытки.

Откроем меню “Action”:

Следующим шагом добавляем хост, подходящий под условие в черный список:

Блокируем все соединения из черного списка «BAN-BruteForce» в RAW Filter:

Далее вкладка “Advanced”:

Создадим запрещающее правило:

Расположим ранее созданные правила firewall следующим образом:

С защитой от перебора паролей для RDP-подключений дела обстоят сложнее и требует более детального и гибкого подхода. Например, аналогичное правило при разрыве подключения и попытках восстановления, заблокирует пользователя.

Как защитить RDP соединение от брутфорс-атак мы поговорим в отдельной статье.

На этом настройка защиты Mikrotik от перебора паролей закончена.

Для его нужен проброс портов?

Он позволяет получить удалённый доступ к рабочему столу, камере,ftp-серверу. Таким образом, можно управлять сразу несколькими устройства с одного ПК или даже смартфона. Для этого потребуется лишь подключение к сети Интернет и данные для входа в интерфейс роутера.

Доступ к FTP серверу предоставляется по принципу «Только чтение», так как просмотр информации не требует особых разрешений. Для того, чтобы можно было редактировать данные, вносить изменения, устанавливать параметры в устройстве удалённо, требуется особый протокол связи, предусматривающий права администратора. Такая система защиты предотвращает шанс взлома и делает возможным функцию «Родительского контроля».

Все устройства, которые проходят через проброшенные порты, будут отображаться в таблице маршрутизатора в виде digital-пары (IP и протокол).

Таблица заполняется для упрощения управления маршрутизатором и перенаправления переадресации портов в роутерах Mikrotic. Таблица открывает через браузер, найти её можно в меню роутера. Потребуется указать статичный IP и протокол связи. Рекомендуется устанавливать параметры «BOTH» и «UDP» в порядке чередования и направлять порты на них, пока связь не будет установлена.

После проведения манипуляций нужно сохранить настройку, чтобы роутер запомнил параметры. Сохранить параметры можно двумя способами:

- сохранить документ в формате «.ini», после чего интегрировать в другое устройство;

- сохранить страницу целиком, после чего активировать при подключении;

- записать параметры или запомнить их.

Экспортировать настройки требуется после каждого проброса, так как разные пресеты могут обеспечивать разное качество связи, и разную степень стабильности работы системы. Сохраняя свой каждый шаг и каждую попытку, сетевому инженеру будет намного легче разобраться в сути поломки, в случае аварии на роутере. Если читатель столкнулся с трудностями по поводу экспортирования, можно просто сделать скриншоты всех окон в интерфейсе роутера, или снять небольшой скринкаст.

Открыть порт на микротик

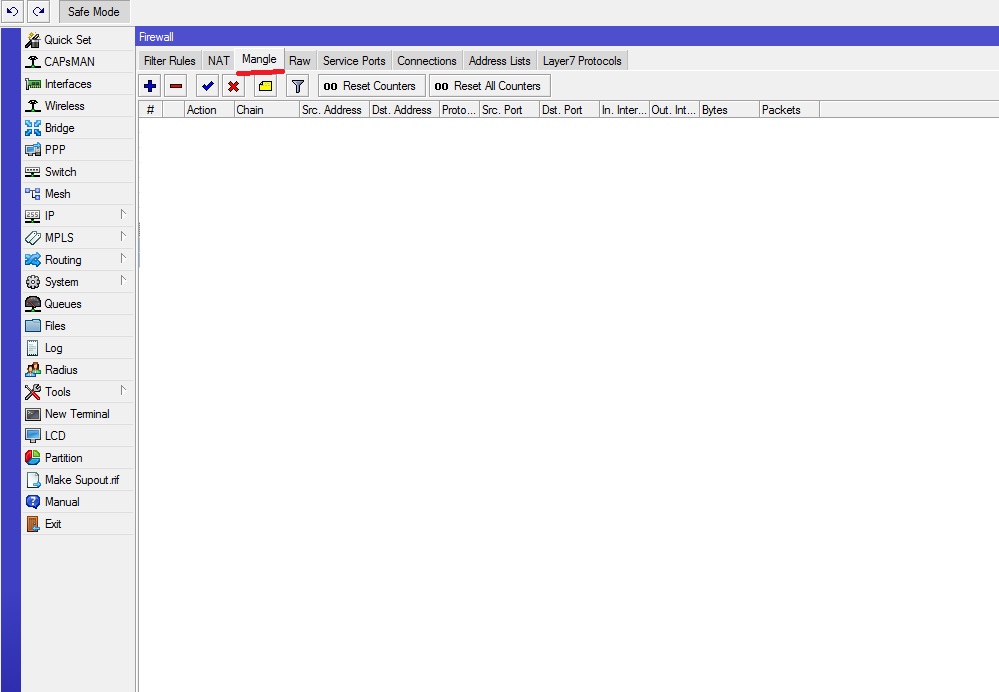

Чтобы открыть порт на mikrotik вам нужно перейти в раздел firewall и там явно создать разрешающие правило для этого порта. Отмечу что если у вас раздел IP-> Firewall->Filter Rules пуст как на картинке ниже, то это значит что все порты у вас открыты по умолчанию, так как нет запрещающих правил. И лучше бы вам его настроить ото будут ломать пока не взломают.

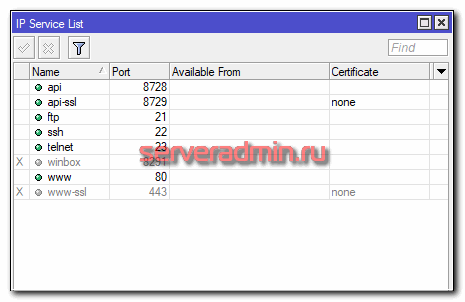

Как настроить Firewall поговорим в одной из следующих статей, а пока идем дальше. Чтобы закрыть или открыть сервисные порты в микротике, такие как доступ по ssh, windox, http или же поменять их на нестандартные, нужно перейти в раздел IP-> Services

Советую вам отключить то, что вы не используете, так как чем больше разрешено, тем больше опасности взлома. Вообще вариаций пробросов портов в mikrotik очень много, все их не опишешь, да и думаю это будет лишнем, главное знать как работает технология, а настройка — это дела практике.

Запретить доступ по Winbox

Рассмотрим теперь, как нам запретить подключение к микротику через winbox. Для начала запретим доступ по MAC адресу. Делайте это аккуратно, так как не настроив ip адрес и запретив доступ по mac, вы не оставите себе никакой возможности управлять роутером. Ему придется сбрасывать настройки.

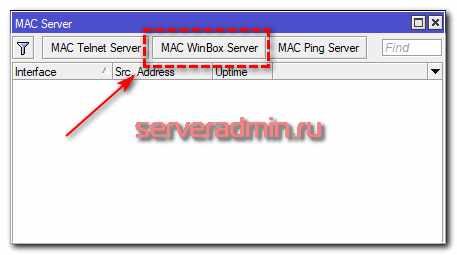

Для запрета подключения по mac необходимо перейти в раздел Tools -> MAC Server и нажать на кнопку MAC WinBox Server.

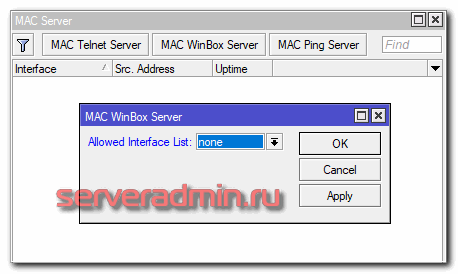

Здесь вы можете выбрать списки интерфейсов, с которых разрешено подключение по MAC. Чтобы его запретить, надо выбрать none.

После этого подключиться по mac адресу с помощью winbox будет невозможно.

Собственные списки интерфейсов можно создать в разделе Interfaces, вкладка Interface List.

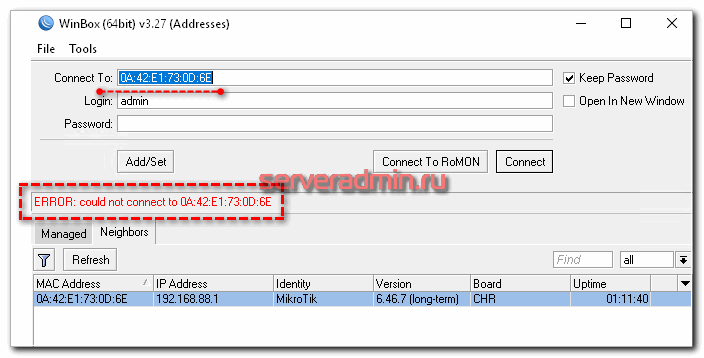

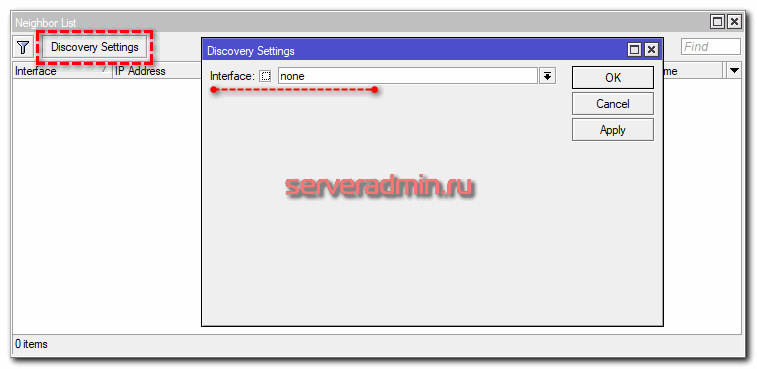

Для того, чтобы микротик вообще отсутствовал в списке устройств winbox, необходимо отключить службу Neighbor List. Для этого идем в раздел IP -> Neighbors и приводим настройки к следующему виду.

После этого устройство не даст себя обнаруживать в локальной сети. С запретом доступа по MAC разобрались, теперь запретим и все остальные подключения. Для этого есть 2 способа:

- Отключить службу Winbox.

- Закрыть tcp порт 8291 на firewall.

В первом случае отключаем службу.

Во втором добавляем правило в firewall.

# ip firewall filter add action=reject chain=input dst-port=8291 protocol=tcp

Подробнее про настройку firewall читайте отдельную статью. Здесь не буду на этом останавливаться.

На этом по запрету доступа через Winbox все. Рассмотрел все возможные варианты блокировки подключения.

Что нужно знать при настройке переадресации mikrotik?

В принципе, настройка проброса портов закончена, но есть один нюанс. Дело в том, что сервер самого роутера mikrotik работает на 80 порту. И если вам необходимо пробросить данный порт, то тогда нужно зайти на вкладку «IP», потом «Services» и изменить настройки порта веб сервера на любой другой, который не используется.

Необходимо отметить, что если вы хотите пробросить несколько портов, то в поле «To Ports» укажите номера портов через запятые (например, 80,554,и т.п.)

Это наиболее простой метод проброса портов на микротик: если он не сработал, то вам следует убедиться, что в правилах настройки файрвола нет запретов. Учтите, что и антивирусы, и файерволлы на вашем компьютере при настройке также могут блокировать весь исходящий трафик.

Также проброс портов можно прописывать с помощью скриптов. Однако это значительно более сложный и трудоемкий процесс.

Подготовительная настройка

Сначала необходимо настроить сам MikroTik, чтобы через консольный порт можно было подключиться к другому устройству.

- Подключаемся на наш MikroTik через ssh или WinBox, запускаем Terminal

- Проверяем есть ли у нас консольный порт и чем он занят в нашем случае он занят Serial Console.

Освобождаем порт

еще раз проверяем теперь видно что порт свободен и можно продолжить. По окончании не забудьте обратно включить console, в противном случае не сможете подключиться к этому устройству через консольный порт. Подробнее в конце статьи.

Соединяем наш Mikrotik с другим устройством с помощью roll-over кабеля через консольные порты. Есть два варианта подключения к удаленному устройству через наш MikrotTik:

вариант 1: Через Winbox и терминал на самом MikroTik

- подключаемся к удаленному устройству, в данном случае это MikroTik

- нажимаем Enter и. видим наш удаленный маршрутизатор.

- производим необходимую настройку удаленного устройства

чтобы отключиться нажимаем Ctrl+A и Q

вариант 2: Через ssh клиента используя Special Login

Special Login – настройка на ROS позволяющая по сети подключиться к устройству подключенному к консольному порту MikroTik.

- Подключаемся и через Terminal настраиваем special login

- запускам ssh клиента и указывая ip адрес нашего MikroTik-а (того, к которому есть доступ по сети и на котором настраивали special login)

- авторизуемся под именем serial и нажимаем Ener

еще раз Enter и мы уже видим приглашение удаленного устройства

для отключения также нажимаем Ctrl+A и Q

После того как все сделаем, не забываем отключить special login смотрим номер пользователя serial удаляем пользователя serial

Более сложная проверка из трех правил

Теперь рассмотрим вариант немного посложнее. В список разрешенных ip адресов можно будет попасть, отправив не менее трех пакетов нужно длины. Для этого создаем 3 правила в firewall.

Обращаю внимание на порядок правил. Он должен быть именно такой

Первый пакет попадает на третье правило и адрес отправителя записывается в список stage1. Следующий пакет будет иметь адрес отправителя из stage1 (src-address-list=stage1), поэтому его заносим в список stage2. Третий пакет будет иметь адрес отправителя из stage2, поэтому добавляем его в winbox_remote.

Тут есть один важный нюанс. Чаще всего у вас первым правилом в списке firewall на mikrotik будет разрешение на уже установленные соединения. Примерно такое:

Оно будет захватывать второй и последующие пакеты icmp, поэтому они не попадут на 3 наших правила выше. Чтобы этого избежать, нужно правила с port knocking в mikrotik ставить либо выше этого правила, либо в этом правиле сделать исключение для протокола icmp, примерно так:

После этого все должно работать нормально. На время отладки рекомендую включить логирование целевых правил. Так будет проще разобраться в проблемах, если будут возникать.

Таким способом можно наполнять разные списки и использовать их для доступа к различным сервисам. Как говорится, просто и сердито. Настроить не сложно, обойти такую защиту в очень хлопотно, особенно если время жизни записей в списке оставить 1 минуту. Для подключения к сервису этого вполне хватит, а дальше соединение получит статус established и будет оставаться активным, пока не закроется.

Онлайн курсы по Mikrotik

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую пройти курсы по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Помимо официальной программы, в курсах будут лабораторные работы, в которых вы на практике сможете проверить и закрепить полученные знания. Все подробности на сайте .

Стоимость обучения весьма демократична, хорошая возможность получить новые знания в актуальной на сегодняшний день предметной области. Особенности курсов:

- Знания, ориентированные на практику;

- Реальные ситуации и задачи;

- Лучшее из международных программ.

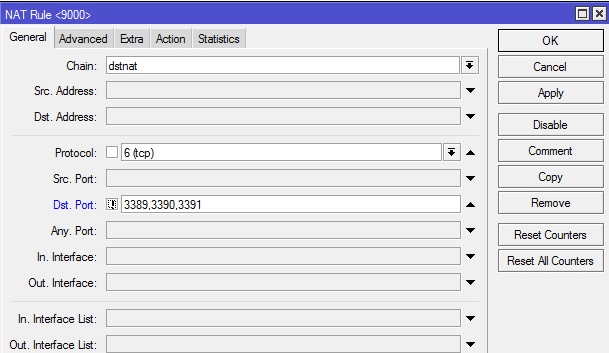

Проброс диапазона портов

Если на маршрутизаторе Микротик надо сделать проброс не один, а несколько портов на локальный компьютер, то в качестве Dst.Ports указываем эти значения через запятую.

В этом случае будут приниматься пакеты из диапазона 3389-3391

Можно использовать оператор отрицания

Здесь будут приниматься пакеты в диапазоне с 1 по 3388 и с 3392 по 65536

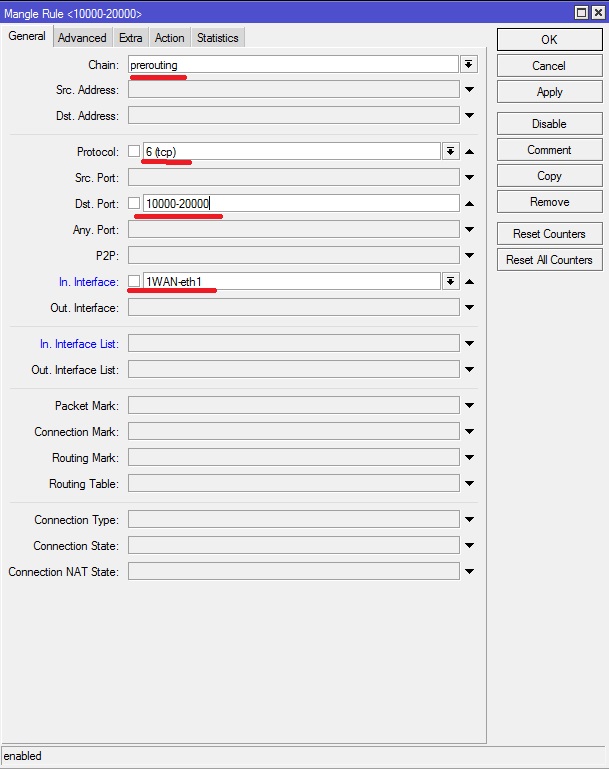

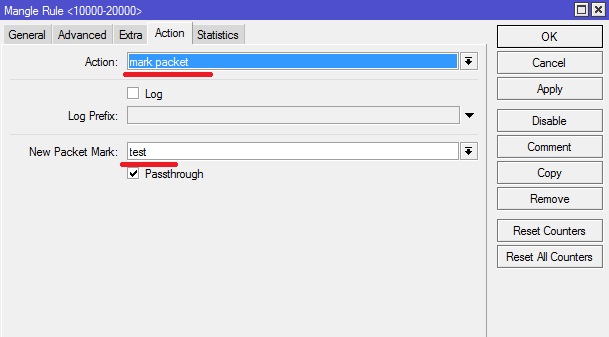

Если же данного инструмента нам недостаточно, например надо пробросить udp для asterisk в диапазоне с 10000 по 20000, что не совсем удобно сделать вышеуказанными способами, то на помощь нам придет маркировка пакетов, переходим на вкладку firewall-Mangle.

нажимаем на плюс добавить правило. И заполняем необходимые поля

Chain – цепочка, может принимать следующие параметры

PREROUTING — Маркирует пакет до принятия решения о маршрутизации.

INPUT — Маркирует пакет, предназначенный самому хосту.

FORWARD — Маркирует транзитные пакеты.

OUTPUT — Маркирует пакеты, исходящие от самого хоста.

POSTROUTING — Маркирует все исходящие пакеты, как сгенерированные самим хостом, так и транзитные.

Нам нужно промаркировать пакет до того как он будет обработан правилами роутера, выбираем prerouting

Все остальные поля идентичны полям из правила NAT, только в Dst.Port уже можно указать диапазон.

Затем переходим на вкладку Action

Action ставим маркировку пакетов, mark packet

New Packet Mark – название маркировки, вводим удобное имя.

После чего нажимаем кнопку «ОК»

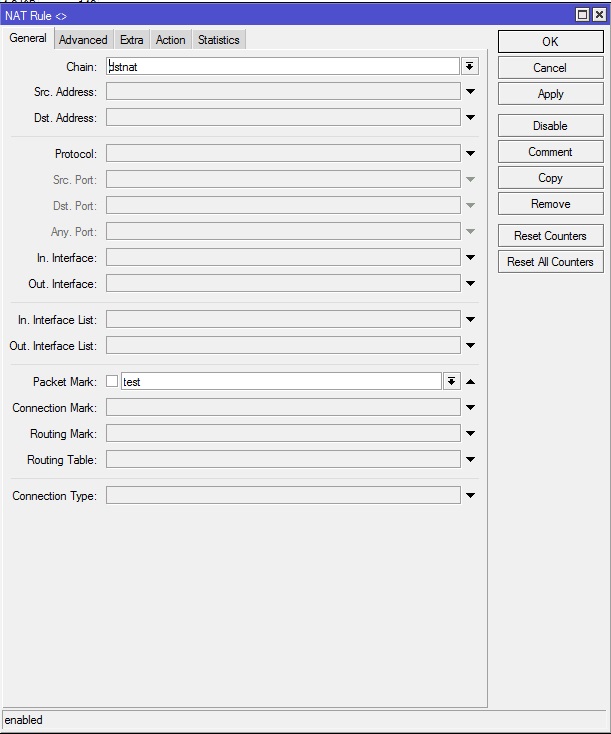

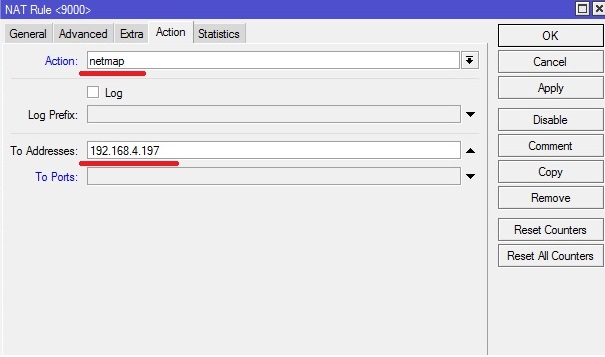

Теперь переходим во вкладку NAT и добавляем новое правило

Выбираем только канал приемник Chain dstnat и пункт Packet Mark, который создали выше. Затем переходим на вкладку Action

Указываем действие netmap или dst-nat

To Adresses — ip локального компьютера

Если хотим перенаправлять диапазон порт в порт, то поле To Ports не заполняем, если нужно перенаправлять с диапазона на один порт, то в To Ports указываем нужное значение.

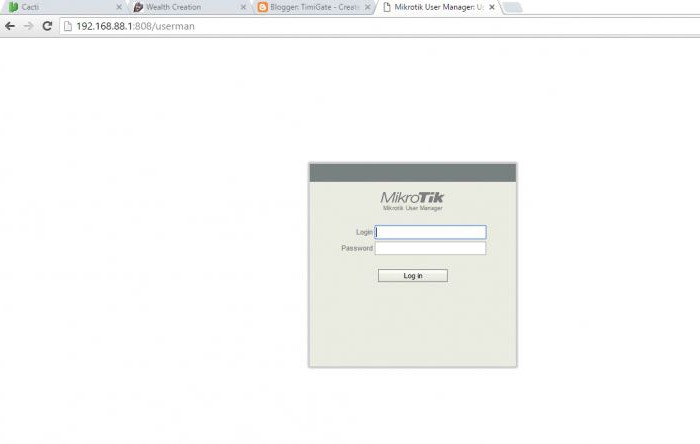

Доступ к веб-интерфейсу

Итак, приступаем. Для маршрутизаторов Mikrotik проброс портов (RDP, FTP и т.д.) начинается со входа в систему управления устройством, называемую веб-интерфейсом. И если для большинства известных роутеров в качестве стандартных адресов используются сочетания 192.168 с окончаниями либо 0.1, либо 1.1, здесь такой вариант не проходит.

Для доступа в веб-браузере (лучше всего использовать стандартный Internet Explorer) в адресной строке прописывается комбинация 192.168.88.1, в поле логина вводится admin, а строка пароля, как правило, остается пустой. В случае, когда доступ по каким-то причинам оказывается заблокированным (роутер не воспринимает логин), потребуется сделать сброс настроек, нажав на соответствующую кнопку или отключив устройство от электропитания на 10-15 секунд.

Переадресация не функционирует

Есть вероятность, что после всех настроек, проброс не заработает. Причин может быть несколько, в первую очередь следует проверить следующие аспекты подключения:

- Проверить доступность внешнего сервера из локальной сети. Удостовериться, что его ip и порт прописаны верно. Исправить, в случае ошибочного написания. Если опять не получается выполнить Port Forwarding, то проверить конфигурацию сервера.

- Просмотреть созданные правила. Проверить правильность написания параметров. Исправить замеченные ошибки.

- Проверить адрес внешнего интерфейса роутера WAN. Возможно, он сам входит в другую локальную сеть и имеет «серый» адрес. Если это так, то необходимо сделать проброс на конечном маршрутизаторе, имеющем выход в интернет. К «серым» ip-адресам относятся следующие диапазоны: 10.0.0.0—10.255.255.255;172.16.0.0—172.31.255.255;192.168.0.0—192.168.255.255. Они не используются в интернете и применяются только в локальных сетях.

Port Forwarding трудоемкое и требующее внимательности мероприятие. Возможно, что с первого раза новичку будет трудно его осуществить. Желательно сохранить резервную копию конфигурации маршрутизатора перед началом процесса.

Открыть порт на микротик

Чтобы открыть порт на mikrotik вам нужно перейти в раздел firewall и там явно создать разрешающие правило для этого порта. Отмечу что если у вас раздел IP-> Firewall->Filter Rules пуст как на картинке ниже, то это значит что все порты у вас открыты по умолчанию, так как нет запрещающих правил. И лучше бы вам его настроить ото будут ломать пока не взломают.

Как настроить Firewall поговорим в одной из следующих статей, а пока идем дальше. Чтобы закрыть или открыть сервисные порты в микротике, такие как доступ по ssh, windox, http или же поменять их на нестандартные, нужно перейти в раздел IP-> Services

Советую вам отключить то, что вы не используете, так как чем больше разрешено, тем больше опасности взлома. Вообще вариаций пробросов портов в mikrotik очень много, все их не опишешь, да и думаю это будет лишнем, главное знать как работает технология, а настройка — это дела практике.

Перенаправление портов Mikrotik

Все настройки по прокидыванию портов делаются в разделе IP -> Firewall -> Nat. Ниже опишу все параметры и на примере пробросим RDP 3389 на сервер или компьютер.

Стрелочками показано в какой раздел заходить, нажимаем + и создадим новое правило NAT. Итак:

- Chain – здесь выбираем что будем заменять в ip пакете (то есть адрес отправителя или получателя). Для нашего примера с RDP выбираем dstnat.

- Src. Address – можем указать тут конкретный ip с которого нужно осуществлять проброс порта (то есть если здесь указать 2.45.34.77, то при работающем правиле проброс будет работать только при подключении с этого адреса). Нам этого не надо поэтому оставляем пустым.

- Dst. Address – здесь указываем белый ip нашего роутера к которому будет подключаться по RDP а он в свою очередь будет натить на сервер. (Здесь имеет смыслю указывать ip если у вас несколько белых адресов на интерфейсе.) В нашем случае оставляем пустым.

- Protocol – выбираем какой протокол будем пробрасывать (RDP работает по TCP протоколу и порту 3389). Очевидно, выбираем

- Src. Port – Порт с которого будет подключения. Оставляем пустым, для нашего примера он не нужен.

- Dst. Port – вот здесь указываем 3389 как писалось выше.

- Any. Port – бываю случае порты src и dst одинаковые его можно вписать сюда, или когда нужно пробросить все TCP. (оставляем пустым)

- In. Interface – входящий интерфейс микротика, указываем тот на котором висит белый ip. У меня этот.

Out. Interface – исходящий интерфейс, тут можно указать тот который смотрит в вашу локальную сеть а можно и ничего не указывать, тогда mikrotik сам выберет его по адресу подсети.

In. Interface list – тут указывается интерфейс лист. То есть, если у вас 2 и более каналов в интернет, их можно все объединить в interface list и указать тут. Тогда не надо будет для каждого провайдера делать правило проброса RDP.

Простая настройка port knocking из одного правила

Для того, чтобы не погружаться в теорию работы и настройки firewall в mikrotik, я буду считать, что вы настраивали его по моей статье на эту тему. Так как мое текущее повествование на достаточно узкую тему, сфокусируюсь только на ней. Если вы не очень знакомы с описываемым роутером, то читайте мою статью на тему базовой настройки mikrotik.

Допустим, вы ограничили доступ к порту 8291, который использует winbox для подключения, фиксированным списком ip адресов. Название списка winbox_remote. Сейчас я покажу, как сделать так, чтобы в этот список временно попал тот ip адрес, который вам нужен, и который отсутствует в этом списке. Причем доступа к микротику у вас не будет. Тут нам как раз поможет технология port knocking.

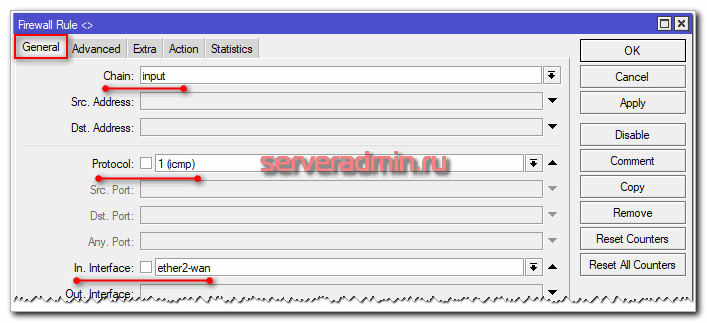

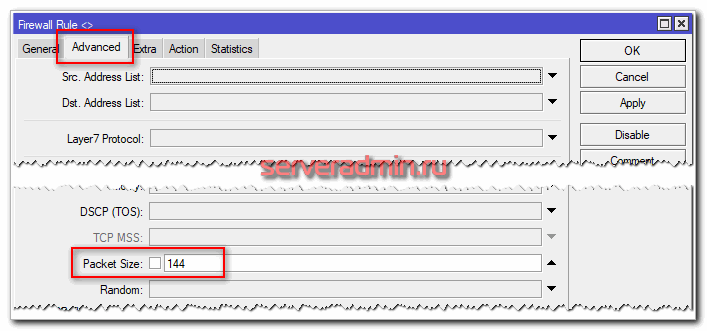

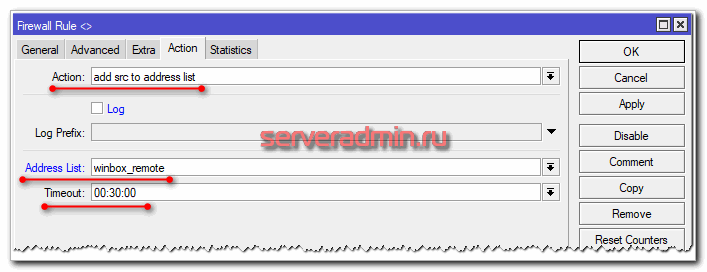

Создаем следующее правило в фаерволе микротика.

Рассказываю, что мы тут настроили. При пинге с какого-то ip адреса размером пакета 116 байт, на микротик придет пакет размером 144 байта (28 байт заголовок) и адрес отправителя будет добавлен в список winbox_remote на 30 минут. Для проверки работы достаточно выполнить пинг с любого компьютера, примерно вот так:

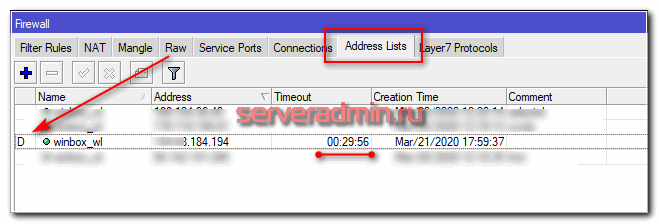

После этого адрес отправителя отправится в указанный список роутера. Там будет создана динамическая запись.

Чтобы правило сработало, оно должно быть правильно расположено в списке правил. Правило с port knocking обязательно должно быть выше правила, разрешающего все icmp пакеты. Если этого не сделать, то первое разрешающее правило обработает все входящие icmp пакеты и до созданного нами в этой статье правила они просто не дойдут.

Создание правил и выбор действий

Теперь создаем новое правило и приступаем к заполнению полей настроек. Здесь нужно быть очень внимательным и исходить именно из того, какой доступ необходимо осуществить (изнутри наружу или наоборот).

Параметры должны быть такими:

- Chain: srcnat используется для доступа из локальной сети, так сказать, во внешний мир, dstnat – для доступа к локальной сети извне (выбираем для входящих подключений второй вариант);

- поля адресов Src. и Dst. оставляем пустыми;

- в поле протокола выбираем либо tcp, либо udp (обычно устанавливается значение 6 (tcp);

- Src. Port оставляем незаполненным, т.е. исходящий порт для внешних подключений не важен;

- Dst. Port (порт назначения): указывается порт для вышеприведенных примеров (например, 51413 для торрентов, 3389 для RDP и т.д.);

- Any Port можно оставить пустым, но если указать номер, один порт будет использоваться и как входящий, и как исходящий;

- In. Interface: вписывается порт самого роутера (обычно это ether1-gateway);

- Out. Interface: указывается исходящий интерфейс (можно пропустить).

Примечание: в случае проброса портов для удаленного подключения извне (RDP) в поле Src. Address указывается IP удаленного компьютера, с которого предполагается осуществлять доступ. Стандартный порт RDP-подключения 3389. Однако большинство специалистов заниматься подобными вещами не рекомендует, поскольку намного безопаснее и проще настроить на маршрутизаторе VPN.

Далее в роутере Mikrotik проброс портов предполагает выбор действия (Action). Собственно, здесь достаточно указать всего три параметра:

- Action: accept (простой прием), но для доступа извне указывается dst-nat (можно указать более продвинутую настройку netmap);

- To Addresses: вписывается внутренний адрес машины, на который должно будет происходить перенаправление;

- To Ports: в общем случае выставляется значение 80, но для корректной работы того же торрента указывается 51413.

Destination NAT

Цепочка Dstnat при настройке NAT на MikroTik служит для изменения IP-адреса и/или порта назначения и выполнения обратной функции для ответа.

Практически применяется в следующих случаях:

- Чтобы выполнить на MikroTik проброс портов в локальную сеть, для доступа извне.

- Перенаправление любого DNS-трафика через маршрутизатор.

Стандартные действия возможные для цепочки dst-nat:

- dst-nat – преобразование адреса и/или порта получателя;

- redirect – преобразование адреса и/или порта получателя на адрес маршрутизатора.

Давайте практически разберем, как выполняется настройка NAT на MikroTik для цепочки dstnat.

Проброс портов на MikroTik

Пример проброса порта для RDP

Как говорилось ранее, в MikroTik проброс портов делается при помощи создания правил для цепочки dstnat. В качестве примера выполним проброс порта RDP соединения для доступа к внутреннему компьютеру локальной сети.

Так как стандартный порт 3389 для RDP подключения является известным и часто подвергается атакам, то пробросить его напрямую будет не очень хорошей идеей. Поэтому скроем данный сервис с помощью подмены порта.

Для этого откроем:

IP=>Firewall=>NAT=> “+”.

На вкладке “General” укажем цепочку правил, протокол, протокол подключения и входящий интерфейс:

Где:

- Chain: dstnat – цепочка правил для IP-адреса назначения;

- Protocol: 6 (tcp) – протокол;

- Dst. Port: 47383 – номер порта по которому будем обращаться к роутеру;

- In. Interface – входящий WAN-интерфейс (у меня это ether1, у вас может быть другой).

Следующим шагом откроем вкладку “Action”:

- Для поля “Action” указываем значение dst-nat;

- To Addresses – указываем внутренний IP хоста, к которому хотим получить доступ по RDP;

- To Ports – порт на который будут перенаправляться запросы.

Как итог все запросы, приходящие на внешний IP роутера по порту 47383, будут пересылаться на внутренний адрес локальной сети 192.168.12.100 порт 3389 (RDP).

Проброс порта на MikroTik для видеонаблюдения

Следующим примером мы постараемся показать, как настроить на MikroTik проброс портов для видеосервера с установленным ПО “Линия”.

Предположим, что есть Видеосервер с ПО “Линия” к которому необходимо получить доступ извне. Для начала откроем настройки программного обеспечения “Линия”, чтобы узнать порт Веб-сервера:

Чтобы получить доступ к видеосерверу, необходимо пробросить порт 9786. Откроем Winbox и добавим правило:

Откроем пункт меню “Action”:

- Указываем действие dst-nat;

- To Addresses – внутренний IP видеосервера или видеорегистратора.

Проброс портов для нескольких внешних IP

Чтобы сделать проброс портов для нескольких WAN, то необходимо создать Interface List и добавить в него нужные интерфейсы. Далее укажем созданный лист в параметре In. Interface List. Покажем это на примере:

Создадим новый лист для интерфейсов “ISP”:

- Interfaces;

- Interface List => Lists => “+”.

Name: ISP – произвольное имя для Interface List.

Следующим шагом добавим нужные WAN интерфейсы:

Повторить данный шаг для всех WAN-интерфейсов.

Модернизируем ранее созданное правило проброса порта для RDP соединения, указав лист “ISP” для настройки In. Interface List:

Так можно настроить проброс портов на MikroTik для нескольких WAN.

Как защитить проброшенные порты вы можете узнать изучив статью MikroTik настройка Firewall.

Перенаправление трафика на маршрутизатор

С помощью действия redirect возможно перенаправление трафика на Микротик. Практическое применение данного действия мы рассмотрим, выполнив переадресацию запросов DNS.

Перенаправим весь DNS-трафик на маршрутизатор. Следовательно, пользователи компьютеров в LAN, какие бы настройки DNS ни указывали локально, будут считать, что им отвечает DNS-сервер, которому сделан запрос, но фактически ответ будет приходить от маршрутизатора.

Для этого выполним настройку NAT на MikroTik следующим образом.

Откроем: IP=>Firewall=>NAT=> “+”.

Добавим запись:

Перейдем в пункт меню “Action” и укажем действие redirect: