Как сделать свой собственный vpn бесплатно (обновлено 2020)

Содержание:

- Сбор статистики с VPN-сервера

- FreeRADIUS сервер для мониторинга подключений к серверу и сбора статистики

- Как подсоединить VPN на Windows XP

- Польза от VPN №3. Безопасность

- Как мне установить VPN на мой роутер?

- Принцип работы VPN

- Настройка мобильной техники на ОС Android

- Основные типы соединений

- Как установить DD-WRT на роутер

- Как пользоваться VPN на компьютере?

- Могу ли я использовать бесплатный VPN на своем Smart TV?

- На что стоит обратить внимание при выборе VPN (ВПН)

- Настройка на Windows 10

- Как мы выбирали VPN-протокол

- Использование защищенной IP-телефонии

- Бонус (shadowsocks)

- Настройка VPN сервера.

- Заключение

Сбор статистики с VPN-сервера

Нам ещё было очень интересно, сколько пользователей подключено в данный момент к серверу, какой объём трафика потребляется и раздаётся на сервере. Изначально хотели сделать всё максимально просто и забирать статистику через команды ipsec, но столкнулись с тем, что мы можем терять данные из-за того, что пользователь может отключиться или подключиться в период таймаута между командами для сбора статистики.

Испробовав разные варианты, решили остановиться и разобраться, как настроить FreeRadius сервер, который как раз и будет получать данные от ipsec и отправлять данные со статистикой нам.

FreeRadius сервер можно использовать и для авторизации пользователей, но мы остановились только на сборе статистики.

Для включения radius необходимо добавить следующее в конфигурацию ipsec:

FreeRADIUS сервер для мониторинга подключений к серверу и сбора статистики

Чтобы наши данные уходили на наш endpoint, включаем модуль rest. Для этого в файле /etc/raddb/mods-enabled/rest настраиваем блок accounting, получится что-то вроде:

Здесь мы можем как угодно комбинировать данные и отправлять на наш сервер.

При настройке VPN сервера столкнулись с некоторыми нюансами, вроде таких, что устройства Apple не могут подключить к серверу, если на нём будет самоподписанный сертификат, всё заработало только после того, как сертификат начали генерировать через Let’s Encrypt.

Какие недостатки присутствуют в нашей сборке?

- Если radius сервер не отвечает, то пользователь не сможет подключиться к VPN.

- Если закончится срок действия сертификата, пользователь не сможет авторизоваться на VPN-сервере.

Что можно было бы добавить в следующих версиях VPN-сервера?

- Авторизацию пользователей вынести в radius.

- Добавить автоматическое обновление сертификата.

- Провести рефакторинг скриптов, а также файлов конфигураций.

- Добавить health-check для впн сервера.

Что же у нас получилось в итоге?

Как подсоединить VPN на Windows XP

Начало работы строится точно так же, как в 7 версии ОС. После активации создания подсоединения, автоматически запустится Мастер подключений. С ним вы решите вопрос быстрее и удобнее. Проследовав «Далее», найдите второй пункт. Он позволит подключиться к сети на рабочем столе.

Запуск Мастера новых подключений

Нажимайте «Далее». Устанавливайте маркер на предложении подключиться к виртуальной частной сети.

Мастер новых подключений: подключение к виртуальной частной сети

Продолжайте настраивать. Вы попадаете в окошко «Имя подключения». Указывайте Бизнес-Связь. Переходите ко второму этапу.

Остановитесь на «Выбор VPN-сервера».

Напишите: inter.net. Следуйте «Далее».

Вы попадете на последнюю страничку мастера. Поставьте флажок, где вам предлагают отображение ярлычка на рабочем столе. Завершите процедуру.

Подтверждение настроек и создание ярлыка на рабочем столе

Щелкните правой кнопочкой мышки на отобразившемся окошке. Переходите в «Свойства». В первой вкладке проверяйте адрес VPN-сервера. Здесь должно быть прописано: inter.net. Переходите в «Параметры». Отмечайте маркером «Перезвонить при разрыве связи». После открывайте «Безопасность». Снимайте маркер с «Требуется шифрование данных».

Появляется окно подключения. В нем запрашивается логин и пароль. Задавайте сведения, предоставленные поставщиком интернет-услуг при оформлении договора. Поставьте маркер напротив предложения сохранения паролей. Начинайте подключаться.

Подключение: авторизация в сети

Как и в рассмотренном выше варианте, перепроверьте получение IP-адреса. Оно должно осуществляться автоматом. Делается это через Пуск. Найдите «Сеть и подключения к Интернету». Из предложенных подпунктов выбирайте «Сетевые подключения». Найдите «Подключение по локальной сети», кликайте правой кнопочкой, чтобы попасть в Свойства. Здесь нужно выделить TCP/IPv4. Дальше снова требуется перейти в Свойства. Теперь проверяйте наличие отметки напротив предложения регистрировать IP-адрес автоматом.

Польза от VPN №3. Безопасность

Если вы иногда используете общественный Wi-Fi, то вам надо позаботиться о шифровании своего трафика. Если публичная Wi-Fi сеть настроена неправильно (а таких, минимум, 20-30% во всем мире), то любой прохожий сможет перехватить данные о вашем трафике с помощью общедоступных программ для компьютера или смартфона.

Да, если общественный роутер настроен по всем правилам, то все будет ОК и без VPN. Но где гарантия, что владельца гостиницы, в которой вы неожиданно остановились, волнует безопасность своих клиентов и он что-то менял в настройках своего роутера после его установки в далеком 2005 году?

Как мне установить VPN на мой роутер?

Однако не все маршрутизаторы работают с DD-WRT или Tomato, а также не все VPN. Вам необходимо проверить список совместимости прошивки и инструкции по установке для вашей подписки VPN:

Прошить новую прошивку роутера относительно просто. Скорее не пройти сам процесс настройки? Тогда рассмотрим надежный VPN-роутер

5 лучших VPN-роутеров

5 лучших VPN-роутеровВместо того, чтобы настраивать учетную запись VPN на каждом устройстве, почему бы не выполнить обновление до маршрутизатора VPN и защитить все устройства в доме сразу?

Прочитайте больше

,

Если вы решили установить новую прошивку на свой собственный маршрутизатор, выполните следующие действия для установки VPN. (Если вы покупаете предварительно прошитый VPN-маршрутизатор, перейдите к шагу 3.)

Принцип работы VPN

Давайте рассмотрим, как в принципе работает VPN соединение.

Представим, что передача это движение пакета по автомобильной дороге из точки А в точку Б, на пути движения пакета встречаются контрольные пункты пропуска пакета данных. При использовании VPN, этот маршрут дополнительно защищён системой шифрования и аутентификацией пользователя, что бы обезопасить трафик, в котором содержится пакет данных. Такой метод называется «Туннелированнем» (tunneling – использование туннеля»

В этом канале все коммуникации надежно защищены, а все промежуточные узлы передачи данных имеют дело зашифрованным пакетом и только при передаче данных информации адресату, данные в пакете дешифруются и становятся доступны для авторизованного получателя.

Неавторизованные пользователи просто не смогут воспользоваться данными

VPN обеспечит приватность вашей информации вместе с комплексным антивирусом.

VPN поддерживает такие сертификаты как OpenVPN, L2TP, IPSec, PPTP, PPOE и получается вполне защищенный и безопасный способ передачи данных.

VPN туннелирование применяется:

- Внутри корпоративной сети.

- Объединение удалённых офисов, а так же мелких филиалов.

- Доступ к внешним it-ресурсам.

- Для построения видеоконференций.

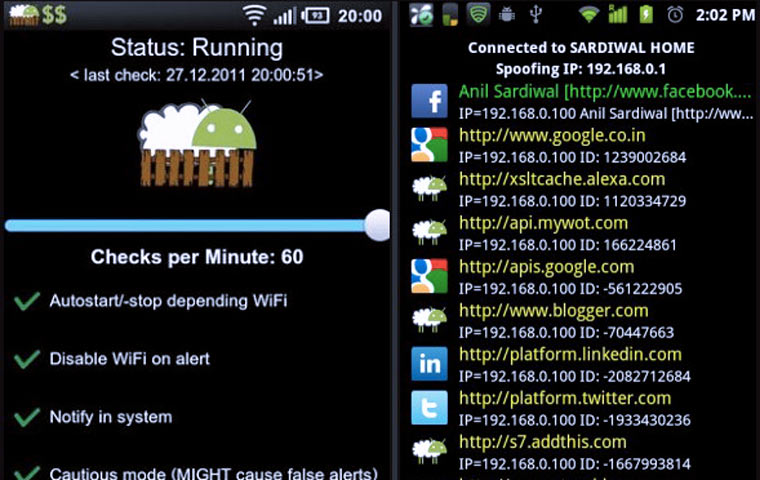

Настройка мобильной техники на ОС Android

Если вам надо настраивать VPN на мобильной технике, воспользуйтесь приведенной ниже пошаговой инструкцией. Она позволит сформировать защищенный канал, соединяющий отдельные сети и предоставляющий к ним доступ для лиц, регулярно изменяющих свое местонахождение.

Откройте на своем устройстве пункт меню «Настройки».

Настройка VPN на мобильном устройстве на ОС Android

Настройка VPN на мобильном устройстве на ОС Android

В графе «Беспроводная сеть» нажмите на подпункт «Еще», выберите пункт «VPN».

Настройка беспроводной сети

Настройка беспроводной сети

Дальше появится окно, где вам предложат задать пин-код для блокировки экрана. Прописывая пароль, обязательно его запомните или запишите, чтобы не забыть.

Отметьте пункт добавления VPN соединения. Он может так и называться или обозначаться как «+».

Перед вами откроется форма, где надо прописать настройки:

- «Имя сети» — любое наименование. Вы сами решаете, какое название присваивать новому VPN-соединению;

- «Тип» — «PPTP»;

- «Адрес» — адрес VPN-сервера;

- нажмите на кнопку «Сохранить».

При первом запуске система запросит ваш логин и пароль. Чтобы в последующие разы не вводить их повторно, установите флажок напротив предложения запомнить пользовательские данные.

VPN соединение настроено и готово к использованию. Об этом вы узнаете благодаря соответствующему уведомлению. Нажав на появившийся значок, вы увидите подробную информацию по подключению.

Основные типы соединений

В основе работы любого защищённого соединения лежит работа одного из протоколов безопасности. В зависимости от протокола, который применяется для реализации VPN-технологии, можно выделить несколько типов соединений. Каждый из них обеспечивает разный уровень защиты и подходит для разных целей.

PPTP (Point-to-Point Internet Protocol) — это первый VPN-протокол, который разработали в 90-е годы. Он работает по принципу образования туннелей, через которые происходит обмен данными. Эти туннели прокладываются строго из точки в точку через незащищенную сеть. PPTP имеет принципиальную уязвимость — он не шифрует данные. Очевидно, что такое VPN-подключение подойдёт только для низкоуровневых задач. Например, его используют при передаче потокового аудио или видео в приложениях.

L2TP (Layer 2 Tunneling Protocol) — разработан компанией Microsoft совместно с Cisco. Как и PPTP, он функционирует по принципу образования туннелей и не шифрует информацию. Однако L2TP может работать в связке с другими протоколами — например, IPsec. В такой связке L2TP отвечает за целостность передаваемой информации, а второй протокол отвечает за шифрование данных. Вместе они образуют целостное и защищённое соединение.

IPsec (Internet Protocol Security) — это протокол, с помощью которого можно проложить туннель до удалённого узла. IPsec обеспечивает высокий уровень безопасности соединения — все пакеты данных шифруются, проверяется каждая сессия. Существует два режима, в которых работает IPsec: транспортный и туннельный. Оба служат для защиты передачи данных между разными сетями. При этом в транспортном режиме любое сообщение шифруется в пакете данных, а в туннельном режиме шифруется весь пакет данных. IPsec нередко применяют в дополнение к другим протоколам, чтобы повысить защиту сети. Главный минус IPsec — он долго устанавливает и подключает клиентские приложения.

Site-To-Site VPN — предназначен для объединения сетей организаций. Он соединяет две части частной сети или две частные сети. Это самый распространённый тип соединения при настройке надёжной корпоративной сети. Site-To-Site позволяет организации маршрутизировать соединения с отдельными офисами или с другими организациями. Маршрутизируемое VPN-соединение логически работает как выделенная глобальная сеть (WAN).

MPLS (Multiprotocol Label Switching) — это технология многопротокольной коммутации (соединения абонентов сети через транзитные узлы). В сети, основанной на MPLS, пакетам данных присваиваются метки. Решение о передаче пакета данных другому узлу сети принимается исходя из значения метки — сам пакет данных не изучается. За счёт этого, независимого от среды передачи, можно создавать сквозной виртуальный канал. MPLS — очень гибкий и адаптивный вариант VPN, что делает его идеальным для подключений типа сайт-к-сайту.

Как установить DD-WRT на роутер

Работа роутера, на который установлен DD-WRT, осуществляется в качестве VPN-клиента, поэтому он будет подключаться к серверам VPN.

DD-WRT является специальной программой (прошивкой), имеющей открытый исходный код для браузеров, которая устанавливается на многие беспроводные устройства и точки доступа. Данная программка была создана в качестве более продвинутого и функционального альтернативного варианта оригинальным прошивкам устройств.

Прошивка представляет собой специальную программку, с помощью которой производится управление вашим роутером. Она позволяет «производить установку» RUSVPN на вашем роутере.

Установка сервиса VPN является возможной только по завершению установки DD-WRT. С помощью последнего можно производить удаление ограничений, встроенных производителем роутера, и превращать его в продвинутое устройство с хорошими функциональными возможностями и, в частности, поддержкой OpenVPN-протокола, известного собственными алгоритмами шифрования.

При отсутствии установки DD-WRT на вашем роутере, нужно установить ее самому (что называется «прошивкой роутера»). Этот процесс является достаточно простым, но не без нюансов: при возникновении ошибки надо задуматься об утилизации такого роутера. Ведь vpnMentor не отвечает за ситуации с потенциальными нарушениями, которые могут появиться впоследствии.

В результате установки сторонней программки на роутер происходит обнуление гарантии от фирмы-производителя (при ее функционировании на текущий момент); в инструкции вашего роутера можно узнать более подробную информацию по этому вопросу. При использовании подключения VPN скорость доступа в Сеть может снижаться, что зависит от аппаратной составляющей роутера. Обусловлено это необходимостью наличия большой вычислительной мощности на обработку VPN-шифрований, а также отсутствием гарантии того, что процессор роутера ее полностью тянет.

Убедившись в возможности установки на ваш роутер DD-WRT, можно начинать работу. Прошивка роутера предусматривает выполнение определенных требований:

- Обновление прошивки роутера можно осуществлять только «кабельным» путем; ни в коем случае это не делать через беспроводное соединение.

- Прошивке роутера должно предшествовать выполнение сброса к заводским настройкам, в соответствии с процедурой 30/30/30.

- Доступ к панели управления роутера можно получить посредством браузера Internet Explorer, при отсутствии указания иного.

При выполнении всех указанных выше условий, можно начинать устанавливать DD-WRT.

Если вы не хотите иметь лишних проблем с загрузкой DD-WRT, можно произвести покупку роутера с уже установленной DD-WRT. Стоимость такого роутера, как правило, является более высокой. Продажа роутера с установленной программкой осуществляется производителями Buffalo Technology, Asus, Netgear и Linksys.

Как пользоваться VPN на компьютере?

Рассмотрим ситуацию, когда мы пользуемся обычным браузером и хотим посетить заблокированные сайты. В данной ситуации можно пойти двумя путями:

- установить VPN-клиент (программу) на ПК;

- добавить расширение для браузера через Webstore.

Что первый, что второй вариант – они легко реализуются, но для полной картины рассмотрим и тот, и другой.

Так же можно использовать бесплатный, встроенный VPN в браузере Opera.

Чтобы установить VPN-клиент, необходимо скачать программу в интернете, например, «Betternet». Запускаем установочный файл и устанавливаем клиент. Запускаем его, нажимаем: «Connect» и все. Проблема в том, что программа автоматически выдает нам рандомный IP-адрес, и мы не можем выбрать страну, зато при нажатии всего одной кнопки мы уже используем VPN. И еще один минус – это необходимость постоянно запуска программы, впрочем, некоторые клиенты имеют возможность одновременного запуска с ОС.

Второй способ – это добавления расширения. Здесь минус в том, что, чаще всего, требуется регистрация для пользования, плюс, расширения имеют свойства «вылетать». Зато расширение использовать намного проще – кликаешь по иконке в браузере, выбираешь страну и profit. На данный момент существуют тысячи подобных программ, можете выбрать любую из них, например, «Hotspot Shield». Добавьте расширение в браузер, пройдите регистрацию и больше никаких технических моментов не будет.

Например, вот так работает расширение ZenMate VPN в браузере:

О VPN расширениях для разных браузеров мы писали в статье: VPN для Chrome, Opera, Firefox и Яндекс.Браузера.

Как пользоваться VPN на мобильных устройствах?

Мы рассмотрим те устройства, что имеют на борту популярные ОС, например, iOS или Андроид.

Использование VPN на смартфонах или планшетах тоже реализуется довольно просто, а именно – через мобильные приложения. Проблема в том, что некоторые программы требуют root-прав, а это дополнительные заморочки, плюс, возможность превращения телефона в «кирпич». Так что ищите те программы, которые не требуют от вас root-прав. На Android, например, это OpenVPN, а на iOS – это Cloak. Так же на iPhone и iPad можно использовать бесплатный и проверенный Opera VPN для iOS. Я сам им иногда пользуюсь, отлично работает.

Технология загрузки очень проста: скачиваем приложение из Play Market или AppStore, устанавливаем его на свой девайс. Далее, активируем VPN, выбираем профиль (откуда, получим IP-адрес), далее, проводится соединение и на этом все. Теперь вы гуляете по интернету через VPN, о чем вам и сообщит используемое приложение.

Теперь вы понимаете, как реализована технология VPN-соединений, и теперь ваше пребывание в сети станет более безопасным, анонимным, а главное – доступным и неограниченным.

6

Сергей

Полезное и интересное

Могу ли я использовать бесплатный VPN на своем Smart TV?

Хотя технически вы можете установить бесплатную VPN на свой Smart TV, мы не рекомендуем этого делать. Начнем с того, что эти службы часто имеют очень ограниченные сети и большое количество пользователей. Это означает, что они вряд ли смогут обеспечить высокую скорость, необходимую для потоковой передачи HD. Кроме того, бесплатные VPN обычно первыми попадают в черный список основных сервисов, таких как Netflix, и поэтому вы не сможете ничего смотреть, даже если найдете достаточно быстрый бесплатный VPN.

Вы также должны учитывать последствия использования бесплатного VPN для безопасности. Недавний опрос более 280 таких приложений для Android (платформы, на которой работают самые новые Smart TV) показал, что более 80% из них были уязвимы для утечек IPv6, почти 20% вообще не использовали шифрование и 37% содержали вредоносное ПО.

К сожалению, известные провайдеры не обязательно безопаснее. Мы видели, как такие крупные сервисы, как Hola, злоупотребляли доверием своих пользователей, продавая пропускную способность из-под них, чтобы помочь запустить ботнет. Лучший способ обезопасить себя при потоковой передаче – использовать надежную сеть VPN с четкой политикой конфиденциальности, ориентированной на пользователя.

На что стоит обратить внимание при выборе VPN (ВПН)

Скорость – одна из основных характеристик VPN. На сегодняшний день, качественные сервисы позволяют просматривать сайты практически на той же скорости, которой обладает пользователь.

Уменьшение скорости при использовании бесплатных VPN чувствоваться будет, но в большинстве случаев терпимое. Только отклонения от вашей стандартной скорости у всех разные – очевидно, что используя платные VPN вы практически не будете ощущать дискомфорт. Но, помните, скачек скорости за пределы существующей никогда не произойдет.

Безопасность – пожалуй главный критерий при выборе VPN. На это влияет множество факторов – например, заботиться ли VPN о скрытии IP-адресов и ведется ли логирование подключений. Государственные структуры могут запросить информацию о подключениях конкретного пользователя

Кто-то предоставляет такие данные, кто-то разводит руками – нет логов, нет проблем.

Статический (выделенный) IP – на присутствие данной функции стоит обратить внимание при выборе VPN-сервиса для серьезных целей. Со статическим адресом вы получаете больший комфорт при использовании VPN, безопасность, скорость и все остальные характеристики.

Доступность – следующий фактор который стоит рассмотреть

Бывает, что VPN по той или иной причине не работает или работает «криво» в определенной стране. Так что, если вы часто путешествуете и всегда используете защищенное соединение, удостоверьтесь в его доступности в разных странах.

Поддержка – это еще одна немаловажная характеристика. Команда VPN всегда должна быть на связи. Четко, лаконично и главное быстро отвечать на ваши вопросы: будь это помощь в установке и настройке или решение других технических вопросов. Перед выбором VPN, пообщайтесь немного с саппортом и заодно выясните все интересующие вопросы.

Служба поддержки VPN – немаловажный аспект при выборе

Служба поддержки VPN – немаловажный аспект при выборе

Настройка на Windows 10

ОС сложнее предыдущих версий. Но, настроить соединение через VPN оказывается очень просто. Следуйте приведенной ниже пошаговой инструкции.

Откройте «Пуск». Из выпавшего списка перейдите в «Настройки». Этот подраздел может называться «Параметры».

Где искать «Параметры»?

Где искать «Параметры»?

Когда появится окошко «Параметры Windows», вы увидите пункт «Сеть и Интернет». Откройте содержимое. Тут есть пункт «VPN». Сделайте один клик. Нажмите «Добавить VPN подключение». В новом окошке по порядку установите такие параметры:

- Windows (встроенные);

- Бизнес-Связь;

- net;

- протокол L2TP;

- задайте логин и пароль. Необходимые сведения прописаны в вашем соглашении на предоставление интернет-услуг.

Проверьте правильность заполнения полей, кликните на «Сохранить».

Добавление VPN подключения: выбор настроек

Добавление VPN подключения: выбор настроек

Дальше откроется форма с отображением созданного подключения. Остается подключиться.

Как мы выбирали VPN-протокол

VPN-протокол должен без проблем поддерживаться на мобильных устройствах без установки дополнительного программного обеспечения.

Мы выбрали самые известные реализации протоколов и отсеяли не подходящие по условиям исходной задачи.

А условия всего два, я напомню:

- Стабильное и надёжное подключение.

- Без установки стороннего программного обеспечения на устройство клиента.

Пробегусь по протоколам и кратко расскажу о них + расскажу причины, почему тот или иной протокол нам не подошёл.

PPTP (Point-To-Point Tunneling Protocol)

Один из самых старейших VPN протоколов, разработанный компанией Microsoft. Из-за солидного возраста протокол поддерживается большинством операционных систем, но в то же время не может обеспечить стабильное и надёжное соединение. Компания Microsoft советует использовать L2TP или SSTP на замену PPTP.

Этот протокол прост в настройке и не требователен к ресурсам сервера, но проблемы с безопасностью заставляют отказаться от его использования в наших целях.

L2TP/IPSec

Протокол во многом схож с PPTP, разрабатывался и принимался практически одновременно с ним. Этот протокол более требователен к вычислительным мощностям, часто используется интернет-провайдерами, т.к. считается более эффективным для построения виртуальных сетей.

L2TP/IPsec позволяет обеспечить высокую безопасность данных, поддерживается всеми современными операционными системами. Есть одно но: он инкапсулирует передаваемые данные дважды, что делает его менее эффективным и более медленным, чем другие VPN-протоколы.

От этого протокола пришлось отказаться т.к. он более требователен к вычислительным мощностям сервера, а значит велик риск получить стабильное, но медленное соединение, что может огорчить пользователей.

IKEv2/IPSec

Был разработан Microsoft совместно с Cisco, существуют реализации протокола с открытым исходным кодом (например, OpenIKEv2, Openswan и strongSwan).

Поддерживает Mobility and Multi-homing Protocol (MOBIKE), что обеспечивает устойчивость к смене сетей.

IKEv2 очень хорошо подходит для использования на мобильных устройствах, которые чаще всего склонны к переключению между WiFi и мобильным интернетом.

IKEv2 имеет нативную поддержку в большинстве операционных систем.

Вот этот вариант нам уже больше подходит, т.к. поддержка Mobility and Multi-homing Protocol будет очень большим плюсом при использовании на мобильных устройствах.

OpenVPN

Разработан компанией OpenVPN Technologies.

Протокол с открытым исходным кодом, который прошёл все возможные проверки безопасности.

Протокол OpenVPN стабилен и может обеспечить хорошую скорость передачи данных. Ещё одно преимущество протокола в том, что он использует для работы стандартные протоколы TCP и UPD, а также может работать на любом из портов. Это усложняет блокировку VPN сервиса провайдерами.

Для подключения к сети с использованием OpenVPN, необходимо устанавливать дополнительное программное обеспечение, что иногда бывает затруднительно или невозможно.

Этот вариант нам бы тоже подошёл, но, к сожалению, из-за необходимости установки клиента, придётся отказаться от этого протокола.

Wireguard

На данный момент это самый свежий протокол VPN. Его часто сравнивают с IPSec и OpenVPN, и называют его их заменой, но он всё ещё слишком сырой, чтобы использовать его в больших масштабах.

Лучшие результаты этот протокол показывает на Unix системах, т.к. он реализован в виде модуля ядра Unix. Но эта высокая пропускная способность достигается за счёт замедления сетевой активности других приложений.

Чтобы настроить на своём мобильном устройстве данный протокол, необходимо будет установить клиент, что тоже не всегда возможно в силу обстоятельств.

И снова необходимость установки дополнительного клиента на устройство отменяет все шансы на использование этого протокола в наших целях.

В итоге мы решили остановится на IKEv2/IPSeс, по следующим причинам:

- Поддержка Mobility and Multi-homing Protocol (MOBIKE).

- Нативная поддержка в большинстве операционных систем.

- Обеспечивает высокую скорость соединения.

- Не требователен к ресурсам сервера.

Перейдём от теории к практике.

Использование защищенной IP-телефонии

Среди более тривиальных методов использования VPN стоит упомянуть звонки с использованием интернета: с его помощью можно развернуть сервер для звонков на мобильные и стационарные телефоны даже в другой стране, даже с использованием коротких или служебных номеров.

При этом сам сервер и его операторы физически может находиться где угодно, если то позволяет абонентский договор. Почему бы не развернуть российский колл-центр где-нибудь в Казахстане, чтобы зарплату платить пониже?

Кроме того, с помощью VPN можно шифровать голосовые IP-звонки с помощью самых современных стандартов, вплоть до AES-256, и упаковывать их в защищенный “туннель”, недоступный для любых внешних наблюдателей. То, что надо для настоящий параноиков.

Любая информация о местоположении абонентов и предметах их разговора будут находиться в юрисдикции страны, в которой расположен сервер “выхода”, поэтому использование BolehVPN или SequreVPN гарантированно защитит даже очень важные деловые переговоры.

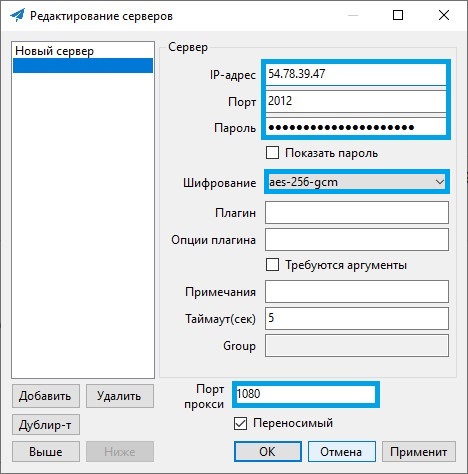

Бонус (shadowsocks)

Не всегда нужен полноценный VPN, иногда просто хочется безопасно посмотреть котиков в браузере. Для Windows скачиваем https://github.com/shadowsocks/shadowsocks-windows/releases

Shadowsocks Windows (не требует прав администратора)

Shadowsocks Windows (не требует прав администратора)

В браузере Firefox скачиваем расширение FoxyProxy (так же и на Android), настройка: SOCKS5/127.0.0.1/1080

foxyproxy для Firefox, для Chrome — proxy-switchyomega

foxyproxy для Firefox, для Chrome — proxy-switchyomega

Для Android https://play.google.com/store/apps/details?id=com.github.shadowsocks выбираем только прокси (тогда не будет подниматься VPN канал).

Shadowsocks Android

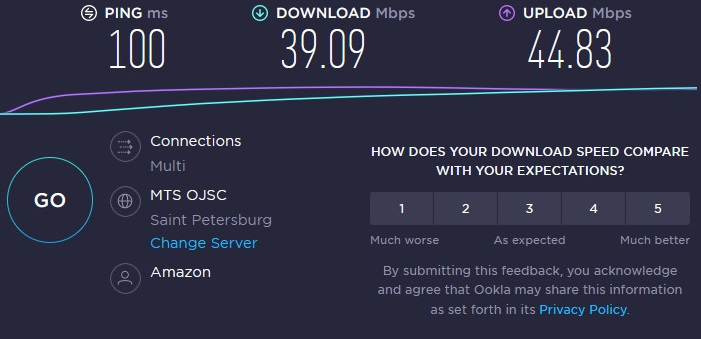

Shadowsocks Android Shadowsocks скорость на провайдер МТС в Санкт-Петербург

Shadowsocks скорость на провайдер МТС в Санкт-Петербург SSTP VPN (2 устройства в сети) скорость на провайдер МТС в Санкт-Петербурге

SSTP VPN (2 устройства в сети) скорость на провайдер МТС в Санкт-Петербурге

P.S.

Почему Amazon? — самая низкая скорость, которая была — 10Mbps.

Настройка VPN сервера.

Если вы хотите установить и использовать VPN сервер на базе семейства Windows , то необходимо понимать, что клиенские машины Windows XP/7/8/10 данную функцию не поддерживают, вам необходима система виртуализации, либо физический сервер на платформе Windows 2000/2003/2008/2012/2016, но мы рассмотрим данную функцию на Windows Server 2008 R2.

1. Для начала необходимо установить роль сервера «Службы политики сети и доступа» Для этого открываем диспетчер сервера и нажимаем на ссылку «Добавить роль»:

Выбираем роль «Службы политики сети и доступа» и нажимаем далее:

Выбираем «Службы маршрутизации и удаленного доступа» и нажимаем Далее и Установить.

2. После установки роли необходимо настроить ее. Переходим в диспетчер сервера, раскрываем ветку «Роли», выбираем роль «Службы политики сети и доступа», разворачиваем, кликаем правой кнопкой по «Маршрутизация и удаленный доступ» и выбираем «Настроить и включить маршрутизацию и удаленный доступ»

После запуска службы считаем настройку роли законченной. Теперь необходимо разрешить пользователям доступ до сервера и настроить выдачу ip-адресов клиентам.

Порты которые поддерживает VPN. После поднятие службы они открываются в брендмауэре.

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP)

Для SSTP: 443 (TCP).

Протокол L2TP/IpSec является более предпочтительным для построения VPN-сетей, в основном это касается безопасности и более высокой доступности, благодаря тому, что для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP/IpSec VPN-сервера на платформе Windows Server 2008 r2.

Вы же можете попробовать развернуть на протоколах: PPTP, PPOE, SSTP, L2TP/L2TP/IpSec

Переходим в Диспетчер сервера: Роли — Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем «Свойства», на вкладке «Общие» ставим галочку в полях IPv4-маршрутизатор, выбираем «локальной сети и вызова по требованию», и IPv4-сервер удаленного доступа:

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип, чем сложнее комбинация — тем безопаснее, и еще запомните или запишите эту комбинацию она нам еще понадобиться). Во вкладке «Поставщик службы проверки подлинности» выберите «Windows — проверка подлинности».

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN, а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте «Разрешить RAS выбирать адаптер»):

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

Список портов, которые у нас остались в указанном количестве.

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера Active Directory – пользователи – находим пользователя которому хотим разрешить доступ нажимаем свойства, заходим в закладку входящие звонки

Заключение

В данной статье мы рассмотрели ключевые аспекты о VPN, что это и принцип его работы, разобрали основные понятия, которые непосредственно относятся к виртуальной частной сети

Это важно знать каждому пользователю, который желает настроить и пользоваться VPN-услугами со своего ПК или смартфона. Безопасность в сети – это необходимый элемент Интернет-деятельности каждого современного пользователя, и с помощью VPN онлайн вы можете позаботиться о защите своего компьютера или мобильного гаджета, предотвратить риск взлома и кражи данных, а также свободно серфить в сети, обходя все блокировки