Настройка бесшовного роуминга

Содержание:

- Запретить доступ по Winbox

- Типы очередей (queue type) в Mikrotik

- 2 ssid в capsman на примере гостевой wifi

- Настраиваем CAPsMAN на wifi контроллере Mikrotik RouterBOARD 2011UiAS-2HnD-IN

- Отключаем всю рекламу в интернете на всех устройствах

- Настраиваем гостевую сеть на MikroTik CAPsMAN

- Настройка WiFi в MikroTik Cap AC

- Step #3, setup CAPs

- Отключение по уровню сигнала

- Подключение точки доступа WiFi к Capsman

- Настройка сертификатов

- Without Virtual APs

- Что такое Wi-Fi роуминг

- Настройка WiFi в MikroTik Cap AC

- Ограничение скорости на интерфейсе

Запретить доступ по Winbox

Рассмотрим теперь, как нам запретить подключение к микротику через winbox. Для начала запретим доступ по MAC адресу. Делайте это аккуратно, так как не настроив ip адрес и запретив доступ по mac, вы не оставите себе никакой возможности управлять роутером. Ему придется сбрасывать настройки.

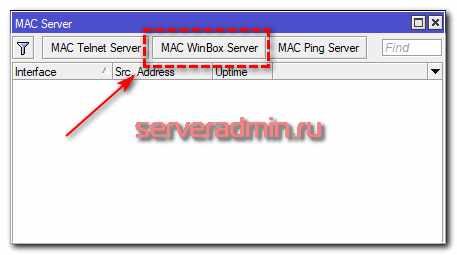

Для запрета подключения по mac необходимо перейти в раздел Tools -> MAC Server и нажать на кнопку MAC WinBox Server.

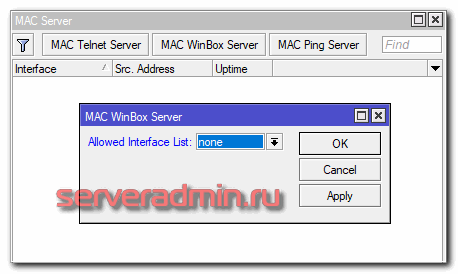

Здесь вы можете выбрать списки интерфейсов, с которых разрешено подключение по MAC. Чтобы его запретить, надо выбрать none.

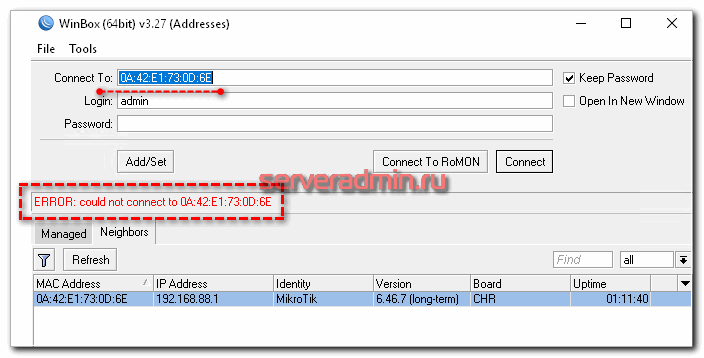

После этого подключиться по mac адресу с помощью winbox будет невозможно.

Собственные списки интерфейсов можно создать в разделе Interfaces, вкладка Interface List.

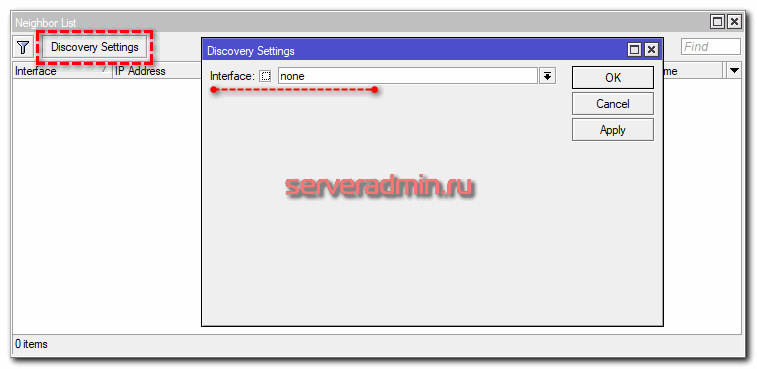

Для того, чтобы микротик вообще отсутствовал в списке устройств winbox, необходимо отключить службу Neighbor List. Для этого идем в раздел IP -> Neighbors и приводим настройки к следующему виду.

После этого устройство не даст себя обнаруживать в локальной сети. С запретом доступа по MAC разобрались, теперь запретим и все остальные подключения. Для этого есть 2 способа:

- Отключить службу Winbox.

- Закрыть tcp порт 8291 на firewall.

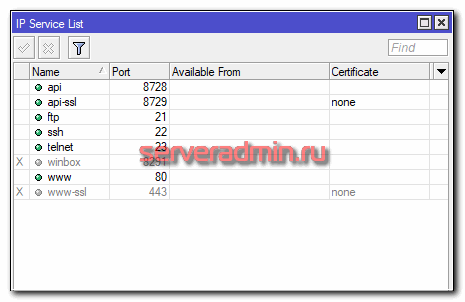

В первом случае отключаем службу.

Во втором добавляем правило в firewall.

# ip firewall filter add action=reject chain=input dst-port=8291 protocol=tcp

Подробнее про настройку firewall читайте отдельную статью. Здесь не буду на этом останавливаться.

На этом по запрету доступа через Winbox все. Рассмотрел все возможные варианты блокировки подключения.

Типы очередей (queue type) в Mikrotik

Операционная система в Mikrotik — RouterOS поддерживает следующие типы очередей:

- FIFO — BFIFO, PFIFO, MQ PFIFO. Алгоритм FIFO (first in — first out, первый пришёл — первый ушёл) подразумевает, что данные, попадающие в очередь первыми, будут первыми переданы на дальнейшую обработку. Тот, кто пришел позже, ждет окончания обработки поступивших ранее. Подобный алгоритм применяется для ethernet интерфейсов.

- RED (random early drop) — случайное превентивное отбрасывание. Управление потоком данных осуществляется на основе заданных порогов. При выходе за эти пороги, пакеты могут отбрасываться. Данный алгоритм способен выравнивать пропускную способность и сглаживать резкие скачки нагрузки.

- SFQ (Stochastic fairness queuing) — стохастическая честная очередь. Условно можно считать этот алгоритм наиболее честным в том плане, что всем входящим подключениям предоставляется равная возможность по передаче данных. Пакеты распределяются в одну из очередей и обрабатываются по алгоритму round-robin.

- PCQ (Per Connection Queuing) — распределение очередей по соединениям. Это частный случай предыдущего алгоритма sfq. В нем добавляется возможность задавать различные условия для очередей, в которые попадают пакеты. Этот алгоритм является основным, когда надо поровну разделить канал между клиентами. Так же с его помощью можно организовывать динамический шейпинг.

На практике, алгоритмы RED и SFQ используются редко. Для настройки приоритезации трафика и ограничения скорости канала используют очередь PCQ. У нее много параметров для гибкого конфигурирования, примеры которого я покажу далее.

2 ssid в capsman на примере гостевой wifi

Теперь покажу, как добавить гостевую сеть в capsman на отдельные виртуальные интерфейсы. Она, как и основная, будет в двух частотах работать. У нас настроена основная бесшовная сеть wifi с авторизацией по паролю. Нам нужно на эти же точки доступа добавить еще одну гостевую сеть для доступа гостей. В одиночном mikrotik это делается с помощью Virtual AP. Сделаем то же самое в capsman.

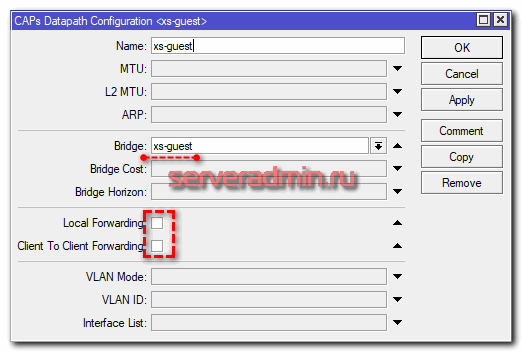

Первым делом вам надо добавить отдельные настройки в Datapaths и Security cfg. Начнем с Datapath.

Создаем отдельный бридж для гостевой сети. Для него нужно будет настроить ip адрес и dhcp сервер для того, чтобы клиенты получали сетевые настройки. Не включаем Local Forwarding и Client To Client Forwarding! Из данного ранее описания этого функционала, я думаю понятно, почему мы так делаем.

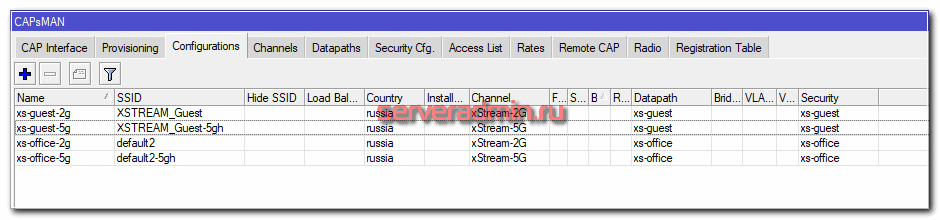

В Security cfg делаем отдельную настройку для гостевой сети. Она ничем не отличается от основной, просто пароль другой будет. Далее создаем 2 конфигурации в Configurations для двух гостевых сетей — 2.4 Ггц и 5 Ггц. Настройки по аналогии с основными сетями одинаковые, только отличаются Channels, Datapaths и Security cfg. Не запутайтесь и аккуратно укажите каждой конфигурации свои настройки. И не забудьте отдельные SSID указать для гостевых сетей. Получится примерно так.

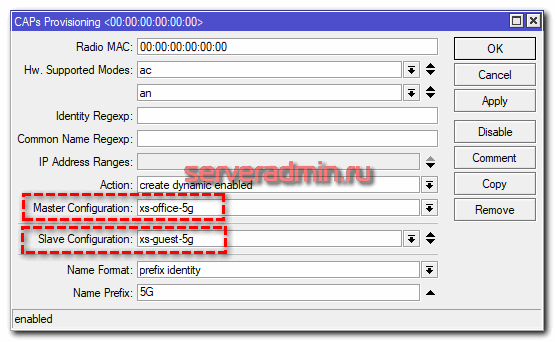

Идем на вкладку Provisioning, открываем ранее созданные конфигурации для обоих частот и добавляем туда в параметре Slave Configuration наши конфигурации для гостевых сетей.

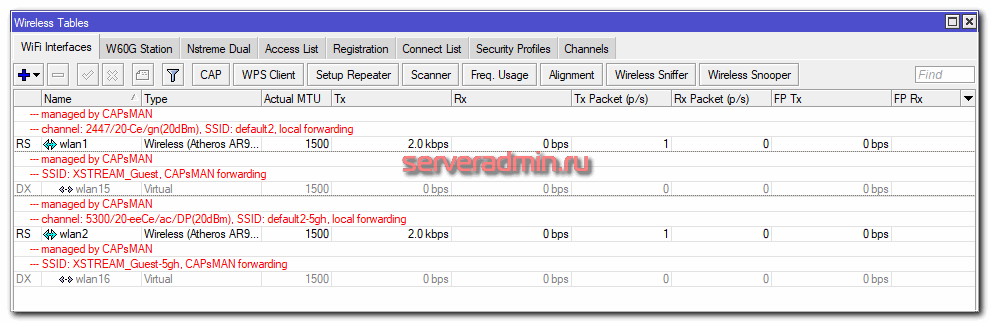

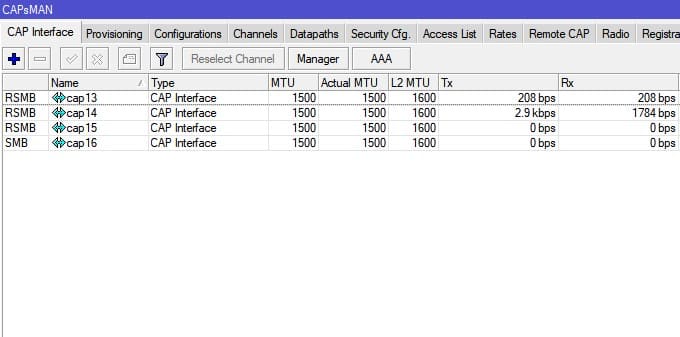

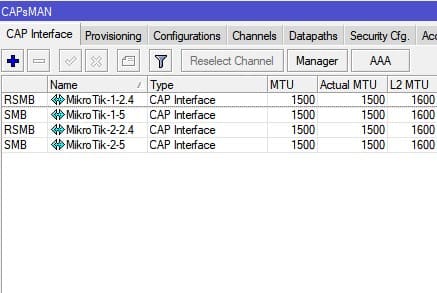

То же самое и для второй частоты. Это все. Теперь на точки доступа приедет обновленная конфигурация. Там получится такая картина.

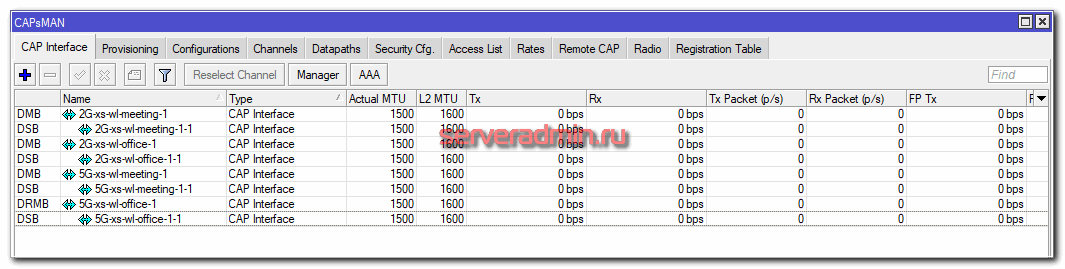

На контроллере при этом добавились еще 4 виртуальных интерфейса, по два на каждую гостевую сеть в обоих частотах.

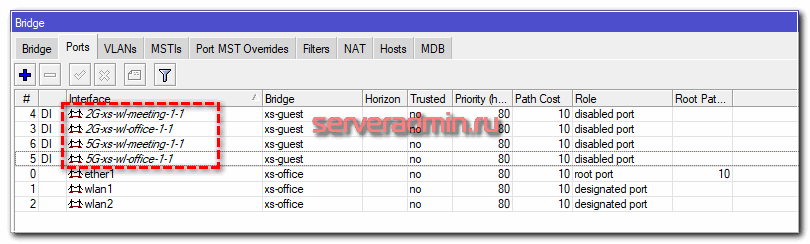

При этом, виртуальные интерфейсы гостевой сети автоматически попали в отдельный бридж, который был для них создан.

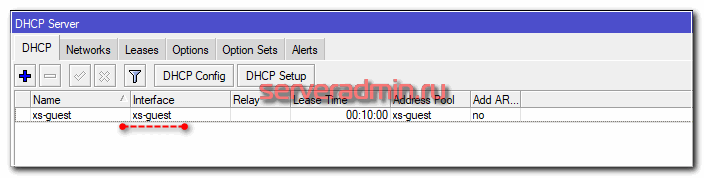

На этом бридже поднят dhcp сервер.

Все это сделано на самом контроллере. При этом шлюзом в интернет он не является. Просто передает сетевые настройки с другим шлюзом.

В целом, это все по основным настройкам Capsman с гостевой сетью и всем остальным. Дальше осталось разобрать различные нюансы конфигурации единой беспроводной сети.

Настраиваем CAPsMAN на wifi контроллере Mikrotik RouterBOARD 2011UiAS-2HnD-IN

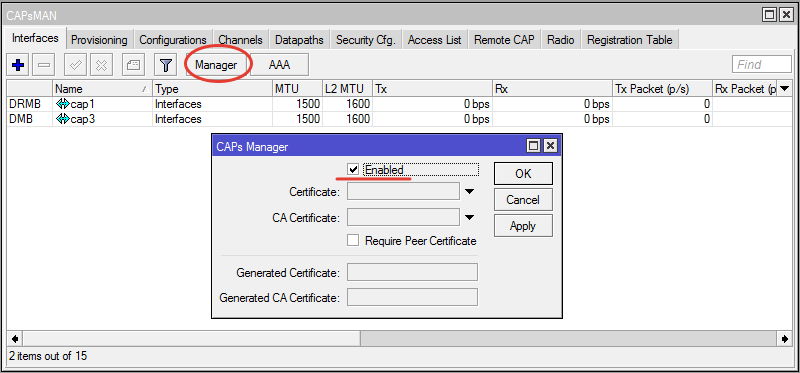

Для удобства, я назвал контроллер ap-master, а управляемые точки ap-1, ap-2, ap-3. Первым делом включаем на контроллере непосредственно функционал контроллера. Для этого заходим в CAPsMAN, нажимаем на Manager и ставим галочку Enable. Остальные пункты не трогаем.

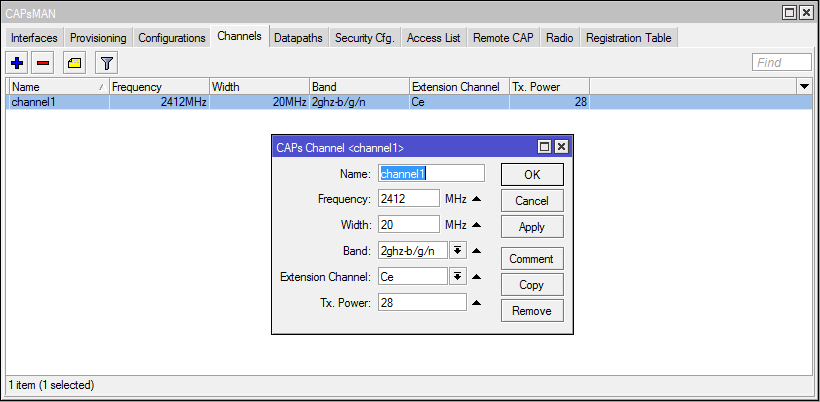

Теперь здесь же открываем закладку Channels и создаем настройки канала:

Потом в Datapaths и создаем настройки:

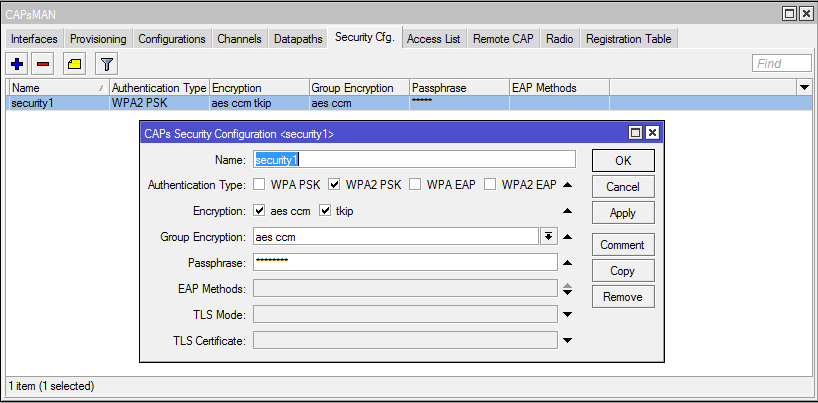

Далее создаем настройки Security Cfg.:

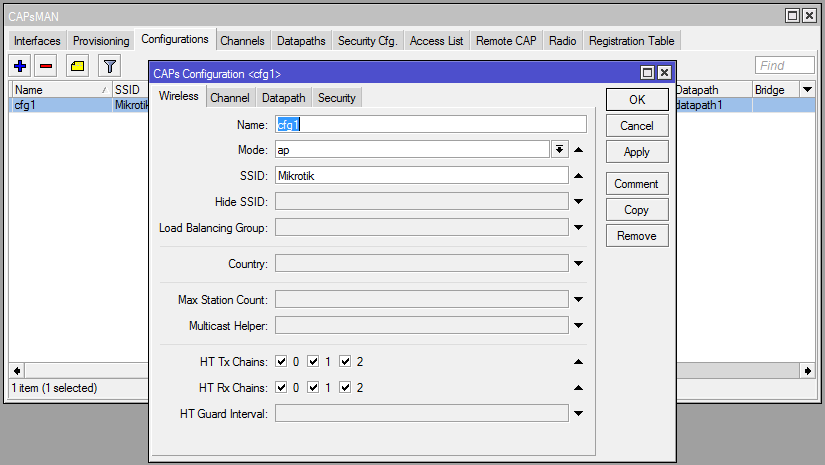

Мы задали основные настройки. Теперь объединим их все в единую конфигурацию. Делается это в закладке Configurations. Создаем там новую конфигурацию. Указываем SSID нашей wifi сети. Для активации обоих антенн роутера отмечаем галками пункты HT Tx Chains и HT Rx Chains. На остальных трех вкладках указываем созданные нами ранее конфигурации. Остальные поля не трогаем, они будут заполнены автоматически на основе настроек.

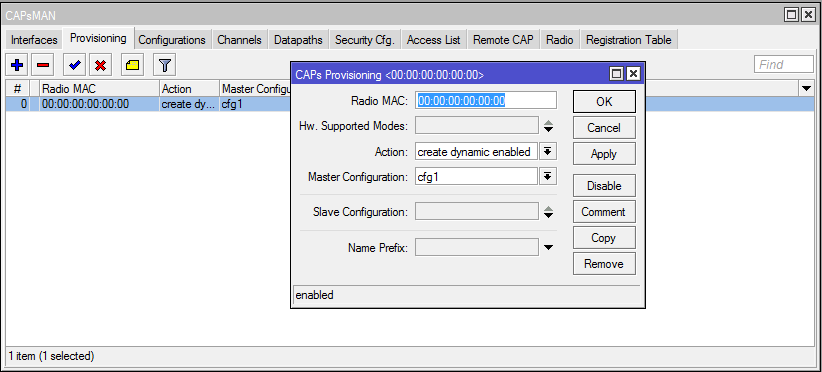

После создания конфигурации, создаем правило ее распространения. У нас случай самый простой, единая конфигурация для всех точек. Идем во вкладку Provisioning и создаем правило. Поле Radio MAC оставляем по-умолчанию, в Action выбираем create dynamic enabled, в Master Configuration выбираем ранее созданную конфигурацию.

Отключаем всю рекламу в интернете на всех устройствах

Мы уже давно пользуемся блокировщиками рекламы, но при этом терпим некоторые неудобства, самое основное из которых — не блокируется реклама в играх на смартфонах. Кроме этого, модуль Adblock, устанавливаемый в Chrome, сильно тормозит загрузку сайтов, а Яндекс Директ и вовсе не блокирует. Недавно Adguard, второй крупнейший сервис по блокировке интернет-рекламы, предложил лёгкое решение от назойливых баннеров — антирекламные DNS серверы.

Суть этой технологии в следующем: реклама вырезается не в момент загрузки web-страниц, проходя через прокси, а в момент обработки DNS-запросов, то есть когда браузер пытается достучаться до сервера с именем вроде an.yandex.ru. Образно говоря, когда интернет-браузер пытается вызвать адрес рекламного блока, сервер Adguard говорит: «вот он я», и выдаёт нули вместо баннеров. Конечно, сама технология намного сложнее, она учитывает дизайн рекламы, чтобы не рушить разметку веб-страниц, но смысл тот же: в отличии от Adblock, антирекламные DNS-серверы Adguard не тратят ресурсы клиентского устройства и работают значительно быстрее.

Преимущества Adguard DNS:

- Блокировка работает для всех устройств в домашней сети: для смартфонов, ноутбуков, компьютеров.

- Блокирует рекламу в играх

- Не определяется скриптами на сайтах (вы не увидите просьбу владельцев сайта отключить блокировку рекламы)

- Не потребляет ресурсов компьютера/смартфона

- Можно заблокировать «сайты для взрослых»

- Поддерживается шифрование запросов DNS для более высокой приватности

- Это бесплатно!

Недостатки Adguard DNS:

- Не блокирует рекламу в роликах на Youtube

- Чтобы включить/отключить блокировку, нужно менять сетевые настройки

- Иногда на месте рекламных баннеров возникают пустые вставки с ошибкой «не удаётся отобразить страницу».

- Модель бизнеса Adblock понятна — они продают рекламным сетям «исключения» из бан-списков. На чём зарабатывает Adguard DNS, не понятно.

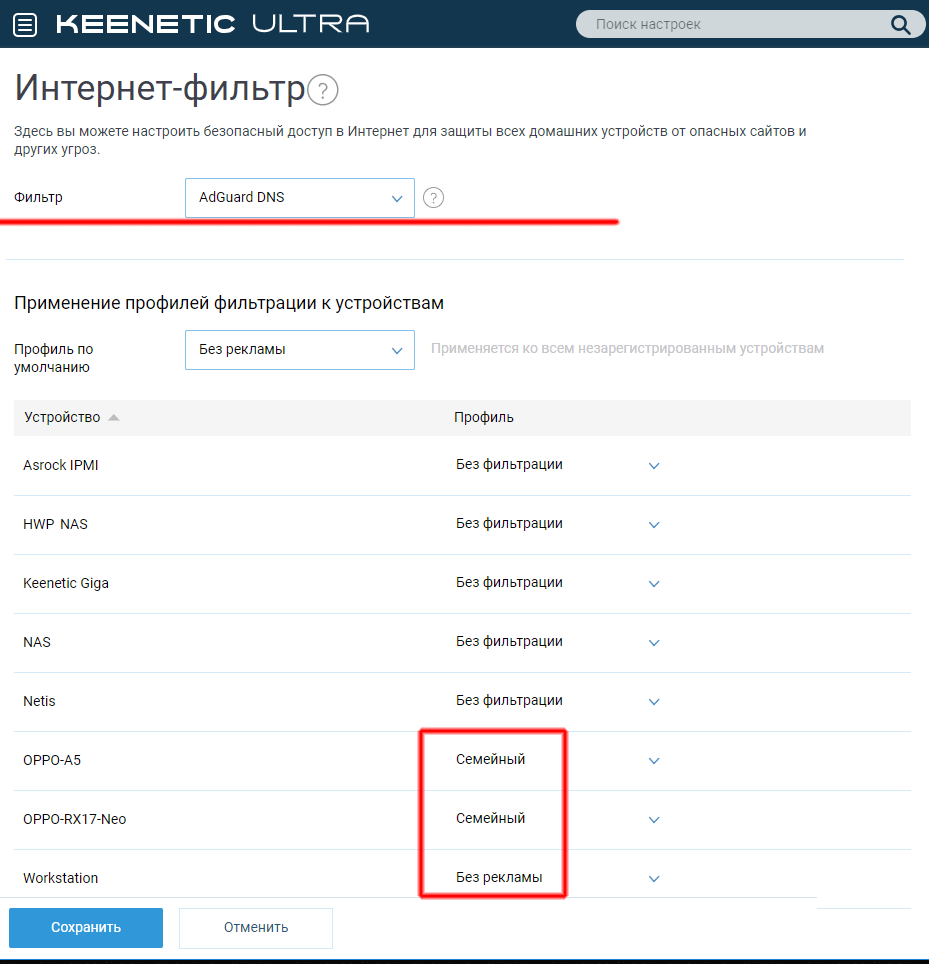

Для каждого из домашних устройств вы можете выбрать свой уровень фильтрации, например чтобы на детских планшетах отключить баннеры и взрослый контент, на рабочем компьютере достаточно будет отключить только рекламу, а на разных NAS-ах и вовсе ничего блокировать не надо.

Самое главное — Adguard DNS можно использовать вместе с Adblock по принципу двойной обороны. Друг другу эти две технологии не мешают, а скорее даже дополняют, ведь на момент подготовки статьи, Adguard DNS даже умел блокировать Яндекс Директ. Давайте посмотрим, как меняется интернет при использовании блокировщиков рекламы.

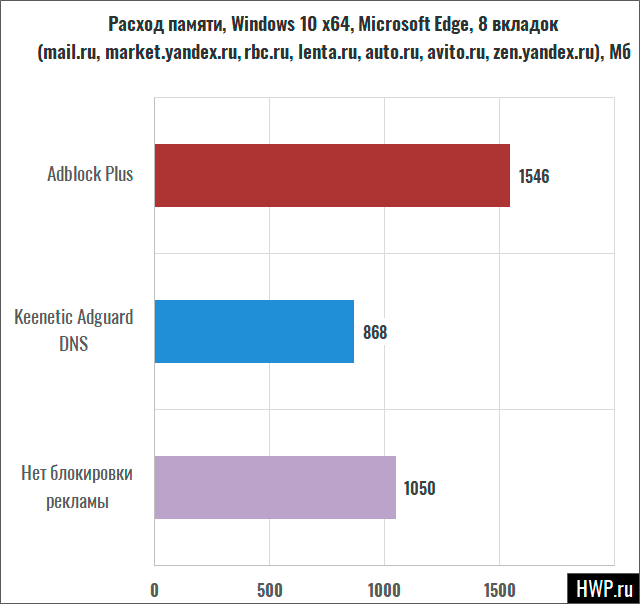

А теперь давайте посмотрим, как Adblock потребляет память компьютера, для чего в Microsoft Edge откроем следующие вкладки:

- market.yandex.ru

- rbc.ru

- mail.ru

- lenta.ru

- zen.yandex.ru

- auto.ru

- avito.ru

По затратам памяти блокировщик Adblock потребляет больше, чем весит сама реклама, и это — основное ограничение, которое заставляет отказываться от данного плагина в пользу других решений.

Со смартфона блокировка работает через пень колоду: реклама то блокируется, то нет, причём это относится как к браузеру, так и к играм и прочим приложениям. Ситуацию можно выправить, если поставить рекомендуемые разработчиками сервисов Adguard браузеры — Яндекс.браузер и Samsung Internet, оба можно считать достойной заменой поднадоевшему Chrome, так что выбирайте любой. А вот с играми никакого надежного способа отключить рекламу не нашлось, но иногда она всё же пропадает, и в такие моменты телефон не хочется выпускать из рук.

Настраиваем гостевую сеть на MikroTik CAPsMAN

Пришла пора настроить нашу гостевую сеть

Добавляем гостевой bridge и IP-адрес

Обратите внимание на ARP reply-only, нужно для того что бы особо умные гости не смогли себе присвоить статический IP, работает в связке с настройками DHCP для гостевой сети

Добавляем гостевой DHCP Server

Запрещаем маршрутизацию между гостевой и домашней сетью

В принципе так как сети находятся на разных bridge, достучаться они и так друг до друга не могут, но мы ещё и принудительно им это запретим на всякий случай ))

Настройка MikroTik CAPsMAN для гостевой сети

Дальше пойдёт без картинок, т.к. картинки такие уже были, только надписи другие )

Добавляем Security Cfg. для гостевой сети

Datapath для гостевой сети, здесь в отличии от домашней сети запрещён форвардинг между клиентами

Добавляем конфигурацию для гостевой сети. В отличии от домашней не указаны chanels, т.к. интерфейс будет виртуальным на одном радио с основным, то указывать какой либо канал отличный от канала мастера бессмысленно

Для гостевой сети я решил выделить диапазон 2.4GHz, поэтому Provisioning покажу полностью, даже с картинкой )

Здесь присутствует Slave Configuration – это и есть наша гостевая точка доступа

Всё )) Точнее ещё не всё, но уже всё работает )) Вот как выглядит настроенный CAPsMAN

Настройка WiFi в MikroTik Cap AC

Тестовый стенд по настройке точки доступа WiFi MikroTik Cap AC будет включать подготовленный заранее контроллер CAPsMAN, с настройкой которого можно ознакомиться в инструкции “Настройка MikroTik CapsMan WiFi, бесшовный WiFi роуминг →“.

Настройка находится в System→Reset Configuration

/system reset-configuration no-defaults=yes skip-backup=yes

После перезагрузки точка доступа не будет иметь конфигурации по умолчанию, т.е. она будет абсолютно пустой.

Настройка находится в Bridge→Bridge(Ports)

/interface bridge admin-mac=74:4D:28:CF:43:26 auto-mac=no add name=bridge1 /interface bridge port add bridge=bridge-1 hw=yes interface=ether1 /interface bridge port add bridge=bridge-1 interface=wlan1 /interface bridge port add bridge=bridge-1 interface=wlan2

Настройка находится в IP→DHCP client

/ip dhcp-client add add-default-route=no dhcp-options=hostname,clientid disabled=no interface=bridge1

После таких настроек точка доступа будет подключена к локальной сети: ей будет выдан IP адрес, она будет иметь выход в интернет(), а также обнаружит контроллер CAPsMAN по соответствующему запросу.

Step #3, setup CAPs

Note: This step can be skipped if you connect your CAP while it is in CAPs mode, the device will automatically add configuration that will work with this CAPsMAN setup. You can read more about how to put your device into CAPs mode Here. Make sure that your device supports CAPs mode.

CAPs

Connect to your CAP, create a bridge and add the interface that is connected to the CAPsMAN in a bridge

/interface bridge add name=bridge /interface bridge port add bridge=bridge interface=ether1

Get an IP address from your router (or add a static IP address)

/ip dhcp-client add disabled=no interface=bridge

Enable CAP on Wireless interfaces

/interface wireless cap set bridge=bridge discovery-interfaces=bridge enabled=yes interfaces=wlan1

Connect more CAPs to your CAPsMAN and they should appear as CAP interfaces in your CAPsMAN Router

/caps-man interface print Flags: M - master, D - dynamic, B - bound, X - disabled, I - inactive, R - running # NAME RADIO-MAC 0 MDBR cap1 4C:5E:0C:0F:C8:48 1 MDBR cap2 4C:5E:0C:C0:D9:AA

That is it! Check your connectivity by using another Wireless device, for example, your smarthphone, your device should be visible in the CAPsMAN Router’s registration table:

/caps-man registration-table print # INTERFACE SSID MAC-ADDRESS 0 cap1 WiFi 4C:5E:0C:4B:DF:02 1 cap2 WiFi 4C:5E:0C:CB:0E:60

Отключение по уровню сигнала

Рассмотрим тему переключения абонентских устройств от одной точки к другой. В общем случае хочется, чтобы всегда происходило переключение на точку доступа с максимальным сигналом для данного устройства. К сожалению, в Capsman такого функционала нет вообще.

В общем случае, абонентское устройство само определяет, к какой точке доступа ему подключаться. Для того, чтобы этим как-то управлять, нужен свой протокол роуминга. Они существуют, но в бюджетном сегменте вы не увидите их поддержку на устройствах. Все, что мы можем сделать в Микротике — это принудительно отключить устройство от точки доступа при уменьшении уровня сигнала ниже заданного порога.

В целом, это рабочий вариант, но нужно аккуратно подходить к настройке. Вы должны быть уверены, что уровень сигнала, при котором происходит отключение, гарантированно более низкий, чем есть в этом же месте от другой точки, чтобы клиент сразу же подключился заново к другой точке доступа с более сильным сигналом.

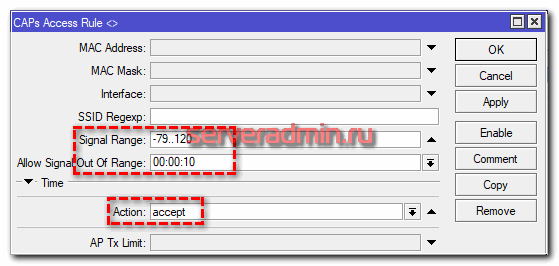

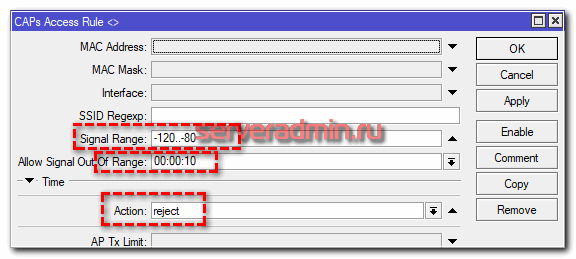

Создаем Access List с ограничением по уровню сигнала. Идем в раздел CAPsMAN и открываем вкладку Access List. Добавляем два правила.

Первое правило разрешает подключение клиентов с уровнем сигнала лучше чем -79 dBm, второе правило запрещает подключаться клиентам с уровнем сигнала ниже, чем -80 dBm. Напоминаю, что качество сигнала подключения по wifi измеряется в dBm (дБм). Это универсальная мера мощности сигнала.

Обращаю внимание на параметр Allow Signal Out Of Range. С помощью него можно указать промежуток времени, в течении которого будет проверяться качество сигнала

Я указал 10 секунд, это дефолтное значение времени. Клиент будет отключен, только если в течении всех 10 секунд его качество сигнала будет ниже заданного лимита. Если поставить Always, то проверка сигнала будет происходить одномоментно и его отключит сразу же, как сигнал упадет.

После применения Access List, всех клиентов принудительно отключит от точек и они начнут подключаться заново. Те, у кого качество сигнала будет ниже заданных порогов начнет отключать. В логах это выглядит следующим образом.

B4:52:7D:EB:28:17@5G-xs-wl-meeting-1-1 disconnected, too weak signal, signal strength -80 B4:52:7D:EB:28:17@5G-xs-wl-office-1-1 connected, signal strength -71

Без добавления правил Access List клиент был подключен к точке доступа с плохим сигналом. После добавления, его принудительно отключило от первой точки и подключило к точке с лучшим сигналом.

Таким нехитрым способом, без использования продвинутых протоколов роуминга, можно без проблем отключать клиентов с плохим сигналом и подключать их к другим точкам

При этом важно спланировать покрытие так, чтобы в любом месте wifi сети сигнал был не ниже порога отключения клиента. Чтобы не получилось так, что вы отключаете клиента от слабой точки, но другой в радиусе его действия просто нет, и он остается без связи

Важно понимать еще один нюанс. Современные устройства с wifi адаптером сами умеют находить точки с более сильным сигналом и автоматически к ним подключаться

Так что прежде чем все это настраивать, потестируйте свою сеть и работу устройств в ней. Возможно, все будет нормально работать и без подобных настроек ограничения подключения по мощности сигнала. Есть ненулевой шанс, что вы сделаете только хуже. Клиентские устройства начнут чаще переключаться с точки на точку, что в целом ухудшит качество wifi связи.

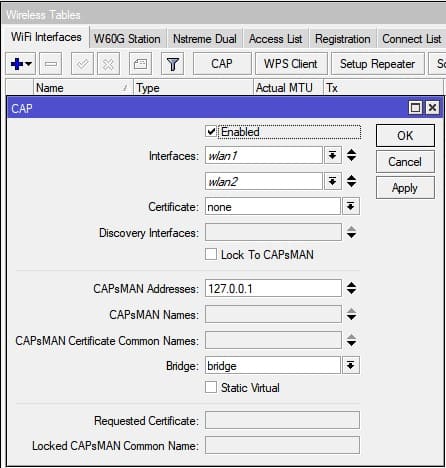

Подключение точки доступа WiFi к Capsman

После того, как будет проделаны все настройки, нужно перейти к настройке самой точки доступа, как правило это или отдельное устройство или WiFi модуль на самом роутере.

Info: Версия прошивки RouterOS точки доступа должна быть точно такой же как и на контроллере WiFi CAPsMAN. →

Настройка находится в Wireless->WiFi Interfaces

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/interface wireless cap

set bridge=bridge caps-man-addresses=127.0.0.1 enabled=yes interfaces=\

wlan1,wlan2

правило в Provisioning Action=create dynamic enabled создаст виртуальные интерфейсы по всем настроенным точкам доступа.

Удобной практикой станет перевод динамических точек в статические, с заданием имени для каждой из точек доступа WiFi. Можно это сделать через команду копирования:

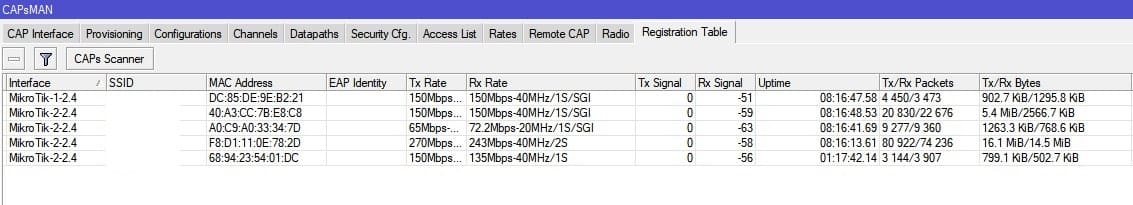

Список подключенных клиентов будет иметь соответствующий вид

По данному списку легко просмотреть к какой из точек подключен клиент, а также уровень сигнала, который может указать на возможные проблемы со скоростью.

Настройка сертификатов

К сожалению, первая версия имела изъяны, и без труда можно было прикинуться AP. Ситуация изменилась с появлением сертификатов и улучшенных механизмов работы

Не будем заострять внимание на генерации сертификатов, это, пожалуй, отдельная тема, тем более их можно создавать, не отходя от кассы. Но имейте в виду, что они сгенерятся на максимально возможны срок

Открываем Manager, в Certificate и CA Certificate ставим значение auto.

После применения, роутер сгенерировал CA и сертификат для роутера. Укажем их вместо auto в выпадающем списке.

Подключаемся к Mikrotik RB951Ui-2HnD, открываем CAPsMAN в Wireless, в строке Certificate выбираем auto.

После чего, клиент отправит на контроллер запрос сертификата и получит его. Следом меняем auto на выданный сертификат из выпадающего списка. Так же рекомендую указать CAPsMAN Certificate Common Name. Ставя галочку Lock To CAPsMAN, мы жёстко привязываемся. Но если вы отзовёте сертификат контроллера, то точки перестанут работать.

Если все хорошо, то конфиг прилетит без проблем. Проделываем то же самое для остальных AP. После чего на контроллере ставим галочку Require Peer Certificate.

Теперь принудительно требуем у точек наличие сертификата.

Чтобы не городить все в один или разные бриджи, прочтите нашу статью «Настройка VLAN на микротиках» для красивого разрезания сетей на VLAN.

Удачных конфигов.

Without Virtual APs

Not everyone wants to create Virtual APs since that does decrease the total throughput. If you want to use multiple devices to create multiple SSIDs, then it is possible to assign a certain configuration on a CAP based on its identity. To achieve this you should use CAPsMAN provisioning rules along with RegEx expressions. In this example we are going to assign the Config_WORK configuration to CAPs that have identity set to «‘AP_WORK_*» and we are going to assign the Config_GUEST configuration to CAPs that have identity set to «AP_GUEST_*«. To do this, you simply need to change the CAPsMAN provisioning rules.

Remove any existing provisioning rules

/caps-man provisioning remove

Create new provisioning rules that will assign appropriate configuration on a CAP based on its identity

/caps-man provisioning add action=create-dynamic-enabled identity-regexp=^AP_GUEST_ master-configuration=Config_GUEST add action=create-dynamic-enabled identity-regexp=^AP_WORK_ master-configuration=Config_WORK

Note: Don’t forget to set a proper identity on the CAPs since CAPsMAN is going to assign appropriate configuration on the APs based on it’s identity.

Что такое Wi-Fi роуминг

Wi-Fi роуминг позволяет клиенту перемещаться от одной Wi-Fi точки к другой без обрыва соединения. При этом потери передаваемых данных минимальны или вообще отсутствуют (бесшовный роуминг). В оборудовании MikroTik роуминг реализуется с помощью системы CAPsMAN.

Система CAPsMAN предназначена для централизованного управления несколькими Wi-Fi точками доступа MikroTik. С ее помощью можно настроить для Wi-Fi точек одно имя сети, пароль для подключения и реализовать роуминг. После внесения изменений в настройки CAPsMAN, они автоматически применяются ко всем Wi-Fi точкам.

CAPsMAN настраивается на любом роутере MikroTik. Т.е. роутер выступает в роли контроллера, а Wi-Fi точки подключаются к нему и получают настройки. Поэтому вам не нужно дополнительно покупать аппаратный контроллер.

У каждого производителя Wi-Fi роуминг реализован по-своему. Поэтому нельзя организовать бесшовную сеть, используя Wi-Fi точки разных производителей.

Полноценный бесшовный роуминг с отсутствием потерь передаваемых данных есть только в очень дорогом оборудовании с применением аппаратных контроллеров. В дом, кафе или гостиницу такое оборудование могут позволить себе очень немногие.

В недорогих решениях, как у MikroTik, роуминг происходит с небольшими задержками и потерями данных. Например, при разговоре по Skype или Viber при переходе от точки к точке на 1-2 секунды может залагать звук. Если вы качаете файл с сайта, не поддерживающего докачку, то при переходе произойдет обрыв, и закачку придется выполнить заново. При просмотре видео с Youtube переключение будет незаметно, поскольку данные кэшируются. При серфинге в браузере переключение так же незаметно.

Еще бывают ситуации, когда клиентское устройство подключается к одной Wi-Fi точке и никак не хочет переключаться на другую, даже если стоять возле нее. В этом случае можно настроить принудительное сбрасывание клиента с точки в зависимости от уровня сигнала. Однако при таком сбросе, если вы разговариваете по Skype или Viber, произойдет завершение звонка и нужно будет перезвонить.

Поэтому для организаций, которым очень важно высокое качество VoIP телефонии c постоянным перемещением между Wi-Fi точками, роуминг от MikroTik не подойдет. Для больших складов, по территории которых активно перемещаются с Wi-Fi терминалами сбора данных (сканерами штрих-кода), роуминг от MikroTik я тоже не рекомендую

Для домашнего использования, кафе или небольшой гостиницы, описанные недостатки роуминга MikroTik не существенны. Поэтому оборудование MikroTik позволит вам создать единую Wi-Fi сеть за небольшие деньги.

В этой статье мы расскажем, как на роутере MikroTik настроить систему CAPsMAN и подключить к ней Wi-Fi точки для организации роуминга.

Настройка WiFi в MikroTik Cap AC

Тестовый стенд по настройке точки доступа WiFi MikroTik Cap AC будет включать подготовленный заранее контроллер CAPsMAN, с настройкой которого можно ознакомиться в инструкции “Настройка MikroTik CapsMan WiFi, бесшовный WiFi роуминг → “.

Сброс до заводских настроек

Настройка находится в System→Reset Configuration

После перезагрузки точка доступа не будет иметь конфигурации по умолчанию, т.е. она будет абсолютно пустой.

Настройка локальной сети: создание bridge, DHCP клиента

Настройка находится в Bridge→Bridge(Ports)

Настройка находится в IP→DHCP client

После таких настроек точка доступа будет подключена к локальной сети: ей будет выдан IP адрес, она будет иметь выход в интернет(для обновления прошивки → ), а также обнаружит контроллер CAPsMAN по соответствующему запросу.

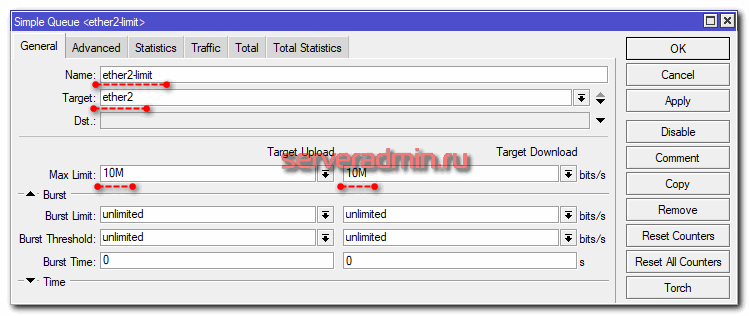

Ограничение скорости на интерфейсе

В заключении статьи про qos в mikrotik рассмотрим пример с ограничением скорости на конкретном интерфейсе. Если у вас все получилось с очередями ранее, думаю, проблем с лимитированием скорости интерфейса не возникнет. Для этого достаточно создать отдельную очередь в simple queue, у которой в параметре Target указать нужный интерфейс. Причем это может быть как физический интерфейс, так и бридж, либо какое-то виртуальное соединение (pptp, l2tp и т.д.).

Итак, включаем ограничение скорости физического интерфейса микротика. Идем в Queues и добавляем правило.

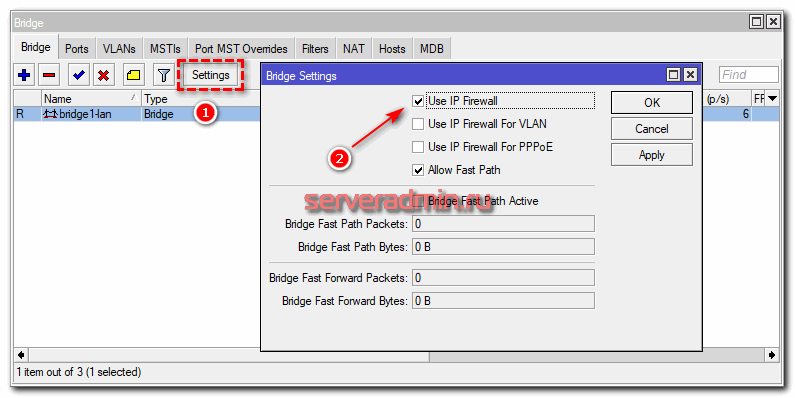

Важно понимать один нюанс. Если у вас порт находится в bridge, то данное ограничение работать не будет

Необходимо в качестве Target указывать весь бридж. Если же вам это не подходит и хочется ограничить скорость интерфейса в бридже, но не убирать его оттуда, то надо маркировать пакеты. Для этого в Mangle надо делать маркировку по признаку In / Out Bridge Port. Чтобы она заработала, в свойствах бриджа необходимо включить Use Ip Firewall.

Ну и дальше в queue указывать маркировку пакетов из бриджа, как мы уже делали ранее. Я на практике это не проверял, так как не смог смоделировать на своем тестовом стенде. У меня все абоненты подключены к одному сетевому интерфейсу микротика.